Qu’est-ce que la piste d’audit IBM Netezza

La question « Qu’est-ce que la piste d’audit IBM Netezza » est devenue bien plus qu’un simple exercice de définition. À l’ère des assistants IA omniprésents générant du SQL pour le compte des analystes, une piste d’audit est le seul moyen de prouver qui a réellement manipulé des données sensibles, quand et pourquoi. Cet article (≈950 mots) explore les capacités natives d’IBM Netezza, montre comment DataSunrise les complète par un audit en temps réel, un masquage dynamique et une détection, et démontre comment l’IA générative (GenAI) peut ajouter une couche supplémentaire de sécurité intelligente.

L’impératif commercial des pistes d’audit fiables

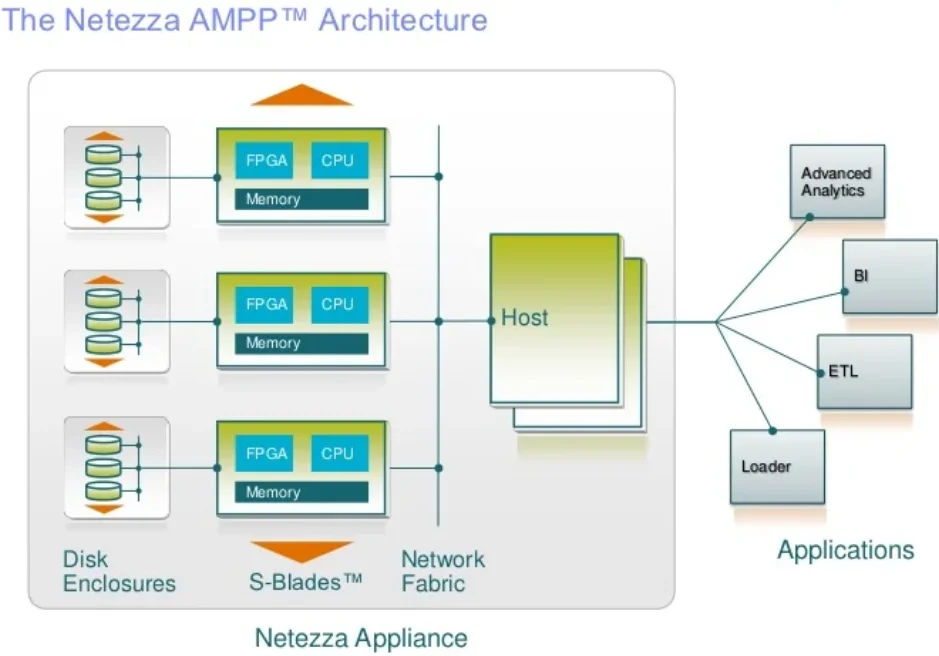

Les architectures modernes de lac-maison offrent des performances à l’échelle du pétaoctet, mais chaque amélioration des performances étend le périmètre d’impact d’une violation. Une piste d’audit bien configurée répond aux premières questions des régulateurs après un incident : Des données personnelles ont-elles été consultées ? Quelqu’un a-t-il trafiqué les journaux ? La Piste d’audit IBM Netezza effectue cette tâche en capturant les tentatives de connexion, les instructions DDL, DML et le contexte tel que l’IP client ou le nom de l’application. Les organisations soumises au RGPD, HIPAA ou PCI‑DSS comptent sur ces enregistrements pour démontrer une conformité continue. Associée à des technologies telles que les contrôles d’accès basés sur les rôles et la protection continue des données, la piste d’audit devient un contrôle vivant plutôt qu’une simple réflexion après coup.

Principes fondamentaux de la piste d’audit native IBM Netezza

Les ingénieurs IBM ont délibérément dissocié l’audit de l’historique des requêtes afin de minimiser la surcharge. Les événements d’audit sont stockés dans des tables dédiées (_V$_A$_AUDIT_EVENT et associés) et peuvent être transférés vers un appareil cible pour une conservation à long terme (docs IBM). Les points de conception clés comprennent :

- Des politiques basées sur les catégories. Les catégories de connexion, d’administration, de DDL, de DML, de sécurité et d’accès aux objets peuvent être activées ou désactivées par utilisateur ou groupe.

- Mise en scène immuable. Une fois qu’un événement est écrit, il ne peut pas être modifié par le SQL standard, préservant ainsi sa valeur probante.

- Mesures de sécurité de la taille. Les administrateurs peuvent définir des quotas de disque; un dépassement interrompt les nouvelles sessions, rendant ainsi une mauvaise configuration immédiatement visible.

Configurer l’enregistrement d’audit natif en quelques minutes

Le chemin minimal pour une piste conforme est étonnamment court :

-- activer le moteur d'audit

UPDATE SYSTEM SET AUDIT TRUE;

-- créer une politique réutilisable

CREATE AUDIT POLICY fulltrail

CATEGORIES (LOGIN, DDL, DML, OBJECT_ACCESS);

-- attacher à un rôle applicatif

ALTER GROUP marketing SET AUDIT fulltrail;

Dès lors, chaque événement pertinent est enregistré dans NZ_AUDIT. Les analystes peuvent l’interroger directement ou le diffuser vers un SIEM via nz_export. Pour des vues plus granulaires, il suffit de créer des vues qui JOINTENT les tables d’audit avec _V_SYS_USER afin d’enrichir les métadonnées des utilisateurs.

Conseil : maintenez une durée de rétention native courte (par exemple, sept jours) et transférez les enregistrements plus anciens vers un dépôt moins coûteux tel que le stockage d’objets, puis annotez-les dans l’historique d’activité des données pour en faciliter la recherche.

Pourquoi s’arrêter là ? Audit en temps réel et masquage dynamique avec DataSunrise

L’audit natif est robuste, pourtant les entreprises ont souvent besoin de :

- Détection en temps réel plutôt que de scraper périodiquement les journaux ;

- Masquage dynamique des données pour que les utilisateurs en production ne voient que ce qu’ils sont censés voir ;

- Rapports de conformité unifiés sur des plateformes hétérogènes.

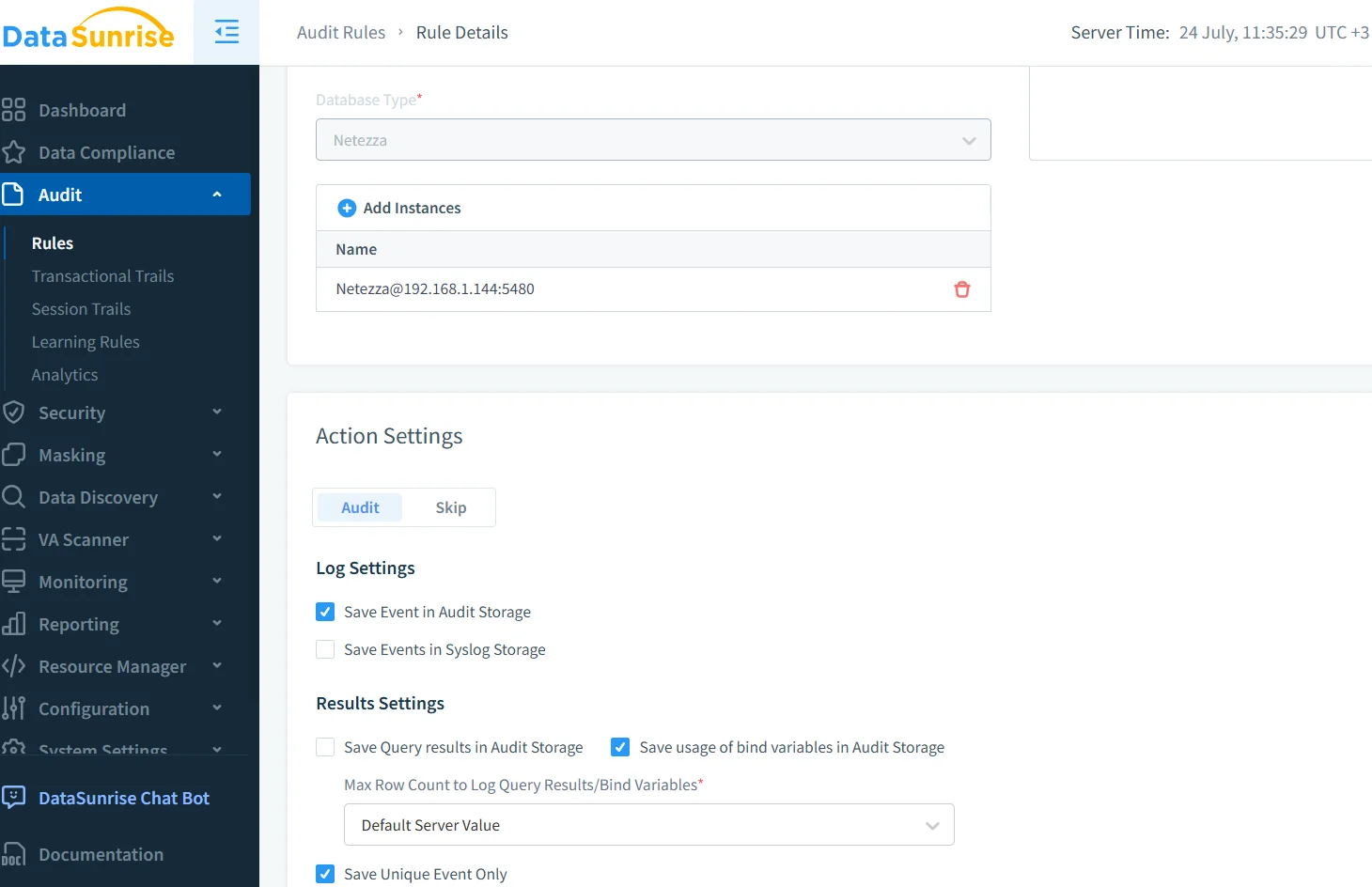

DataSunrise Audit pour IBM Netezza se déploie de manière transparente en tant que proxy inversé. Chaque paquet est inspecté avant d’atteindre l’appareil, vous permettant de :

- Déclencher des alertes web-hook ou Slack en cas de violation de règle (notifications en temps réel) ;

- Appliquer un masquage dynamique des données basé sur l’utilisateur, l’heure ou l’adresse client — sans modification du code ;

- Exécuter des analyses comportementales qui caractérisent les formes normales des requêtes et signalent les anomalies ;

- Conserver des événements d’audit compressés pendant des années sans alourdir l’entrepôt (meilleures pratiques de stockage d’audit).

La configuration se fait via un assistant. Après avoir pointé l’outil vers votre hôte Netezza, choisissez Audit → Nouvelle Règle et cochez DDL, DML, Logon, Select. En coulisses, DataSunrise génère une règle d’apprentissage qui ajuste automatiquement les seuils de bruit – voir les règles d’apprentissage et l’audit.

GenAI : Transformer des volumes de données d’audit en informations exploitables

Un journal brut indique ce qui s’est passé ; GenAI peut proposer pourquoi cela s’est produit et s’il faut lui faire confiance. Ci-dessous se trouve un exemple simplifié en Python qui se connecte à l’API REST de DataSunrise, diffuse en continu les nouvelles lignes d’audit, et laisse un LLM local résumer les motifs suspects :

import requests, json

from my_local_llm import chat # wrapper léger autour de Llama‑3‑instruct

rows = requests.get(

"https://datasunrise.local/api/audit" ,

headers={"Authorization": "Bearer $TOKEN"}

).json()

payload = """Vous êtes un analyste en sécurité. Classez chaque événement comme bénin, risqué ou malveillant.

Retournez du JSON avec l'identifiant et le verdict."""

decisions = chat(prompt=payload + json.dumps(rows[:100]))

for d in json.loads(decisions):

if d["verdict"] != "benign":

requests.post("https://pagerduty.com/api", json=d)

Un flux similaire peut être mis en place uniquement avec du SQL en utilisant le support du modèle en tant que fonction dans Db2 Warehouse. L’avantage est que GenAI analyse la piste d’audit en quasi temps réel, détectant les analyses itératives de tables ou les jointures en force brute courantes dans les requêtes générées par l’IA.

Paysage de la conformité : Prouver le « moindre privilège » à grande échelle

Les auditeurs ne lisent que rarement chaque ligne ; ils demandent une preuve narrative. Avec DataSunrise, vous pouvez générer automatiquement des sections pour le RGPD, HIPAA et PCI‑DSS (gestionnaire de conformité). Chaque rapport fait référence en croisé :

- aux droits des utilisateurs via les contrôles d’accès ;

- aux politiques de masquage par rapport aux données personnelles identifiables ;

- aux tendances historiques conservées dans la surveillance de l’activité de la base de données.

Parce que la Piste d’audit IBM Netezza sous-jacente est immuable, les résumés de GenAI héritent de la même chaîne de custody, satisfaisant ainsi les principes d’exactitude et d’intégrité exigés par les régulateurs.

Tout rassembler – Un exemple au niveau de la requête

Supposons qu’un assistant IA lance la requête ad hoc suivante :

SELECT customer_id, card_number

FROM sales.payments

WHERE country = 'DE';

- La piste native enregistre le texte SQL et l’utilisateur.

- Le proxy DataSunrise masque

card_numberpour les analystes tout en permettant à un compte de service approuvé de le voir en clair. - Le dispositif de surveillance GenAI détecte que la requête retourne plus de 10 000 lignes de données PCI en dehors des heures ouvrables, attribue un verdict risqué et déclenche une alerte Slack en temps réel.

Lors de la révision, un auditeur peut rejouer toute l’arborescence décisionnelle, depuis l’initiateur, en passant par la transformation de masquage jusqu’au verdict de l’IA, prouvant ainsi à la fois le moindre privilège et l’audit continu.

Conclusion

Alors, qu’est-ce que la piste d’audit IBM Netezza ? C’est le fondement d’une analyse défendable dans un monde GenAI. Configurez le moteur natif pour une capture garantie, superposez DataSunrise pour une intelligence en temps réel, et invitez GenAI à discerner les signaux du bruit. Le résultat est une architecture d’audit qui fait évoluer la sécurité, et non la bureaucratie.

Pour des approfondissements, consultez le guide de configuration d’audit officiel d’IBM et la vue d’ensemble de DataSunrise pour découvrir des modes de déploiement adaptés à la topologie de votre réseau.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant