Implementare ABAC in MySQL: Un Approccio Passo-Passo per la Protezione dei Dati

Introduzione

Nell’attuale contesto, è fondamentale mantenere le informazioni sensibili nei database protette e sicure. Attribute-Based Access Control (ABAC) è emerso come un approccio potente per migliorare la sicurezza dei dati in MySQL. Questo articolo spiegherà le basi di ABAC in MySQL, incluse le funzionalità di sicurezza e degli esempi per mostrare come funziona.

Che Cos’è ABAC in MySQL?

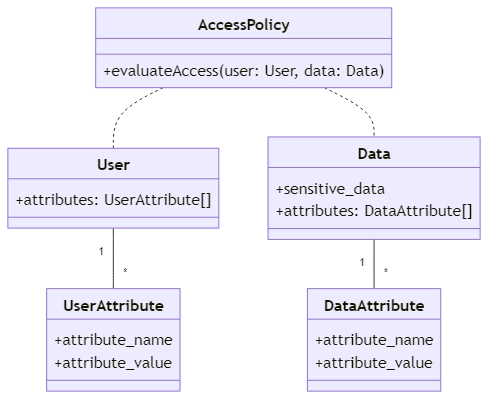

ABAC è un modello che controlla l’accesso alle risorse basandosi sugli attributi degli utenti, dei dati e dell’ambiente. In MySQL, ABAC fornisce un controllo dettagliato sull’accesso al database. Considera fattori quali i ruoli degli utenti, la sensibilità dei dati, l’orario di accesso e la località.

ABAC offre un approccio flessibile e dinamico per la protezione dei dati, consentendo alle organizzazioni di far rispettare politiche di accesso granulari basate su attributi specifici.

Aspetti di Sicurezza di ABAC in MySQL

ABAC in MySQL affronta diversi aspetti critici della sicurezza:

- Controllo degli Accessi Granulare: ABAC consente agli amministratori di controllare chi può accedere a specifici dati e quando, basandosi su diverse caratteristiche. Questo fornisce un controllo preciso degli accessi ai dati.

- Politiche Basate sugli Attributi: Le politiche ABAC utilizzano attributi per decidere chi può accedere alle informazioni. Questi attributi includono il ruolo della persona, la sensibilità dei dati, restrizioni temporali e altri fattori.

- Autorizzazione Dinamica: ABAC consente una valutazione istantanea delle richieste di accesso utilizzando i valori correnti degli attributi, permettendo decisioni di controllo degli accessi dinamiche e contestuali.

- Separazione dei Compiti: ABAC fa rispettare la separazione dei compiti creando regole che impediscono accessi in conflitto o non autorizzati, in base ai ruoli e alle responsabilità degli utenti.

Implementare ABAC in MySQL

Per implementare ABAC in MySQL:

Definire gli Attributi: Identifichi gli attributi rilevanti per soggetti, oggetti e ambiente. Ad esempio, attributi dell’utente quali ruolo, dipartimento e autorizzazione di sicurezza, e attributi dei dati quali livello di sensibilità e proprietario dei dati.

Creare Tabelle per gli Attributi: Crei tabelle in MySQL per memorizzare i valori degli attributi per soggetti e oggetti. Ad esempio:

CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) ); CREATE TABLE data_attributes ( data_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (data_id, attribute_name) );

Definire le Politiche di Accesso: Crei politiche di accesso basate sugli attributi. Ad esempio, per concedere accesso ai dati sensibili solo agli utenti con un ruolo specifico e autorizzazione di sicurezza:

SELECT *

FROM sensitive_data

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Applicare il Controllo degli Accessi: Implementi le politiche di accesso nella sua applicazione o nello strato di accesso del database per far rispettare ABAC. Può farlo utilizzando query SQL, stored procedure o codice a livello applicativo.

Esempio di ABAC in MySQL

Consideri un esempio in cui si dispone di un database contenente informazioni sensibili sui clienti. Si desidera garantire che solo utenti autorizzati con gli attributi appropriati possano accedere a specifici dati.

Per prima cosa, crei le tabelle necessarie:

CREATE TABLE customers ( customer_id INT PRIMARY KEY, name VARCHAR(100), email VARCHAR(100), sensitive_data VARCHAR(100) ); CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) );

Inserire dati di esempio:

INSERT INTO customers (customer_id, name, email, sensitive_data) VALUES (1, 'John Doe', '[email protected]', 'Confidential'), (2, 'Jane Smith', '[email protected]', 'Restricted'); INSERT INTO user_attributes (user_id, attribute_name, attribute_value) VALUES (1, 'role', 'manager'), (1, 'security_clearance', 'top_secret'), (2, 'role', 'employee'), (2, 'security_clearance', 'confidential');

Per recuperare i dati sensibili dei clienti in base agli attributi dell’utente:

SELECT c.customer_id, c.name, c.email, c.sensitive_data

FROM customers c

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Solo i manager con autorizzazione top_secret possono accedere ai dati sensibili dei clienti in questo esempio. La query valuta in modo dinamico gli attributi dell’utente per determinare i diritti di accesso.

Conclusione

Implementare ABAC in MySQL offre un approccio robusto e flessibile per migliorare la protezione dei dati. Le organizzazioni possono proteggere le informazioni sensibili utilizzando attributi e creando regole di accesso specifiche per utenti autorizzati. ABAC offre un controllo granulare, un’autorizzazione dinamica e la possibilità di applicare la separazione dei compiti. Segua i passaggi illustrati in questo articolo e consideri attentamente la sicurezza per utilizzare con successo ABAC nel suo database MySQL.

DataSunrise offre ottimi strumenti per la gestione dei dati, quali sicurezza, regole di audit, masking e conformità. Le soluzioni di DataSunrise possono completare e migliorare notevolmente l’implementazione di ABAC in MySQL. Per ulteriori informazioni, può visitare la sessione online demo.