Audit Log di Apache Impala

Introduzione

Apache Impala offre analisi SQL ad alte prestazioni sui dati Hadoop. Poiché le organizzazioni utilizzano Impala per il trattamento di dati sensibili, implementare un robusto audit log è fondamentale per la sicurezza e la conformità.

Considerando che le violazioni dei dati hanno comportato un costo medio di 4,45 milioni di dollari nel 2023, secondo il rapporto IBM, un’efficace registrazione degli audit in Impala rappresenta un controllo di sicurezza essenziale, fornendo visibilità sull’accesso ai dati e su potenziali incidenti di sicurezza.

Comprendere l’Audit Log di Apache Impala

I log di audit di Impala registrano le attività degli utenti, le operazioni SQL e gli eventi di sistema all’interno del motore di query. Il sistema nativo di audit logging include:

- Audit Event Logger: Cattura gli eventi direttamente dal demone Impala

- Log Storage: Registra gli eventi in file o li inoltra a sistemi centralizzati

- Eventi Registrati: Autenticazione, esecuzione delle query, operazioni sui metadati, accesso ai dati e modifiche dei privilegi

Configurazione dell’Audit Log Nativo di Apache Impala

Abilitare l’Audit Logging

Configuri il demone Impala in linea con la documentazione ufficiale:

# Modifica il file di configurazione di Impala

sudo vi /etc/default/impala

# Aggiungi o modifica i parametri

--audit_event_log_dir=/var/log/impala/audit

--audit_log_level=full

Il parametro audit_log_level supporta tre valori come descritto nella guida di configurazione:

- minimal: Dettagli di base della query

- basic: Informazioni standard sull’esecuzione

- full: Dati e contesto completi della query

Configura il Formato del Log e la Rotazione

Imposti i formati di output e le politiche di rotazione in linea con la documentazione sulla gestione dei log:

# Imposta il formato JSON per un'analisi più semplice

--audit_log_format=json

# Configura i parametri di rotazione

--max_audit_log_file_size=500MB

--max_audit_log_files=10

Esempio di Voce di Audit Log

Una tipica voce di log, formattata in JSON, contiene:

{

"timestamp": "2023-10-20T14:32:15.432Z",

"user": "analyst_user",

"database": "customer_data",

"query": "SELECT customer_id FROM transactions WHERE purchase_date > '2023-09-01'",

"status": "OK",

"duration_ms": 1250

}

Integrazione della Registrazione Centralizzata

Per ambienti enterprise, integri i log di audit di Impala con sistemi di registrazione centralizzati come consigliato nella guida all’amministrazione:

- Configuri i forwarder di log (Flume, Logstash, Filebeat)

- Implementi l’aggregazione utilizzando lo stack ELK o strumenti simili

- Trasmetta i log a Kafka per l’elaborazione in tempo reale

Analisi dell’Audit Log di Apache Impala

Analisi da Linea di Comando

Per indagini rapide:

# Trova query di un utente specifico

grep -r '"user":"data_scientist"' /var/log/impala/audit/

# Identifica query fallite

grep -r '"status":"ERROR"' /var/log/impala/audit/

Analisi Basata su SQL

Come suggerito nel riferimento SQL di Impala, utilizzi Impala per analizzare i propri log:

-- Crea una tabella esterna per i log JSON di audit

CREATE EXTERNAL TABLE audit_logs (

timestamp STRING,

user STRING,

database STRING,

query STRING,

status STRING,

duration_ms BIGINT

)

ROW FORMAT SERDE 'org.apache.hive.hcatalog.data.JsonSerDe'

LOCATION '/var/log/impala/audit/';

-- Analizza gli utenti principali in base al volume delle query

SELECT user, COUNT(*) AS query_count

FROM audit_logs

GROUP BY user

ORDER BY query_count DESC

LIMIT 10;

Limitazioni del Sistema di Audit Logging Nativo di Impala

Il sistema di audit logging nativo di Impala presenta diverse limitazioni:

- Informazioni contestuali limitate

- Nessuna funzionalità di analisi o allerta integrata

- Gestione manuale dello storage

- I dati sensibili possono apparire nei log attraverso il testo delle query

- Capacità di reporting per la conformità limitate

Audit Logging Avanzato di Impala con DataSunrise

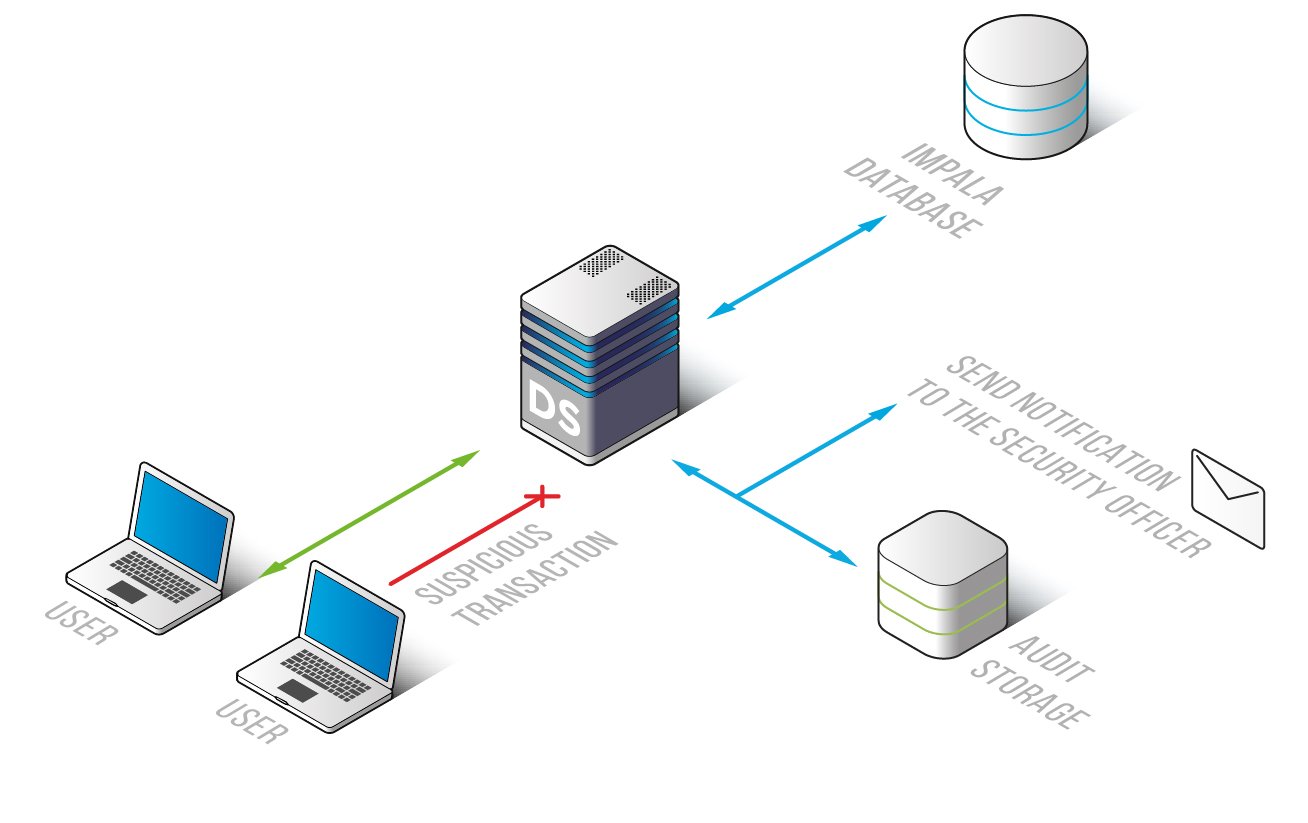

DataSunrise supera le limitazioni native offrendo capacità di audit complete:

Gestione Centralizzata

- Interfaccia unificata per gestire le politiche di audit

- Regole granulari basate su database, tabelle, utenti e tipi di query

- Applicazione coerente delle politiche in tutti gli ambienti

Funzionalità Avanzate

- Rich Context: Cattura la classificazione dei dati, il contesto dell’applicazione e i dettagli dell’utente

- Real-Time Alerts: Notifiche configurabili per eventi di sicurezza (veda qui)

- Behavioral Analytics: Analizza i modelli di utilizzo per rilevare anomalie (veda qui)

- Automated Compliance: Reporting semplificato per GDPR, HIPAA, PCI DSS e SOX (veda qui)

Best Practice per l’Audit Log di Apache Impala

Basandosi sull’esperienza del settore e sulle raccomandazioni della documentazione sulla sicurezza di Impala, ecco le principali best practice per implementare un efficace audit logging in Impala:

1. Implementare una Strategia di Audit a Livelli

Strutturi il suo approccio all’audit logging in modo da bilanciare le esigenze di sicurezza con le prestazioni del sistema:

- Standard Tier: Audit logging di base per operazioni di routine

- Enhanced Tier: Audit logging dettagliato per l’accesso a dati sensibili

- Comprehensive Tier: Audit logging completo per operazioni amministrative

2. Ottimizzare lo Storage e la Conservazione dei Log

Implementi politiche di storage e conservazione efficienti:

- Conservi i log recenti (30-90 giorni) in uno storage ad alte prestazioni per un’analisi rapida

- Archivi i log più vecchi in uno storage economico per la conservazione a fini di conformità

- Implementi la crittografia per i log di audit archiviati per prevenire manomissioni

- Documenti le politiche di conservazione in linea con i requisiti normativi

3. Stabilire Processi di Revisione Regolare degli Audit

Crei un approccio strutturato alla revisione dei log di audit:

- Revisione giornaliera degli avvisi di sicurezza e delle anomalie

- Analisi settimanale dei modelli di accesso e delle tendenze

- Revisione mensile della conformità e reporting

- Valutazione trimestrale dell’efficacia degli audit

4. Correlare i Dati di Audit tra i Sistemi

Come raccomandato nella guida all’amministrazione di Impala, correli i dati di audit di Impala con altre informazioni di sicurezza:

- Log dell’ecosistema Hadoop (HDFS, Hive, HBase)

- Sistemi di autenticazione (Kerberos, LDAP)

- Sistemi di sicurezza per le reti informatiche

- Log di sicurezza a livello di host

Valore Aziendale dell’Audit Logging Avanzato di Impala e della Sicurezza

Implementare un audit logging robusto per Impala offre un notevole valore aziendale, andando oltre la semplice conformità:

- Enhanced Threat Detection: Identifichi potenziali incidenti di sicurezza prima che possano aggravarsi

- Improved Operational Visibility: Comprenda i modelli di utilizzo per ottimizzare l’allocazione delle risorse

- Streamlined Compliance: Riduca lo sforzo necessario per la preparazione degli audit e la raccolta delle evidenze

- Risk Mitigation: Affronti le lacune di sicurezza prima che causino violazioni o infrazioni di conformità

- Data Governance Support: Consenta una gestione dei dati con chiara visibilità sull’utilizzo degli stessi

Conclusione

Sebbene l’audit logging nativo di Impala fornisca funzionalità essenziali, le organizzazioni con requisiti complessi traggono vantaggio da soluzioni avanzate come DataSunrise, che offre analisi di sicurezza avanzate, automazione della conformità e capacità di rilevamento delle minacce.

DataSunrise trasforma i log di audit di Impala in un’intelligente sicurezza azionabile grazie alla sua interfaccia intuitiva e alle funzionalità di livello enterprise. Prenoti una demo per scoprire come può rafforzare la sicurezza dei dati di Impala e semplificare gli sforzi di conformità.