Come Applicare il Dynamic Masking in Vertica

Come applicare il dynamic masking in Vertica è una domanda comune per le organizzazioni che utilizzano Vertica come piattaforma analitica ad alte prestazioni gestendo dati sensibili o regolamentati. Vertica è frequentemente impiegata per business intelligence, analisi cliente, data science e carichi di lavoro di machine learning. Di conseguenza, questi casi d’uso richiedono un accesso ampio ai dati, il che aumenta significativamente il rischio di esporre informazioni personali identificabili (PII), dati di pagamento o contatti attraverso i risultati delle query.

Negli ambienti basati su analisi, le tradizionali tecniche di protezione dei dati diventano rapidamente insufficienti. Ad esempio, permessi statici o viste SQL create manualmente faticano a tenere il passo con schemi in evoluzione, proiezioni che cambiano e un numero crescente di utenti. Di conseguenza, le organizzazioni necessitano di un meccanismo di protezione che si adatti automaticamente e si applichi in modo coerente a tutti i carichi di lavoro Vertica. Il dynamic data masking affronta questa sfida proteggendo i valori sensibili al momento della query anziché modificare i dati memorizzati.

Le organizzazioni implementano comunemente il dynamic masking utilizzando DataSunrise Data Compliance insieme a dynamic data masking. Questo approccio introduce un livello di controllo centralizzato davanti a Vertica. Tale livello valuta ogni query, applica regole di mascheratura dinamicamente e registra evidenze di audit senza richiedere modifiche agli schemi Vertica o alle applicazioni client. Per un contesto aggiuntivo, consultare i fondamenti della compliance normativa.

Perché il Dynamic Masking È Necessario in Vertica

Vertica dà priorità alle prestazioni analitiche. Memorizza i dati in contenitori ROS a colonne, gestisce gli aggiornamenti recenti in WOS e usa proiezioni per ottimizzare l’esecuzione delle query. Tuttavia, questa architettura complica anche la protezione dei dati.

Diversi fattori aumentano quindi la necessità del dynamic masking:

- Ampie tabelle analitiche spesso combinano metriche con attributi sensibili.

- Molteplici proiezioni possono replicare le stesse colonne sensibili.

- Cluster condivisi servono contemporaneamente strumenti BI, pipeline ETL, notebook e job di ML.

- Query SQL ad hoc spesso bypassano strati di reportistica curata.

- Il controllo degli accessi basato sui ruoli non fornisce una redazione a livello di colonna.

I controlli di accesso di Vertica determinano chi può interrogare una tabella; tuttavia, non controllano quali valori appaiono nei risultati delle query. Una volta eseguita una query, Vertica restituisce tutte le colonne selezionate in forma chiara. Pertanto, le organizzazioni applicano il dynamic masking al di fuori del motore database per ridurre l’esposizione.

Per un ulteriore approfondimento tecnico, consultare la documentazione ufficiale sull’architettura di Vertica e la panoramica sulle capacità analitiche di Vertica.

Come Funziona il Dynamic Data Masking con Vertica

Il dynamic data masking in Vertica si basa tipicamente su un approccio proxy. Le applicazioni client si connettono a un gateway di mascheratura invece di connettersi direttamente al database. Di conseguenza, ogni richiesta SQL passa attraverso questo gateway, dove le politiche di masking sono valutate prima dell’esecuzione.

Il flusso di lavoro della mascheratura segue una sequenza coerente:

- Il motore di mascheratura analizza e interpreta la dichiarazione SQL.

- Il motore verifica le colonne referenziate rispetto a un catalogo di sensibilità.

- Le regole di mascheratura sono valutate in base all’utente, all’applicazione o all’ambiente.

- Il gateway riscrive i risultati della query in modo che i valori sensibili appaiano mascherati.

Il sistema lascia inalterate le tabelle e le proiezioni sottostanti di Vertica. Poiché la mascheratura avviene solo nel set di risultati restituiti, questo approccio preserva le prestazioni ed evita la duplicazione dei dati. Inoltre, si allinea con le migliori pratiche di sicurezza dei dati e le moderne normative sulla privacy.

Configurare una Regola di Dynamic Masking in Vertica

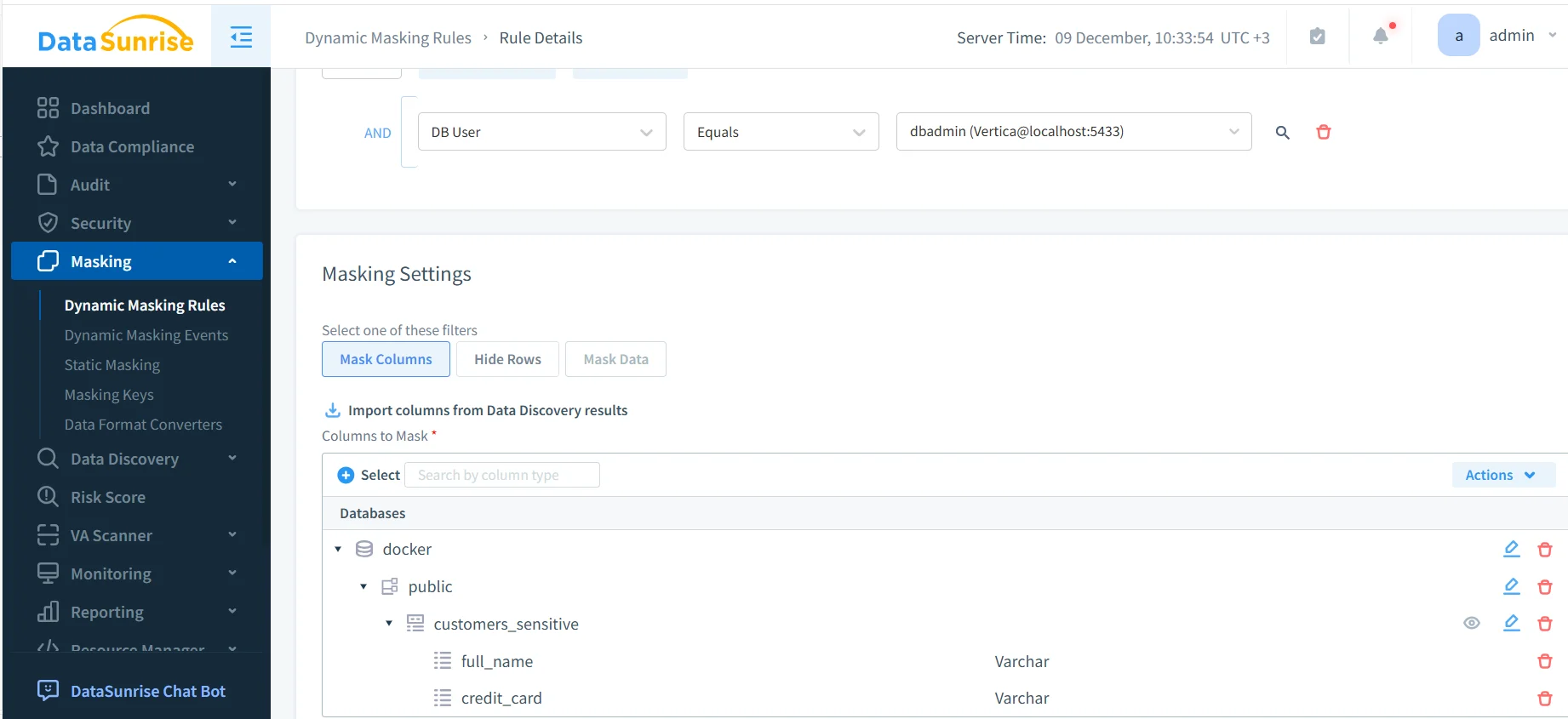

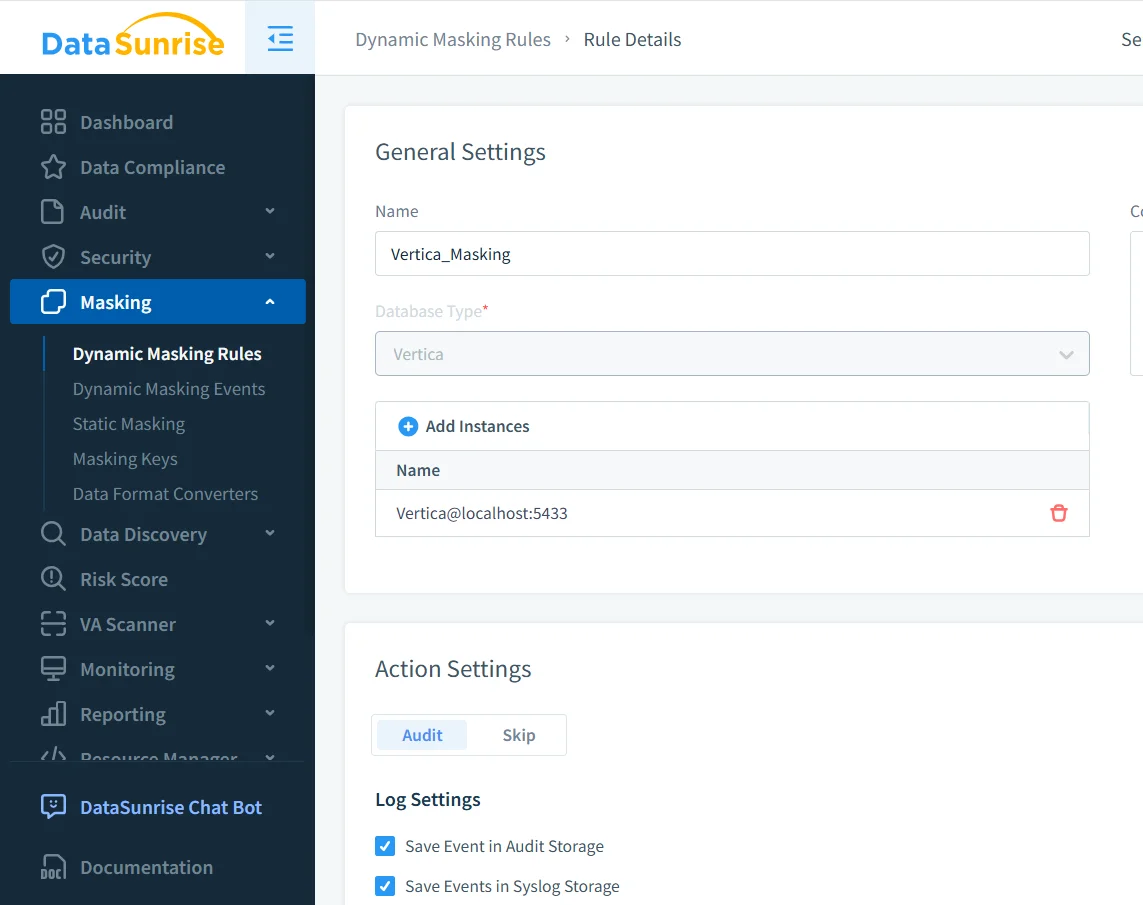

Il primo passo pratico per comprendere come applicare il dynamic masking in Vertica consiste nel definire una regola di dynamic masking. Questa regola specifica quale istanza Vertica proteggere, quali tabelle contengono dati sensibili e come deve comportarsi la mascheratura.

In questa configurazione, l’amministratore seleziona l’istanza Vertica e abilita l’auditing per gli eventi di mascheratura. Vengono aggiunte esplicitamente colonne sensibili come full_name e credit_card. Una volta abilitata, la regola si applica automaticamente a ogni query corrispondente.

Gli amministratori possono inoltre perfezionare le regole di mascheratura usando condizioni come:

- Utente o ruolo del database

- Tipo di applicazione client

- Posizione di rete o ambiente

Poiché la regola opera esternamente a Vertica, rimane efficace anche quando gli schemi evolvono o le proiezioni cambiano.

Risultati di Query Mascherati in Pratica

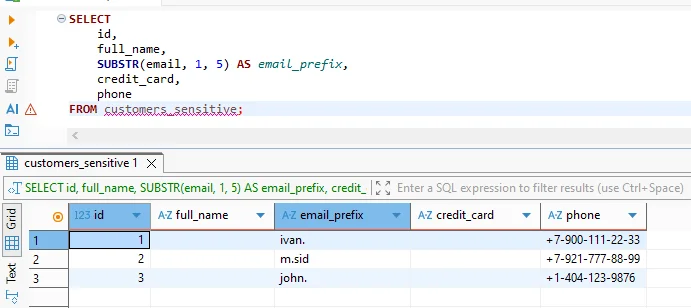

Dal punto di vista dell’utente, il dynamic masking non cambia il modo in cui le query sono scritte. Analisti e applicazioni emettono le stesse istruzioni SQL di sempre. Tuttavia, la differenza diventa visibile nei valori restituiti.

Senza mascheratura, i risultati delle query includerebbero nomi reali, numeri di carta o dettagli telefonici. Con il dynamic masking abilitato, gli utenti non privilegiati ricevono valori anonimizzati o parzialmente nascosti. Allo stesso tempo, join, filtri e aggregazioni continuano a funzionare correttamente, preservando i flussi analitici.

Questo comportamento supporta i principi di privacy definiti in GDPR, HIPAA e PCI DSS.

Audit degli Eventi di Dynamic Masking in Vertica

Il dynamic masking deve rimanere tracciabile per supportare la conformità normativa. Ogni query mascherata genera un record di audit che cattura chi ha avuto accesso ai dati, quale regola è stata applicata e quando l’azione è avvenuta.

Questi record di audit formano una traccia centralizzata che i team di compliance possono esaminare durante controlli interni o audit esterni. Di conseguenza, i team non devono più analizzare molteplici tabelle di sistema Vertica. Invece, ottengono una vista unica e normalizzata degli eventi di accesso e protezione dei dati.

Gli audit del dynamic masking si integrano naturalmente con il Database Activity Monitoring e supportano i requisiti di evidenza per SOX così come le politiche di governance interna.

Dynamic Masking a Confronto con Altri Approcci di Protezione

| Approccio | Come Funziona | Limitazioni |

|---|---|---|

| Tabelle mascherate statiche | Copie pre-generate dei dati mascherati | Alta manutenzione, duplicazione dati |

| Viste SQL | Colonne mascherate esposte tramite viste | Bypassate da query ad hoc |

| Solo RBAC | Permessi a livello di tabella | Nessuna protezione a livello di colonna |

| Dynamic data masking | Maschera valori al momento della query | Protezione centralizzata e scalabile |

Conclusione

Come applicare il dynamic masking in Vertica si riduce a far rispettare la protezione nel punto in cui i dati vengono restituiti a utenti e applicazioni. Mascherando i valori sensibili dinamicamente al momento della query, le organizzazioni preservano la potenza delle analisi Vertica riducendo il rischio di esposizione non autorizzata.

Con un gateway di mascheratura centralizzato, i dati sensibili restano protetti attraverso dashboard, script e pipeline. Di conseguenza, gli analisti continuano a lavorare in modo produttivo, mentre i team di compliance ottengono visibilità e controllo. Questo equilibrio rende il dynamic data masking una capacità fondamentale per un’analisi sicura in Vertica.