Che cos’è Amazon S3 Audit Trail

Un audit trail di Amazon S3 audit trail va oltre i semplici log: è una cronologia arricchita e ricercabile dell’attività a livello di oggetto, delle modifiche ai controlli di accesso, degli eventi di replicazione e delle transizioni del ciclo di vita. A differenza dei log grezzi o dei flussi di chiamate API, un audit trail adeguato aggiunge contesto, consapevolezza della conformità e intelligence sulla sicurezza.

Questo articolo esplora cos’è un audit trail di S3, perché è importante, come gli strumenti nativi di AWS aiutano (e dove risultano carenti) e come DataSunrise colma le lacune critiche — soprattutto per le organizzazioni che gestiscono dati sensibili o regolamentati.

Ecco una nuova sezione intermedia che puoi inserire tra l’Introduzione e il Perché hai bisogno di un audit trail di S3:

Ma allora, cos’è un audit trail di Amazon S3?

In sostanza, un audit trail di Amazon S3 è un record strutturato di chi ha avuto accesso a quale oggetto, quando, da dove e in quale contesto. Non si tratta solo di catturare chiamate API — si tratta di correlare tali chiamate con la rilevanza aziendale, la sensibilità dei dati e le policy interne.

Un audit trail ben strutturato per S3 include:

- Contesto dell’identità: ruolo IAM, utente assunto, informazioni sulla sessione federata

- Metadata dell’oggetto: bucket, chiave, dimensione, tag di classificazione

- Tipo di accesso:

GetObject,PutObject, modifiche dei permessi - Timing e origine: timestamp, regione, IP di origine

- Stato delle policy: l’accesso era conforme o anomalo?

Pensalo come una cronologia narrativa, non semplicemente come un log. La differenza risiede in quanto bene viene raccontata la storia — stai semplicemente raccogliendo fatti oppure stai creando una visibilità operativa e pronta per la conformità su tutto il tuo livello di storage?

Perché hai bisogno di un audit trail di S3

Memorizzare dati in Amazon S3 è facile. Tracciare chi ha avuto accesso a quei dati, come, quando e se l’accesso fosse conforme alle policy — questa è la parte difficile.

Un audit trail completo dei dati S3 aiuta i team a:

- Rilevare accessi non autorizzati o errori di configurazione

- Monitorare l’utilizzo in base a framework di conformità come GDPR, HIPAA o PCI DSS

- Ricostruire le sequenze degli eventi durante la risposta agli incidenti

- Dimostrare le restrizioni e i controlli degli accessi ai revisori

Che tu stia eseguendo analisi su documenti finanziari, ospitando dati regolamentati o archiviando log dei clienti — la visibilità degli audit è un requisito di sicurezza fondamentale.

Anatomia di un audit trail nativo di S3

AWS fornisce una telemetria di base attraverso:

1. Eventi Dati di CloudTrail

CloudTrail registra tutte le chiamate API a livello di oggetto di S3 come GetObject, PutObject, DeleteObject. Questi log includono:

- Identità (utente, ruolo, servizio)

- IP di origine e regione

- Timestamp

- Parametri della richiesta

Essi sono memorizzati in JSON e consegnati in un bucket di log. Guida alla configurazione di CloudTrail →

2. Log di Accesso al Server

Log in stile legacy in un formato di richiesta HTTP. Meno strutturati, ma utili per tracciare header di referrer, user agent, codici di stato.

3. S3 Inventory e Storage Lens

Offrono informazioni sulle configurazioni di storage, lo stato della crittografia degli oggetti e la frequenza degli accessi. Tuttavia, non registrano accessi in tempo reale o attività non autorizzate.

Cosa dovrebbe contenere un audit trail (ma i log nativi non lo fanno)

Per qualificarsi come un vero audit trail, il tuo sistema deve rispondere a:

- Cosa è successo? (tipo di chiamata API)

- Chi lo ha fatto? (ruolo IAM o identità assunta)

- Quando e da dove? (timestamp, IP di origine, regione)

- Quali dati sono stati accessi? (bucket/chiave, classificazione dei dati)

- L’accesso era consentito? (policy, mascheramento, contesto)

- Avrebbe dovuto accadere? (punteggio di rischio, rilevamento anomalie)

CloudTrail fornisce i primi tre. Per il resto — è necessaria un’attività di arricchimento, tagging e logica a livello di conformità.

Entra in gioco DataSunrise: Audit Trail Contestuali

DataSunrise trasforma i log di base di AWS in autentici audit trail a norma di conformità, con metadati operativi, allarmi e dashboard.

Ecco come migliora il tuo audit trail di S3:

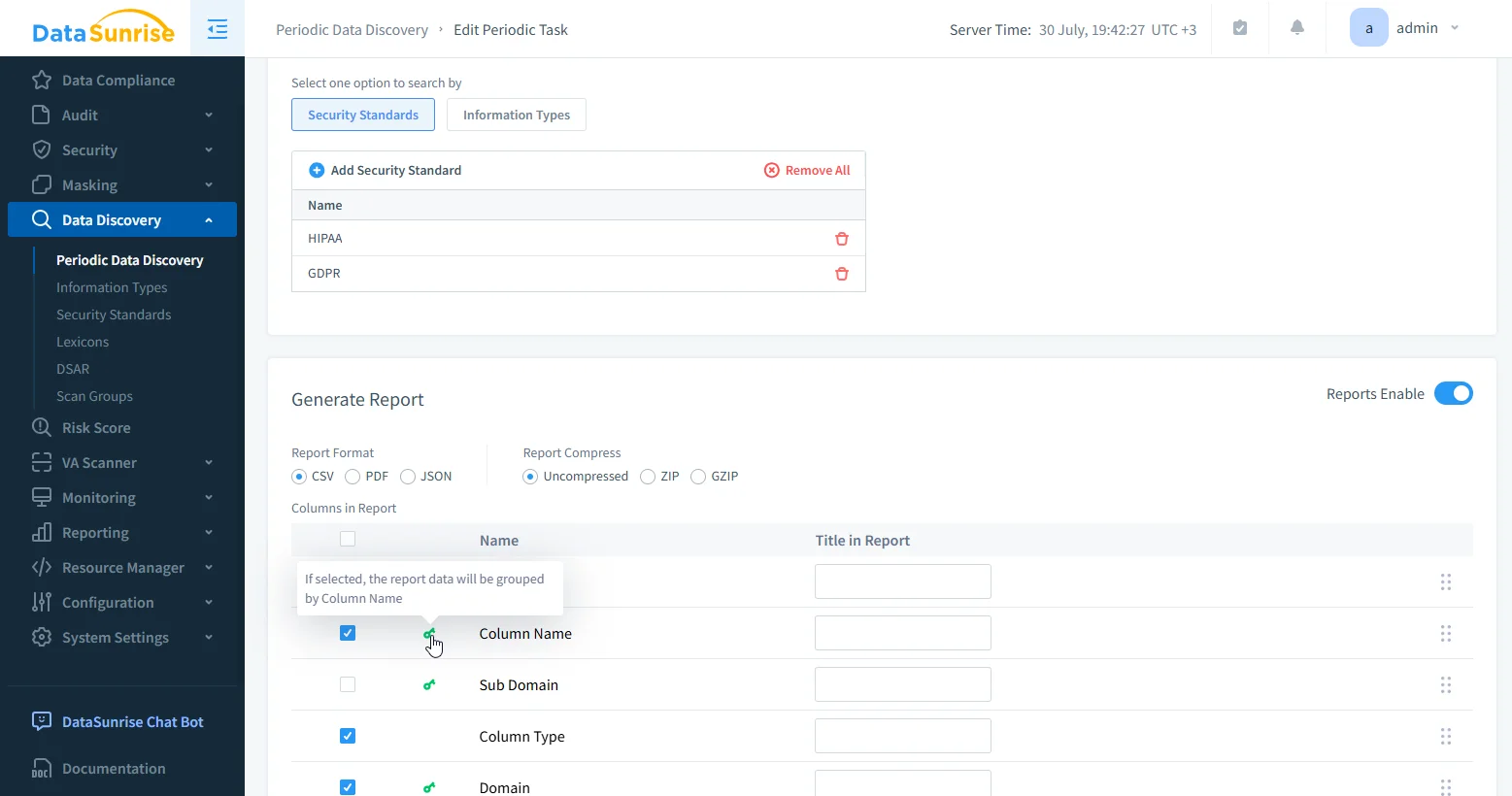

✅ Scoperta dei Dati Sensibili

DataSunrise scansiona i bucket S3 per rilevare PII, PHI, PCI utilizzando NLP, riconoscimento di pattern e OCR sui file basati su immagini.

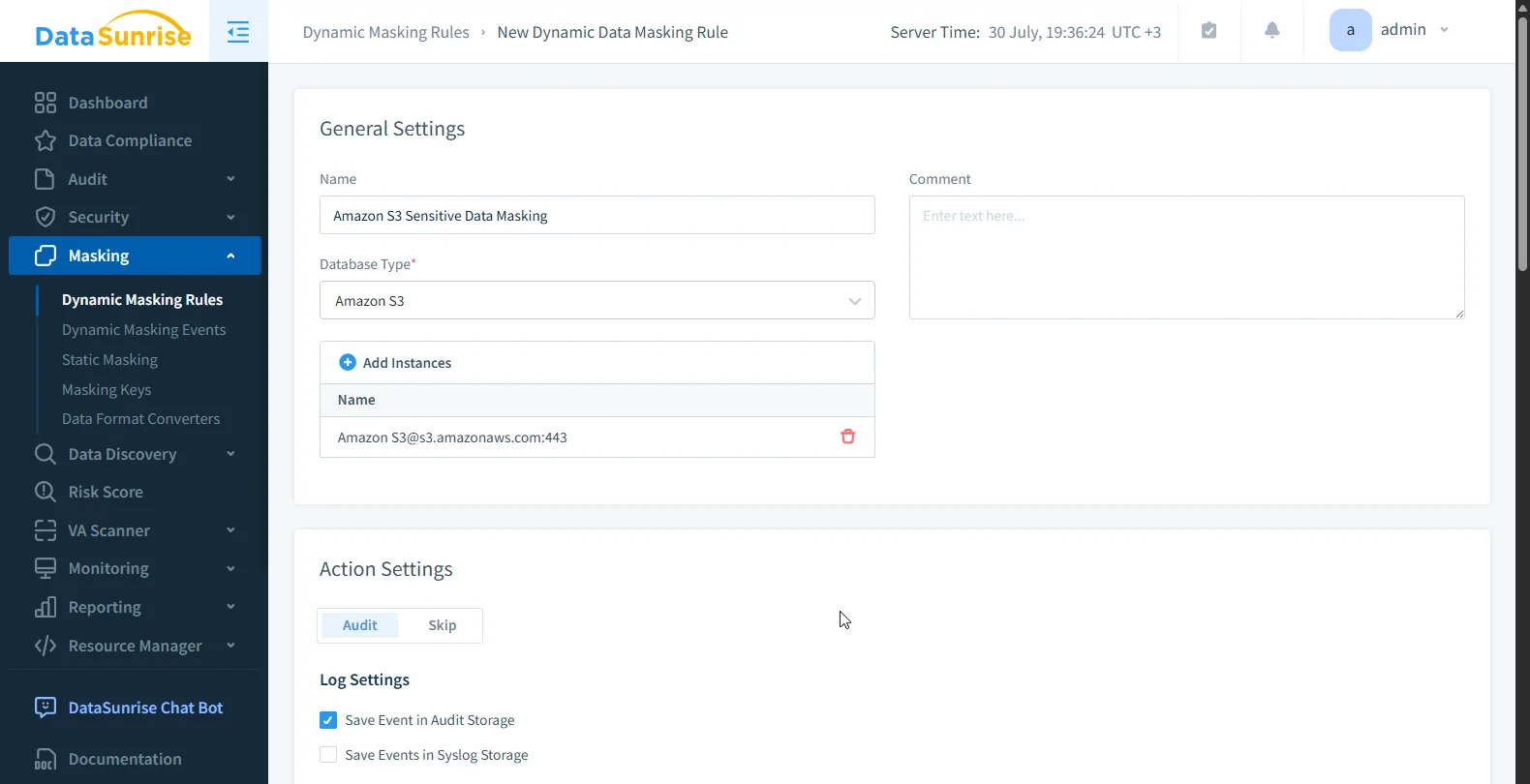

✅ Mascheramento Dinamico dei Dati

Applica il mascheramento basato sui ruoli al momento della query o dell’accesso. Previeni un’eccessiva esposizione oscurando il contenuto per gli utenti non autorizzati.

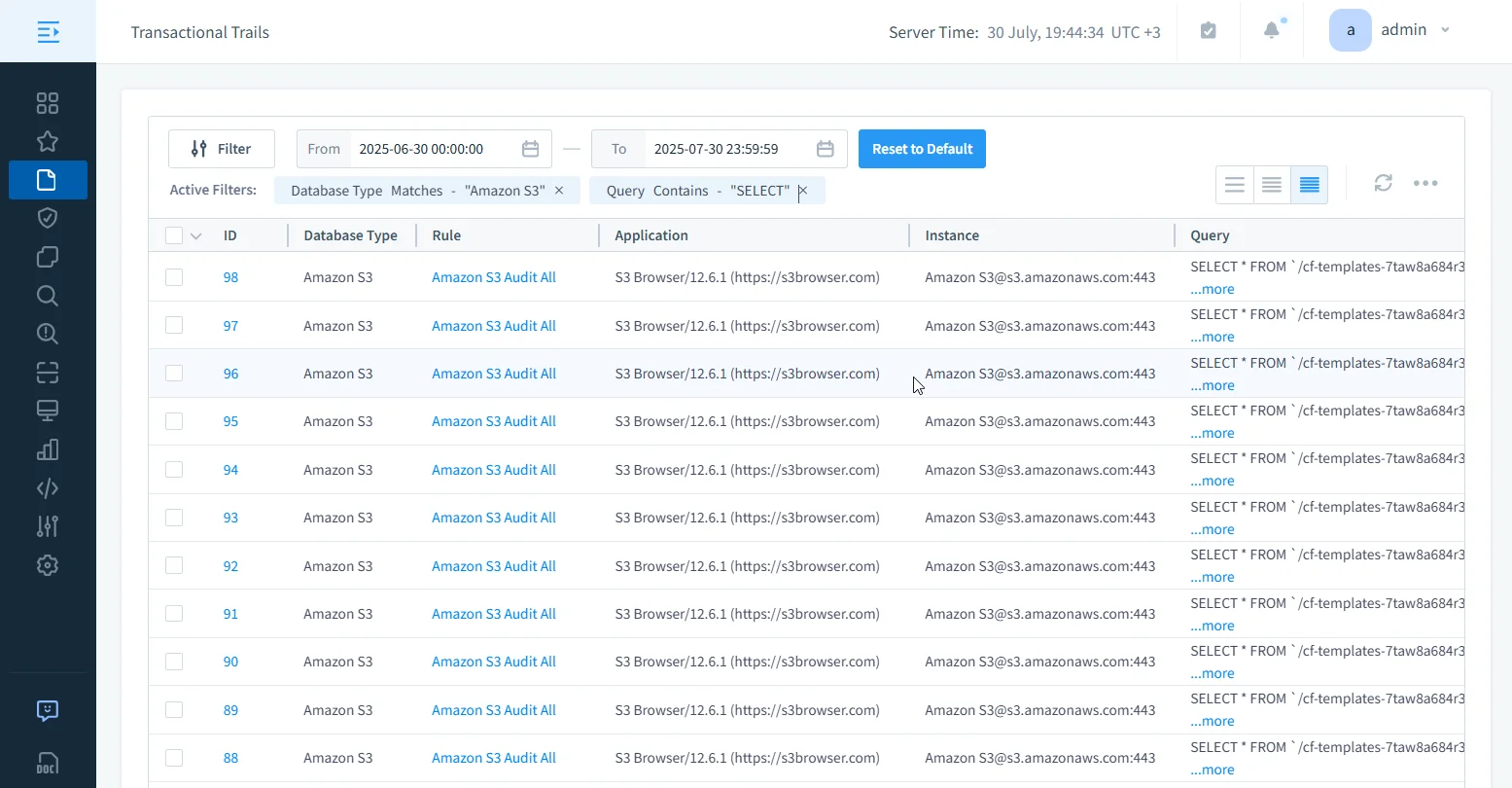

✅ Interfaccia di Ricerca Unificata

Con DataSunrise, gli audit trail sono completamente ricercabili attraverso un pannello di filtri visivo integrato — non è necessario SQL. Puoi filtrare e approfondire per:

| Campi Filtro Audit | Altri Campi Filtro |

|---|---|

| Stato della Transazione | Query |

| Utente Applicazione | Regola |

| Applicazione | Tipi di Query |

| Istanza | Errore |

| Interfaccia | Righe |

| Proxy | Query Depersonalizzata |

| Login | Database Coinvolti |

| Dati | ID Evento / Durata |

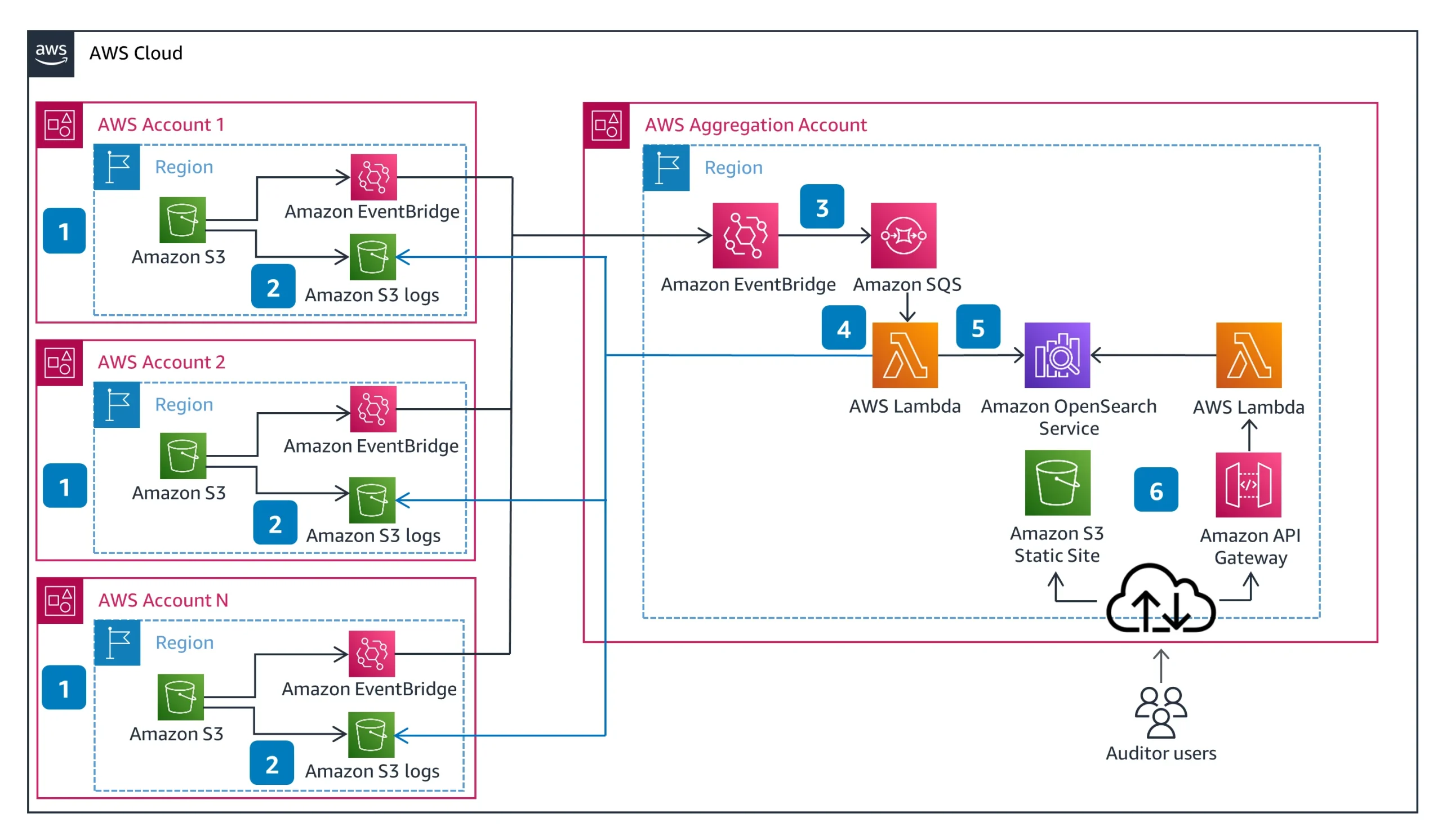

Immagine dell’Architettura

Un’architettura di audit trail di S3 con DataSunrise tipicamente include:

- Log di CloudTrail da tutti i bucket S3 attraverso gli account

- Instradamento tramite EventBridge in un account centrale di audit

- Motore DataSunrise per arricchimento, applicazione delle policy, mascheramento

- Esportazione dei log di audit in Athena, OpenSearch o SIEM

- Dashboard di conformità e allarmi tramite Slack, email o Teams

Puoi eseguire DataSunrise in modalità proxy o in modalità solo ingestione di log per un impatto minore sulla latenza.

Ecco un esempio di blocco di codice che puoi aggiungere sotto l’Interfaccia di Ricerca Unificata o direttamente dopo l’Immagine dell’Architettura, a seconda se desideri enfatizzare la queryabilità o l’analisi a valle.

Esempio di Query Athena: Trova Accessi a Oggetti Non Conformi

Una volta che i log sono stati arricchiti da DataSunrise ed esportati in Amazon Athena o OpenSearch, puoi interrogarli per rilevare violazioni delle policy o comportamenti sospetti. Ecco un esempio che evidenzia eventi GetObject in cui l’accesso è stato negato dalla policy o ha richiesto il mascheramento:

SELECT

event_time,

user_identity.principalId AS user,

requestParameters.bucketName AS bucket,

requestParameters.key AS object_key,

datasunrise_flags.masking_applied,

datasunrise_flags.policy_allowed,

datasunrise_labels.sensitivity,

sourceIPAddress,

region,

datasunrise_risk.anomaly_score

FROM

s3_audit_trail

WHERE

eventName = 'GetObject'

AND datasunrise_flags.policy_allowed = false

AND datasunrise_labels.sensitivity IS NOT NULL

ORDER BY

event_time DESC

LIMIT 100;

Questo ti fornisce un elenco operativo di tentativi di accesso non conformi che coinvolgono dati sensibili (ad es., PII, PHI), arricchito con classificazione e punteggi di anomalie — pronto per essere esportato, per allarmi o per dashboard.

Conclusione

Un audit trail di Amazon S3 non è solo una casella da spuntare per la conformità — è la memoria della tua organizzazione. Un audit trail ben costruito mostra chi ha fatto cosa, su quali dati, sotto quale policy e perché è importante.

Gli strumenti nativi ti forniscono i pezzi grezzi. DataSunrise trasforma tali pezzi in una storia coerente, ricercabile e consapevole delle policy.

Vuoi costruire un audit trail più intelligente per i dati in S3? Prova DataSunrise e proteggi i tuoi dati in poche ore — non settimane.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora