Come eseguire l’audit di Amazon S3

L’audit di Amazon S3 non è soltanto una casella da spuntare per la conformità: è un pilastro fondamentale per la consapevolezza operativa, la governance dei dati e la prevenzione delle violazioni. Che tu stia proteggendo file sensibili, verificando l’applicazione delle politiche o costruendo una pipeline pronta per l’analisi forense, una traccia di audit adeguata aiuta i team a vedere, comprendere e rispondere alle attività sui dati attraverso gli account.

In questo articolo, esamineremo come eseguire l’audit di Amazon S3 utilizzando sia gli strumenti nativi AWS sia le capacità avanzate di DataSunrise. Imparerai cosa abilitare, come strutturare i log, quali metadati raccogliere e come trasformare la telemetria passiva in informazioni azionabili.

Prerequisiti: Cosa Configurare per Primo

Prima di abilitare un processo di audit efficace per Amazon S3, devi:

- Definire quali bucket e prefissi sono considerati sensibili

- Abilitare CloudTrail con la registrazione degli eventi di dati per azioni API a livello di oggetto

- Decidere dove conservare i log (idealmente in un bucket centralizzato con ACL di sola scrittura)

- Stabilire delle baseline per le politiche di accesso in modo da poter confrontare l’intento con il comportamento

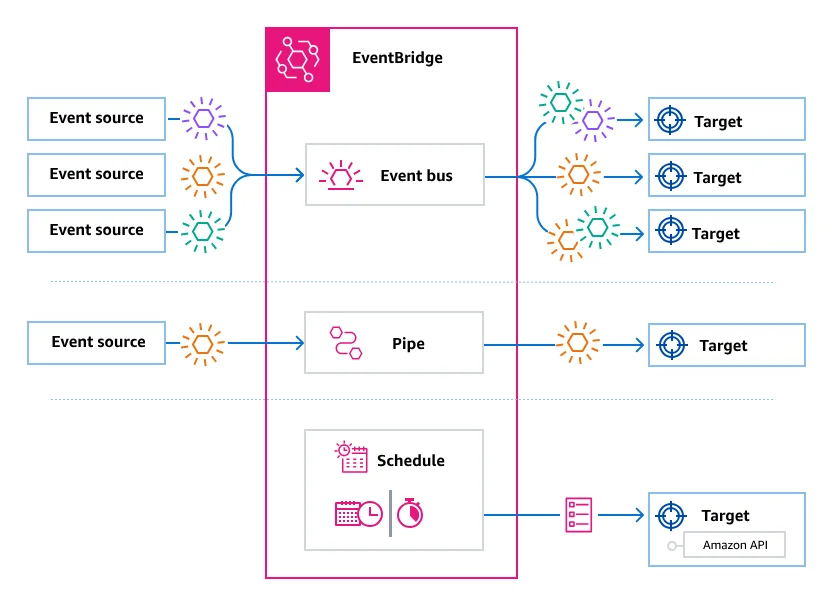

Per ottenere un output strutturato e facilitare la correlazione, è meglio utilizzare CloudTrail insieme ad Amazon EventBridge per instradare i log tra account.

Passo per Passo: Abilitare il Logging Audit Nativo di S3

✅ Passo 1: Abilita gli Eventi di Dati in CloudTrail

Utilizza la console AWS o la CLI per abilitare gli eventi di dati sui bucket chiave di S3. Questo assicura che CloudTrail catturi:

GetObject,PutObject,DeleteObject- Cambiamenti di tagging e ACL

- Versioning e transizioni del lifecycle

aws cloudtrail put-event-selectors \

--trail-name MyS3Trail \

--event-selectors '[{"ReadWriteType":"All","IncludeManagementEvents":true,"DataResources":[{"Type":"AWS::S3::Object","Values":["arn:aws:s3:::my-sensitive-bucket/"]}]}]'

Suggerimento: Monitora l’impatto sui costi degli eventi di dati se registri molti bucket o regioni.

✅ Passo 2: Abilita i Log di Accesso del Server S3 (Opzionale)

Questi log forniscono voci in stile HTTP per ogni richiesta, catturando:

- Lo status HTTP

- Gli header del referrer

- L’ID dell’account richiedente

- Il totale dei byte trasferiti

Abilitali nella scheda proprietà del bucket. I log del server sono dettagliati, ma utili per il monitoraggio della larghezza di banda e per il rilevamento di anomalie.

✅ Passo 3: Centralizza i Log per la Revisione tra Account

Utilizza AWS Organizations o EventBridge per instradare i log di CloudTrail provenienti da più account verso un account di aggregazione centrale. Questo consente ai team di sicurezza e conformità di auditare gli accessi su larga scala.

Nota: Prendi in considerazione la configurazione di un bucket S3 per l’archiviazione dei log con object lock per garantirne l’immutabilità.

Cosa Contengono i Log

Un tipico evento di log di CloudTrail per l’accesso a S3 include:

{

"eventTime": "2025-07-30T14:42:12Z",

"eventName": "GetObject",

"userIdentity": {

"type": "AssumedRole",

"principalId": "ABC123:user@corp"

},

"sourceIPAddress": "192.0.2.0",

"requestParameters": {

"bucketName": "finance-records",

"key": "2024/Q1/earnings.csv"

},

"responseElements": {

"x-amz-request-id": "EXAMPLE123456789"

}

}

Tuttavia, i log da soli non rispondono alle seguenti domande:

- L’oggetto a cui è stato effettuato l’accesso era sensibile?

- L’utente disponeva di permessi conformi alle politiche?

- L’accesso è stato mascherato o depersonalizzato?

- Questa azione ha violato qualche soglia di conformità?

Come DataSunrise Eleva il Livello di Audit

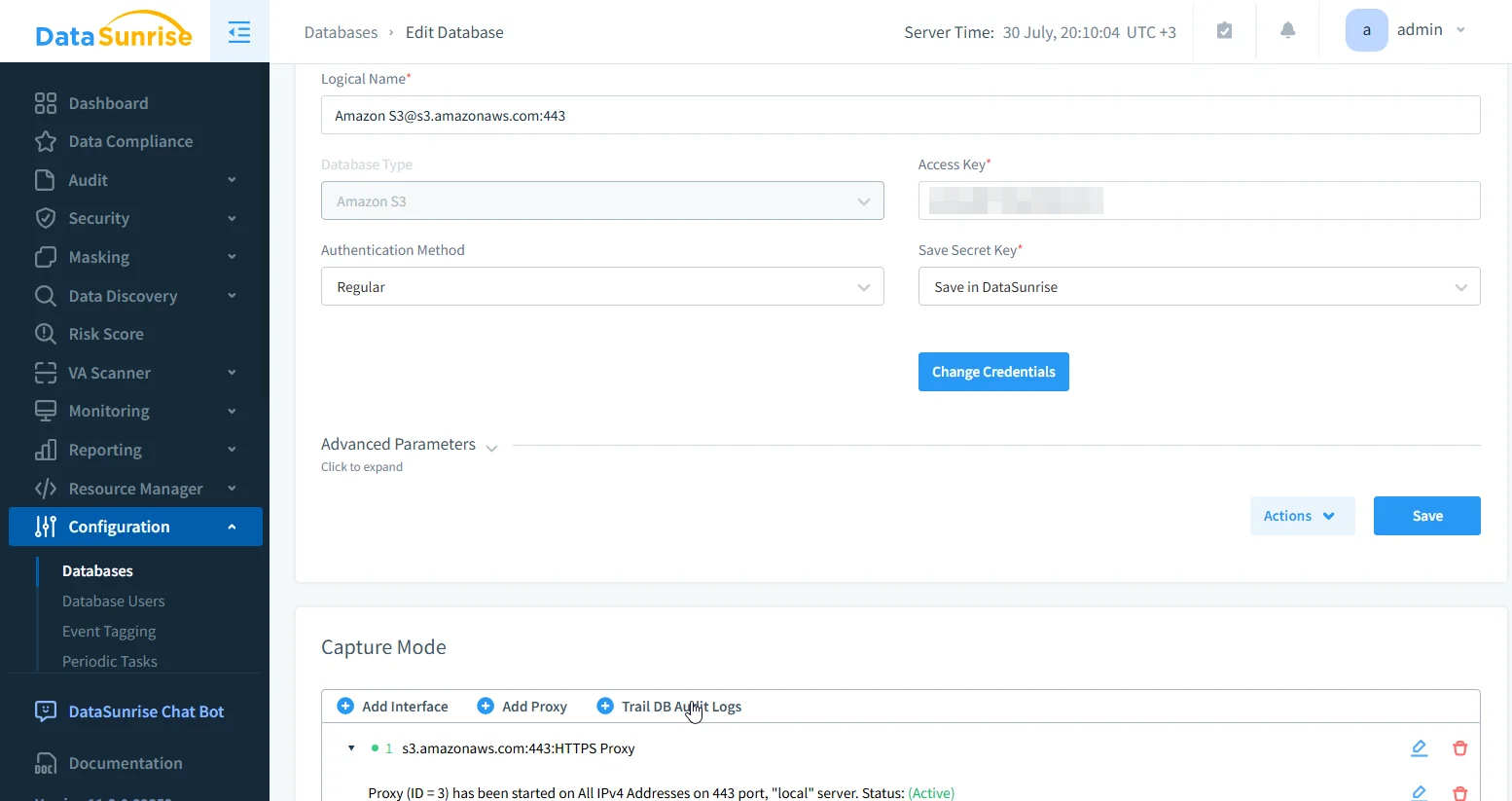

DataSunrise trasforma il logging di Amazon S3 in una traccia audit dei dati strutturata e consapevole delle politiche. Analizza i log di CloudTrail, arricchisce gli eventi, applica la mascheratura dinamica e segnala azioni non conformi alle politiche.

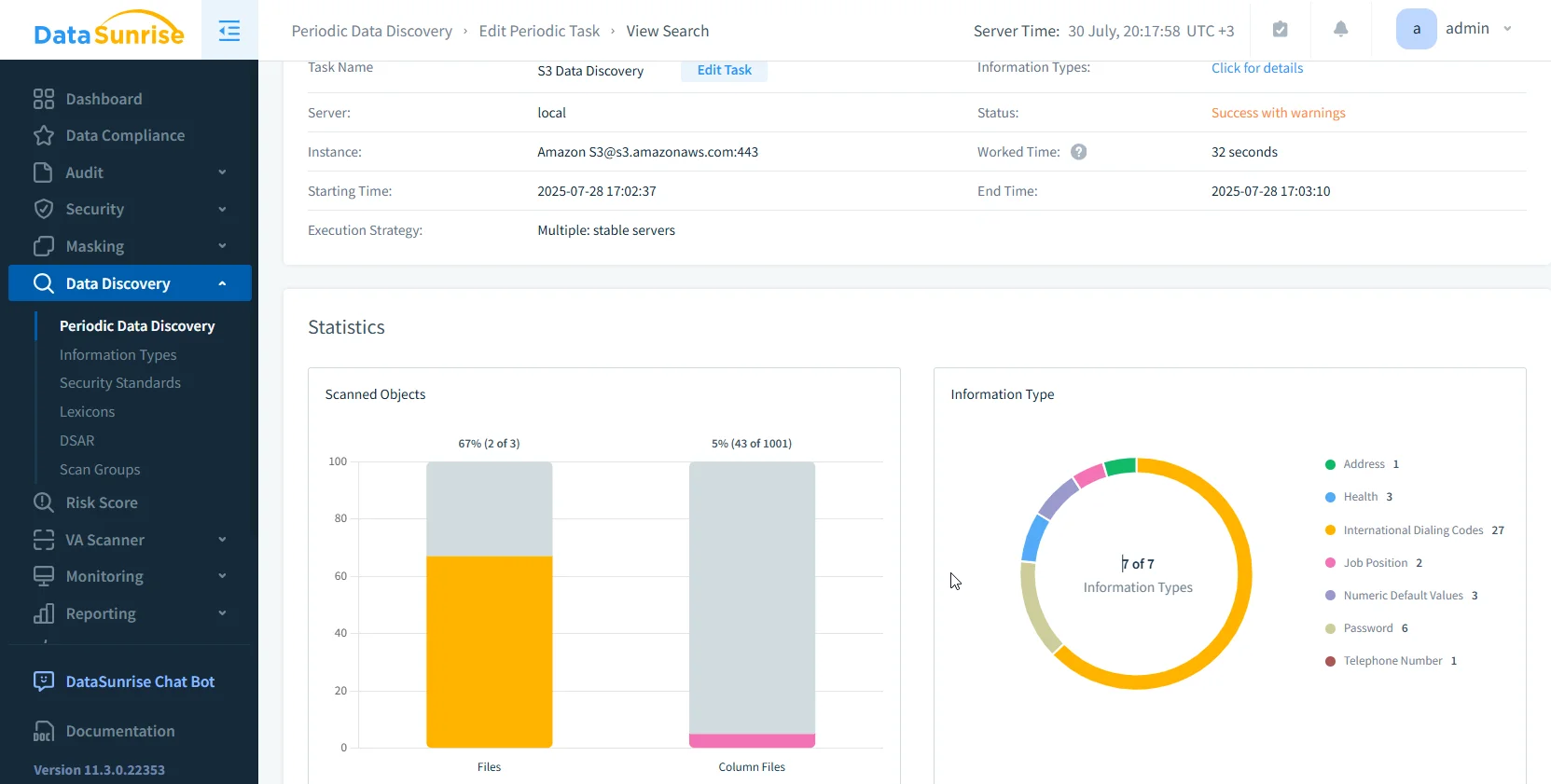

Scoperta dei Dati Sensibili

Scansiona automaticamente gli oggetti S3 per PII, PHI e PCI, anche all’interno di PDF, file Excel e immagini, tramite la rilevazione OCR.

Applicazione della Mascheratura Dinamica

Applica la mascheratura dei dati senza intervento per ogni evento di accesso che viola la politica. Offusca i campi sensibili in base al ruolo, all’indirizzo IP di origine o al contesto della richiesta.

Tracce di Audit Intelligenti

Genera log di audit arricchiti di contesto con:

- Punteggi di rischio per anomalie

- Stato della mascheratura (applicata o bypassata)

- Pattern di comportamento degli utenti in tempo reale

- Violazioni delle regole di sicurezza

Tutti i log possono essere esportati in Athena, OpenSearch o nel tuo SIEM.

Esempio SQL: Violazioni di Audit in Athena

Una volta che i log sono arricchiti, esegui query come questa per rilevare le violazioni:

SELECT

event_time,

bucket,

key,

user,

policy_allowed,

masking_applied,

anomaly_score

FROM

datasunrise_s3_logs

WHERE

event_type = 'GetObject'

AND policy_allowed = false

ORDER BY

event_time DESC

LIMIT 50;

Puoi pianificare questi report o attivare allarmi utilizzando notifiche in tempo reale

Caratteristiche Aggiuntive di Audit in DataSunrise

- Motore di Regole Granulare per l’audit a livello di oggetti

- Dashboard unificate per S3, RDS, Redshift, MongoDB

- Report di conformità automatizzati per SOX, HIPAA, GDPR

- Analisi del comportamento degli utenti

- Integrazione con Slack/MS Teams

Conclusione

Se utilizzi solo i log grezzi di CloudTrail, non stai eseguendo un audit: stai semplicemente raccogliendo dati.

Per auditare correttamente Amazon S3, hai bisogno di:

- Logging a livello di oggetto (CloudTrail, log del server)

- Contesto sui dati sensibili (classificazione)

- Intelligenza delle politiche (l’accesso era consentito?)

- Azioni di risposta (allerta, mascheratura, blocco)

- Allineamento del reporting (dashboard di conformità)

DataSunrise fornisce tutto questo in un’unica piattaforma, con opzioni di implementazione flessibili e supporto per oltre 50 piattaforme di dati.

Pronto a trasformare i tuoi log S3 in una vera traccia audit? Prenota una demo e inizia ad auditare in modo più intelligente, senza cambiare la tua architettura.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora