Come Mascherare i Dati Sensibili in Vertica

Come mascherare i dati sensibili in Vertica è una domanda cruciale per le organizzazioni che si affidano a Vertica come piattaforma di analisi ad alte prestazioni e al contempo gestiscono informazioni regolamentate o riservate. Vertica è ampiamente utilizzato per reporting BI, analisi dei clienti, pipeline di machine learning e elaborazione di dati su larga scala. Di conseguenza, questi casi d’uso spesso richiedono un accesso esteso ai dati, aumentando il rischio che informazioni personali identificabili (PII), dati di pagamento o dettagli di contatto possano essere esposti tramite query, esportazioni o sistemi downstream.

In ambienti guidati dall’analisi, le tecniche tradizionali di protezione dei dati diventano rapidamente insufficienti. Per esempio, permessi statici, tabelle copiate o viste create manualmente faticano a tenere il passo con schemi che cambiano, proiezioni in evoluzione e un numero crescente di utenti. Pertanto, le organizzazioni necessitano di un approccio di mascheramento che operi in modo dinamico e coerente su tutti i carichi di lavoro di Vertica, senza rallentare le query o costringere modifiche alle applicazioni.

Come mascherare i dati sensibili in Vertica efficacemente richiede l’applicazione della protezione al momento della query. Invece di modificare i dati memorizzati, il mascheramento dinamico dei dati intercetta i risultati delle query e sostituisce i campi sensibili con valori anonimizzati o parzialmente nascosti basati su politiche. Di conseguenza, questo approccio preserva l’utilità analitica evitando la divulgazione non autorizzata.

Perché Mascherare i Dati Sensibili in Vertica è una Sfida

L’architettura di Vertica dà priorità a velocità e scalabilità. Memorizza i dati in contenitori ROS colonnari, tiene i cambiamenti recenti in WOS e utilizza le proiezioni per creare più rappresentazioni fisiche della stessa tabella logica. Allo stesso tempo, questo design complica gli sforzi di protezione dei dati.

Diversi fattori rendono il mascheramento particolarmente importante negli ambienti Vertica:

- Grandi tabelle analitiche spesso combinano metriche aziendali con attributi sensibili.

- Molteplici proiezioni possono replicare colonne sensibili attraverso il cluster.

- I cluster condivisi servono contemporaneamente strumenti BI, pipeline ETL, notebook e job ML.

- Query SQL ad-hoc bypassano frequentemente livelli di reporting curati.

- Il controllo accessi basato su ruoli nativo non fornisce la redazione a livello di colonna.

I controlli di accesso di Vertica decidono chi può interrogare una tabella; tuttavia, non controllano quali valori appaiono nei risultati della query. Una volta eseguita una query, Vertica restituisce tutte le colonne selezionate in forma chiara. Per colmare questa lacuna, le organizzazioni introducono un livello di mascheramento esterno che comprende la sensibilità delle colonne e il contesto utente.

Per ulteriori informazioni su come Vertica gestisce i carichi di lavoro analitici, consultare la documentazione ufficiale dell’architettura di Vertica.

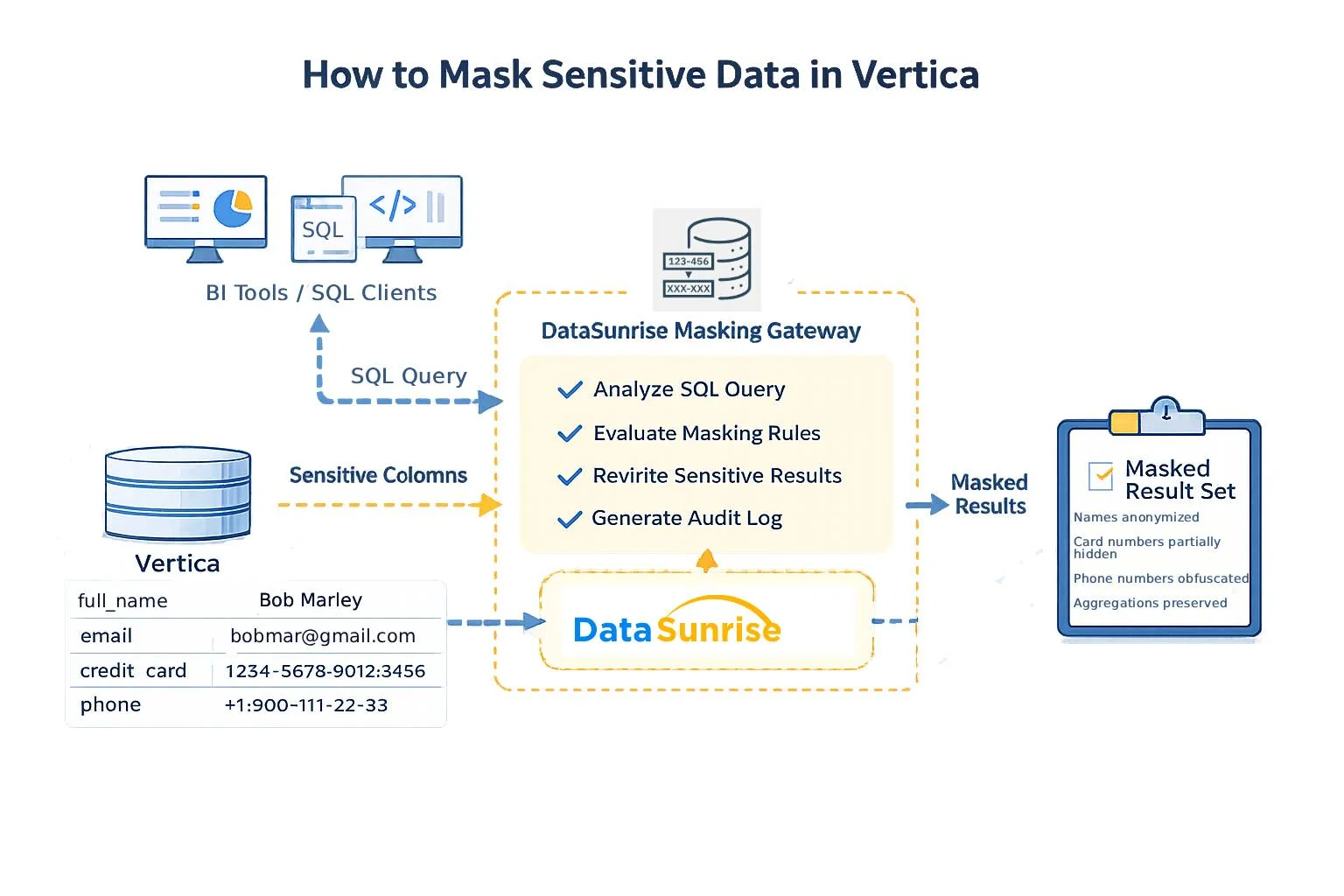

Come Funziona il Mascheramento Dinamico dei Dati con Vertica

Le organizzazioni generalmente implementano il mascheramento dinamico dei dati in Vertica utilizzando un modello basato su proxy. In questa configurazione, le applicazioni client si connettono a un gateway di mascheramento anziché collegarsi direttamente al database. Di conseguenza, ogni richiesta SQL passa attraverso questo gateway, dove le politiche di mascheramento sono valutate prima dell’esecuzione.

Il flusso di lavoro del mascheramento segue una sequenza coerente:

- Il motore di mascheramento analizza e interpreta l’istruzione SQL.

- Il motore verifica le colonne referenziate rispetto a un catalogo di sensibilità.

- Le regole di mascheramento sono valutate in base a utente, applicazione o ambiente.

- Il gateway riscrive i risultati della query in modo che i valori sensibili appaiano mascherati.

Il sistema lascia inalterate le tabelle e le proiezioni sottostanti di Vertica. Poiché il mascheramento avviene solo nel set di risultati restituito, questo approccio evita duplicazioni di dati e preserva le prestazioni delle query.

Molte organizzazioni implementano questo modello utilizzando DataSunrise Data Compliance, che fornisce uno strato centralizzato di mascheramento e governance davanti a Vertica.

Architettura: Come Mascherare i Dati Sensibili in Vertica Prima che Lascino il Database

Il diagramma seguente illustra come le organizzazioni mascherano i dati sensibili prima che raggiungano strumenti BI, client SQL o applicazioni di analisi. In pratica, tutte le richieste passano attraverso un gateway di mascheramento dedicato che applica le politiche in modo coerente.

Questa architettura garantisce che:

- Le applicazioni continuino a usare SQL standard senza modifiche.

- I valori sensibili non lascino mai Vertica in forma leggibile.

- Le regole di mascheramento si applichino in modo uniforme a tutti gli strumenti e utenti.

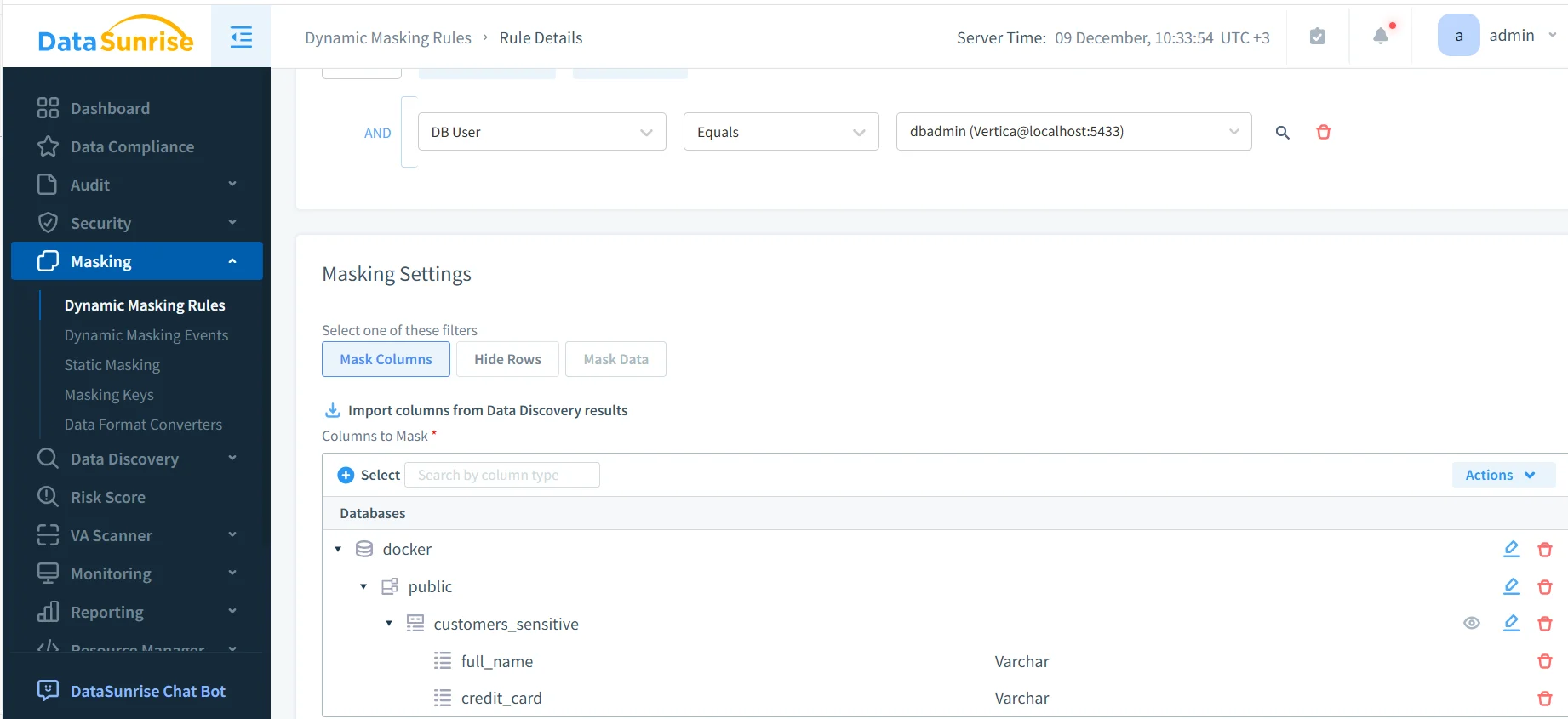

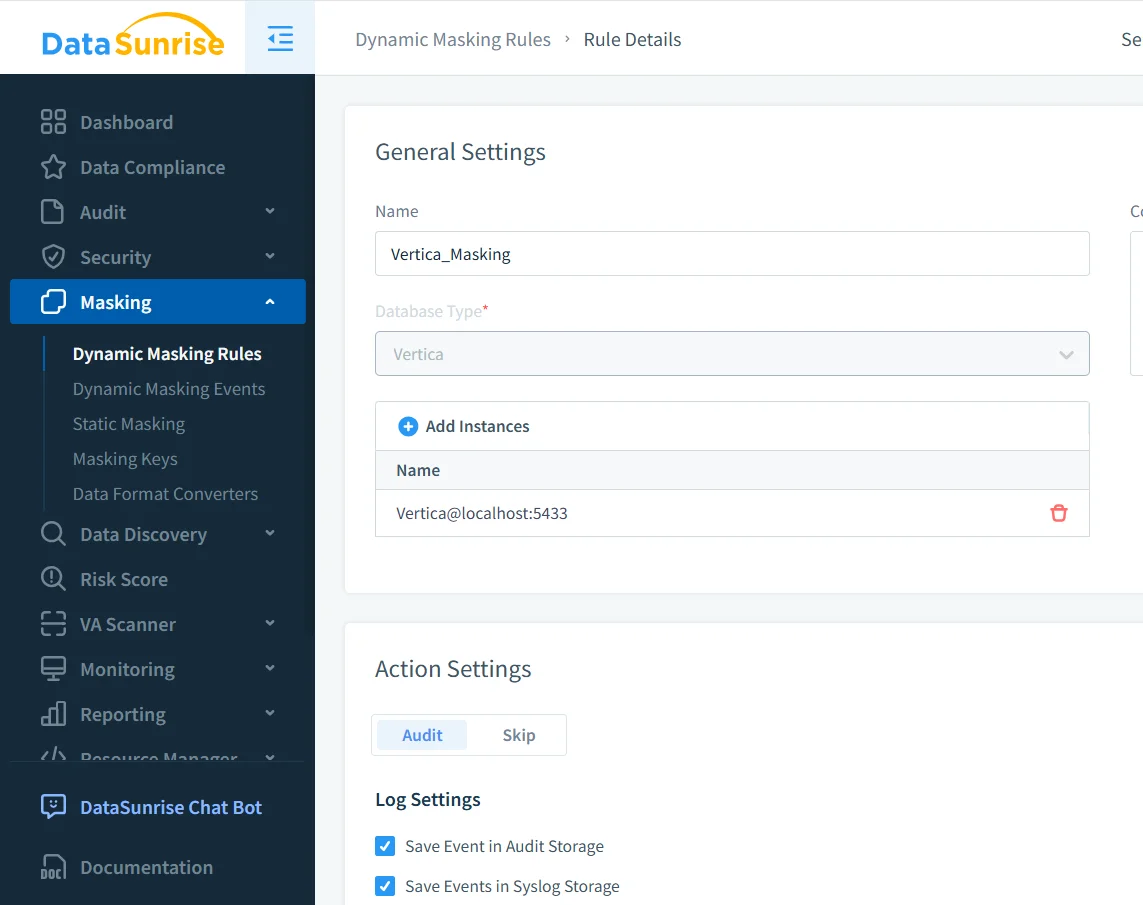

Configurare una Regola di Mascheramento Dinamico in Vertica

Il primo passo pratico per comprendere come mascherare i dati sensibili in Vertica consiste nel definire una regola di mascheramento dinamico. Questa regola specifica quale istanza di Vertica proteggere, quali colonne sono sensibili e come deve comportarsi il mascheramento.

In questo esempio, l’amministratore configura una regola di mascheramento per un’istanza di database Vertica e la applica a uno schema e a una tabella specifici. Colonne sensibili come full_name e credit_card sono selezionate esplicitamente. Una volta abilitata, la regola si applica automaticamente a ogni query corrispondente.

Gli amministratori possono affinare ulteriormente le regole di mascheramento utilizzando condizioni quali:

- Utente o ruolo del database

- Tipo di applicazione client

- Posizione di rete o ambiente

Poiché la regola opera al di fuori di Vertica, rimane efficace anche quando gli schemi evolvono o le proiezioni cambiano.

Risultati Mascherati nelle Query in Pratica

Dal punto di vista dell’utente, il mascheramento dinamico non modifica il modo in cui le query vengono scritte. Gli analisti emettono le stesse istruzioni SQL di sempre. Tuttavia, la differenza diventa visibile nei valori restituiti.

Senza mascheramento, i risultati delle query includerebbero nomi reali, numeri di carta o dettagli telefonici. Con il mascheramento abilitato, gli utenti non privilegiati ricevono valori anonimizzati o parzialmente nascosti. Allo stesso tempo, aggregazioni, join e filtri continuano a funzionare correttamente, quindi i flussi di lavoro analitici rimangono intatti.

Questo approccio è in linea con i principi di minimizzazione e pseudonimizzazione dei dati definiti nel GDPR e supporta analisi sicure sotto normative come HIPAA.

Audit degli Accessi Mascherati in Vertica

Il mascheramento da solo non soddisfa i requisiti di conformità. Le organizzazioni devono anche dimostrare che il mascheramento è stato applicato in modo coerente. Pertanto, il mascheramento dinamico funziona in tandem con l’audit.

Ogni query mascherata genera un record di audit che cattura:

- L’utente del database e l’applicazione client

- L’istruzione SQL eseguita

- La regola di mascheramento applicata

- Timestamp e contesto di esecuzione

Invece di analizzare molteplici tabelle di sistema Vertica, i team di conformità rivedono una traccia centralizzata di audit. Di conseguenza, le indagini diventano più rapide e le verifiche normative più semplici. Per concetti correlati, vedere Database Activity Monitoring.

Mascheramento Dinamico a Confronto con Altri Approcci

| Approccio | Descrizione | Limitazioni |

|---|---|---|

| Tabelle mascherate statiche | Copia pre-mascherata dei dati di produzione | Alta manutenzione, duplicazione dati |

| Viste SQL | Colonne mascherate esposte tramite viste | Bypassate da query ad-hoc |

| Solo RBAC | Permessi a livello di tabella o schema | Nessuna protezione a livello di colonna |

| Mascheramento dinamico dei dati | Mascherare i valori al momento della query | Richiede un livello di applicazione esterno |

Best Practice per Mascherare i Dati Sensibili in Vertica

- Iniziare con la scoperta. La classificazione automatica fornisce la base per un mascheramento efficace.

- Centralizzare le policy. Mantenere la logica di mascheramento in DataSunrise piuttosto che dispersa in viste SQL.

- Testare carichi di lavoro reali. Validare il mascheramento usando query effettive di BI e notebook.

- Revisionare regolarmente gli audit. Il monitoraggio continuo aiuta a rilevare precocemente accessi inusuali.

- Allinearsi alla strategia di sicurezza. Coordinare il mascheramento con il più ampio controllo della sicurezza dei dati.

Conclusione

Come mascherare i dati sensibili in Vertica efficacemente si riduce all’applicazione della protezione al livello appropriato. Mascherando i dati dinamicamente al momento della query, le organizzazioni preservano la potenza delle analisi Vertica riducendo il rischio di esposizione di informazioni riservate.

Con un gateway di mascheramento dedicato, i valori sensibili rimangono protetti attraverso dashboard, script e pipeline. Di conseguenza, gli analisti continuano a lavorare produttivamente, mentre i team di conformità ottengono visibilità e controllo. Questo equilibrio rende il mascheramento dinamico dei dati una capacità fondamentale per analisi sicure in Vertica.