Offuscamento dei Dati

Introduzione

Nel mondo odierno guidato dai dati, proteggere le informazioni sensibili è di fondamentale importanza. Violazioni dei Dati e accessi non autorizzati a dati confidenziali possono comportare conseguenze gravi sia per le singole persone sia per le organizzazioni. Ed è proprio in questo contesto che entra in gioco l’offuscamento dei dati.

L’offuscamento dei dati è una tecnica utilizzata per offuscare le informazioni sensibili mantenendone il formato originale, la struttura e l’usabilità. Questo articolo spiega i fondamenti dell’offuscamento dei dati, le varie tecniche e offre suggerimenti per implementarlo all’interno della propria organizzazione.

Che Cos’è l’Offuscamento dei Dati?

L’offuscamento dei dati, noto anche come mascheramento dei dati, sostituisce le informazioni sensibili con dati fittizi per proteggere la privacy. L’obiettivo è proteggere i dati originali mantenendone l’utilità per scopi di testing, sviluppo o analisi. I dati offuscati assomigliano ai dati originali e sono utilizzabili in ambienti non di produzione.

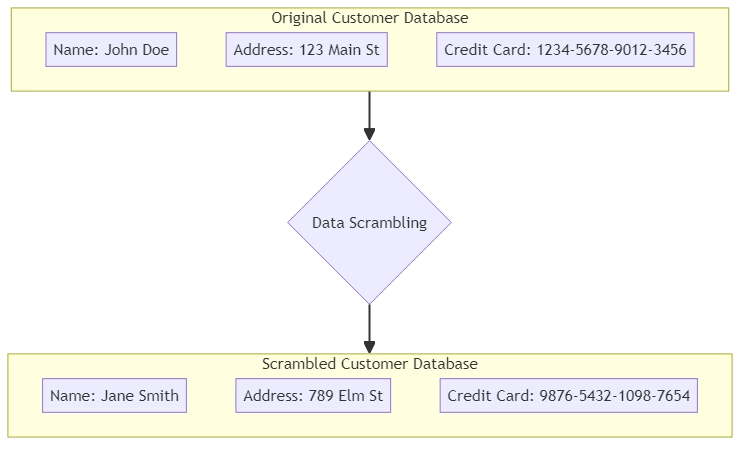

Ad esempio, si immagini un database contenente i dettagli dei clienti. È possibile impiegare tecniche di offuscamento dei dati invece di utilizzare nomi, indirizzi e numeri di carte di credito reali negli ambienti di sviluppo o di controllo qualità (QA).

Questi metodi sostituiscono i dati sensibili con valori generati casualmente che imitano le informazioni originali.

Offuscamento dei Dati vs Mascheramento dei Dati

Sebbene spesso usati in maniera intercambiabile, l’offuscamento dei dati e il mascheramento dei dati presentano importanti differenze. L’offuscamento dei dati si concentra principalmente sulla randomizzazione o sul riordinamento dei dati mantenendone il formato. Di solito implica trasformazioni irreversibili ed è comunemente usato per la preparazione dei dati di test, quando i valori esatti sono meno importanti rispetto al mantenimento delle proprietà statistiche.

Al contrario, il mascheramento dei dati pone l’accento sulla sostituzione dei dati sensibili con valori funzionali e dall’aspetto realistico che “mantengono l’aspetto e la sensazione dei dati nascondendo le informazioni sensibili.” Diversamente dall’offuscamento, il mascheramento può essere parzialmente o totalmente reversibile per utenti autorizzati ed è spesso impiegato in ambienti di produzione, dove è cruciale mantenere la struttura dei dati e l’integrità referenziale.

Entrambe le tecniche sono riconosciute in framework di conformità come GDPR, HIPAA e PCI DSS. Molte organizzazioni implementano entrambe come parte di un framework complessivo di sicurezza dei dati, applicando il metodo appropriato in base al contesto specifico e alla sensibilità dei dati da proteggere.

Perché è Importante l’Offuscamento dei Dati?

L’offuscamento dei dati gioca un ruolo cruciale nel proteggere le informazioni sensibili e garantire la conformità alle normative sulla privacy dei dati. Ecco alcuni motivi chiave per cui l’offuscamento dei dati è essenziale:

- Protezione dei dati sensibili: Sostituendo i dati sensibili con valori fittizi, l’offuscamento dei dati aiuta a prevenire accessi non autorizzati a informazioni confidenziali. Anche se i dati offuscati finissero nelle mani sbagliate, non rivelano alcun dettaglio sensibile reale.

- Conformità alle normative: Molti settori sono soggetti a rigide normative sulla privacy dei dati, come GDPR, HIPAA o PCI-DSS. L’offuscamento dei dati aiuta le organizzazioni a rispettare tali regolamenti de-identificando i dati sensibili prima di usarli per scopi di testing, sviluppo o analisi.

- Abilitare test e sviluppo realistici: I dati offuscati assomigliano ai dati originali. Sviluppatori e tester possono utilizzarli per lavorare con dati simili a quelli di produzione, garantendo test più accurati e riducendo il rischio di problemi durante il deployment dell’applicazione in produzione.

- Ridurre l’impatto delle violazioni in caso di fuga di dati: In caso di fuga di dati, i dati offuscati riducono la probabilità di esporre informazioni sensibili reali, mitigando potenziali danni.

- Facilitare la condivisione dei dati: L’offuscamento dei dati consente alle organizzazioni di condividere informazioni con terze parti, come partner o fornitori, senza compromettere la privacy dei dati sensibili. Gli utenti possono utilizzare i dati offuscati per collaborare o analizzare, mantenendo la riservatezza dei dati originali.

Casi d’Uso Reali dell’Offuscamento dei Dati

L’offuscamento dei dati è ampiamente adottato in vari settori per proteggere le informazioni sensibili, soddisfacendo al contempo esigenze operative. Ecco alcuni esempi di come le organizzazioni impiegano l’offuscamento dei dati nella pratica:

- Sanità: Le cartelle cliniche contenenti informazioni sanitarie personali (PHI) vengono offuscate per abilitare test e sviluppo sicuri di software medico, senza esporre dati reali dei pazienti.

- Servizi Finanziari: Banche e gestori di pagamenti offuscano numeri di carte di credito e dettagli delle transazioni per proteggere i dati dei clienti durante i test delle applicazioni e le analisi, contribuendo a mantenere la conformità agli standard PCI-DSS.

- Commercio al Dettaglio: I rivenditori offuscano nomi, indirizzi e storici degli acquisti dei clienti per condividere i dati in sicurezza con fornitori terzi o partner di marketing, senza rischiare violazioni della privacy.

- Agenzie Governative: I dati sensibili dei cittadini vengono offuscati per agevolare l’analisi interna e la ricerca, nel rispetto delle normative sulla protezione dei dati.

Queste applicazioni dimostrano come l’offuscamento dei dati aiuti le organizzazioni a bilanciare la privacy dei dati con le esigenze operative, consentendo un uso sicuro ed efficace delle informazioni sensibili.

Tecniche di Offuscamento

Esistono diverse tecniche per l’offuscamento dei dati, ciascuna con i propri punti di forza e casi d’uso. Esploriamo alcune delle tecniche più comuni:

1. Sostituzione

Con la sostituzione, i dati sensibili vengono rimpiazzati da valori casuali prelevati da un set o da un determinato schema. Ad esempio, è possibile trasformare nomi reali in nomi di fantasia provenienti da un elenco. Si possono anche sostituire numeri di carte di credito con numeri sintatticamente validi che superano i controlli di formato (come l’algoritmo di Luhn) ma che non corrispondono a conti reali.

Esempio:

Dati Originali: John Doe, 1234-5678-9012-3456 Dati Offuscati: Jane Smith, 9876-5432-1098-7654

2. Mescolamento

Il mescolamento implica il riordino dei valori dei dati all’interno di una colonna o tra più colonne. Questa tecnica mantiene la distribuzione originale dei dati, rompendo però la correlazione tra le colonne. Il mescolamento risulta utile quando è importante preservare la distribuzione statistica, pur non essendo rilevante l’associazione valore-record individuale.

Esempio: Dati Originali:

Nome Età Salario John Doe 35 50000 Jane Doe 28 60000

Dati Offuscati (colonne Età e Salario mescolate):

Nome Età Salario John Doe 28 60000 Jane Doe 35 50000

3. Crittografia

La crittografia consiste nel convertire i dati sensibili in un formato illeggibile utilizzando un algoritmo di crittografia e una chiave segreta. È possibile decrittare i dati offuscati tornando al loro formato originale solo impiegando la chiave di decrittazione corrispondente. La crittografia offre un alto livello di sicurezza, ma può incidere sulle prestazioni e, a differenza dell’offuscamento, richiede una gestione in tempo reale delle chiavi per i processi di crittografia/decrittografia.

Esempio:

Dati Originali: John Doe Dati Offuscati: a2VsZmF0aG9uIGRvb3IgZ

4. Tokenizzazione

La tokenizzazione sostituisce i dati sensibili con un token o identificatore generato casualmente. Il sistema conserva in sicurezza i dati sensibili in un database o in un vault separato. L’utente utilizza quindi il token per recuperare le informazioni originali quando necessario. Le aziende impiegano comunemente la tokenizzazione per proteggere i numeri di carte di credito e altri dati finanziari sensibili. La tokenizzazione è particolarmente preziosa in settori che gestiscono dati di pagamento, come quello finanziario e del commercio al dettaglio, ed è spesso utilizzata in linea con gli standard PCI-DSS.

Esempio:

Dati Originali: 1234-5678-9012-3456 Dati Offuscati: TOKEN-1234

5. Mascheramento

Tra le tecniche di mascheramento più comuni vi sono il mascheramento dei caratteri, il mascheramento parziale e il mascheramento tramite espressioni regolari. Il mascheramento dei caratteri prevede la sostituzione di uno o più caratteri con un simbolo. Il mascheramento parziale mostra solo una parte dei dati, mentre il mascheramento tramite espressioni regolari sostituisce i dati in base a uno schema specifico.

Esempio:

Dati Originali: 1234-5678-9012-3456 Dati Mascherati: XXXX-XXXX-XXXX-3456

Migliori Pratiche per l’Offuscamento dei Dati

Per implementare efficacemente l’offuscamento dei dati nella propria organizzazione, consideri le seguenti migliori pratiche:

- Identificare i dati sensibili: Effettui un esame esaustivo del suo ambiente dati per individuare le componenti sensibili che necessitano di offuscamento. Consideri i requisiti legali e normativi, nonché le politiche interne di classificazione dei dati della sua organizzazione.

- Scelga le tecniche di offuscamento appropriate: Selezioni il metodo di offuscamento o di crittografia più adatto in base al tipo di dati e al loro uso previsto. Consideri fattori quali formato dei dati, complessità e livello di sicurezza richiesto.

- Mantenere la consistenza dei dati: Si assicuri che i dati offuscati mantengano l’integrità referenziale e la consistenza attraverso tabelle e sistemi correlati. Utilizzi tecniche di offuscamento, valori seed e regole coerenti per garantire la riproducibilità quando necessario.

- Proteggere gli algoritmi e le chiavi di offuscamento: Salvaguardi gli algoritmi, le regole e le chiavi di crittografia utilizzate per l’offuscamento dei dati. Li conservi in sicurezza e ne limiti l’accesso esclusivamente al personale autorizzato.

- Testare e convalidare i dati offuscati: Verifichi attentamente che i dati elaborati rispettino il formato, la qualità e gli standard di uniformità richiesti. Accerti che i dati offuscati non contengano informazioni confidenziali e siano idonei allo scopo previsto.

- Stabilire controlli di accesso: Usi controlli e monitoraggi rigorosi per evitare accessi non autorizzati ai dati sensibili e offuscati. Revisioni e aggiorni regolarmente i permessi di accesso.

- Documentare e mantenere i processi di offuscamento: Documenti il processo di integrazione dei dati, comprensivo del volume dei dati coinvolti e di eventuali configurazioni o linee guida specifiche. Mantenga il controllo delle versioni e tenga la documentazione aggiornata.

- Audit e monitoraggio dell’uso dell’offuscamento: Effettui audit periodici sull’utilizzo dell’offuscamento dei dati per garantire la conformità, rilevare eventuali abusi e verificare che le tecniche adottate restino efficaci contro le nuove minacce ai dati.

Conclusione

L’offuscamento dei dati rappresenta una tecnica efficace per proteggere le informazioni sensibili, consentendone al contempo l’utilizzo in contesti di testing, sviluppo e analisi. Sostituendo i dati reali con valori realistici, ma fittizi, le organizzazioni possono salvaguardare dettagli confidenziali, garantire la conformità alle normative sulla privacy dei dati e abilitare una condivisione sicura delle informazioni.

Quando implementa l’offuscamento dei dati, è fondamentale selezionare metodi che corrispondano alla sensibilità, alla struttura e allo scopo dei dati. Attenersi alle migliori pratiche — come mantenere la consistenza dei dati, proteggere gli algoritmi e le chiavi di crittografia, ed applicare controlli di accesso rigorosi — contribuirà a mantenere i suoi dati al sicuro.

Integrare l’offuscamento dei dati nella strategia complessiva di protezione dei dati le consente di raggiungere il giusto equilibrio tra utilità dei dati e privacy, favorendo la fiducia tra i suoi clienti e stakeholder e rendendo efficace l’utilizzo delle informazioni.