Impatto degli Attacchi di Esecuzione di Codice Remoto

Che cos’è l’Esecuzione di Codice Remoto (RCE)?

L’Esecuzione di Codice Remoto, spesso abbreviata in RCE, è un tipo di cyber attack che consente a un aggressore di eseguire codice arbitrario su una macchina target o in un ambiente target. Ciò concede all’aggressore il pieno controllo sull’applicazione o sul sistema vulnerabile. Gli attacchi RCE sono estremamente pericolosi, in quanto permettono a un avversario di eseguire qualsiasi azione per cui l’applicazione compromessa o l’utente possieda i permessi necessari.

Le vulnerabilità RCE sorgono spesso a causa di un’insufficiente validazione e sanificazione degli input nelle applicazioni che elaborano dati utente non attendibili. Se i dati forniti dall’utente non vengono opportunamente validati prima di essere utilizzati in operazioni sensibili per la sicurezza, come interrogazioni al database, operazioni sul file system o comandi di sistema, un aggressore potrebbe essere in grado di iniettare ed eseguire codice malevolo.

Impatto degli Attacchi di Esecuzione di Codice Remoto

L’impatto di un attacco RCE di successo può essere grave, a seconda dei privilegi dell’applicazione sfruttata. Nel peggiore dei casi, l’RCE può consentire a un aggressore di prendere completamente il controllo del sistema vulnerabile, accedere a dati sensibili, installare malware e utilizzare la macchina compromessa per ulteriori attacchi. Alcune conseguenze potenziali dell’RCE includono:

- Furto di dati sensibili: l’aggressore può accedere ed estrarre informazioni sensibili archiviate nel sistema o accessibili all’applicazione, come dati dei clienti, registrazioni finanziarie, proprietà intellettuale, ecc.

- Installazione di malware: l’RCE spesso consente l’installazione di malware come ransomware, spyware, trojans, rootkits e bot, permettendo all’aggressore di mantenere l’accesso e il controllo anche dopo l’attacco iniziale.

- Movimento laterale: una macchina compromessa può essere utilizzata come punto di partenza per lanciare ulteriori attacchi contro altri sistemi sulla stessa rete, consentendo all’aggressore di spostarsi lateralmente e compromettere ulteriori risorse.

- Danno alla reputazione: attacchi RCE che provocano data breach o interruzioni di servizio possono danneggiare gravemente la reputazione dell’organizzazione e portare alla perdita della fiducia dei clienti.

Tipologie di Attacchi di Esecuzione di Codice Remoto

Gli attacchi RCE possono assumere varie forme a seconda della vulnerabilità sfruttata. Alcune tipologie comuni di RCE includono:

SQL Injection

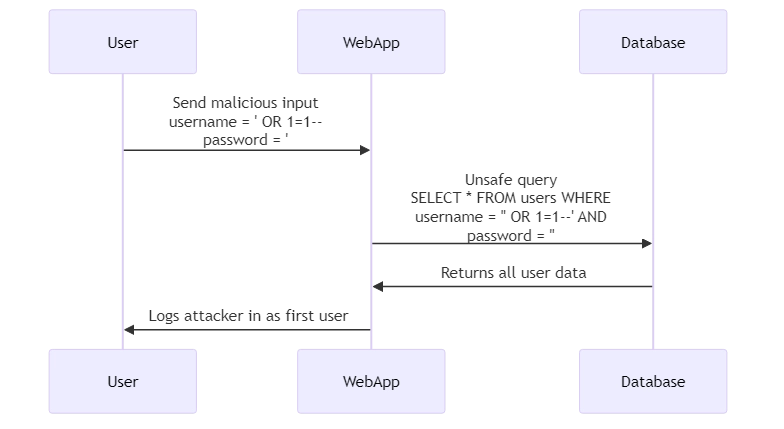

SQL injection è un tipo di attacco RCE che prende di mira applicazioni che costruiscono query SQL basate sull’input utente senza adeguata validazione. Un aggressore elabora un input malevolo contenente codice SQL, che viene poi eseguito dal database. Per esempio:

SELECT * FROM users WHERE username = '' OR 1=1--' AND password = '';

Questo input porta la query SQL a diventare:

SELECT * FROM users WHERE username = '' OR 1=1-- AND password = '';

Il doppio trattino (–) commenta il resto della query, eliminando effettivamente il controllo della password. La condizione 1=1 è sempre vera, pertanto ciò consente all’aggressore di accedere come primo utente del database.

Per consentire questo attacco, l’applicazione dovrebbe costruire la query interpolando direttamente l’input dell’utente, ad esempio:

$query = "SELECT * FROM users WHERE username = '$_POST[username]' AND password = '$_POST[password]'";

Per prevenire la SQL injection, l’input dell’utente non dovrebbe mai essere incluso direttamente nelle query SQL. Invece, si dovrebbero utilizzare query parametrizzate o prepared statements.

Command Injection

Il command injection RCE si verifica quando un’applicazione passa input utente non sicuro a una shell di sistema. Gli aggressori possono iniettare comandi shell che vengono poi eseguiti con i privilegi dell’applicazione vulnerabile. Ad esempio, consideri un’applicazione web che consente agli utenti di eseguire il ping di un indirizzo fornito:

system("ping -c 4 " . $_POST['address']);Un aggressore potrebbe fornire un input come:

127.0.0.1 && cat /etc/passwd

Questo risulterebbe nell’esecuzione del seguente comando:

ping -c 4 127.0.0.1 && cat /etc/passwd

Dopo aver eseguito il ping su localhost, il comando iniettato dall’aggressore (cat /etc/passwd) verrebbe eseguito, mostrando informazioni sensibili di sistema.

Per prevenire il command injection, la funzionalità dell’applicazione che richiede l’esecuzione di comandi di shell dovrebbe essere implementata in modo più sicuro, se possibile. Se i comandi di shell sono inevitabili, l’input dell’utente dovrebbe essere rigorosamente validato rispetto a una whitelist di valori sicuri.

Attacchi di Deserializzazione

Molti linguaggi di programmazione consentono di serializzare oggetti in stringhe che possono essere deserializzate nuovamente in oggetti. Se un’applicazione deserializza dati controllabili dagli utenti senza una validazione sufficiente, un aggressore potrebbe manipolare la stringa serializzata per iniettare codice malevolo che verrà eseguito durante la deserializzazione.

Ad esempio, consideri un’applicazione Java che deserializza cookies di sessione forniti dagli utenti:

Cookie sessionCookie = request.getCookies()[0]; byte[] serializedObject = Base64.getDecoder().decode(sessionCookie.getValue()); ObjectInputStream objectInputStream = new ObjectInputStream(new ByteArrayInputStream(serializedObject)); Object deserializedObject = objectInputStream.readObject();

Un aggressore potrebbe attentamente creare un oggetto serializzato malevolo che, quando deserializzato, esegue codice arbitrario tramite il metodo readObject, concedendogli RCE.

Per prevenire gli attacchi di deserializzazione, eviti di deserializzare dati non attendibili se possibile. Se la deserializzazione è necessaria, utilizzi funzionalità di sicurezza specifiche del linguaggio, come il ValidatingObjectInputStream in Java. Gli oggetti deserializzati dovrebbero essere considerati non attendibili e validati accuratamente.

Riepilogo e Conclusioni

Gli attacchi di Remote Code Execution consentono agli aggressori di eseguire codice arbitrario sui sistemi target, potenzialmente concedendo loro il controllo totale. L’RCE frequentemente deriva da una gestione inadeguata degli input non attendibili negli applicativi. Le tipologie chiave di RCE includono SQL injection, che prende di mira query SQL non sicure; command injection, che sfrutta una composizione non corretta dei comandi di shell; e deserializzazione non sicura, che abusa delle falle nella serializzazione per iniettare codice malevolo.

L’impatto dell’RCE può essere grave, includendo l’esposizione di dati sensibili, l’installazione di malware, il movimento laterale verso altri sistemi e il danno alla reputazione. Per proteggersi dall’RCE, le applicazioni devono validare e sanificare tutti gli input non attendibili prima di utilizzarli in operazioni sensibili. Le misure di prevenzione specifiche dipendono dal tipo di vulnerabilità, ma possono includere l’utilizzo di query parametrizzate, la validazione rispetto a whitelist rigorose e l’evitare la deserializzazione non sicura.

Per soluzioni che aiutino a proteggere i Suoi dati e sistemi contro RCE e altre minacce, prenda in considerazione gli strumenti user-friendly e flessibili di DataSunrise per la sicurezza nel database, la scoperta di dati sensibili (incluso l’OCR per individuare dati sensibili nelle immagini) e la conformità. Contatti il nostro team per fissare una demo online e scoprire come DataSunrise può aiutare a proteggere la Sua organizzazione.