Mascheramento Dinamico dei Dati

Introduzione

Il mascheramento dinamico dei dati applica protezioni istantanee al momento dell’esecuzione della query, nascondendo i campi sensibili in base ai ruoli utente, alle proprietà della sessione o alla logica dell’applicazione. Garantisce che i dati regolamentati — inclusi numeri di carte di credito, indirizzi email e altri dati personali — rimangano sicuri senza modificare i record sottostanti o ostacolare i processi normali. Gli utenti privilegiati accedono ai valori originali, mentre gli utenti non autorizzati ricevono dati mascherati o parziali. Riducendo il rischio, il mascheramento dinamico facilita la conformità e rafforza la sicurezza per la protezione delle reti informatiche.

Le organizzazioni soggette a GDPR, HIPAA o PCI DSS utilizzano sempre più spesso questo metodo per applicare un accesso zero-trust. In questo articolo, mettiamo a confronto il mascheramento dinamico con quello statico, esaminiamo le opzioni native nei database più diffusi e mostriamo come DataSunrise consenta il mascheramento dinamico senza modificare lo schema o riscrivere il codice.

Mascheramento Statico vs Mascheramento Dinamico dei Dati

Che Cos’è il Mascheramento Dinamico dei Dati?

Il mascheramento dinamico dei dati è una tecnica in tempo reale per nascondere i dati sensibili durante l’esecuzione della query. A differenza dei metodi statici, protegge i dati di produzione live restituendo risultati mascherati agli utenti non autorizzati, senza modificare il database di origine.

| Caratteristica | Mascheramento Statico dei Dati | Mascheramento Dinamico dei Dati |

|---|---|---|

| Modalità Operativa | Genera una copia mascherata del database per usi non di produzione | Maschera i risultati della query in tempo reale in base all’utente o al contesto |

| Dati Originali | Sostituiti permanentemente nel set di dati mascherato | Rimangono invariati nel sistema sorgente |

| Casi d’Uso Principali | Test, sviluppo, passaggio ai fornitori | Ambienti di produzione live, conformità, zero-trust |

| Flessibilità | Difficile da modificare una volta applicato | Basato su politiche e facile da aggiornare |

| Aderenza alle Norme | Buono per la minimizzazione dei dati | Eccellente per il controllo degli accessi e la registrazione degli audit |

Perché il Mascheramento Dinamico Supera Quello Statico negli Ambienti di Produzione

Il mascheramento statico funziona per lo sviluppo e il testing, ma rapidamente si dimostra inefficace in ambienti live con ruoli multipli. Ogni modifica alle politiche richiede la rigenerazione, la validazione e la ripubblicazione dei set di dati mascherati — un processo lungo e soggetto a errori. Il mascheramento dinamico evita queste lacune adattandosi istantaneamente. I risultati variano in base al ruolo e al contesto: ad esempio, un ingegnere QA potrebbe visualizzare valori parziali, mentre un operatore di supporto vede solo un output redatto. La stessa query produce risposte appropriate per ogni ruolo senza duplicazioni o dati obsoleti.

Poiché si adatta in tempo reale, il mascheramento dinamico accelera la conformità e riduce il rischio di esposizione accidentale. Quando associato a logging e filtri contestuali, diventa la scelta più pratica per ambienti in cui i dati sono sensibili, l’accesso è vario e la conformità è obbligatoria.

Combinato con logging e filtri contestuali, questa flessibilità rende il mascheramento dinamico la soluzione preferita per ambienti live in cui i dati sono sensibili, l’accesso è vario e la conformità non è negoziabile.

Supporto Integrato nei Database più Diffusi

Alcune piattaforme offrono supporto nativo o tramite plugin per il mascheramento. Ad esempio:

- PostgreSQL: mascheramento basato su view o estensioni come pg_maskdata

- Oracle: Data Redaction per il mascheramento basato sui ruoli

- SQL Server: Mascheramento dinamico integrato per determinati campi

Ecco un esempio di PostgreSQL che simula il mascheramento tramite una view:

CREATE OR REPLACE VIEW masked_users AS

SELECT

id,

name,

CASE

WHEN current_user = 'auditor' THEN 'XXXX-XXXX-XXXX-' || RIGHT(card_number, 4)

ELSE card_number

END AS card_number,

email

FROM users;

Pur essendo efficace in configurazioni semplici, questo approccio diventa difficile da scalare su più database o ruoli dinamici. È proprio in questo ambito che DataSunrise semplifica l’implementazione, mascherando i risultati attraverso ambienti differenti senza modificare l’SQL o gli schemi.

Mascheramento Dinamico con DataSunrise

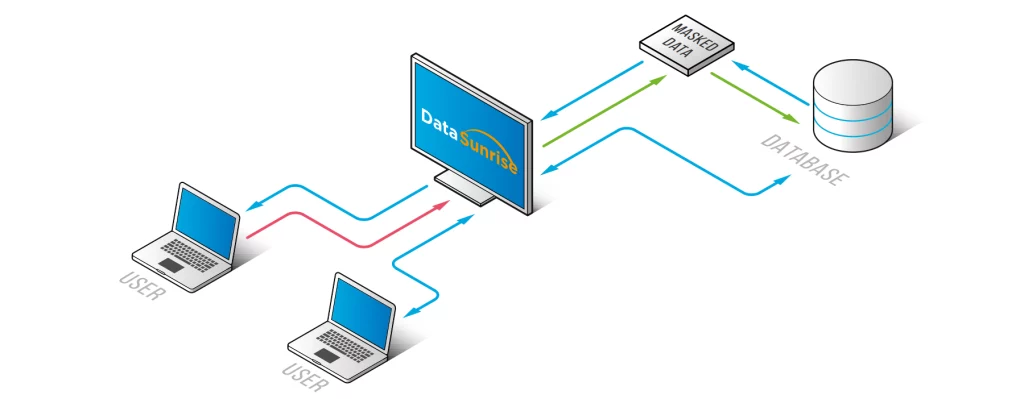

DataSunrise opera come un proxy trasparente tra le vostre applicazioni e i database. Di conseguenza, intercetta le query e applica le regole di mascheramento prima che i dati raggiungano l’utente. Supporta:

Il processo di configurazione viene gestito interamente tramite un’interfaccia user-friendly. Ancora più importante, non sono necessarie riscritture del codice o modifiche allo schema.

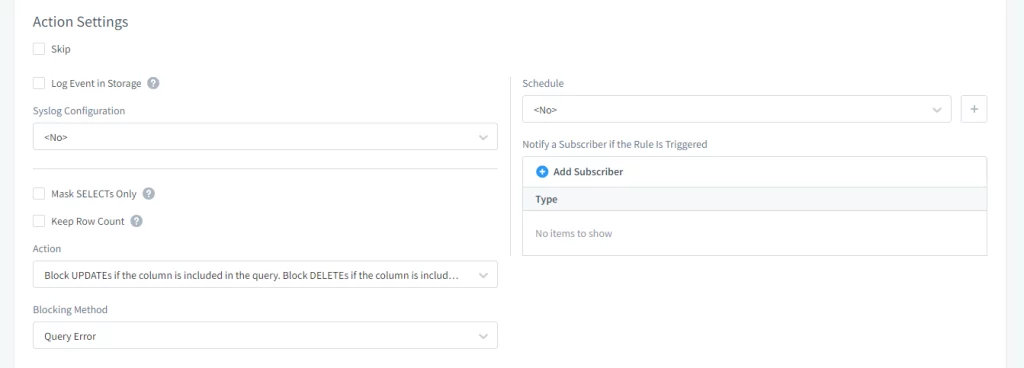

1. Impostazioni delle Azioni

Gli amministratori possono controllare se gli eventi di mascheramento vengono registrati, se vengono scatenate allerte o se le operazioni di aggiornamento sui campi mascherati vengono bloccate.

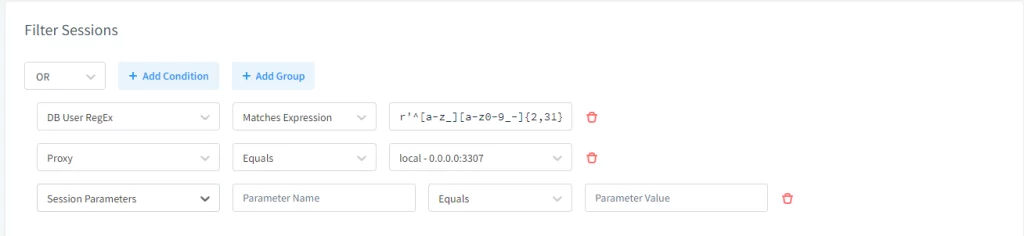

2. Impostazioni dei Filtri

Questa sezione definisce quando e dove il mascheramento deve essere applicato — in base all’identità dell’utente, alla gamma IP, all’applicazione di origine o persino alle rotte di rete. Pertanto, consente un’applicazione contestualmente consapevole.

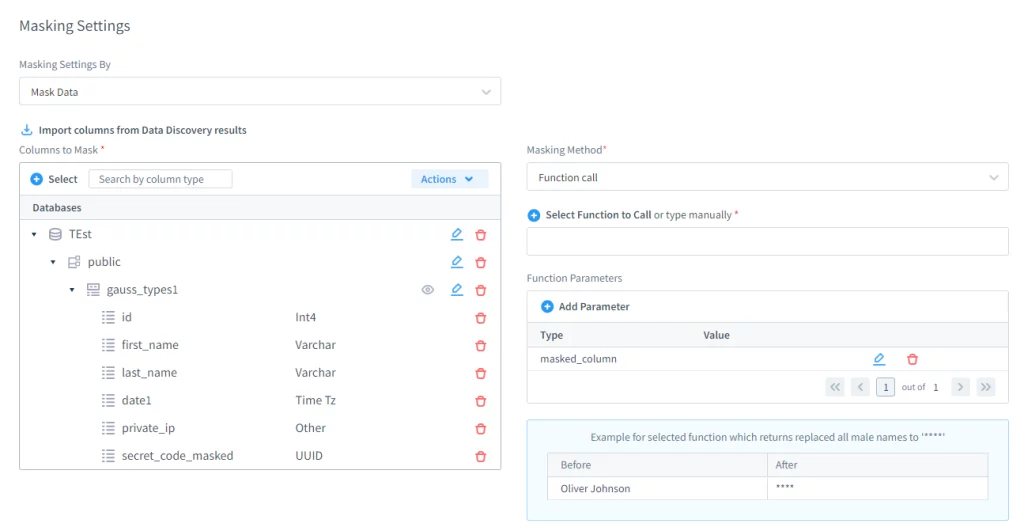

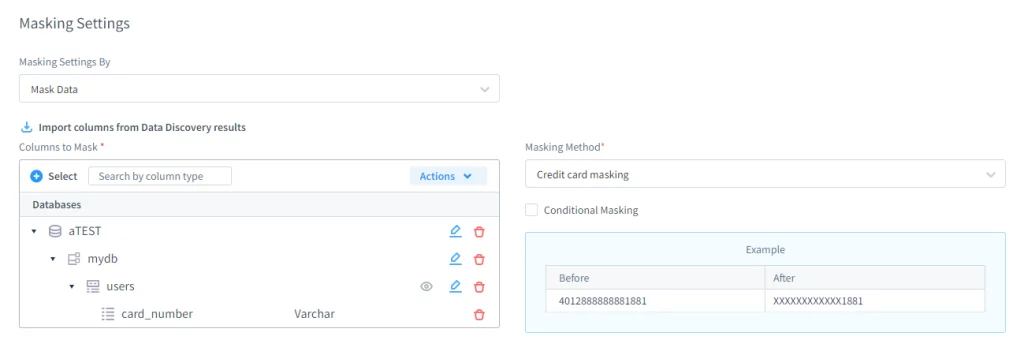

3. Impostazioni di Mascheramento

Gli amministratori possono selezionare schemi, tabelle e campi specifici da proteggere. Inoltre, possono definire i metodi di mascheramento utilizzando logiche integrate o script Lua personalizzati.

4. Log del Mascheramento

Quando il logging è abilitato, ogni evento di mascheramento viene registrato. Di conseguenza, le organizzazioni ottengono una visibilità pronta per l’audit su come e quando il mascheramento è stato applicato.

Errori Comuni nell’Implementazione del Mascheramento Dinamico

Il mascheramento dinamico può ritorcersi contro se non implementato con precisione. Gli errori comuni includono:

- Eccessiva mascheratura: Nascondere troppi dati, anche a ruoli che richiedono un accesso parziale.

- Filtri di policy deboli: Applicare le regole di mascheramento in modo troppo generico senza condizioni contestuali.

- Punti ciechi: Non mascherare tutti i punti d’ingresso come API, esportazioni o strumenti di analisi.

Con DataSunrise, tali rischi vengono mitigati grazie a regole granulari, logging e strumenti di test in tempo reale integrati nell’interfaccia utente.

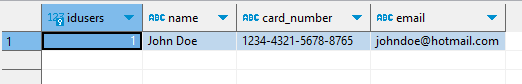

Caso d’Uso PostgreSQL con DataSunrise

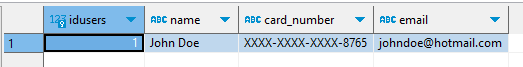

Un caso d’uso tipico potrebbe coinvolgere una tabella users contenente dati delle carte di credito. Con DataSunrise configurato, il numero della carta viene mascherato in base ai permessi dell’utente:

Gli amministratori definiscono questo comportamento tramite l’interfaccia grafica anziché modificare lo schema:

Di conseguenza, gli utenti senza accesso privilegiato vedono solo valori mascherati:

L’evento viene inoltre registrato automaticamente nei log di audit:

Vantaggi dell’Uso di DataSunrise per il Mascheramento

- Protegge PII, credenziali e dati finanziari al momento della query

- Supporta implementazioni cross-platform senza riscrivere il codice

- Applica politiche granulari utilizzando ruoli, filtri e logica

- Fornisce tracce di audit per trasparenza e conformità

Approcci Pratici al Mascheramento Dinamico

| Approccio | Modalità Operativa | Scenario di Esempio |

|---|---|---|

| Basato sui Ruoli | Maschera o rivela i campi in base ai permessi dell’utente | Il personale di supporto vede numeri di carta parziali, mentre gli analisti antifrode vedono i valori completi |

| Contestuale | Adatta il mascheramento in base alla posizione, al dispositivo o al tipo di sessione | Le reti aziendali affidabili rivelano più dati rispetto agli accessi remoti |

| A Tempo Limitato | Concede accesso temporaneo con scadenza automatica | Gli utenti approvati visualizzano i dati salariali per un periodo definito, dopodiché il mascheramento si riattiva |

Il mascheramento dinamico adatta la protezione per rispondere a contesti aziendali reali, invece di applicare una regola univoca.

Domande Frequenti: Mascheramento Dinamico

Il mascheramento incide sulle prestazioni delle query?

Tipicamente l’impatto è minimo quando le regole sono ben definite. DataSunrise applica le politiche a livello di proxy per evitare pesanti riscritture sul database.

Il mascheramento può essere bypassato tramite esportazioni o strumenti BI?

Solo se tali percorsi non sono compresi nell’ambito delle regole. Includa API, esportazioni e connettori di analisi nelle regole di mascheramento per colmare eventuali lacune.

Come scelgo i campi da mascherare?

Inizi con la data discovery per classificare i campi PII/PHI/PCI, quindi applichi le politiche in base alla sensibilità e al ruolo.

Come posso dimostrare la conformità?

Usi i log degli eventi di mascheramento insieme al monitoring delle attività per dimostrare chi ha avuto accesso a cosa, quando e sotto quale politica.

Conclusione

Il mascheramento dinamico dei dati impone un accesso con privilegi minimi ai campi sensibili senza duplicare i set di dati o alterare gli schemi. Personalizzando i risultati in base al ruolo, alla posizione e al rischio, riduce l’esposizione mantenendo i sistemi di produzione performanti e utilizzabili.

Combinato con strumenti di discovery, logging e politiche coerenti, il mascheramento dinamico diventa un controllo affidabile sia per i team di conformità che per quelli di sicurezza. Si adatta su database e applicazioni, dimostra chi ha avuto accesso a cosa e quando, e trasforma il controllo degli accessi in una pratica ripetibile anziché in una soluzione ad hoc.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora