Mascheramento Dinamico dei Dati in Greenplum: Potenziamento della Sicurezza e Conformità

Greenplum è un potente sistema di gestione di database utilizzato da molte organizzazioni per gestire grandi volumi di dati. Poiché le aziende memorizzano sempre più informazioni sensibili, proteggerle diventa cruciale. Il mascheramento dinamico dei dati in Greenplum protegge le informazioni sensibili, consentendo comunque agli utenti autorizzati di accedervi. Questo articolo esplora il concetto di mascheramento dinamico dei dati in Greenplum, i suoi vantaggi e come implementarlo in modo efficace.

Che Cos’è il Mascheramento Dinamico dei Dati?

Il mascheramento dinamico dei dati è una misura di sicurezza che nasconde istantaneamente le informazioni confidenziali. Funziona sostituendo i valori originali con versioni mascherate quando utenti non autorizzati interrogano il database. I dati effettivi rimangono invariati nel database, ma gli utenti privi delle dovute autorizzazioni vedono solamente le informazioni mascherate. Questo approccio si differenzia dal mascheramento statico dei dati, che altera permanentemente i dati.

Il mascheramento dinamico dei dati di Greenplum offre numerosi vantaggi per le organizzazioni. Esso potenzia la sicurezza proteggendo le informazioni sensibili da accessi non autorizzati, riducendo il rischio di violazioni dei dati. Inoltre, aiuta a soddisfare requisiti normativi quali il GDPR, l’HIPAA e il CCPA.

Gli amministratori possono facilmente modificare le regole di mascheramento senza alterare i dati sottostanti. Non richiede modifiche alle applicazioni esistenti o alle strutture del database. Il mascheramento dinamico ha un impatto minimo sulle prestazioni delle query.

Il mascheramento dinamico dei dati in Greenplum opera a livello di query. Quando un utente invia una query, il motore del database controlla le sue autorizzazioni. Se l’utente non possiede i diritti necessari, il motore applica le regole di mascheramento alle colonne sensibili prima di restituire i risultati. Questo processo avviene in modo trasparente, senza che l’utente ne sia a conoscenza.

Implementazione del Mascheramento Dinamico dei Dati in Greenplum

Per configurare il mascheramento dinamico dei dati in Greenplum, segua questi passaggi:

Innanzitutto, identifichi le colonne contenenti informazioni sensibili. Esempi comuni includono numeri di Social Security, numeri di carte di credito, indirizzi email, numeri di telefono e indirizzi.

Successivamente, crei funzioni personalizzate per mascherare differenti tipi di dati. Ecco un esempio di funzione per mascherare gli indirizzi email:

CREATE OR REPLACE FUNCTION mask_email(email text) RETURNS text AS $$ BEGIN RETURN LEFT(email, 1) || '***@' || SPLIT_PART(email, '@', 2); END; $$ LANGUAGE plpgsql;

Questa funzione mantiene il primo carattere dell’indirizzo email, sostituendo il resto con asterischi e preservando il dominio.

Dopo aver creato le funzioni di mascheramento, applicale alle colonne pertinenti. Utilizzi viste o politiche di sicurezza per implementare il mascheramento:

CREATE VIEW masked_customers AS SELECT id, name, mask_email(email) AS email, mask_phone(phone) AS phone FROM customers;

Conceda le autorizzazioni appropriate agli utenti e ai ruoli. Si assicuri che solo gli utenti autorizzati possano accedere ai dati originali:

GRANT SELECT ON masked_customers TO analyst_role; GRANT SELECT ON customers TO admin_role;

Infine, verifichi l’implementazione del mascheramento per assicurarsi che funzioni come previsto:

-- Come analista SELECT * FROM masked_customers LIMIT 5; -- Come amministratore SELECT * FROM customers LIMIT 5;

Verifichi che gli analisti vedano i dati mascherati mentre gli amministratori possano visualizzare le informazioni originali.

Implementazione tramite DataSunrise

Greenplum offre il mascheramento dinamico, ma alcuni utenti lo trovano troppo complesso da gestire in database di grandi dimensioni. In questi casi, gli esperti consigliano l’uso di soluzioni di terze parti. Per eseguire questa operazione con DataSunrise, è necessario seguire diversi passaggi.

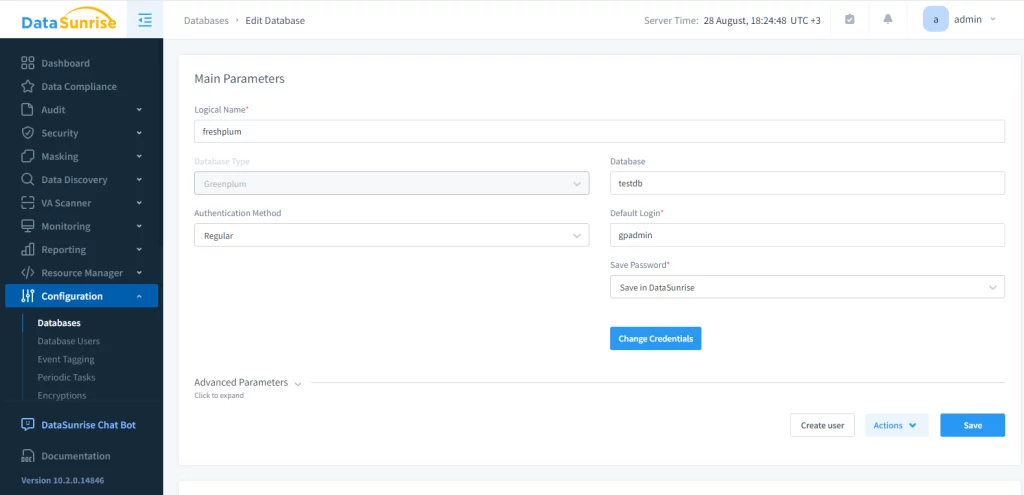

In primo luogo, crei un’istanza del database target. Tramite l’istanza, un utente può interagire con il database target attraverso regole di sicurezza e compiti di mascheramento. Creare un’istanza:

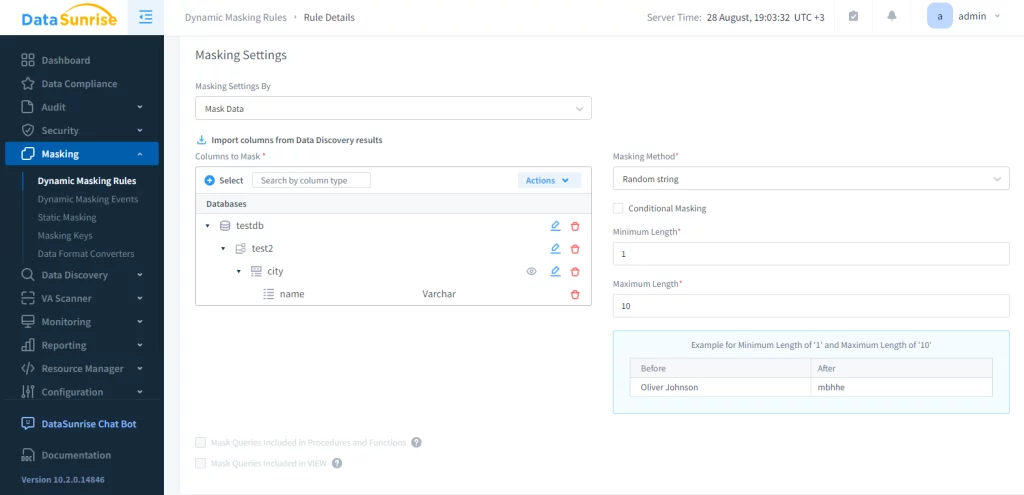

Tutto ciò che resta da fare è creare una regola di mascheramento e attivarla. Selezioni il database, lo schema, la tabella e le colonne, nonché i metodi di mascheramento. In questo esempio, maschereremo la tabella ‘city’ del database ‘test2’.

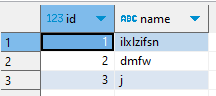

Il risultato è il seguente:

Migliori Pratiche e Sfide

Per massimizzare l’efficacia del mascheramento dinamico dei dati in Greenplum, consideri le seguenti migliori pratiche:

Applichi regole di mascheramento coerenti in tutte le istanze di dati sensibili. Questo approccio mantiene l’integrità dei dati e previene confusione.

Esegua audit regolari delle sue politiche di mascheramento, assicurandosi che siano in linea con i requisiti di sicurezza attuali e le normative vigenti.

Monitori l’impatto sulle prestazioni dovuto al mascheramento dinamico. Ottimizzi le funzioni e le politiche di mascheramento, se necessario, per minimizzare il sovraccarico delle query.

Informi gli utenti riguardo il mascheramento dinamico dei dati, aiutandoli a comprendere perché potrebbero visualizzare dati mascherati e come richiedere l’accesso, se necessario.

Sebbene il mascheramento dinamico dei dati fornito da Greenplum offra vantaggi sostanziali, è fondamentale riconoscere i possibili ostacoli. Il mascheramento può complicare particolari tipi di query, in particolare quelle che coinvolgono join o aggregazioni complesse. Mantenere relazioni tra dati mascherati e non mascherati richiede una pianificazione accurata.

Il mascheramento dinamico non dovrebbe essere l’unica misura di sicurezza; funziona al meglio come parte di una strategia completa di protezione dei dati.

Il Futuro del Mascheramento Dinamico dei Dati in Greenplum

Con l’aumento delle preoccupazioni relative alla privacy dei dati, possiamo aspettarci ulteriori progressi nel mascheramento dinamico dei dati in Greenplum. Le versioni future potrebbero offrire tecniche di mascheramento ancor più efficienti.

Potremmo osservare opzioni di mascheramento più sofisticate, come la encryption che preserva il formato. È probabile una migliore integrazione con altre funzionalità di sicurezza di Greenplum e con strumenti di terze parti. Potrebbero inoltre emergere strumenti capaci di regolare automaticamente le regole di mascheramento in base alle normative in evoluzione.

Conclusione

Il mascheramento dinamico dei dati in Greenplum offre un metodo potente per proteggere le informazioni sensibili senza compromettere la funzionalità del database. Implementando questa funzionalità, le organizzazioni possono potenziare la sicurezza dei loro dati, conformarsi alle normative e mantenere la fiducia degli utenti. Nel considerare il mascheramento dinamico dei dati in Greenplum, si ricordi che esso rappresenta solo una parte di una strategia completa di protezione dei dati. Combini tale misura con altre soluzioni di sicurezza per creare una difesa robusta contro violazioni dei dati e accessi non autorizzati.

Successivo