Protezione dei Dati Sensibili in Vertica

La protezione dei dati sensibili in Vertica è un requisito fondamentale per le organizzazioni che utilizzano la piattaforma come motore centrale di analisi, elaborando informazioni personali, finanziarie o regolamentate. Vertica è progettata per carichi di lavoro analitici ad alto rendimento, il che la rende ideale per report BI, analisi clienti e data science. Tuttavia, questa stessa flessibilità introduce rischi quando valori sensibili sono accessibili da molti utenti, strumenti e pipeline automatizzate.

In ambienti reali, i cluster Vertica raramente servono un unico carico di lavoro. Analisti, dashboard BI, job ETL e pipeline di machine learning interrogano spesso le stesse tabelle. Con la crescita dei volumi di dati e l’evoluzione degli schemi, i controlli tradizionali come permessi statici o viste curate manualmente faticano a mantenere la protezione delle informazioni sensibili. Per affrontare questa sfida, le organizzazioni si affidano a meccanismi di protezione dinamici e basati su policy che operano in tempo reale.

Questo articolo spiega come la protezione dei dati sensibili sia implementata in Vertica utilizzando controlli centralizzati, mascheratura dinamica e audit, con DataSunrise che agisce come livello esterno di enforcement.

Perché la Protezione dei Dati Sensibili è Complessa in Vertica

L’architettura interna di Vertica dà priorità alle prestazioni analitiche. I dati sono archiviati in contenitori colonnari ROS, gli aggiornamenti recenti sono mantenuti in WOS, e le proiezioni creano molteplici layout fisici ottimizzati degli stessi dati logici. Sebbene questo design acceleri le query, rende anche difficile tracciare e proteggere in modo coerente gli attributi sensibili.

Diverse realtà operative aumentano il rischio di esposizione:

- Tabelle analitiche ampie spesso mescolano metriche di business con PII o dati di pagamento.

- Molteplici proiezioni replicano colonne sensibili attraverso il cluster.

- Gli ambienti condivisi permettono sia agli utenti di fiducia che semi-fidati di interrogare gli stessi dataset.

- Query SQL ad-hoc bypassano i livelli di reporting o governance predefiniti.

- Il controllo nativo basato sui ruoli (RBAC) non redige i valori a livello di colonna.

Di conseguenza, Vertica può restituire valori sensibili in chiaro non appena un utente ha accesso SELECT. Per ridurre questo rischio, le organizzazioni introducono meccanismi di protezione che valutano le query e trasformano i risultati prima che i dati raggiungano il client.

Per approfondimenti architetturali, vedere la documentazione ufficiale sull’architettura di Vertica.

Architettura Centralizzata per la Protezione dei Dati Sensibili

Un approccio comune per proteggere i dati sensibili in Vertica è separare l’enforcement dallo storage. In questo modello, le applicazioni client si collegano tramite un gateway di sicurezza centralizzato anziché direttamente a Vertica. Ogni query SQL viene ispezionata prima dell’esecuzione e le policy di protezione sono applicate in modo coerente.

Molte organizzazioni implementano questa architettura utilizzando DataSunrise Data Compliance. DataSunrise agisce come proxy trasparente davanti a Vertica, applicando le regole di protezione senza modificare schemi di database o logica applicativa.

Questo livello centralizzato consente:

- Identificazione automatica delle colonne sensibili.

- Mascheratura in tempo reale dei valori protetti.

- Applicazione coerente su strumenti BI, script e servizi.

- Logging unificato di audit per evidenze di conformità.

Dal punto di vista operativo, questa architettura semplifica anche la manutenzione a lungo termine. Invece di incorporare la logica di protezione in dozzine di viste SQL, script ETL o dashboard BI, i team gestiscono le policy in un unico luogo. Quando cambiano i requisiti di conformità, gli amministratori aggiornano le regole centralmente e le applicano istantaneamente a tutti i carichi di lavoro Vertica.

Inoltre, questa separazione dei compiti si allinea bene con i modelli di sicurezza moderni. Gli amministratori di database continuano a gestire prestazioni, proiezioni e storage, mentre i team di sicurezza e conformità controllano mascheratura, auditing e comportamenti di accesso. Questo confine chiaro riduce attriti operativi e minimizza il rischio di configurazioni errate accidentali.

La Mascheratura Dinamica come Meccanismo Core di Protezione

La mascheratura dinamica dei dati è una delle tecniche più efficaci per la protezione dei dati sensibili in Vertica. Invece di modificare i dati memorizzati, la mascheratura viene applicata al momento della query. Quando un utente o un’applicazione richiede dati, i valori sensibili sono sostituiti con rappresentazioni anonimizzate o parzialmente nascoste nel set di risultati.

DataSunrise fornisce una mascheratura dinamica integrata che valuta ogni query rispetto alle regole di policy. Queste regole possono considerare:

- L’utente o ruolo del database.

- Il tipo di applicazione client.

- L’ambiente (produzione, staging, analisi).

- La classificazione di sensibilità di ogni colonna.

Le tabelle sottostanti di Vertica restano inalterate, preservando le prestazioni ed evitando duplicazioni di dati. Allo stesso tempo, i valori sensibili non lasciano mai il confine del database in forma chiara.

Un altro vantaggio importante della mascheratura dinamica è la sua capacità di preservare l’accuratezza analitica. A differenza della mascheratura statica o della redazione in fase di ingestion, calcoli e aggregazioni continuano a operare sui valori reali internamente. Le rappresentazioni mascherate si applicano solo a livello di presentazione.

Questa distinzione è particolarmente importante negli ambienti Vertica, dove la correttezza analitica e le prestazioni sono strettamente correlate. Le metriche di business, l’analisi delle tendenze e l’estrazione delle feature per machine learning rimangono affidabili, mentre gli attributi sensibili restano protetti.

Configurazione delle Regole di Protezione dei Dati Sensibili

Le regole di protezione definiscono come i dati sensibili devono essere trattati. Una regola tipica mira a un’istanza specifica di Vertica, seleziona uno o più schemi o tabelle e identifica quali colonne richiedono protezione.

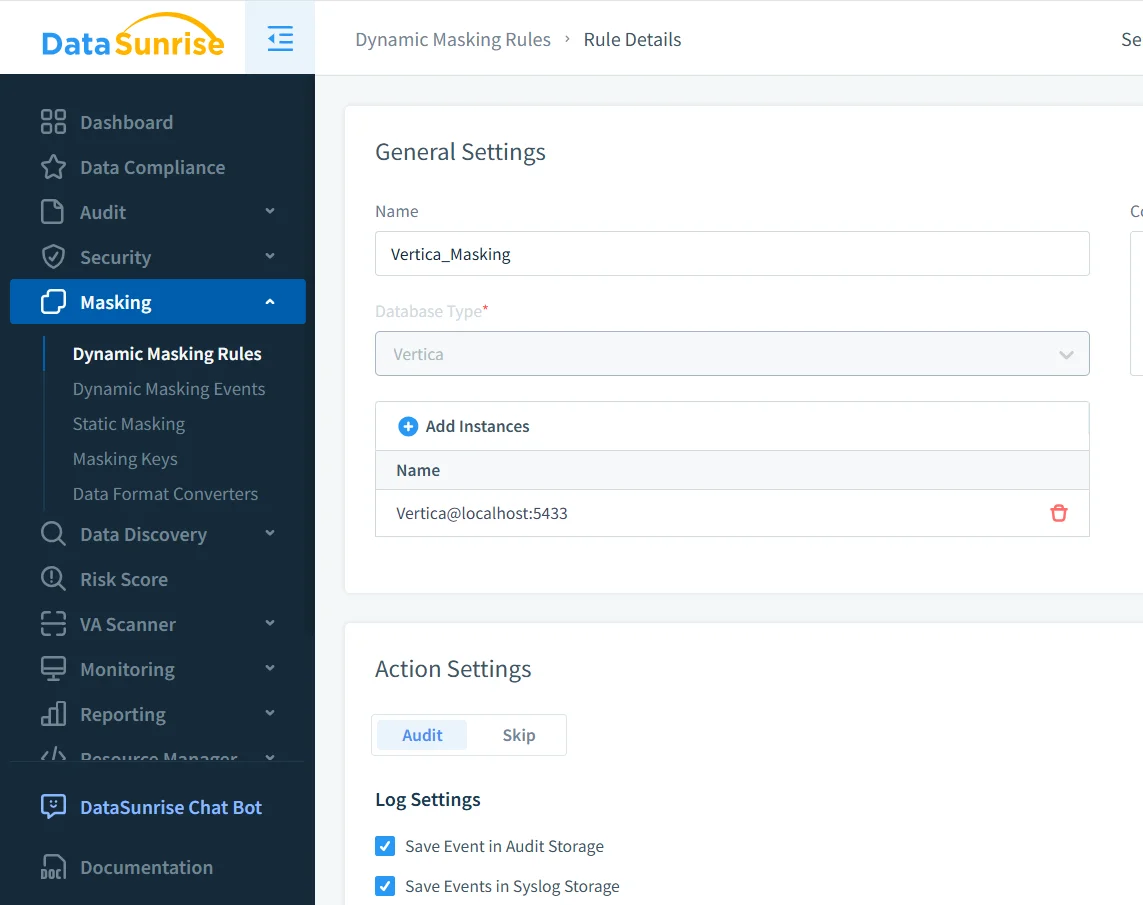

Configurazione della regola di mascheratura per un’istanza database Vertica.

In questa fase, gli amministratori associano l’istanza Vertica, definiscono il comportamento di mascheratura e abilitano l’audit. Poiché le regole vivono al di fuori di Vertica, rimangono efficaci anche con l’evoluzione di schemi e proiezioni.

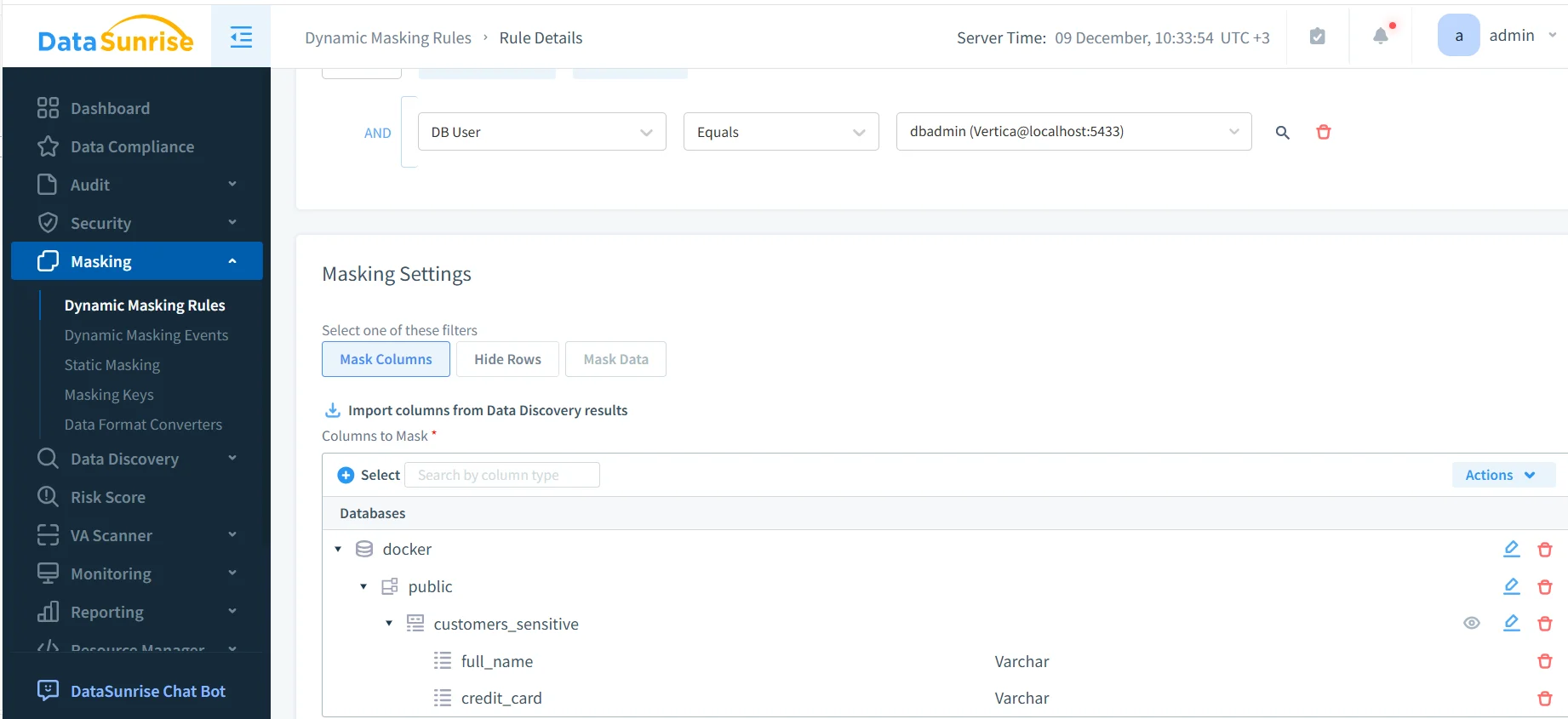

Una volta creata la regola, gli amministratori selezionano quali colonne devono essere protette. Le liste di colonne sono spesso importate direttamente dai risultati di scoperta.

Selezione di colonne sensibili quali nomi e dati di pagamento per la mascheratura.

Questo approccio guidato dalla scoperta riduce significativamente le insidie e lo sforzo manuale.

Risultati Mascherati nei Flussi di Lavoro Analitici

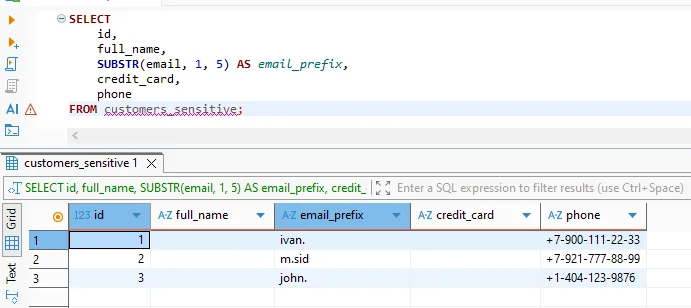

Dal punto di vista di analisti e applicazioni, la protezione dei dati sensibili è trasparente. Le query sono scritte in SQL standard e Vertica le esegue normalmente. La differenza appare solo nei valori restituiti.

I risultati mascherati supportano comunque join, filtri, aggregazioni e raggruppamenti. Questo rende la mascheratura dinamica adatta per dashboard BI, analisi esplorative e flussi di lavoro di feature engineering.

Poiché la protezione si applica in modo uniforme, i team evitano di mantenere tabelle “sicure” separate o riscrivere report. Le policy seguono l’utente e il contesto, non la query.

Inoltre, la mascheratura dinamica supporta l’analisi collaborativa. Più team possono interrogare in sicurezza le stesse tabelle Vertica con diversi livelli di visibilità, permettendo un accesso dati più ampio senza compromettere la riservatezza.

Audit e Visibilità per l’Accesso ai Dati Sensibili

La protezione senza visibilità non è sufficiente per la conformità. Le organizzazioni devono dimostrare che i dati sensibili sono stati protetti coerentemente e che gli accessi sono stati monitorati.

Audit trail che mostra l’esecuzione di query mascherate e l’applicazione delle regole.

DataSunrise registra automaticamente eventi di audit per ogni query protetta. Questi record includono:

- L’utente del database e l’applicazione client.

- La query SQL eseguita.

- La regola di protezione attivata.

- Timestamp di esecuzione e contesto.

Questi log di audit si integrano con il Database Activity Monitoring e possono essere inoltrati a piattaforme SIEM per la conservazione a lungo termine.

L’audit gioca anche un ruolo critico nella risposta agli incidenti. Quando emergono pattern di accesso insoliti, i team di conformità possono rapidamente determinare se dati mascherati sono stati esposti, quali regole erano attive e quali applicazioni hanno originato le query.

Tecniche di Protezione a Confronto

| Tecnica | Descrizione | Adattabilità per Vertica |

|---|---|---|

| Copie statiche mascherate | Creazione di dataset mascherati separati | Alta manutenzione, non scalabile |

| Viste SQL | Esposizione di colonne mascherate tramite viste | Facilmente aggirabili con query dirette |

| Solo RBAC | Restrizione accesso a livello di tabella | Nessuna protezione a livello di valore |

| Mascheratura dinamica | Rielaborazione dei risultati al momento della query | Centralizzata e scalabile |

Migliori Pratiche per la Protezione dei Dati Sensibili in Vertica

- Iniziare con la scoperta automatizzata per identificare i campi sensibili.

- Applicare la protezione a livello di query invece di copiare i dati.

- Testare le policy utilizzando carichi di lavoro reali BI e analitici.

- Revisionare regolarmente i log di audit per rilevare accessi inaspettati.

- Allineare le regole di mascheratura con strategie più ampie di sicurezza dei dati.

Conclusioni

La protezione dei dati sensibili in Vertica richiede controlli che siano al passo con la scala e la flessibilità dei carichi di lavoro analitici. La mascheratura dinamica, l’enforcement centralizzato e l’audit unificato permettono alle organizzazioni di proteggere le informazioni regolamentate senza sacrificare prestazioni o usabilità.

Implementando un livello dedicato di protezione con DataSunrise, i team ottengono salvaguardie coerenti su dashboard, script e pipeline. Con l’aumento dei volumi di dati e degli accessi utenti, questo approccio assicura che le informazioni sensibili restino protette mentre Vertica continua a garantire analisi ad alte prestazioni.