GraphQL, API Moderne, Sistemi Legacy – Protezione dei Dati su ogni livello di astrazione

Introduzione

Probabilmente ha già sentito dire: “Abbiamo bisogno di una sicurezza nel database che funzioni con GraphQL!” Infatti, GraphQL è davvero moderno, flessibile e popolare tra i team di sviluppo. Ma ecco ciò che molti fornitori potrebbero talvolta dimenticare di dirle – se la sua sicurezza nel database funziona solo con specifici linguaggi di query o framework, sta facendo tutto nel modo sbagliato.

Sicurezza delle API Moderne con Esempio GraphQL

Cominciamo con un esempio GraphQL per vedere cosa succede realmente dietro le quinte:

# Esempio di query GraphQL

query GetUserOrders {

user(id: "12345") {

name

email

orders(limit: 10) {

id

total

items {

name

price

}

}

}

}

Sembra moderno e pulito, vero? Ma ecco cosa viene effettivamente inviato al suo database:

-- Ciò che il database vede effettivamente

SELECT u.name, u.email, u.id

FROM users u

WHERE u.id = '12345';

SELECT o.id, o.total

FROM orders o

WHERE o.user_id = '12345'

LIMIT 10;

SELECT i.name, i.price

FROM order_items oi

JOIN items i ON oi.item_id = i.id

WHERE oi.order_id IN ('67890', '67891', '67892'...);

La verità: GraphQL è solo uno dei modi per generare query SQL. Per questo strumenti di sicurezza che monitorano a livello SQL possono proteggere applicazioni GraphQL senza richiedere funzionalità specifiche per GraphQL.

Considerazioni sulla Sicurezza in GraphQL

GraphQL apporta reali vantaggi ai flussi di lavoro moderni di sviluppo. Le query flessibili riducono il sovraccarico di dati consentendo ai client di richiedere esattamente i dati di cui hanno bisogno. Il tipaggio forte aiuta lo sviluppo fornendo contratti chiari tra i sistemi frontend e backend. L’endpoint unico semplifica la gestione delle API consolidando più fonti di dati attraverso un’interfaccia unificata.

Tuttavia, questa flessibilità introduce sfide di sicurezza uniche. A differenza delle API REST tradizionali, in cui ogni endpoint è strettamente legato a una funzione aziendale predefinita, GraphQL espone un unico punto d’ingresso che può recuperare strutture di dati complesse e profondamente annidate. Ciò rende più difficile applicare le politiche di controllo degli accessi, in particolare a livello di campo, dove informazioni sensibili potrebbero essere esposte inavvertitamente.

Inoltre, molte implementazioni di GraphQL traducono dinamicamente le query dei client in statement SQL. Se questo livello di traduzione non dispone di una corretta validazione, può diventare un vettore di vulnerabilità per injection. Sebbene l’SQL injection tradizionale possa sembrare meno probabile tramite un’interfaccia GraphQL strutturata, resolver mal protetti o costruttori dinamici di query nella logica dell’applicazione possono comunque introdurre rischi significativi.

Poiché questi rischi spesso bypassano i controlli di sicurezza a livello di API, la protezione dei dati deve avvenire a livello SQL, dove le informazioni sensibili risiedono effettivamente. Ecco perché, una volta che il suo resolver GraphQL ha generato una query SQL efficiente e ben strutturata, il monitoraggio delle attività a livello di database dovrebbe automaticamente:

🔹 Registrare adeguatamente l’accesso

🔹 Verificare l’esposizione di dati sensibili

🔹 Convalidare rispetto alle politiche di sicurezza

🔹 Monitorare eventuali pattern insoliti

Un Approccio Pratico alla Sicurezza nel Database

Ecco qualcosa che diventa chiaro osservando come funzionano effettivamente le diverse tecnologie:

La grande sicurezza dei dati funziona a livello di protocollo del database, non a livello dell’applicazione.

Indipendentemente dal fatto che le sue richieste di dati provengano da:

🔹 Resolver GraphQL

🔹 Endpoint API REST

🔹 Servizi SOAP legacy

🔹 Script di analisi in Python

🔹 Strumenti temporanei di esportazione dati

🔹 Connessioni Excel

🔹 O qualsiasi altra applicazione che si interfacci col database

Tutte si traducono in query SQL alla fine – il che significa che la sicurezza a livello di database può proteggerle tutte con un approccio unico e coerente.

Esempi Reali: GraphQL e Altri

La Stack Moderna

// Resolver GraphQL utilizzando Prisma ORM

const resolvers = {

Query: {

user: async (parent, args, context) => {

return await context.prisma.user.findUnique({

where: { id: args.id },

include: { orders: true }

});

}

}

};

Il Classico Enterprise

// Spring Boot tradizionale + JPA

@RestController

public class UserController {

@GetMapping("/api/users/{id}")

public User getUser(@PathVariable String id) {

return userRepository.findUserWithOrders(id);

}

}

@Query("SELECT u FROM User u LEFT JOIN FETCH u.orders WHERE u.id = :id")

User findUserWithOrders(@Param("id") String id);

L’accesso Diretto al Database

# Script Python con connessione diretta al database

import psycopg2

conn = psycopg2.connect("postgresql://...")

cursor = conn.cursor()

cursor.execute("""

SELECT u.id, u.name, u.email, o.id as order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = %s

""", (user_id,))

L’Applicazione Legacy

' Applicazione enterprise VB.NET

Dim connectionString As String = ConfigurationManager.ConnectionStrings("DB").ConnectionString

Using connection As New SqlConnection(connectionString)

Dim sql As String = "SELECT u.id, u.name, u.email, o.id as order_id, o.total " & _

"FROM users u LEFT JOIN orders o ON u.id = o.user_id " & _

"WHERE u.id = @userId"

Dim command As New SqlCommand(sql, connection)

command.Parameters.AddWithValue("@userId", userId)

connection.Open()

Dim reader As SqlDataReader = command.ExecuteReader()

End Using

Se eliminiamo tutti i livelli di astrazione e osserviamo cosa accade sottostanti, risulta che tutti questi generano sostanzialmente la stessa query SQL esatta che colpisce il database. Il suo strumento di sicurezza dovrebbe intercettare l’accesso a dati sensibili, i pattern di query sospetti e i potenziali attacchi di injection indipendentemente dallo strato di astrazione che li ha generati.

Ecco perché:

Ognuno di questi esempi (GraphQL + Prisma, Spring Boot + JPA, Python puro con psycopg2) alla fine genera ed esegue SQL che colpisce lo stesso motore di database. Il motore di database (ad esempio, PostgreSQL, MySQL) non si preoccupa se la query proviene da un resolver GraphQL, da un controller Java che utilizza JPA o da uno script Python puro

Visualizza solo uno statement SQL come:

SELECT u.id, u.name, u.email, o.id AS order_id, o.total

FROM users u

LEFT JOIN orders o ON u.id = o.user_id

WHERE u.id = '123';

Avvertenze:

- Gli ORM possono ottimizzare o strutturare l’SQL in modo diverso. Ad esempio, Prisma potrebbe dividere una query in più viaggi (N+1), oppure JPA potrebbe utilizzare

JOIN FETCH. Tuttavia, l’obiettivo semantico rimane lo stesso. - Il logging solo a livello di applicazione non rilevera l’accesso a basso livello (ad esempio, qualcuno che esegue psql o DataGrip).

- Le prepared statements o le variabili associate possono oscurare i valori dei parametri nei log a meno che non vengano decodificati.

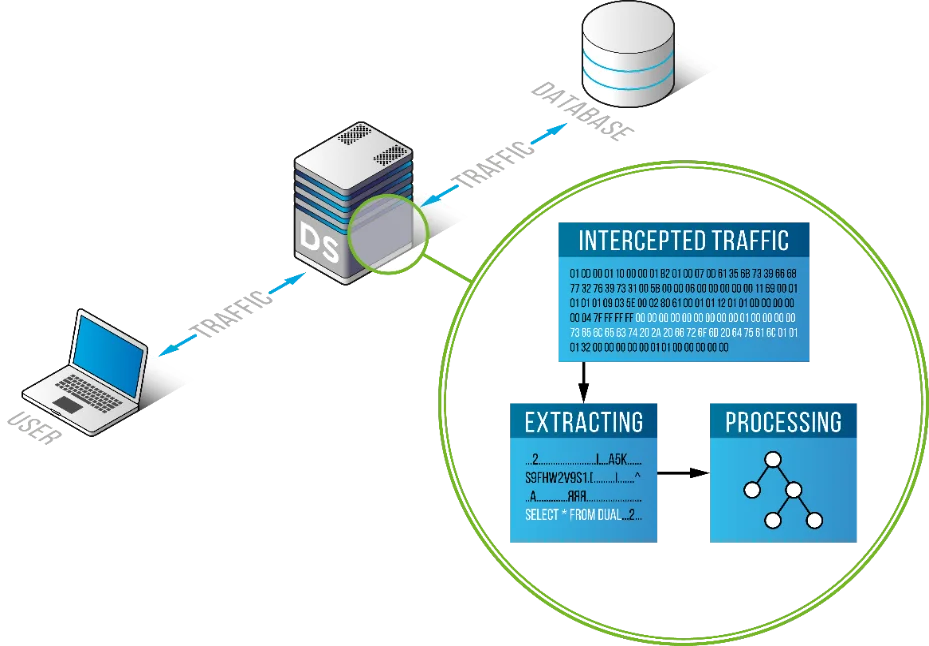

Implicazioni per gli Strumenti di Sicurezza

Questo è esattamente il motivo per cui il Database Activity Monitoring (DAM) o strumenti per tracce di audit (come i log di audit nativi, o DataSunrise) dovrebbero funzionare indipendentemente dallo strato di astrazione. Esso opera a livello SQL, quindi, fintanto che il suo strumento di monitoraggio ha visibilità sul SQL finale, può:

🔹 Rilevare l’accesso a PII/PHI

🔹 Analizzare anomalie

🔹 Segnalare tentativi di SQL injection

🔹 Applicare regole di mascheramento o di allerta

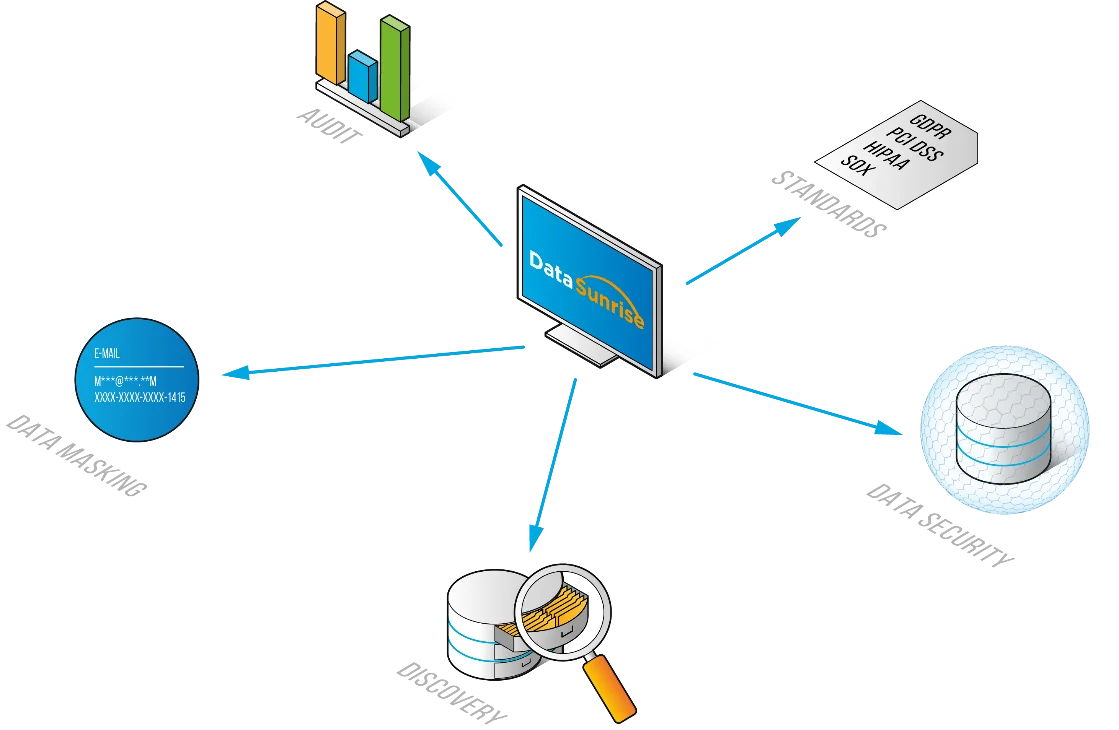

Il Vantaggio DataSunrise: Progettato per essere Indipendente dalla Tecnologia

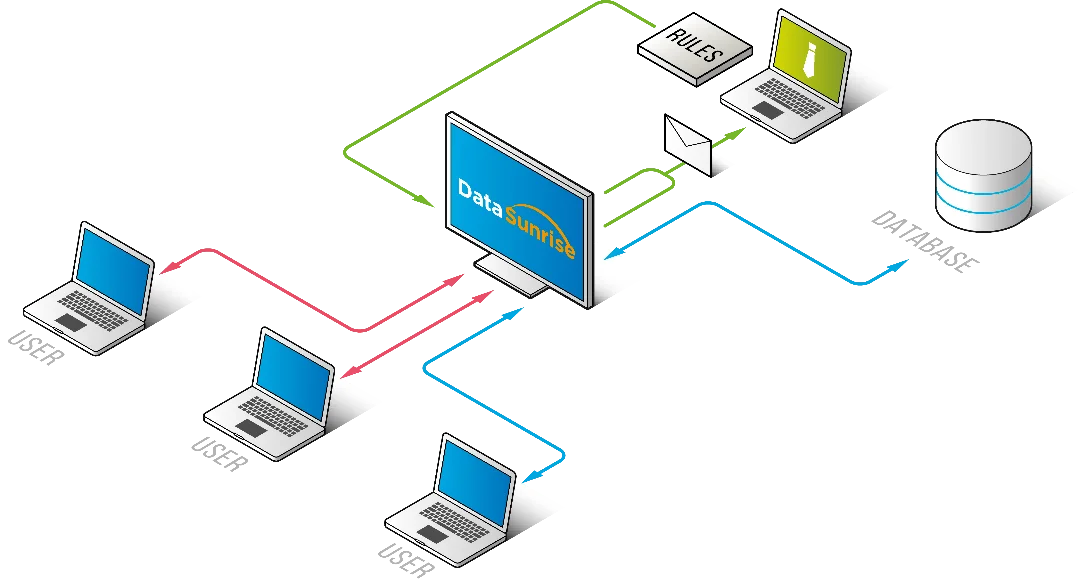

DataSunrise opera come un proxy intelligente tra le sue applicazioni e i database, il che significa:

✅ Monitoraggio Universale: Che la sua query provenga da un resolver GraphQL, da un endpoint API REST, da un sistema COBOL legacy, o da uno script Python scritto in fretta, DataSunrise lo visualizza e lo protegge tutto a livello SQL.

✅ Nessuna Modifica all’Applicazione: I suoi sviluppatori possono continuare a utilizzare i loro framework preferiti – GraphQL, REST, ORM, SQL grezzo – senza alcuna modifica. DataSunrise gestisce in modo trasparente la sicurezza, l’audit e la conformità.

✅ Visibilità Completa: Ottenga tracciati di audit dei dati completi e monitoraggio in tempo reale su tutto il suo ecosistema di accesso ai dati. Nessun punto cieco, indipendentemente da come evolvono le sue applicazioni.

✅ Prestazioni Scalabili: Progettato per gestire traffico di livello enterprise senza diventare un collo di bottiglia, sia che stia processando query GraphQL o operazioni bulk di dati.

Perché DataSunrise è Progettato per il Mondo Reale

Ecco dove la maggior parte dei fornitori di sicurezza per database potrebbe sbagliare: inseguono tecnologie specifiche anziché comprendere la verità fondamentale sull’accesso ai dati. DataSunrise è stato progettato fin dall’inizio per operare a livello di protocollo del database, il che significa che non importa quale nuovo framework sofisticato gli sviluppatori possano scoprire questa settimana su Hacker News — fintanto che fa chiamate al database, una buona soluzione di sicurezza monitorerà e registrerà tutto allo stesso modo.

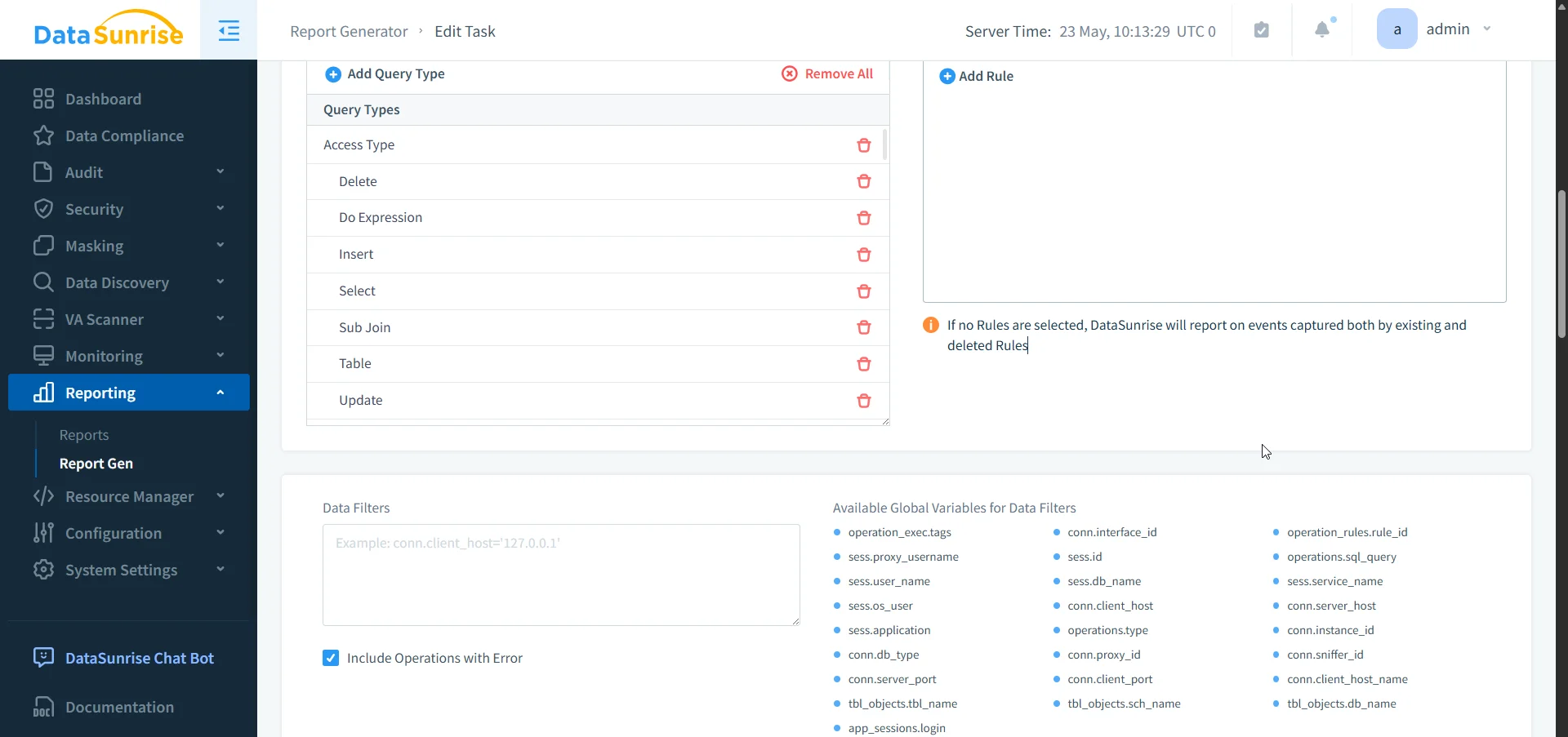

Implementazioni Reali di DataSunrise

Scenario 1: Il Negozio dei Microservizi Moderni

Frontend (GraphQL) ──┐

Servizio Utente (REST) ──┤

Analytics (Python) ──┤ ──→ [DataSunrise] ──→ [Production DB]

ERP Legacy (SOAP) ──┤

Data Warehouse ──┘

DataSunrise fornisce sicurezza e audit unificati su tutti questi differenti pattern di accesso, con politiche che funzionano indipendentemente dallo strato di applicazione.

Scenario 2: La Realtà Aziendale

API GraphQL ──┐

Applicazioni Legacy ──┤

Sistemi di Terzi ──┤ ──→ [DataSunrise instance(s)] ──→ [Enterprise DB(s)]

Strumenti di Data Science ──┤

Strumenti BI/Analytics ──┘

DataSunrise li gestisce tutti con politiche di sicurezza coerenti, auditing completo e rilevamento delle minacce in tempo reale.

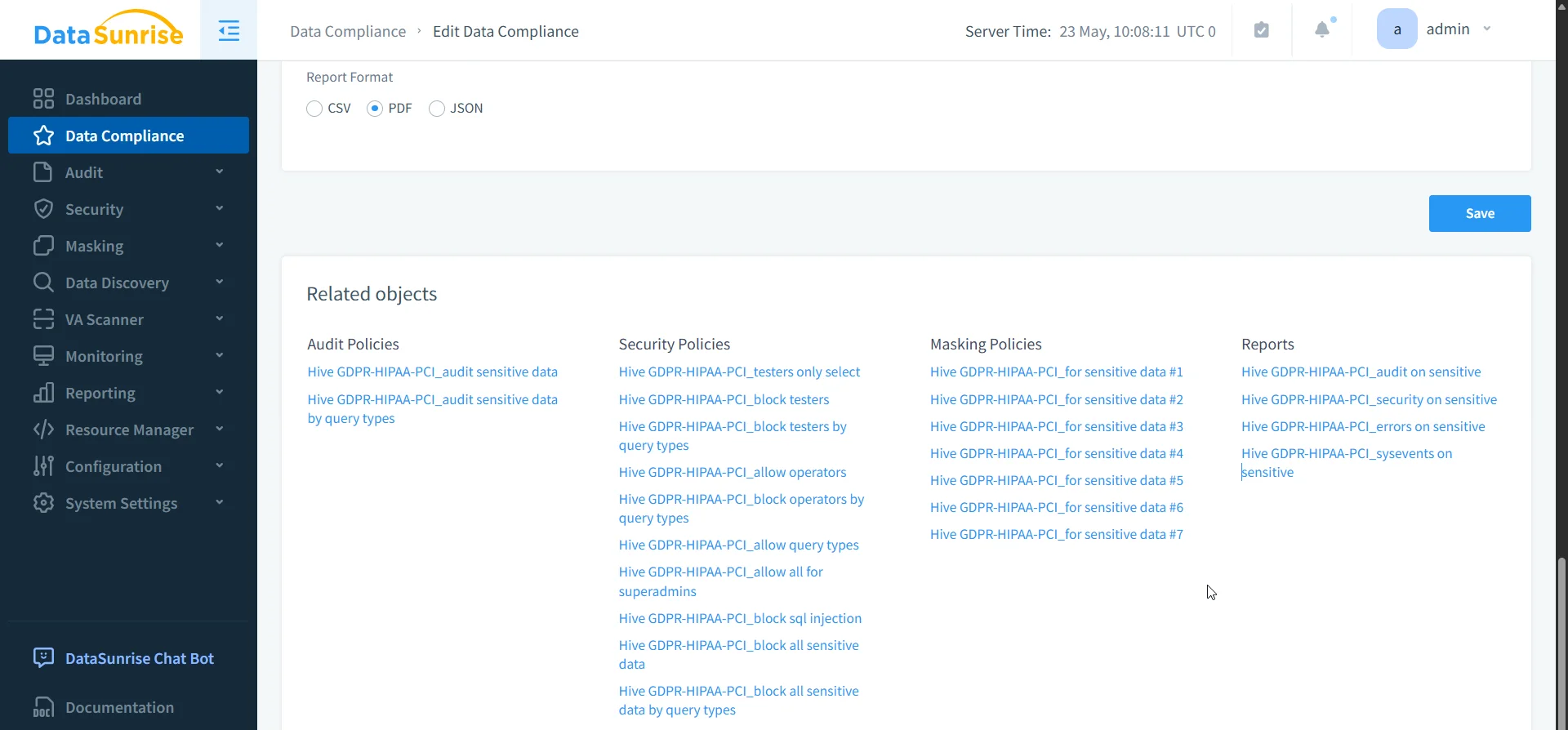

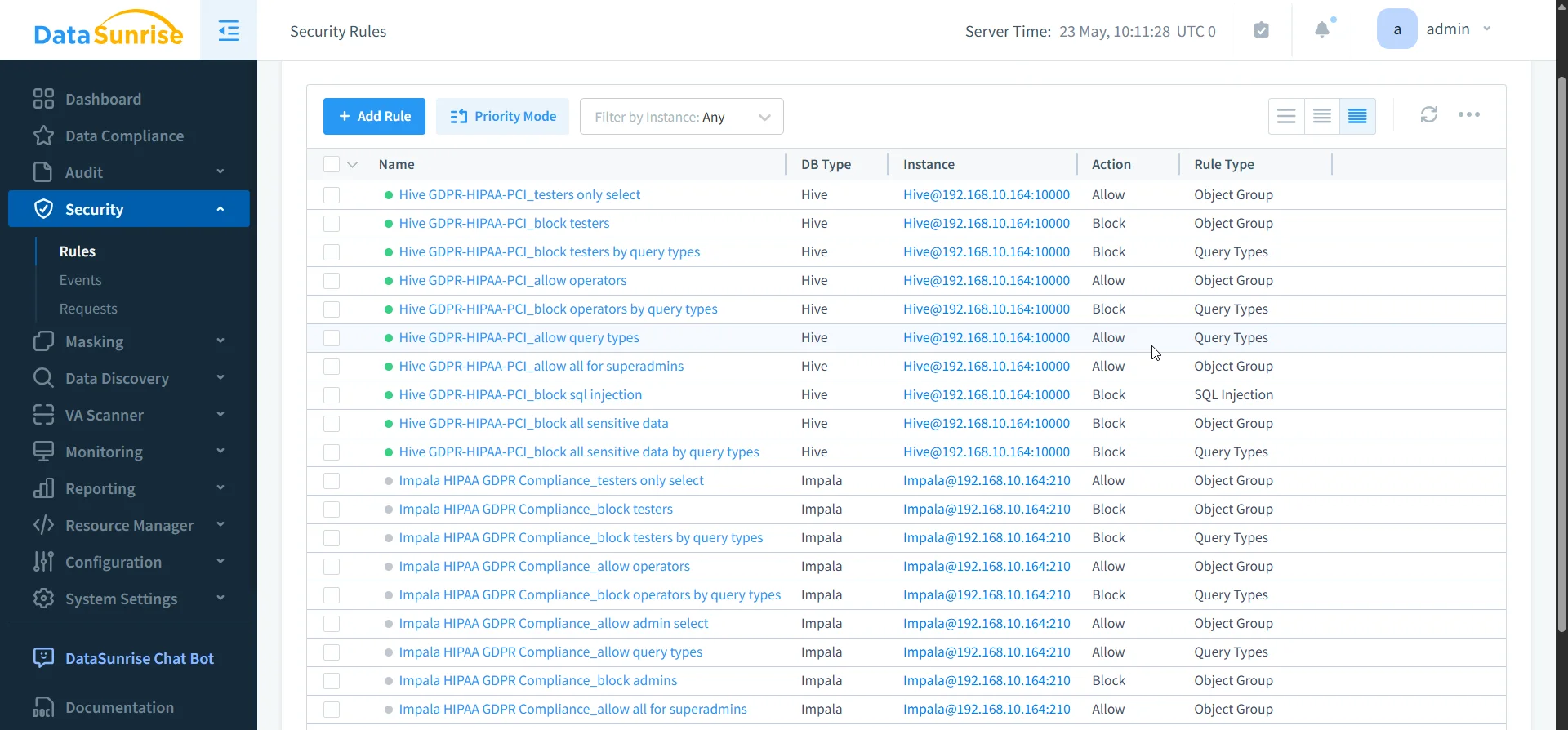

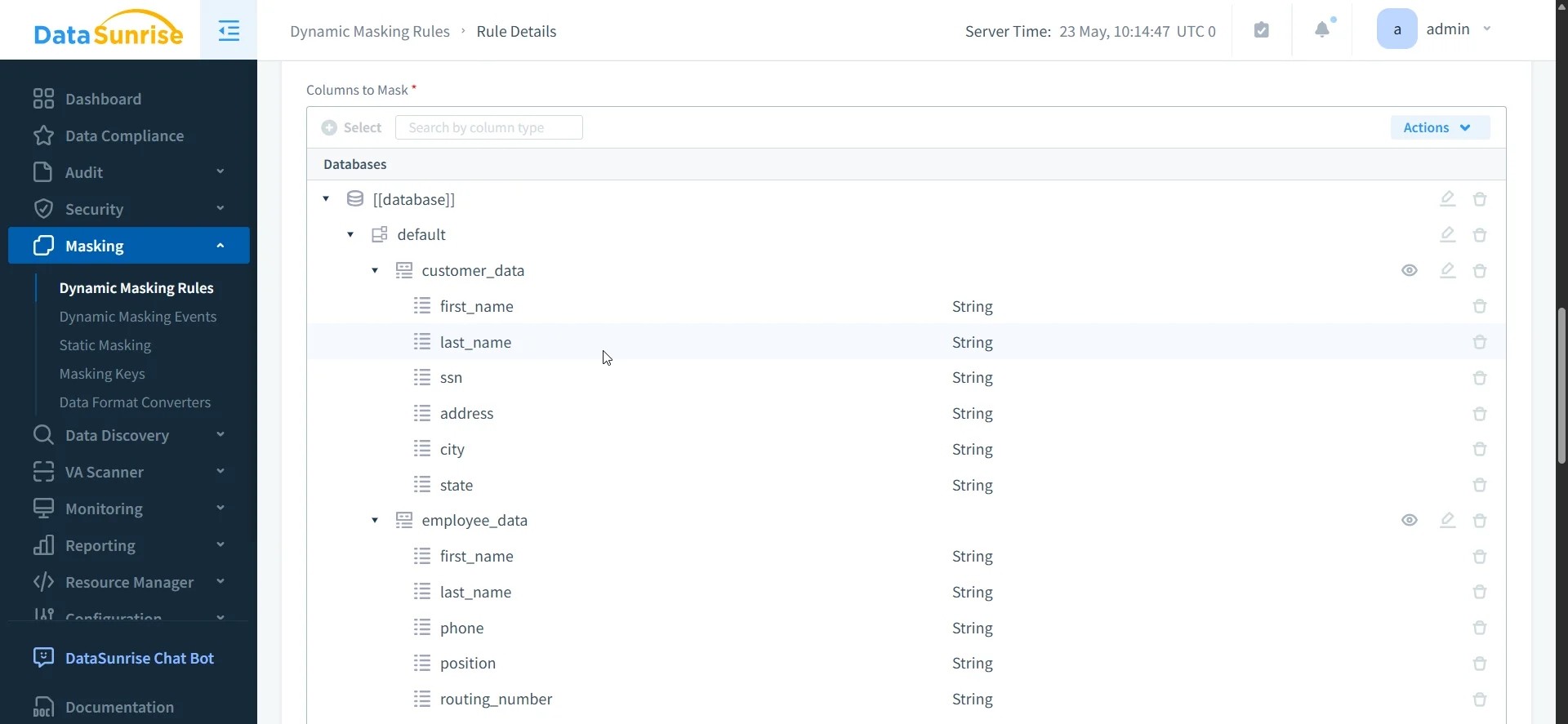

Cosa Rende DataSunrise Diverso

A differenza di soluzioni puntuali che richiedono strumenti separati per tecnologie diverse, DataSunrise offre:

Gestione Unificata delle Politiche: Crei regole di sicurezza una sola volta, applicandole universalmente. Che qualcuno tenti di accedere a dati sensibili tramite GraphQL o SQL diretto, le stesse politiche proteggono i suoi dati.

Auditing di Livello Enterprise: Report di conformità completi che coprono tutti i metodi di accesso ai dati. Ottenga tracciati di audit dei dati completi e monitoraggio in tempo reale su tutto il suo ecosistema di accesso ai dati. Nessun punto cieco, indipendentemente da come evolvono le sue applicazioni.

Protezione Attiva: Non solo registrazione – prevenzione attiva delle minacce che funziona su tutte le architetture applicative. Le query malevoli possono essere bloccate che provengano da API moderne o sistemi legacy.

Mascheramento Dinamico dei Dati: Protezione dei dati che funziona su tutti gli strati dell’applicazione. I dati sensibili possono essere mascherati in tempo reale, sia se accessi tramite API moderne o sistemi legacy.

Il Modello di Distribuzione di DataSunrise

L’architettura proxy di DataSunrise significa che si integra perfettamente in qualsiasi ambiente:

[Qualsiasi Applicazione] ──→ [Proxy di DataSunrise] ──→ [Qualsiasi Database]

│

├── Politiche di Sicurezza

├── Logging di Audit

├── Mascheramento dei Dati

├── Rilevamento delle Minacce

└── Report di Conformità

Questo approccio lo rende non invasivo e lo mantiene semplice operativamente, poiché non sono necessarie modifiche al codice applicativo e l’impatto sull’infrastruttura è minimo. Inoltre, offre diversi vantaggi critici:

🔹 Agnostico rispetto al Database: Funziona con PostgreSQL, MySQL, Oracle, SQL Server e altri

🔹 Agnostico rispetto ai Framework – Da GraphQL a COBOL: supporta qualsiasi tecnologia applicativa che utilizza SQL

🔹 Agnostico rispetto all’Industria – Dall’Healthcare al fintech, dal retail al governo

🔹 Agnostico rispetto ai Fornitori – AWS, Azure, on-premises o ambienti ibridi

Risultato: Protezione completa dei dati che si adatta alla sua azienda, e non viceversa.

Inoltre, DataSunrise può essere distribuito in varie modalità di distribuzione, inclusi i modelli trailing e sniffer, offrendo alle organizzazioni ancora maggiore flessibilità in termini di opzioni per soddisfare i loro specifici requisiti di sicurezza e vincoli architetturali delle reti informatiche.

In Sintesi: Sicurezza Indipendente dalla Tecnologia

Il suo database non distingue tra query provenienti da framework JavaScript moderni o da sistemi COBOL legacy – SQL è SQL. Le soluzioni di sicurezza nel database più efficaci monitorano a livello di protocollo, dove avvengono le query effettive, rimanendo agnostiche rispetto ai framework per funzionare con qualsiasi stack tecnologico adottato dai suoi sviluppatori.

Negli ambienti complessi di oggi, le organizzazioni possono eseguire API GraphQL accanto a servizi REST tradizionali, script di analisi in Python, applicazioni enterprise legacy e integrazioni di terze parti. Ognuno porta schemi di query diversi, ma alla fine tutti generano SQL che necessita di protezione costante. Una sicurezza nel database che affronta solo tecnologie specifiche crea pericolose lacune nella strategia di protezione dei dati.

Una sicurezza efficace nel database si concentra sui pattern SQL anziché sui livelli applicativi, scalando senza soluzione di continuità attraverso architetture monolitiche, microservizi e distribuzioni serverless. Questo approccio garantisce una protezione completa indipendentemente da come evolve il suo panorama tecnologico.

Conclusione: DataSunrise per Ogni Esigenza di Protezione dei Dati Aziendali

La prossima volta che qualcuno chiederà se DataSunrise «supporta GraphQL», la risposta corretta è: “DataSunrise supporta la sua azienda – indipendentemente da come le sue applicazioni si interfacciano ai dati.”

L’approccio incentrato sul database di DataSunrise significa che ottiene:

✅Sicurezza a prova di futuro che funziona anche con tecnologie che non esistono ancora

✅Conformità completa su tutti i pattern di accesso ai dati

✅Semplicità operativa senza sacrificare la profondità della sicurezza

✅Scalabilità enterprise che cresce con la sua architettura

Che il suo team stia costruendo API GraphQL all’avanguardia, mantenendo sistemi legacy o eseguendo complesse analisi dei dati, DataSunrise offre una sicurezza nel database coerente e completa che funziona semplicemente.

Perché, alla fine dei conti, i suoi dati non si preoccupano di come le applicazioni vi accedono – ma la sua sicurezza deve proteggerli indipendentemente da tutto. DataSunrise rende quella protezione senza soluzione di continuità, completa e pronta per l’enterprise.

Pronto a vedere DataSunrise in azione con il suo specifico stack tecnologico? Che stia eseguendo API GraphQL, servizi REST tradizionali o sistemi legacy, programma una demo oggi per vedere come la sicurezza completa nel database si adatti al suo ambiente.