Integrazione di DataSunrise con Splunk Enterprise

Splunk Enterprise è una piattaforma per l’intelligenza operativa. Viene utilizzata per raccogliere e valutare i big data generati da diverse applicazioni. Splunk Enterprise offre numerose funzionalità, ma, ai fini di DataSunrise, può essere impiegata per l’aggregazione dei log di audit.

In questo manuale, descriviamo come configurare Splunk Enterprise per integrarlo con DataSunrise. I risultati dell’audit vengono esportati da DataSunrise a Splunk tramite Syslog. Ai fini della dimostrazione viene utilizzata una copia di prova di Splunk Enterprise. È possibile scaricarlo dal sito ufficiale. Prima di provare a utilizzare Splunk per raccogliere i log di audit, configuri il Syslog di DataSunrise.

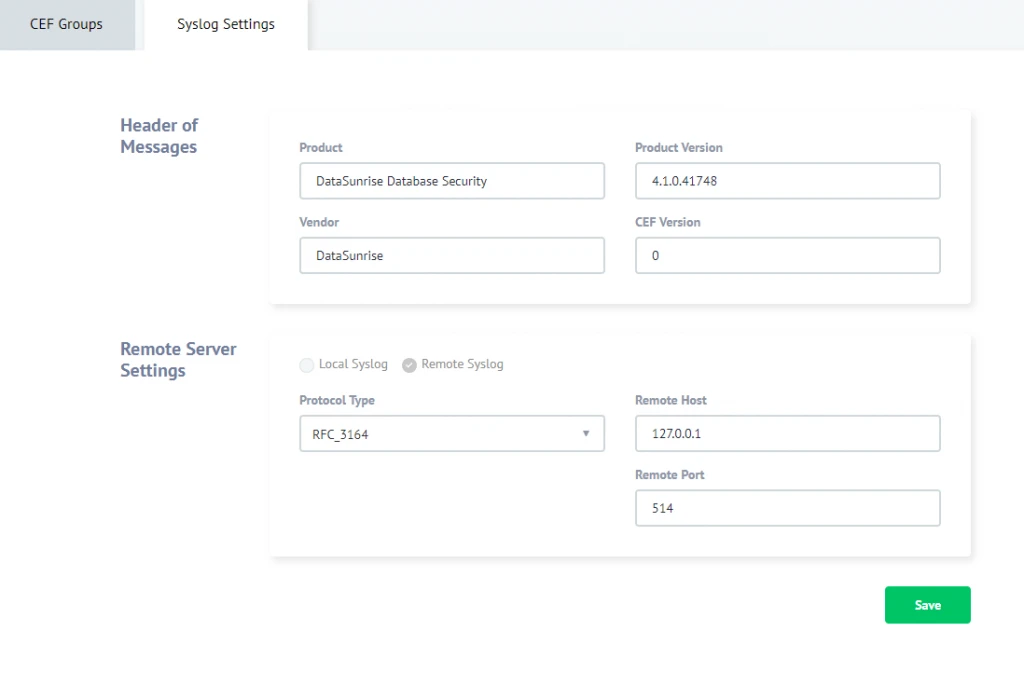

Per fare ciò, acceda all’interfaccia grafica (GUI) di DataSunrise, quindi vada su “Configurations” -> “Syslog settings”, “Syslog Settings” e configuri un server Syslog remoto (vedi lo screenshot sottostante). Poiché il nostro Splunk è installato sul PC in cui è installato DataSunrise, il valore del “Server hosts” è 127.0.0.1. Il numero di porta è 514.

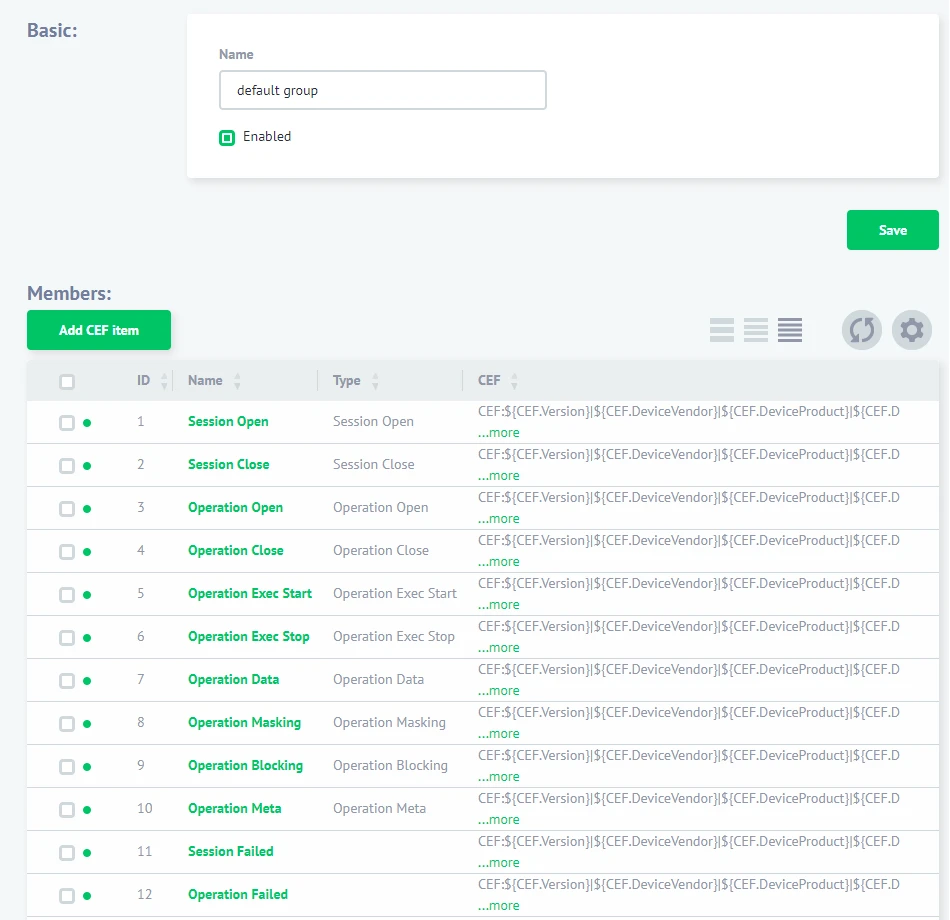

Successivamente, navighi in “Configurations” -> “Syslog Settings” e, se necessario, crei un nuovo gruppo CEF oppure utilizzi il “default group”. È necessario includere, nel gruppo, gli eventi che si desidera inoltrare al Syslog.

Quindi, crei una Regola DataSunrise e, nelle impostazioni della regola, nella sottosezione “Actions”, selezioni il gruppo CEF dall’elenco a discesa “Syslog Configuration”. In questo modo potrà essere inoltrato a Splunk, tramite Syslog, l’audit dei dati raccolti da DataSunrise. Per ulteriori dettagli, fare riferimento alla Guida Utente di DataSunrise. Successivamente, nella sezione “Filter Statements”, selezioni “Sessions Events” e specifichi gli eventi di sessione per i quali inviare i messaggi Syslog.

Esistono versioni di Splunk Enterprise per sistemi operativi Windows, UNIX e Mac OS, pertanto ogni versione del programma presenta specificità differenti. In questa guida, descriviamo la configurazione di Splunk su Windows e Linux. Per preparare il programma all’esecuzione, esegua le seguenti operazioni:

Installazione di Splunk Enterprise

Windows

Segua la procedura di installazione standard per applicazioni Windows. Se necessario, fare riferimento alla guida ufficiale all’installazione.

Linux

Segua la procedura di installazione standard per applicazioni Linux. Se necessario, fare riferimento alla guida ufficiale all’installazione.

Avvio di Splunk Enterprise

Windows

Avvii il prompt dei comandi di Windows, si sposti nella cartella di installazione di Splunk utilizzando il comando “cd” ed esegua il comando “splunk start”. (Ad esempio, se Splunk è stato installato nella cartella predefinita, utilizzi il seguente comando: cd C:\Program Files\Splunk\bin splunk start). Può inoltre creare la variabile d’ambiente %SPLUNK_HOME% per semplificare il processo di avvio di Splunk. Se necessario, fare riferimento alla guida ufficiale all’avvio.

Linux

Esegua il seguente comando dal prompt dei comandi di Linux: Sudo /bin/splunk start. Può inoltre creare la variabile d’ambiente SPLUNK_HOME per avviare il programma con il comando: Export SPLUNK_HOME=$SPLUNK_HOME/bin/splunk start.

Configurazione del Syslog in Splunk

1. Acceda all’interfaccia grafica di Splunk. Per fare ciò, apra il seguente indirizzo nel suo web browser: localhost:8000. Nella pagina di Login, utilizzi “admin” come nome utente e “changeme” come password (Splunk le chiederà di impostare una nuova password).

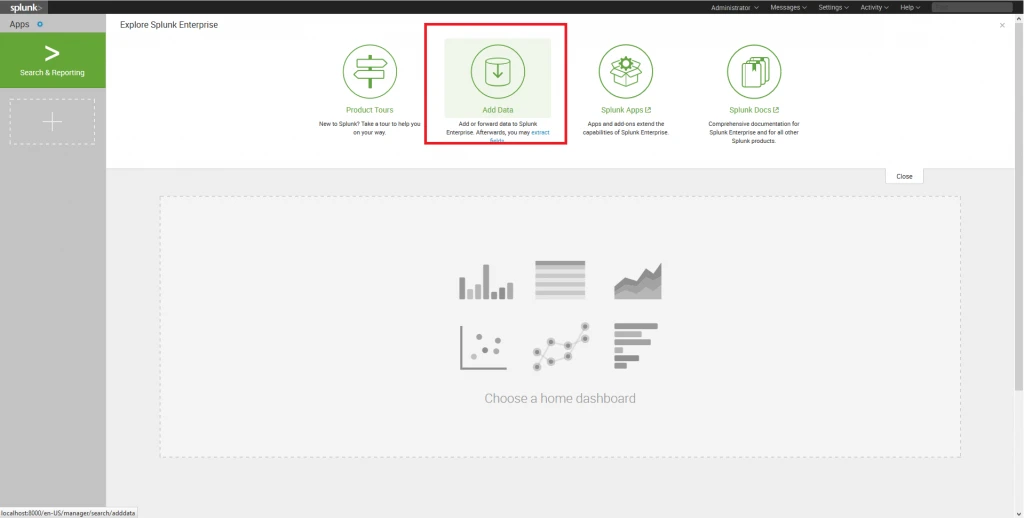

2. Nella pagina iniziale della GUI, faccia clic sul pulsante Aggiungi Dati.

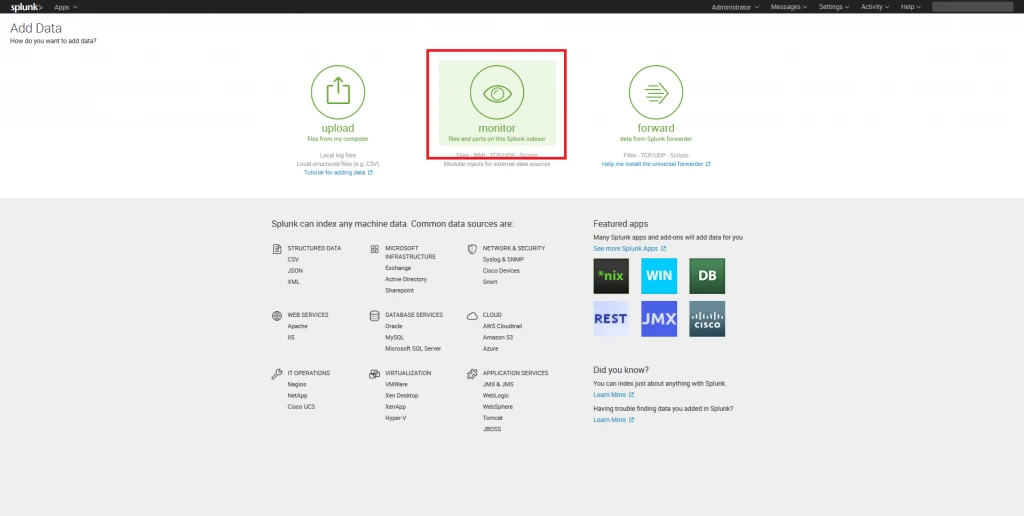

3. Nella pagina successiva, nella scheda “Select Source”, faccia clic su “Monitor”.

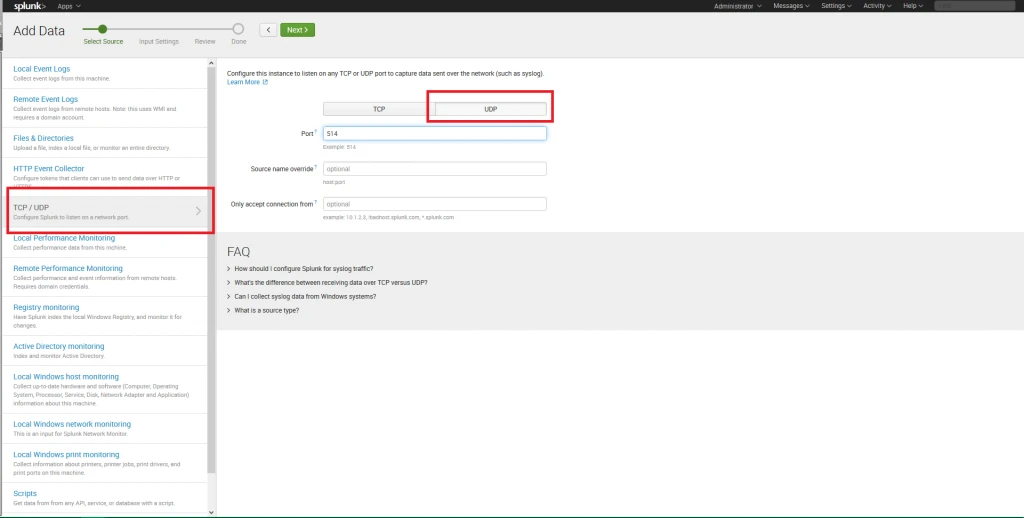

4. Nella scheda “Select Source Data” selezioni il protocollo TCP/UDP. Attivi l’interruttore corrispondente per selezionare la porta UDP. Indichi il numero di porta in ascolto (porta 514). Lasci invariate le altre impostazioni predefinite. Prosegua alla scheda successiva premendo il pulsante Avanti.

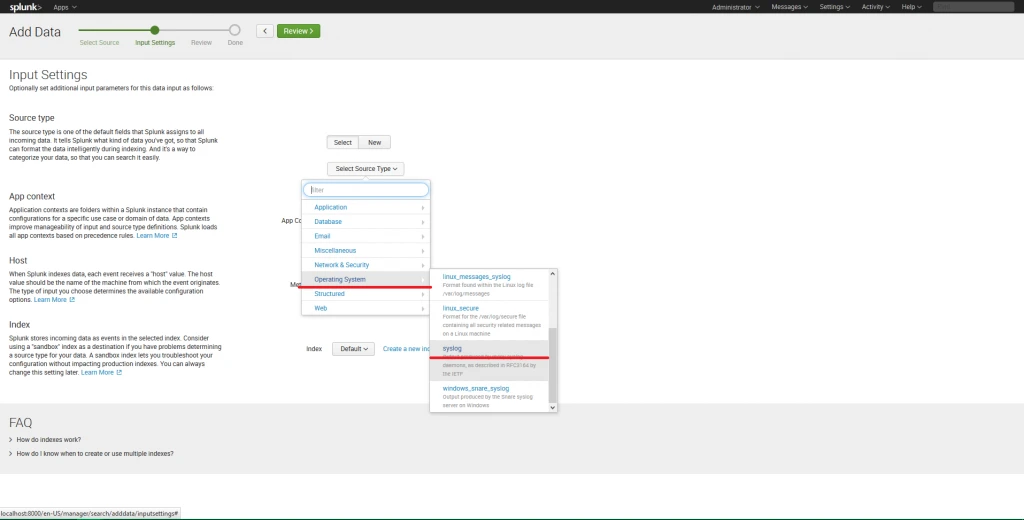

5. Nella scheda “Input Settings” utilizzi l’elenco a discesa “Select Source Type” per selezionare Operating System -> Syslog. Faccia clic su “Review” per procedere al passaggio successivo.

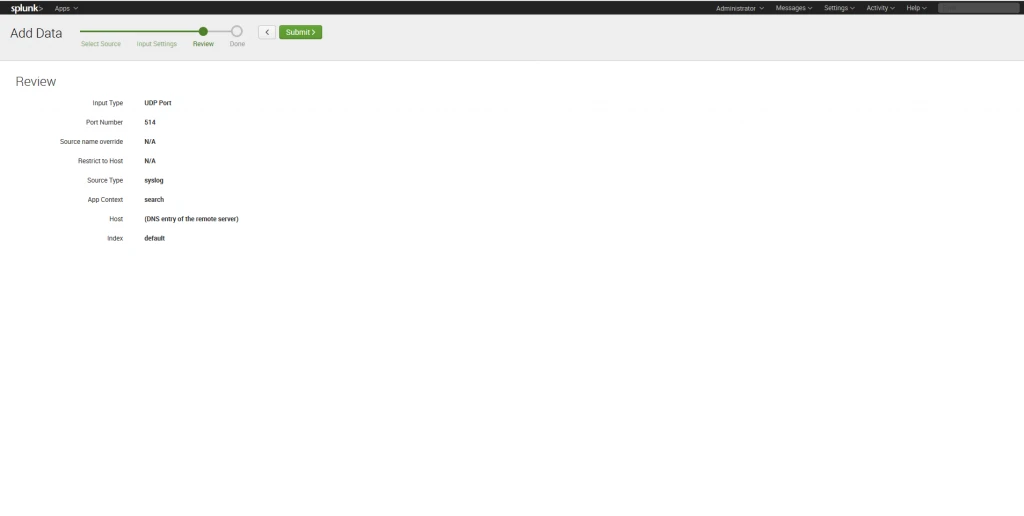

6. Nella scheda “Review” verifichi le impostazioni: tipo di input — UDP, numero di porta — 514, source type — Syslog. Faccia clic su Invia per completare la configurazione.

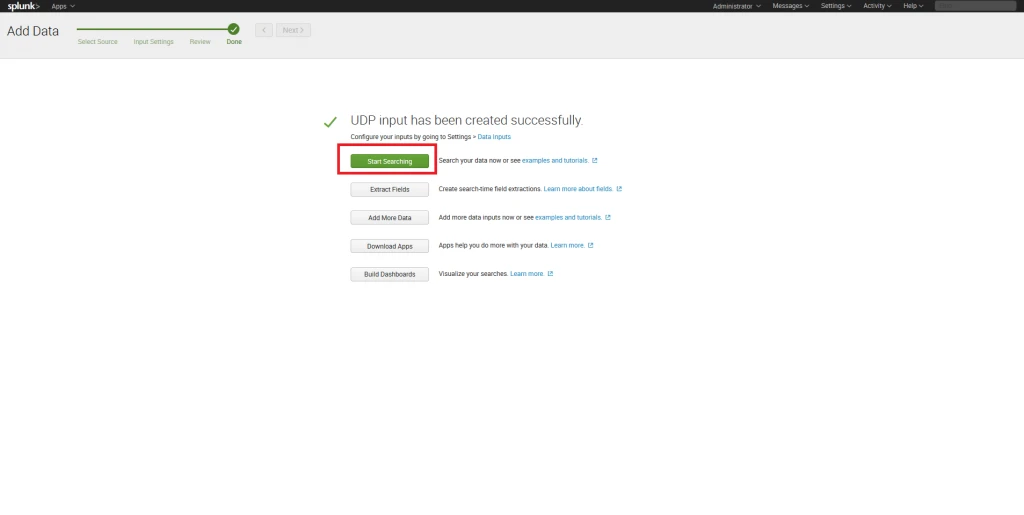

7. Una volta completata la configurazione, faccia clic su “Start Searching” per avviare la ricerca dei log.

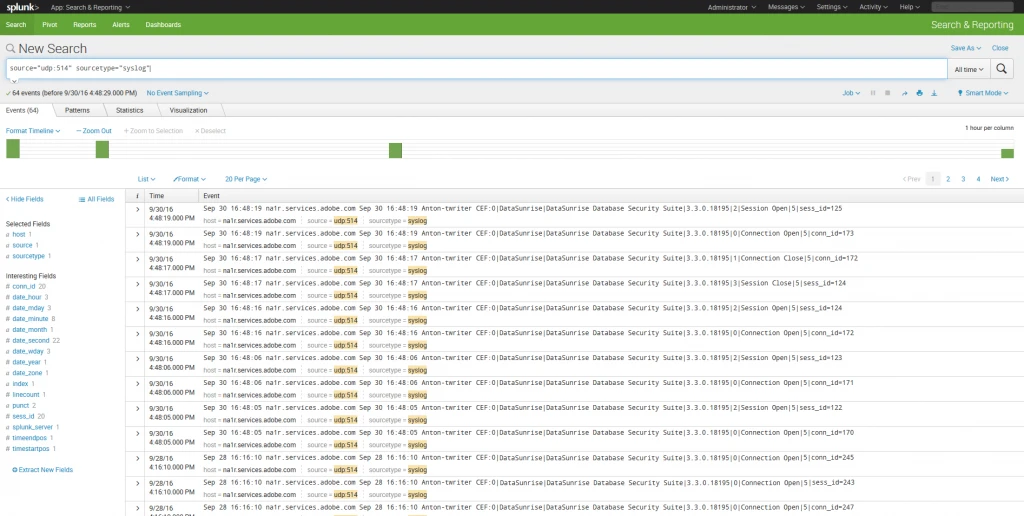

8. Poiché DataSunrise crea log durante il suo funzionamento, inizialmente potrebbe non essere visualizzata alcuna voce. Per questo, se non l’ha già fatto, configuri le regole di audit di DataSunrise. Esegua le operazioni necessarie affinché DataSunrise generi alcuni log di audit e aggiorni la pagina di ricerca in Splunk.

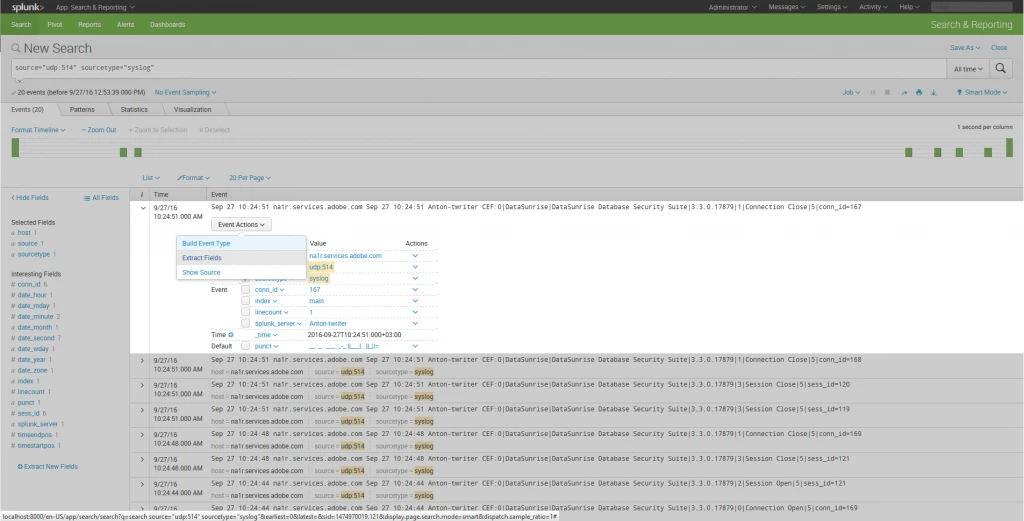

9. Per visualizzare i dettagli di un determinato evento, faccia clic su > nella colonna “I” dell’evento desiderato. Quindi, utilizzi l’elenco a discesa Event Actions per selezionare Extract Fields e visualizzare informazioni dettagliate.

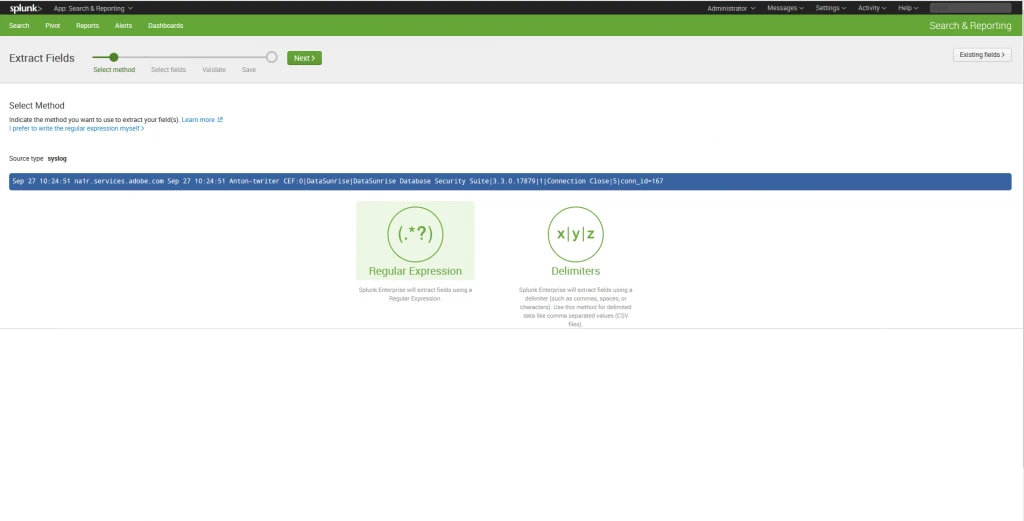

10. Verrà aperta una nuova scheda del browser. Dovrà selezionare un metodo di estrazione: Regular expressions — utilizzabili come espressioni regolari oppure Delimiters — per estrarre con virgole, spazi e altri caratteri. Questo metodo è consigliato per dati separati da qualsiasi carattere (ad esempio, file CSV).

11. Dopo aver selezionato il metodo più appropriato, faccia clic su Avanti per iniziare l’estrazione.

DataSunrise supporta tutti i principali database e data warehouse, quali Oracle, Exadata, IBM DB2, IBM Netezza, MySQL, MariaDB, Greenplum, Amazon Aurora, Amazon Redshift, Microsoft SQL Server, Azure SQL, Teradata e molti altri. È possibile scaricare una versione di prova gratuita se desidera installarlo presso la propria sede. Nel caso in cui Lei utilizzi il Cloud ed esegua il proprio database su Amazon AWS o su Microsoft Azure, può ottenerlo da AWS market place o da Azure market place.