Configurazione di DataSunrise Sniffer per MS SQL Server

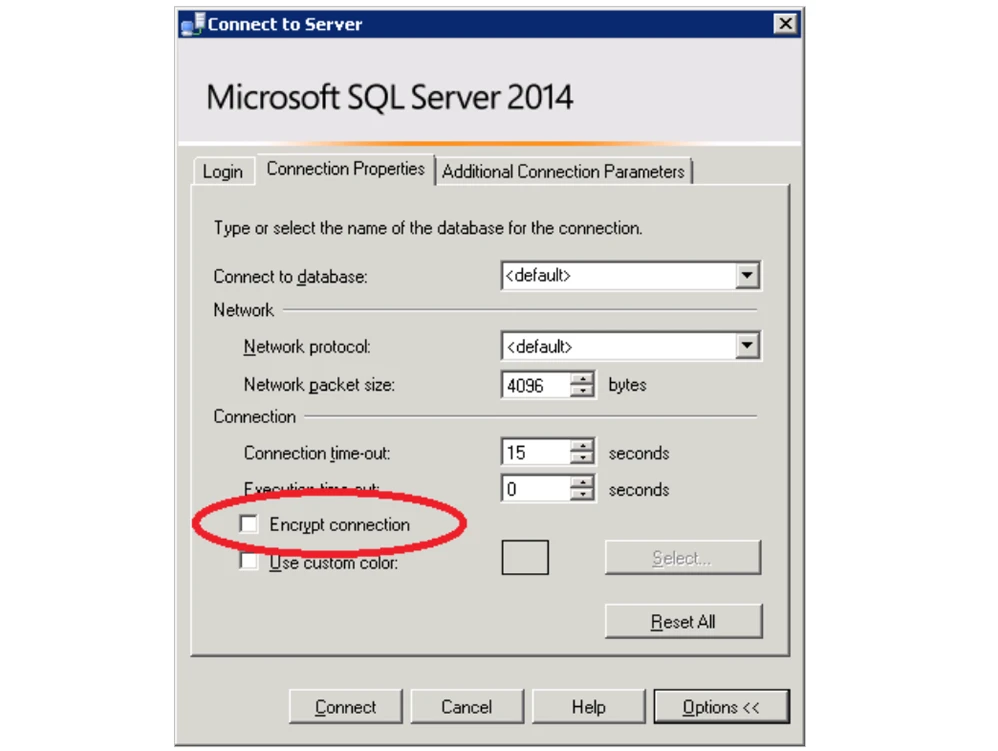

La caratteristica principale di Microsoft SQL Server è che la sua applicazione client principale, SQL Server Management Studio, richiede sempre la crittografia anche se la casella di controllo Encrypt connection non è selezionata.

Ciò significa che, per ogni sniffer, è impossibile intercettare il traffico crittografato oppure il sniffer richiederà una chiave privata del server per la sua decrittazione. Lo sniffer di DataSunrise può decifrare il traffico SSL qualora disponga della chiave privata, pertanto ci soffermeremo sulla configurazione di un server per l’operatività di DataSunrise in modalità sniffer.

Di default, il server è configurato per operare con chiavi effimere — non sono previste chiavi statiche né certificati predisposti. Il certificato e la chiave vengono generati per ciascuna connessione. Tale strategia garantisce un alto livello di sicurezza per tutte le connessioni del server. È pertanto evidente che il cryptoprovider integrato di Microsoft nelle versioni più recenti di Windows ha incrementato il livello di priorità di tutti i suoi cifrari effimeri. Ora diventa più difficile attivare cifrari maggiormente appropriati per l’intercettazione senza una configurazione aggiuntiva del server.

Certificato

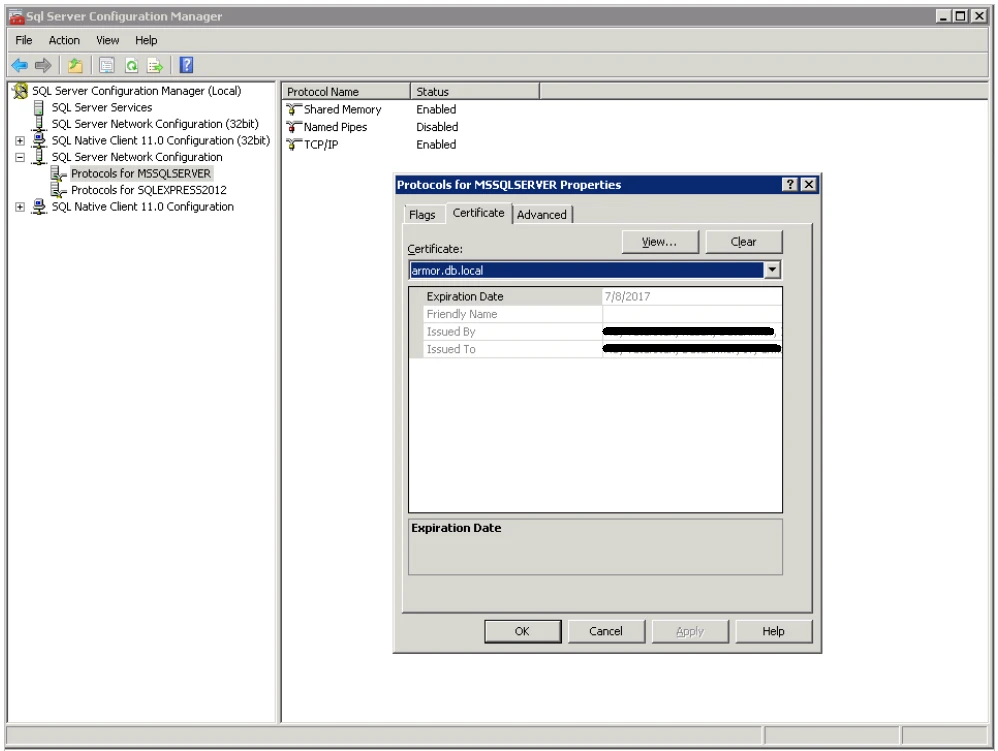

Per disabilitare i cifrari effimeri e ottenere una chiave privata statica, è necessario installare un certificato. Ciò può essere effettuato tramite SQL Server Configuration Manager (Protocols per le funzionalità MSSQLSERVER, impostazioni SQL Server Network Configuration, scheda Certificate):

Qui Lei può selezionare un certificato dall’elenco, caricato dallo store di certificati locale di Windows.

Vi sono alcuni requisiti Microsoft per la preparazione del certificato:

- Il certificato deve trovarsi o nello store dei certificati del computer locale o in quello dell’utente corrente.

- L’orario corrente di sistema deve essere successivo alla proprietà Valid from del certificato e precedente alla proprietà Valid to.

- Il certificato deve essere destinato all’autenticazione server. Ciò richiede che la proprietà Enhanced Key Usage del certificato specifichi Server Authentication (1.3.6.1.5.5.7.3.1).

- Il certificato deve essere creato utilizzando l’opzione KeySpec di AT_KEYEXCHANGE.

- La proprietà Subject del certificato deve indicare che il nome comune (CN) corrisponde al nome host o al fully qualified domain name (FQDN) del server. Se SQL Server è in esecuzione in un failover cluster, il nome comune dovrà corrispondere al nome host o FQDN del server virtuale e i certificati dovranno essere predisposti su tutti i nodi del failover cluster.

Per creare un certificato che rispetti queste condizioni, può utilizzare l’utilità Make Cert inclusa nel Windows SDK.

makecert -r -pe -n "CN= HERE24322118" -b 01/09/2016 -e 01/09/2036 -eku 1.3.6.1.5.5.7.3.1 -ss my -sr localMachine -sky exchange -sp "Microsoft RSA SChannel Cryptographic Provider" -sy 12 In questo esempio, il certificato “HERE24322118” verrà creato e collocato nello store dei certificati locali. A questo punto, tale certificato potrà essere selezionato dall’elenco del SQL Server Configuration Manager e, dopo il riavvio del server, potrà essere utilizzato per garantire connessioni di rete sicure.

Chiave del Server

Il passo successivo consiste nell’ottenere la chiave del server. Per farlo, è necessario esportarla dallo store dei certificati e recuperare il file key.pem da certname.pfx:

openssl pkcs12 -in certname.pfx -nocerts -out key.pem -nodes Key.pem è la chiave privata richiesta dallo sniffer.

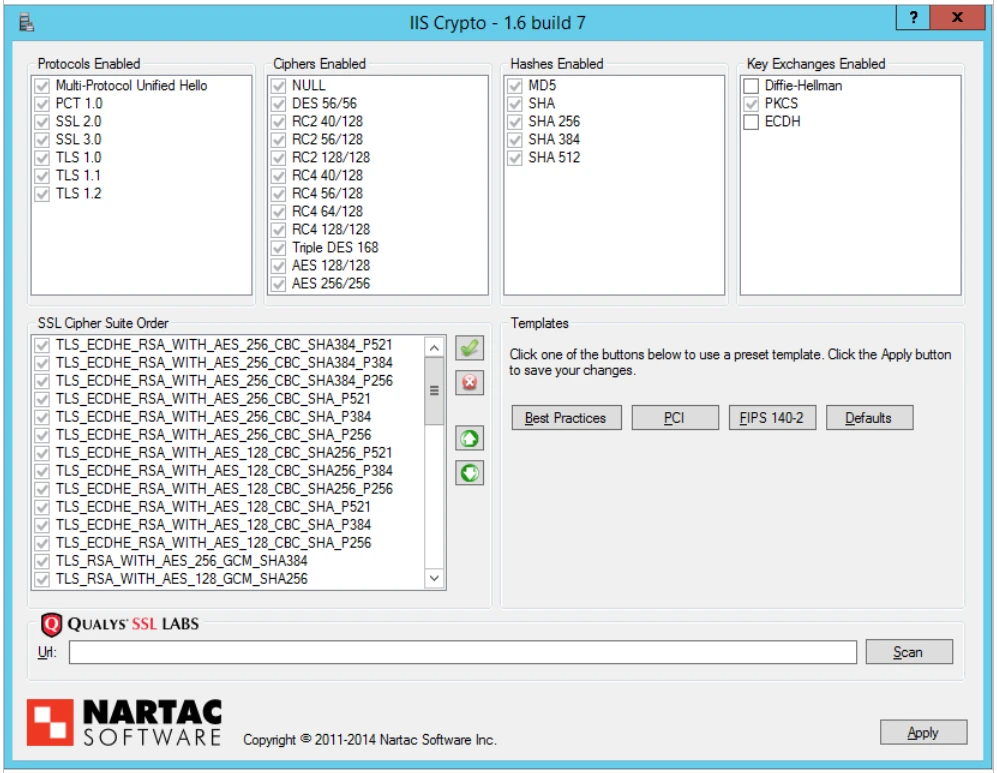

<>Il server è configurato e la chiave privata è stata ottenuta, ma continua a utilizzare algoritmi effimeri a causa del cryptoprovider. Per disabilitare gli algoritmi di scambio di chiavi effimeri, è necessario fare riferimento alla guida Microsoft corrispondente o alla sua interpretazione in GUI — IIScrypto.

Qui è necessario disabilitare due algoritmi di scambio chiavi: Diffie Hellman ed ECDH. Le modifiche avranno effetto dopo il riavvio del server host.

Installazione della Chiave in DataSunrise

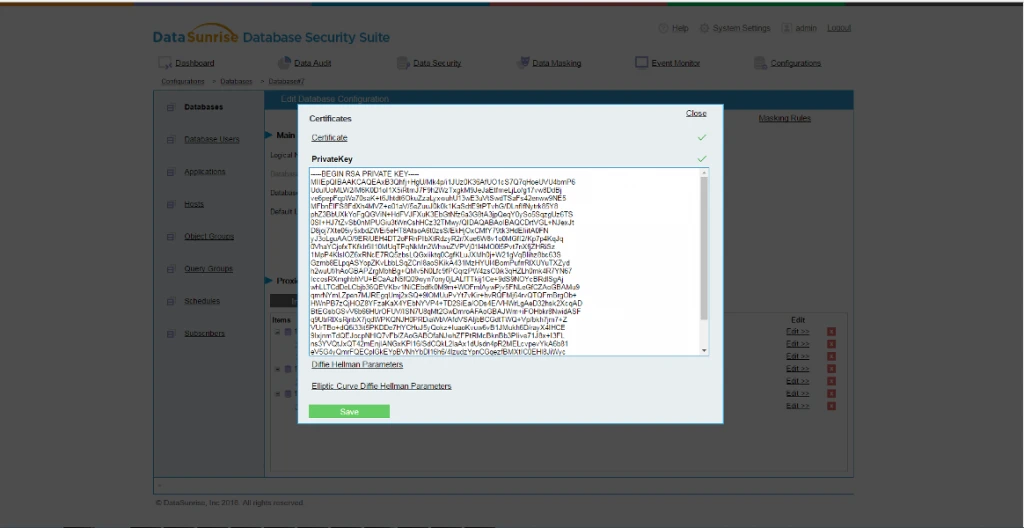

L’ultimo passaggio consiste nell’installare la chiave in DataSunrise. Per farlo, apra la scheda Configurations, selezioni il database richiesto, apra la finestra Certificates, la scheda PrivateKey e incolli la chiave privata copiata dal file.

La configurazione del server e del firewall per lo sniffing di SQL Server è completa. E rifletteremo su come rendere la protezione della Sua infrastruttura più semplice e migliore.