Strumenti di Audit per Apache Hive

Introduzione

Man mano che le organizzazioni elaborano volumi crescenti di dati tramite Apache Hive, implementare strumenti di audit robusti diventa essenziale per la sicurezza nel Database e la conformità. Le tendenze recenti nella cybersecurity evidenziano questa necessità – secondo le statistiche, gli attacchi informatici sono aumentati del 30% nel Q2 2024 rispetto all’anno precedente, e il costo medio di una violazione dei dati ha raggiunto 4,88 milioni di dollari nel 2024 (IBM).

Questo articolo esplora gli strumenti di audit disponibili per Apache Hive, dalle funzionalità native a soluzioni avanzate, aiutandola a implementare un audit efficace nel Suo ambiente.

Strumenti di Audit Nativi per Apache Hive

Apache Hive include diversi meccanismi integrati per l’audit e il monitoraggio delle attività del database:

1. Audit Logging Log4j2 di Hive

Lo strumento d’audit nativo principale in Apache Hive è il suo framework di logging basato su Log4j2. Secondo la documentazione ufficiale sul logging di Hive, Hive utilizza un sistema di logging completo che può essere configurato per catturare informazioni dettagliate di audit.

Per abilitare l’audit logging, configuri gli appender e i logger appropriati nel file hive-log4j2.properties:

# Configurazione dell'audit logging

appender.AUDIT.type = RollingFile

appender.AUDIT.name = AUDIT

appender.AUDIT.fileName = ${sys:hive.log.dir}/${sys:hive.log.file}.audit

appender.AUDIT.layout.type = PatternLayout

appender.AUDIT.layout.pattern = %d{ISO8601} %p %c{2}: %m%n

# Configurazione del logger di audit

logger.audit.name = org.apache.hadoop.hive.ql.audit

logger.audit.level = INFO

logger.audit.additivity = false

logger.audit.appenderRef.audit.ref = AUDIT

Questa configurazione crea un file di log dedicato all’audit che cattura operazioni SQL con dettagli quali timestamp, informazioni sull’utente e query eseguita.

2. Interfaccia Web di HiveServer2

HiveServer2 include un’interfaccia web che fornisce capacità di monitoraggio in tempo reale. Come descritto nella documentazione di HiveServer2, questa interfaccia può essere accessibile all’indirizzo http://<host>:<port>/hiveserver2.jsp, offrendo informazioni su sessioni attive, query in esecuzione e tempi di esecuzione.

3. Ascoltatori di Eventi del Metastore

Il servizio Metastore di Hive supporta ascoltatori di eventi che possono essere utilizzati per l’audit delle operazioni sui metadata. Secondo la documentazione sull’amministrazione del Metastore di Hive, è possibile configurare ascoltatori di eventi in hive-site.xml per catturare la creazione/cancellazione delle tabelle, le modifiche agli schemi e la gestione del database.

4. Audit dell’Autorizzazione Basata sullo Standard SQL

Il framework di Autorizzazione Basata sullo Standard SQL di Hive, introdotto in Hive 0.13, include funzionalità di audit integrate per le attività correlate alle autorizzazioni. Questo framework registra tutte le operazioni relative ai permessi, fornendo una traccia delle modifiche ai privilegi.

5. Logging dei Driver JDBC/ODBC di Hive

Per l’audit lato client, i driver JDBC e ODBC di Hive supportano un logging dettagliato delle interazioni del client. La documentazione del Driver JDBC di Hive descrive come abilitare il logging per le connessioni client.

Strumenti di Audit per Apache Hive nell’Ecosistema Hadoop

Oltre alle funzionalità native di Hive, diversi strumenti all’interno dell’ecosistema Hadoop possono migliorare l’audit di Hive:

1. Apache Ranger

Apache Ranger fornisce un’amministrazione centralizzata della sicurezza e funzionalità di audit complete. Secondo la guida all’integrazione Ranger-Hive, Ranger cattura tutti i tentativi di accesso con informazioni dettagliate e offre un’archiviazione centralizzata dei record di audit.

2. Apache Atlas

Apache Atlas cattura le modifiche ai metadata e le informazioni sulla tracciabilità dei dati. La documentazione sull’integrazione Atlas-Hive descrive come i hook di Atlas catturano le operazioni di Hive e forniscono il monitoraggio della tracciabilità dei dati e la cronologia dell’evoluzione degli schemi.

3. Apache Knox

Per le organizzazioni che utilizzano Apache Knox come gateway, le capacità di audit di Knox possono migliorare l’audit di Hive catturando tutte le richieste e i tentativi di autenticazione.

4. Log di Audit di Hadoop HDFS

Poiché le operazioni di Hive si traducono in operazioni su HDFS, i log di audit di HDFS forniscono un ulteriore livello di auditing. Secondo la documentazione di HDFS, questi log catturano tutte le operazioni sul file system correlate a Hive.

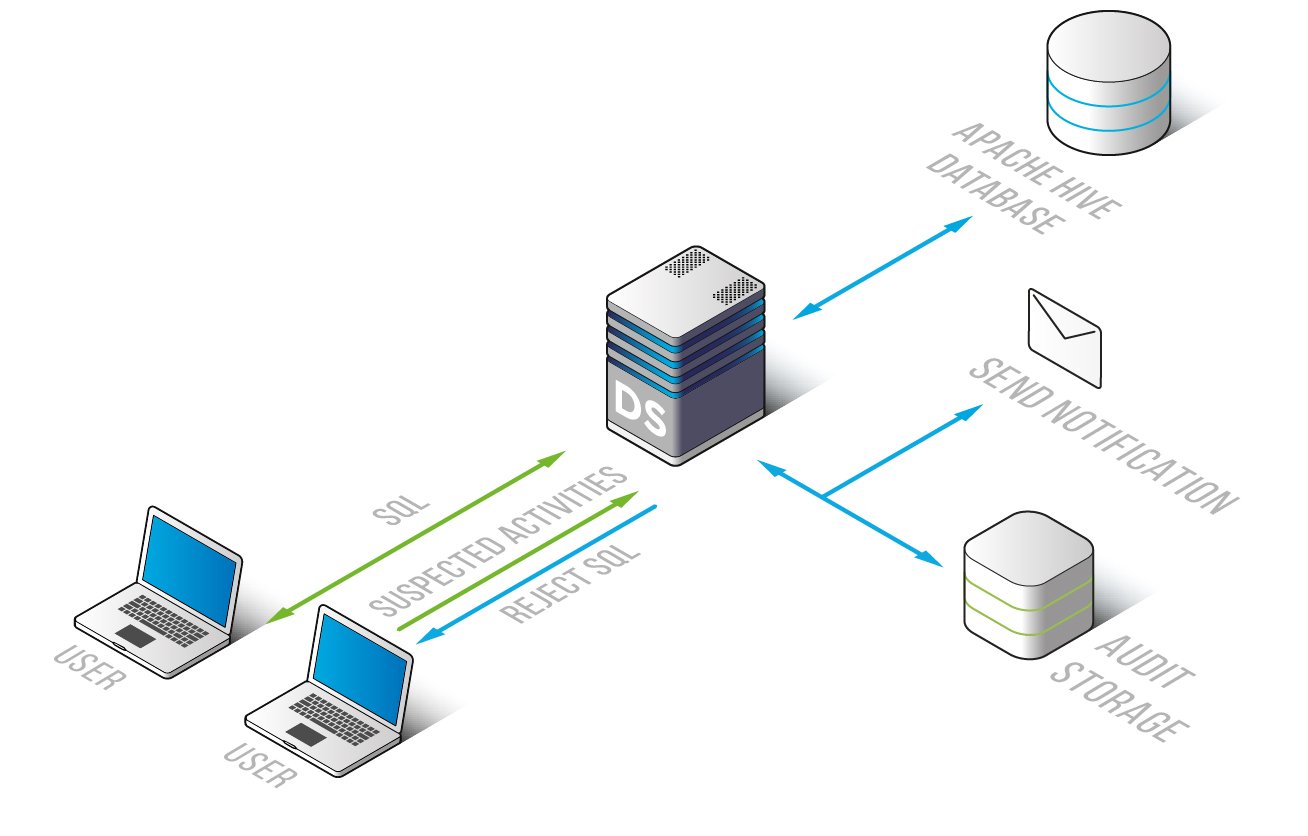

Strumenti di Audit Avanzati per Apache Hive con DataSunrise

Per le organizzazioni che necessitano di capacità di audit più avanzate, DataSunrise offre una soluzione completa che affronta i limiti degli strumenti di audit nativi:

Dashboard di Monitoraggio Centralizzato: Visualizzi tutte le attività di Hive in un’interfaccia unificata.

Analisi Avanzata e Reporting: Generi report dettagliati per l’analisi della conformità e della sicurezza.

Regole di Audit Complete: Definisca regole granulari per quali attività auditare basate su vari contesti.

Analisi del Comportamento degli Utenti: Rilevi modelli anomali di comportamento che potrebbero indicare minacce nel Database.

Avvisi in Tempo Reale: Riceva notifiche istantanee per attività sospette.

Implementare una Strategia di Audit Completa per Apache Hive

Per massimizzare l’efficacia dell’audit in Apache Hive, consideri l’implementazione di un approccio a più livelli:

Definisca i Requisiti dell’Audit – Cominci determinando quali attività devono essere auditate, quale livello di dettaglio è richiesto e quali ambiti normativi devono essere soddisfatti (GDPR, HIPAA, SOX, PCI DSS). La documentazione sulla Sicurezza di Apache Hive fornisce indicazioni sulle considerazioni di sicurezza.

Implementi gli Strumenti di Audit di Base – Inizi con le funzionalità di audit native di Hive configurando l’audit logging Log4j2, abilitando l’audit delle autorizzazioni e impostando ascoltatori di eventi. Questi forniscono una base per catturare le attività essenziali.

Arricchisca con Strumenti dell’Ecosistema – Per un audit più completo, integri strumenti dell’ecosistema Hadoop come Apache Ranger per la gestione centralizzata dell’audit e Apache Atlas per il tracciamento della linea di origine dei dati.

Aggiunga Capacità Avanzate con DataSunrise – Colmi le lacune rimanenti con le funzionalità di analisi avanzata, avvisi in tempo reale e reportistica automatizzata per la conformità di DataSunrise.

Gestisca Efficacemente i Log di Audit – Sviluppi una strategia per la rotazione, l’archiviazione e la conservazione dei log. Stabilisca procedure di revisione regolari per garantire che gli eventi importanti vengano identificati e gestiti.

Conclusione

Gli strumenti di audit di Apache Hive spaziano dalle capacità di logging native a soluzioni sofisticate come DataSunrise, offrendo alle organizzazioni molteplici opzioni per implementare tracce di audit complete. Combinando questi strumenti in una strategia coesa, le organizzazioni possono ottenere la visibilità necessaria per monitorare l’accesso ai dati, rilevare potenziali incidenti di sicurezza e dimostrare la conformità ai requisiti normativi.

Se da un lato gli strumenti di audit nativi di Hive forniscono capacità essenziali, dall’altro DataSunrise affronta i limiti degli strumenti nativi, offrendo una soluzione di audit completa per gli ambienti Apache Hive.

Pronto a migliorare le Sue capacità di audit in Apache Hive? Pianifichi una demo per vedere come DataSunrise possa aiutarla a implementare un audit completo nel Suo ambiente Hive.