Come Applicare il Mascheramento Statico in MariaDB

Poiché i database supportano sempre più analisi, test, report e carichi di lavoro di sviluppo, i dati di produzione spesso escono da ambienti strettamente controllati. Di conseguenza, i team devono proteggere informazioni sensibili come identificatori personali, dati finanziari o dettagli di contatto, preservando al contempo l’integrità dello schema e la logica applicativa.

Per affrontare questa sfida, il mascheramento statico dei dati trasforma permanentemente i valori sensibili prima che i team condividano, esportino o replicano i dati. A differenza dei controlli in fase di esecuzione, il mascheramento statico modifica direttamente i dati stessi e quindi garantisce che i dataset esposti rimangano sicuri per progettazione.

Questo articolo spiega come i team possano applicare il mascheramento statico in MariaDB. Inoltre, illustra le tecniche native comuni e mostra come piattaforme centralizzate come DataSunrise estendano il mascheramento statico in un processo basato su policy, verificabile e conforme.

Cos’è il Mascheramento Statico dei Dati?

Il mascheramento statico dei dati trasforma in maniera irreversibile i valori sensibili e memorizza i risultati mascherati direttamente sul posto o in un dataset separato. Dopo il mascheramento, i team non possono ricostruire i valori originali dai dati trasformati. Di conseguenza, le organizzazioni usano questo approccio come tecnica fondamentale nelle più ampie strategie di mascheramento dei dati per proteggere le informazioni sensibili al di fuori dei sistemi di produzione.

I casi d’uso comuni del mascheramento statico includono:

- Preparazione di dataset simili a quelli di produzione per sviluppo e QA come parte di flussi di lavoro strutturati di gestione dei dati di test

- Condivisione dei dati con fornitori terzi o team offshore senza esporre campi regolamentati

- Creazione di backup o archivi conformi per soddisfare i requisiti normativi

- Supporto delle analisi evitando l’esposizione di informazioni regolamentate quali informazioni personali identificabili

Poiché il mascheramento viene applicato prima dell’accesso ai dati, il mascheramento statico elimina la dipendenza dall’imposizione in fase di esecuzione. Ciò riduce notevolmente il rischio di divulgazioni accidentali dovute a permessi o controlli di accesso configurati in modo errato.

Opzioni Native di Mascheramento Statico in MariaDB

MariaDB non fornisce un motore dedicato al mascheramento statico. Tuttavia, gli amministratori si affidano spesso a tecniche a livello SQL per approssimare il comportamento del mascheramento statico.

Viste con Colonne Trasformate

Un approccio comune è esporre valori mascherati tramite viste:

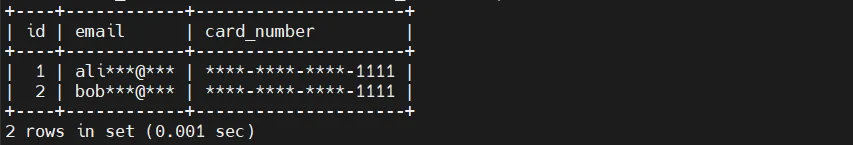

/*CREATE VIEW masked_customers AS

SELECT

id,

CONCAT(SUBSTRING(email, 1, 3), '***@***') AS email,

'****-****-****' AS card_number

FROM customers;*/

Questo metodo permette ad applicazioni o utenti di interrogare rappresentazioni mascherate dei dati senza modificare le tabelle di base.

Mascheramento In-Place Basato su Update

Un altro approccio consiste nel sovrascrivere direttamente i valori sensibili usando istruzioni UPDATE:

/*UPDATE customers

SET email = CONCAT(SUBSTRING(email, 1, 3), '***@masked.local');*/

Questa tecnica sostituisce permanentemente i valori originali ed è spesso usata nella preparazione di copie non di produzione dei dati.

Copie Mascherate per Uso Non di Produzione

I team possono anche creare tabelle o schemi mascherati separati durante la replica dei dati:

/*INSERT INTO customers_masked

SELECT

id,

SHA2(email, 256),

NULL

FROM customers;*/

Questo approccio mantiene intatti i dati di produzione fornendo dataset mascherati per test o analisi.

Mascheramento Statico in MariaDB con DataSunrise

DataSunrise consente un mascheramento statico centralizzato e basato su regole per MariaDB, eliminando la dipendenza dalla logica applicativa o da script SQL manuali. Le policy di mascheramento sono definite una volta e riutilizzate in tutti gli ambienti, trasformando il mascheramento statico in un processo controllato e ripetibile, allineato con pratiche più ampie di mascheramento dei dati.

Poiché il mascheramento opera al di fuori del motore di database, gli schemi di produzione e le applicazioni rimangono invariati mentre vengono generati dataset conformi alla privacy per usi secondari, supportando flussi di lavoro sicuri di gestione dei dati di test.

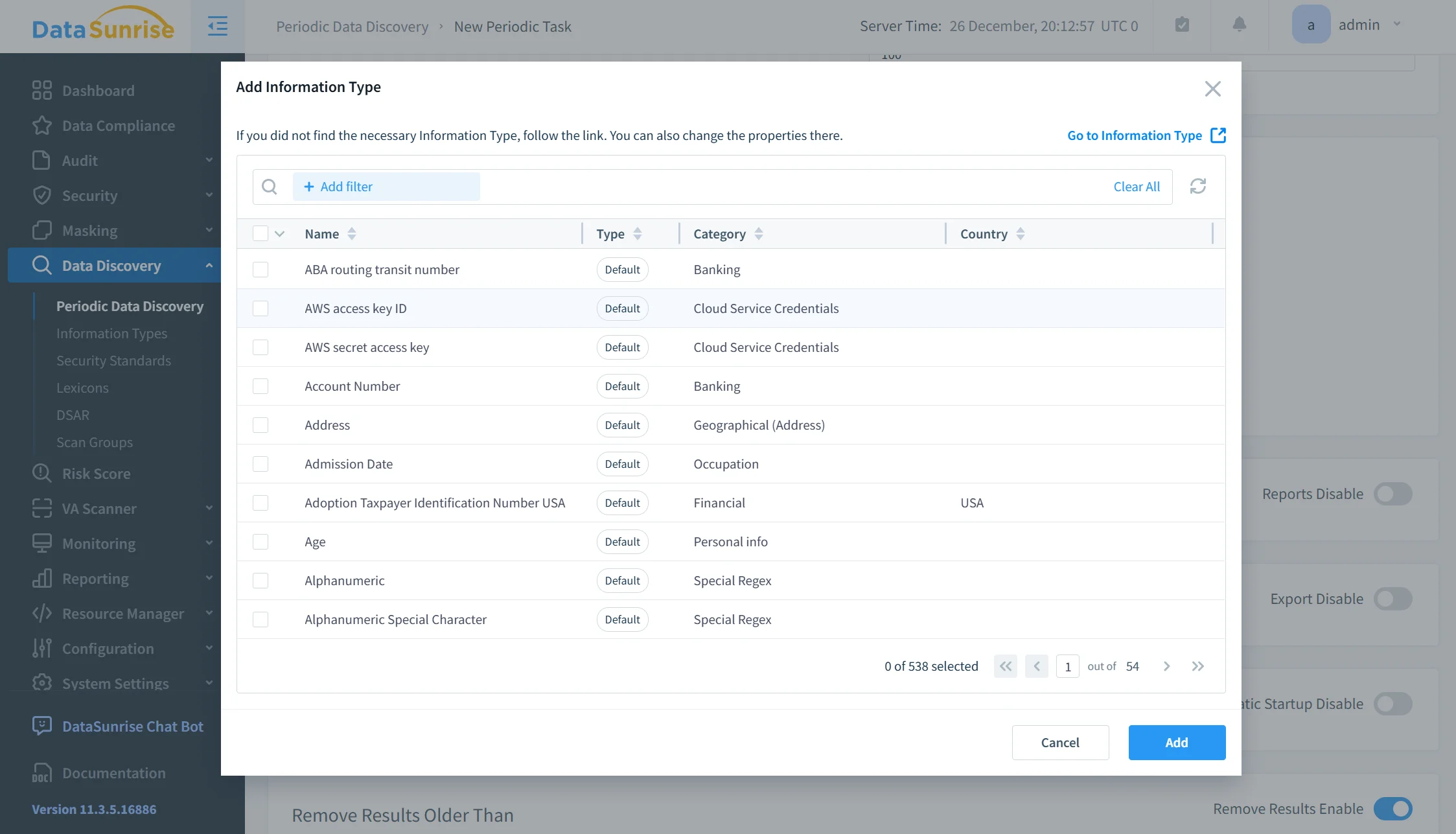

Scoperta Automatica dei Dati Sensibili

Prima che venga applicato il mascheramento, DataSunrise scansiona automaticamente gli schemi MariaDB per rilevare dati sensibili basandosi su metadati delle colonne, schemi di denominazione e analisi del contenuto. Questo processo di scoperta fa parte di una più ampia funzionalità di scoperta dei dati che garantisce l’identificazione dei campi sensibili anche con evoluzioni degli schemi o l’aggiunta di nuove tabelle.

I dati individuati vengono classificati in categorie quali personale, finanziaria o sanitaria, incluse le informazioni personali identificabili, fornendo una base coerente per le policy di mascheramento.

Mascheramento Statico Basato su Regole per Tipo di Dato

Invece di configurare regole di mascheramento per singole colonne, DataSunrise applica policy a livello di categoria dei dati. Una volta definite, le regole coprono automaticamente tutti i campi corrispondenti attraverso database e schemi.

- Regole di mascheramento centralizzate definite una volta e riutilizzate negli ambienti

- Copertura automatica di nuove tabelle e colonne con l’evoluzione degli schemi

- Comportamento coerente di mascheramento su più database e schemi

- Riduzione dell’impegno manuale rispetto alla configurazione SQL a livello colonna

Le trasformazioni tipiche includono sostituzione sintetica di email, tokenizzazione di numeri di telefono, hashing irreversibile di identificatori e mascheramento a mantenimento di formato per valori finanziari. Il mascheramento segue i dati stessi, non le definizioni statiche dello schema, semplificando la manutenzione a lungo termine delle policy.

Flussi di Lavoro di Mascheramento Controllati

Il mascheramento statico viene applicato durante flussi di lavoro definiti quali clonazione del database, ripristino backup, esportazione dati o provisioning di dati di test. Questo approccio garantisce che i valori sensibili vengano trasformati prima che i dati lascino ambienti protetti e integra controlli più ampi di sicurezza dei dati.

- Mascheramento applicato solo durante operazioni approvate di movimentazione dati

- Chiara separazione tra dataset di produzione e non di produzione

- Esecuzione di mascheramento prevedibile e ripetibile

- Riduzione del rischio di esposizione accidentale durante la condivisione dei dati

Operazioni di Mascheramento Verificabili

Tutte le operazioni di mascheramento sono registrate e tracciabili. I registri di audit mostrano quali dataset sono stati mascherati, quali regole sono state applicate, quando è avvenuto il mascheramento e chi ha avviato l’operazione. Questa visibilità integra il mascheramento statico in un processo unificato di monitoraggio delle attività di database e governance.

- Visibilità completa sulla storia delle esecuzioni di mascheramento

- Tracciabilità delle regole di mascheramento e dei dataset interessati

- Chiara rendicontazione per operazioni manuali e automatiche

- Prove pronte per audit interni e verifiche di conformità

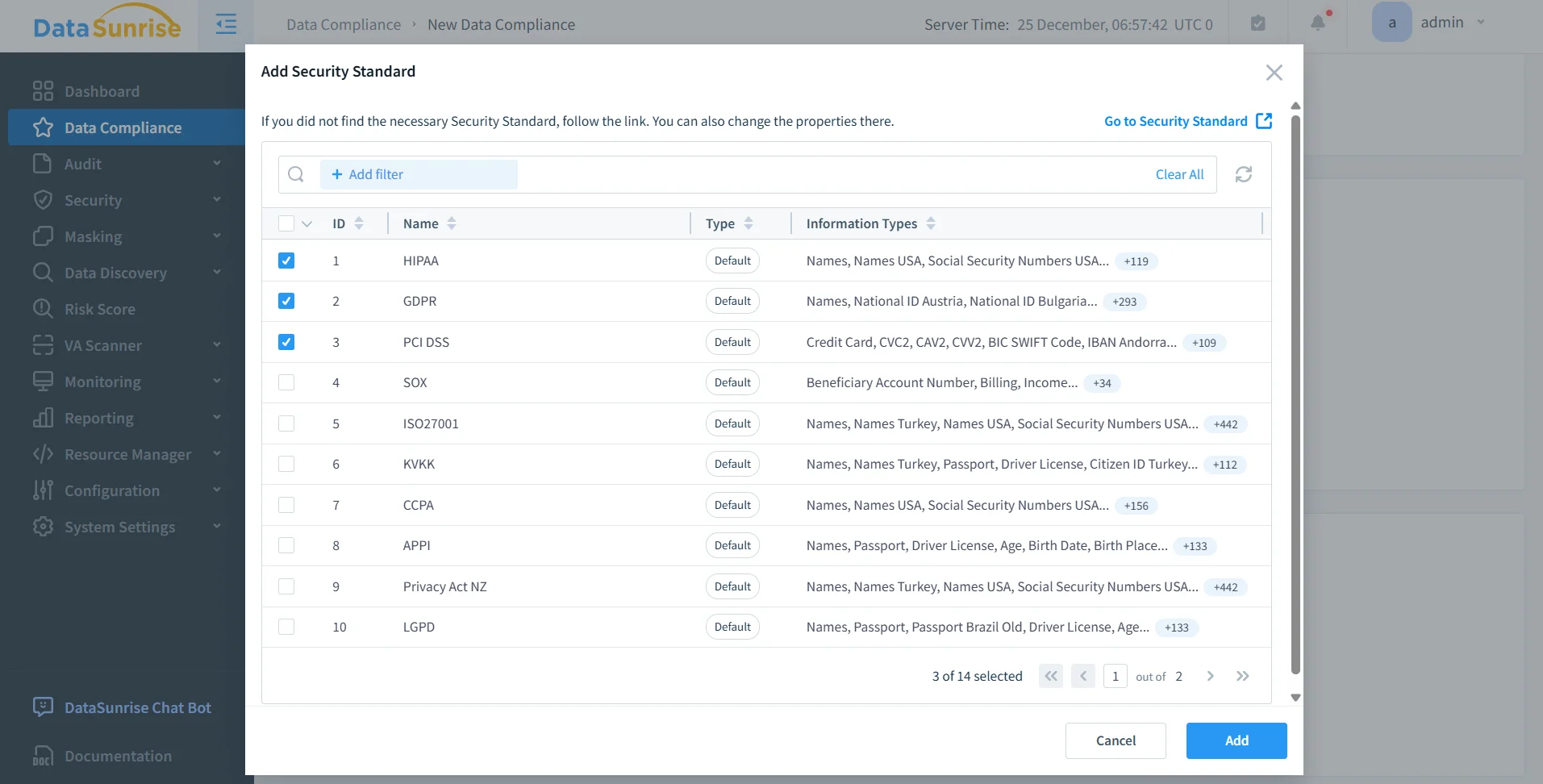

Conformità e Riduzione del Rischio

Il mascheramento statico supporta regolamenti quali GDPR, HIPAA, PCI DSS e SOX rimuovendo permanentemente i valori sensibili dai dataset non di produzione. Quando combinato con la classificazione centralizzata e il reporting in DataSunrise, il mascheramento statico diventa un controllo di conformità verificabile anziché una pratica informale.

Impatto Aziendale di DataSunrise

| Area Aziendale | Impatto |

|---|---|

| Rischio di esposizione dati | Rischio significativamente ridotto di perdita di dati sensibili fuori dagli ambienti protetti |

| Sviluppo e testing | Consegna più rapida di dataset conformi e simili alla produzione per utilizzo non di produzione |

| Prontezza all’audit | Prove chiare e verificabili dei controlli di mascheramento durante verifiche normative e interne |

| Efficienza operativa | Minore overhead operativo rispetto agli approcci manuali basati su script |

| Garanzia di sicurezza | Maggiore fiducia che i dati sensibili restino protetti durante l’intero ciclo di vita |

Conclusione

MariaDB offre funzionalità SQL flessibili che permettono ai team di implementare tecniche di base per il mascheramento statico. Tuttavia, man mano che gli ambienti dati si scalano, i requisiti di mascheramento si estendono rapidamente oltre script isolati e flussi di lavoro manuali, specialmente quando i database diventano parte di programmi più ampi di sicurezza dei dati e conformità.

Introducendo la scoperta automatica, il mascheramento basato su regole e l’esecuzione verificabile, DataSunrise trasforma il mascheramento statico in un processo centralizzato e ripetibile allineato con aspettative moderne di sicurezza e conformità, inclusi flussi di lavoro strutturati per la conformità dei dati.

Per le organizzazioni che considerano i dati non di produzione parte della loro superficie regolamentata, il mascheramento statico non è un miglioramento opzionale: è un controllo fondamentale.