Come Eseguire l’Audit di MySQL

L’audit di MySQL al giorno d’oggi implica molto più che il semplice log delle query. Esso si è evoluto in un processo completo che include il monitoraggio in tempo reale, la scoperta di dati sensibili, il mascheramento dinamico dei dati, reporting avanzato e una profonda integrazione con la conformità. Combinando le capacità native di MySQL con strumenti avanzati come DataSunrise, le organizzazioni possono creare un framework di audit in linea con i requisiti normativi, rafforzare la sicurezza e ottenere informazioni operative significative.

Perché l’Audit di MySQL è Importante

Nell’attuale panorama dei dati, ogni query, modifica o tentativo di accesso può avere implicazioni significative per la sicurezza e la conformità. Regolamenti quali GDPR, HIPAA e PCI DSS richiedono registrazioni audibili di chi ha effettuato l’accesso ai dati, quando e perché. Un processo di audit robusto aiuta a identificare attività non autorizzate, a indagare su incidenti e a prevenire future violazioni. Oltre alla conformità, un audit efficace può anche rivelare modelli di utilizzo, evidenziare colli di bottiglia nelle prestazioni e fornire una visione storica delle operazioni sul database.

Audit Nativo di MySQL

Il Audit Log Plugin di MySQL offre la possibilità di acquisire le azioni degli utenti, le istruzioni SQL e i dettagli di connessione. Esso può registrare ogni query, filtrare gli eventi in base all’account e memorizzare i dati in formati XML o JSON per una più semplice analisi.

Per abilitarlo:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_policy = 'ALL';

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_file = 'mysql_audit.log';

SET GLOBAL audit_log_include_accounts = 'admin@%, auditor@%';

SET GLOBAL audit_log_exclude_accounts = 'replication@%';

È possibile monitorare l’attività in tempo reale con:

tail -f /var/lib/mysql/mysql_audit.log

Sebbene il plugin nativo sia utile per il tracking di base, esso non dispone di rotazione automatica dei log, di alert in tempo reale e di capacità di mascheramento integrate. Ciò significa che le informazioni sensibili potrebbero comunque essere esposte nei log grezzi, richiedendo strumenti aggiuntivi per la conformità e il rafforzamento della sicurezza.

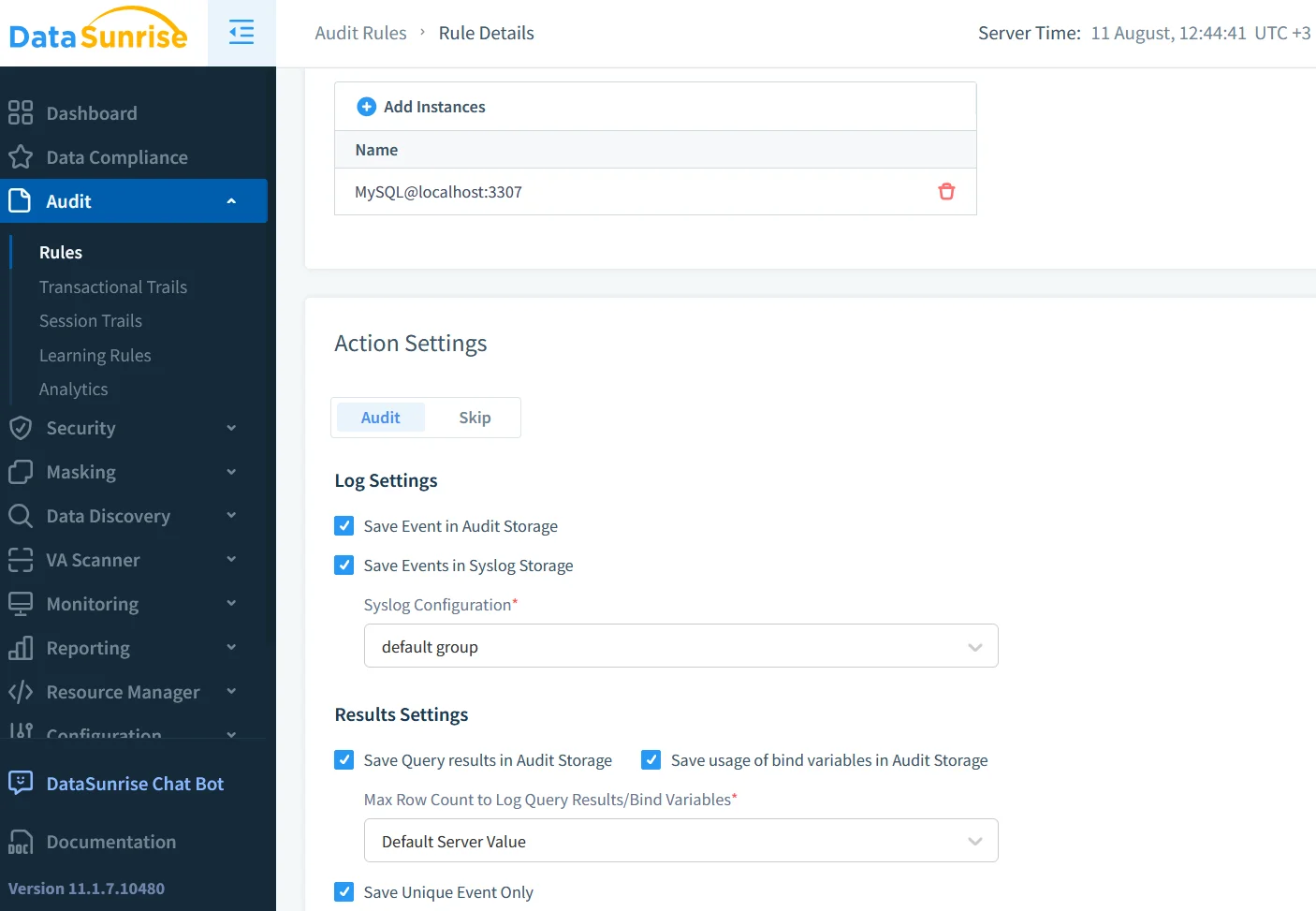

Audit in Tempo Reale con DataSunrise

DataSunrise potenzia l’audit nativo ispezionando il traffico SQL mentre transita attraverso un reverse proxy. Questo approccio consente di rilevare anomalie in tempo reale, applicare controlli di accesso basati sui ruoli e integrarsi con piattaforme SIEM o SOAR per alert in meno di un secondo. Il sistema può applicare regole granulari — ad esempio, rilevando query SELECT * FROM customers contenenti campi sensibili — e sia registrare, bloccare o mascherare i risultati, mantenendo comunque la registrazione del tentativo.

Mascheramento Dinamico dei Dati

Poiché MySQL non offre il mascheramento dinamico nativo, i dati sensibili potrebbero apparire nei log di audit in testo in chiaro. DataSunrise colma questa lacuna grazie a un mascheramento in tempo reale, guidato da policy, che tiene conto del ruolo dell’utente, dell’indirizzo IP o del contesto della query. Ad esempio, un ingegnere del supporto potrebbe vedere soltanto indirizzi email mascherati, mentre un amministratore vede i valori completi. Tale mascheramento viene applicato senza alterare i dati sottostanti, assicurando che i flussi operativi rimangano ininterrotti. Ulteriori dettagli sono disponibili a mascheramento dinamico dei dati.

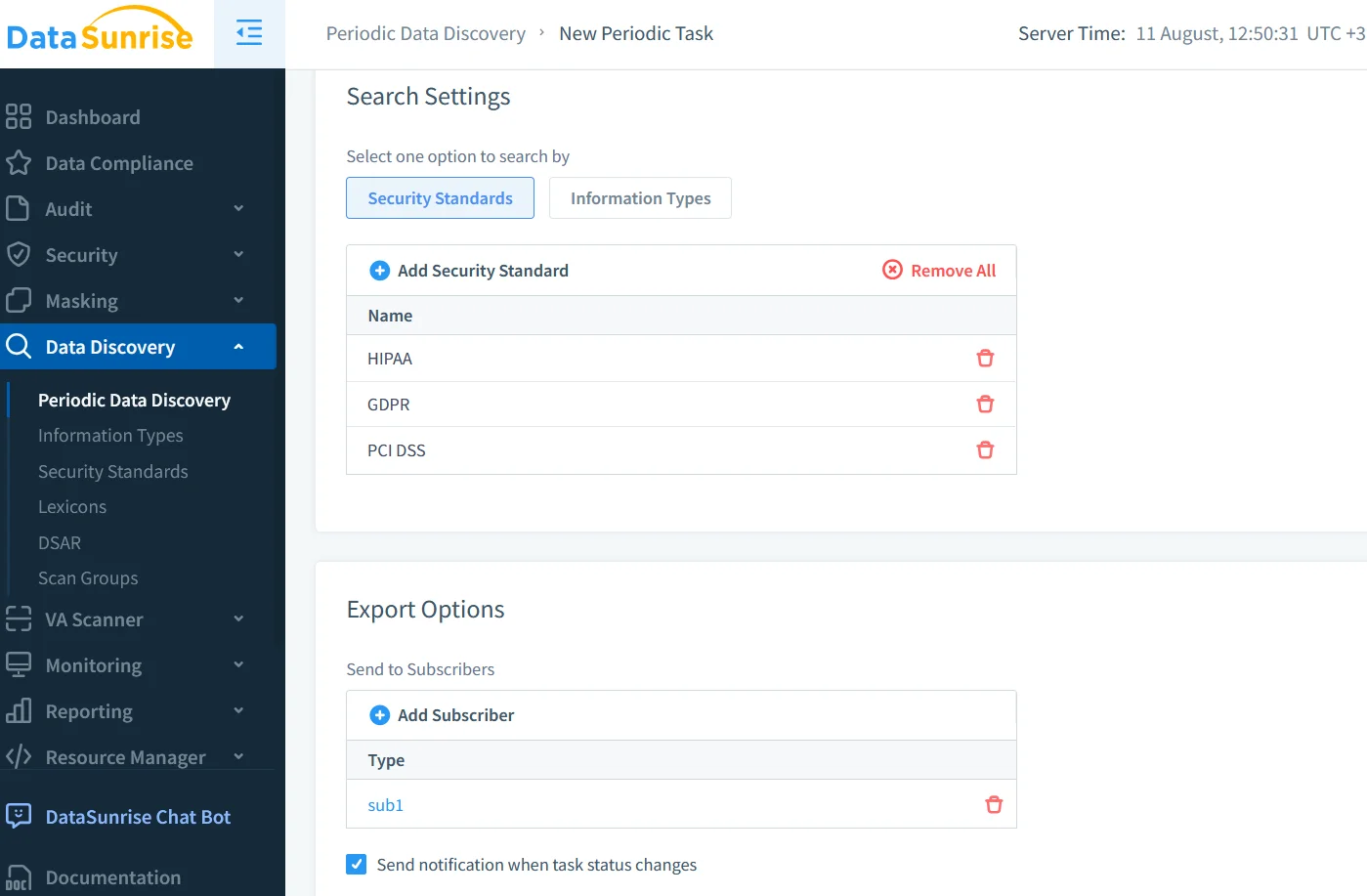

Scoperta Automatizzata dei Dati

L’audit risulta più efficace quando si conosce esattamente dove risiedono i dati sensibili. Con Data Discovery, DataSunrise esegue la scansione dei database per individuare pattern che corrispondono a identificativi personali, dettagli finanziari o informazioni sanitarie protette. Il sistema aggiorna automaticamente il proprio inventario man mano che gli schemi cambiano, assicurando che nuove tabelle o colonne non restino non protette. Questo processo continuo aiuta le organizzazioni a mantenere una postura di conformità aggiornata senza la necessità di rieseguire manualmente l’audit.

Integrazione di Sicurezza e Conformità

Quando il logging nativo di MySQL viene combinato con DataSunrise, il risultato è una difesa a più livelli. I log nativi forniscono le evidenze fondamentali per gli audit, mentre DataSunrise integra il rilevamento in tempo reale delle anomalie, il mascheramento dinamico e la mappatura automatica a specifici framework di conformità. Con il Compliance Manager, è possibile generare report che dimostrano l’allineamento con i controlli previsti da GDPR, HIPAA e PCI DSS, riducendo il carico di lavoro manuale durante gli audit esterni.

Workflow Pratico di Audit

Un’architettura completa di audit potrebbe iniziare con MySQL che scrive log in formato JSON, i quali vengono spediti a un archivio centralizzato come Elasticsearch tramite Filebeat. DataSunrise, distribuito come reverse proxy, ispeziona tutto il traffico in tempo reale, applica il mascheramento ai campi sensibili e attiva alert per comportamenti sospetti. I dashboard di conformità, unendo i log storici con le intuizioni in tempo reale, consentono agli analisti di indagare su incidenti passati e di rispondere in pochi secondi alle nuove minacce.

Best Practices per l’Audit di MySQL

Per massimizzare l’efficacia:

- Mantenere i log di audit su storage separati e sicuri per evitare manomissioni.

- Rivedere regolarmente le regole di filtraggio per assicurarsi che tutti gli eventi critici vengano catturati.

- Integrare con soluzioni SIEM per la correlazione attraverso i sistemi.

- Utilizzare il mascheramento per i campi sensibili sia nelle query in tempo reale che nei log memorizzati.

- Pianificare scansioni automatizzate per individuare nuovi asset di dati sensibili.

Risorse Esterne

Per approfondimenti sull’audit di MySQL e sulla sicurezza, fare riferimento a:

- Documentazione dell’Audit Plugin di MySQL

- Audit Plugin di MariaDB per fork di MySQL

- NIST Special Publication 800-53

Considerazioni Finali

Comprendere come eseguire l’audit di MySQL significa andare oltre il semplice logging di base. Un approccio moderno all’audit accoppia le capacità native di MySQL a strumenti avanzati per l’ispezione, il mascheramento e l’automazione della conformità, come DataSunrise. Questa combinazione offre registrazioni a prova di manomissione, alert operativi e la capacità di produrre report pronti per i regolatori su richiesta. In un mondo di leggi sulla privacy in continua evoluzione e di minacce informatiche persistenti, un sistema di audit ben progettato non rappresenta solo una salvaguardia tecnica, ma costituisce un elemento fondamentale di una gestione responsabile dei dati.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora