Che cos’è la Traccia di Audit di IBM Netezza

La domanda “Che cos’è la Traccia di Audit di IBM Netezza” è diventata ben più di un esercizio di definizione. In un’era in cui assistenti AI ubiqui generano SQL per conto degli analisti, una traccia di audit è l’unico modo per dimostrare chi ha realmente avuto accesso a dati sensibili, quando e perché. Questo articolo (≈950 parole) esplora le capacità native di IBM Netezza, mostra come DataSunrise le arricchisca con audit in tempo reale, mascheramento dinamico dei dati e discovery, e dimostra come l’intelligenza artificiale generativa (GenAI) possa aggiungere un ulteriore livello di sicurezza intelligente.

L’Imperativo Aziendale per Tracce di Audit Affidabili

Le architetture moderne lake‑house offrono prestazioni a petabyte, ma ogni aumento di prestazioni amplia l’area d’impatto di una violazione. Una traccia di audit ben configurata risponde alle prime domande dei regolatori dopo un incidente: sono stati accessati dati personali? Qualcuno ha manomesso i log? La Traccia di Audit di IBM Netezza realizza ciò catturando tentativi di login, DDL, DML e contesti come l’indirizzo IP del client o il nome dell’applicazione. Le organizzazioni che operano in linea con GDPR, HIPAA o PCI‑DSS si affidano a questi record per dimostrare la conformità continua. Quando abbinata a tecnologie come role‑based access controls e continuous data protection, la traccia di audit diventa un controllo attivo anziché un ripensamento.

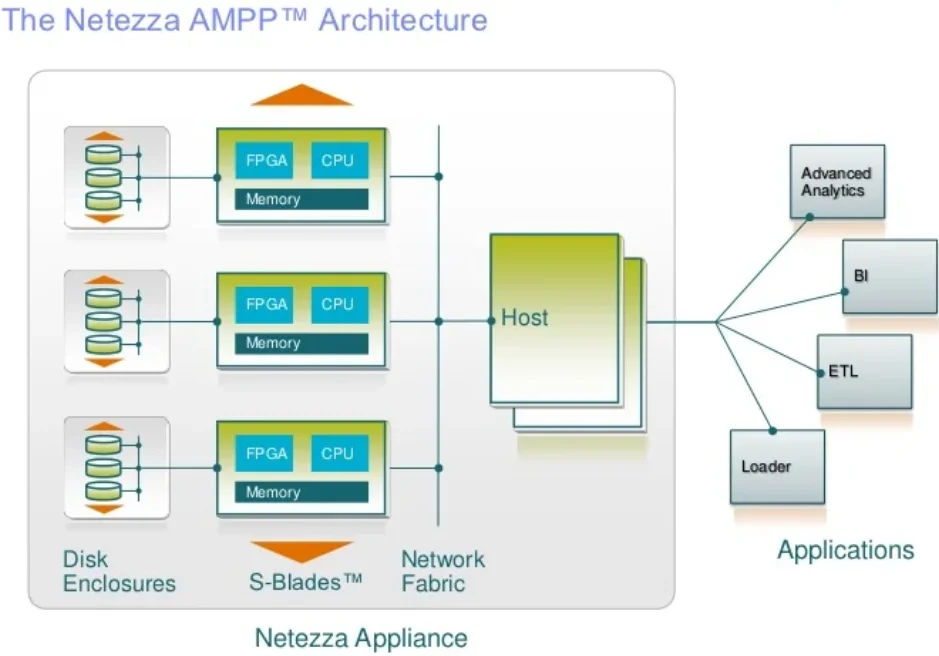

Fondamenti della Traccia di Audit Nativa di IBM Netezza

Gli ingegneri di IBM hanno volutamente disaccoppiato l’auditing dalla cronologia delle query per ridurre al minimo l’overhead. Gli eventi di audit vengono archiviati in tabelle dedicate (_V$_A$_AUDIT_EVENT e affini) e possono essere trasferiti su un appliance di destinazione per la conservazione a lungo termine (documentazione IBM). I punti chiave del design includono:

- Politiche basate sulle categorie. Le categorie LOGIN, admin, DDL, DML, security e object‑access possono essere attivate o disattivate per ciascun utente o gruppo.

- Staging immutabile. Una volta che un evento viene registrato, non può essere modificato tramite SQL standard, preservando il valore probatorio.

- Limitazioni dimensionali. Gli amministratori possono impostare quote di disco; il superamento delle quote interrompe le nuove sessioni, rendendo immediatamente visibile una configurazione errata.

Configurazione del Logging Nativo di Audit in Minuti

Il percorso minimo per ottenere una traccia conforme è sorprendentemente breve:

-- abilita il motore di audit

UPDATE SYSTEM SET AUDIT TRUE;

-- crea una policy riutilizzabile

CREATE AUDIT POLICY fulltrail

CATEGORIES (LOGIN, DDL, DML, OBJECT_ACCESS);

-- collega a un ruolo applicativo

ALTER GROUP marketing SET AUDIT fulltrail;

Da questo punto, ogni evento idoneo viene registrato in NZ_AUDIT. Gli analisti possono interrogarlo direttamente o trasmetterlo a SIEM tramite nz_export. Per visualizzazioni più dettagliate, creare delle view che uniscano le tabelle di audit con _V_SYS_USER per arricchire i metadati degli utenti.

Consiglio: mantenere la conservazione nativa breve (ad es. sette giorni) e trasferire i record più vecchi a un repository più economico, come l’object storage, per poi catalogarli nello storico delle attività dei dati per facilitarne la ricerca.

Perché Fermarsi Qui? Audit in Tempo Reale e Mascheramento Dinamico dei Dati con DataSunrise

L’auditing nativo è robusto, ma le imprese necessitano spesso di:

- Rilevamento in tempo reale invece di scansioni periodiche dei log;

- Mascheramento dinamico dei dati affinché gli utenti in produzione vedano solo ciò che devono;

- Report di conformità unificati su piattaforme eterogenee.

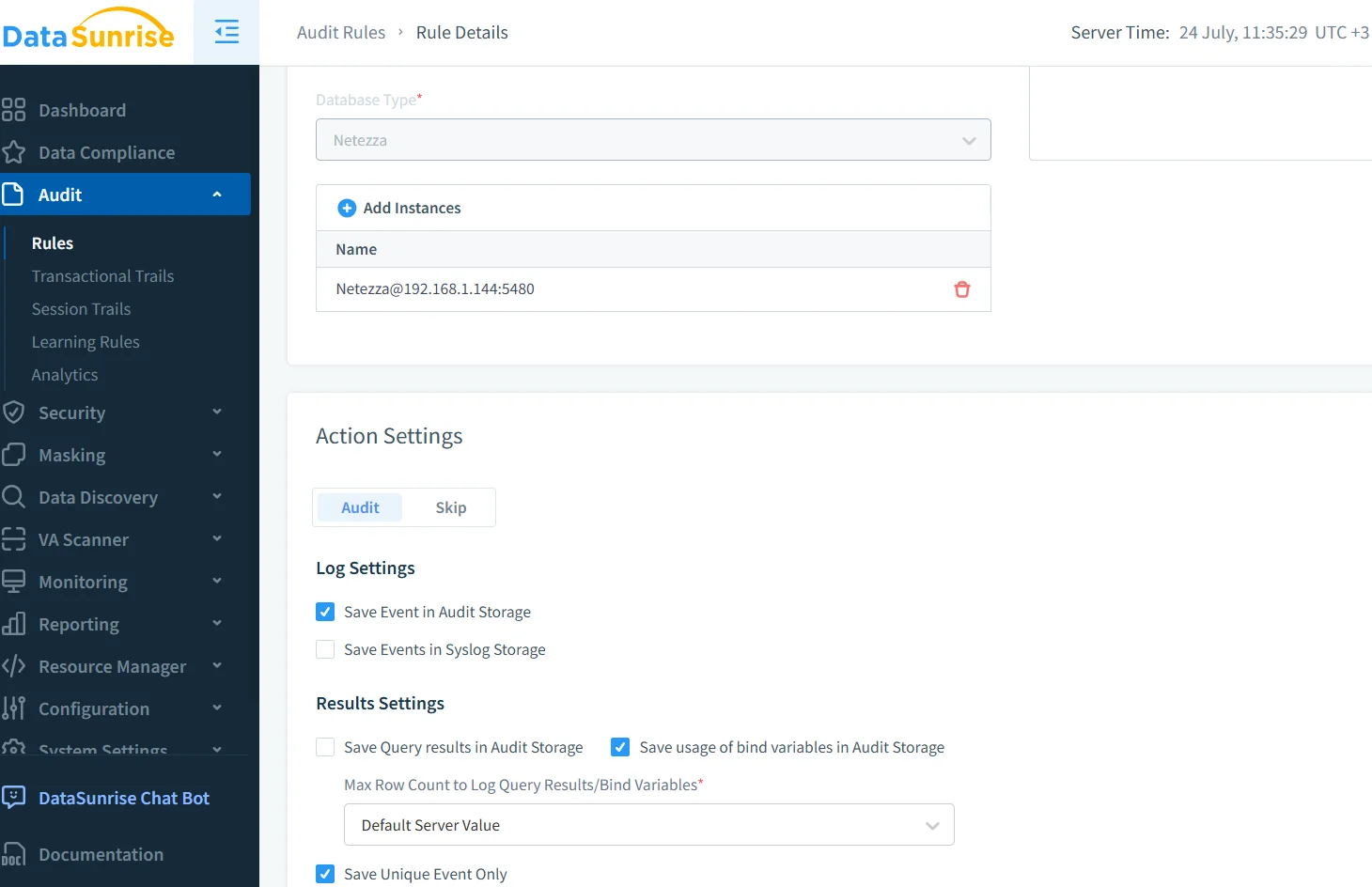

DataSunrise Audit per IBM Netezza si distribuisce in maniera trasparente come reverse proxy. Ogni pacchetto viene ispezionato prima di raggiungere l’appliance, permettendo di:

- Generare avvisi via web‑hook o Slack in caso di violazione delle regole (notifiche in tempo reale);

- Applicare il mascheramento dinamico dei dati in base all’utente, al tempo o all’indirizzo del client, senza modificare il codice;

- Eseguire analisi comportamentali che profilano le query abituali e segnalano eventuali anomalie;

- Archiviare eventi di audit compressi per anni senza appesantire il data warehouse (best practices per l’audit storage).

La configurazione è guidata da una procedura wizard. Dopo aver indicato lo strumento al suo host Netezza, scegliere Audit → New Rule e selezionare DDL, DML, Logon, Select. Dietro le quinte, DataSunrise genera una learning rule che regola automaticamente le soglie del rumore – vedere learning rules and audit.

GenAI: Trasformare Volumi di Dati di Audit in Informazioni Azionabili

Un log grezzo indica cosa è successo; la GenAI può proporre il motivo per cui è accaduto e se fidarsi dei dati. Di seguito è riportato un esempio Python semplificato che si connette alla REST API di DataSunrise, trasmette in streaming le nuove righe di audit e consente a un local LLM di riassumere schemi sospetti:

import requests, json

from my_local_llm import chat # semplice wrapper per Llama‑3‑instruct

rows = requests.get(

"https://datasunrise.local/api/audit",

headers={"Authorization": "Bearer $TOKEN"}

).json()

payload = """Sei un analista di sicurezza. Classifica ogni evento come benigno, a rischio o malevolo.

Restituisci un JSON con id e verdetto."""

decisions = chat(prompt=payload + json.dumps(rows[:100]))

for d in json.loads(decisions):

if d["verdict"] != "benign":

requests.post("https://pagerduty.com/api", json=d)

Un flusso simile può essere realizzato utilizzando solo SQL grazie al supporto model‑as‑a‑function in Db2 Warehouse. La particolarità è che la GenAI ragiona sulla traccia di audit in tempo quasi reale, intercettando richieste iterative di table‑scan o join a forza bruta, tipici delle query generate da AI.

Panorama della Conformità: Dimostrare il “least‑privilege” su Larga Scala

Gli auditor raramente leggono ogni riga; essi richiedono una prova narrativa. Con DataSunrise è possibile generare sezioni automatizzate per GDPR, HIPAA e PCI‑DSS (compliance manager). Ogni report incrocia:

- i diritti degli utenti tramite access controls;

- le politiche di mascheramento in relazione alle personally identifiable information;

- le tendenze storiche presenti nel database activity monitoring.

Poiché la sottostante Traccia di Audit di IBM Netezza è immutabile, i riepiloghi della GenAI ereditano la medesima catena di custodia, soddisfacendo i principi di accuratezza e integrità richiesti dai regolatori.

Ricapitolando – Un Esempio a Livello di Query

Supponiamo che un assistente AI emetta la seguente richiesta ad‑hoc:

SELECT customer_id, card_number

FROM sales.payments

WHERE country = 'DE';

- La traccia nativa registra il testo SQL e l’utente.

- Il proxy DataSunrise maschera card_number per gli analisti, consentendo ad un account di servizio approvato di vederlo in chiaro.

- Il watch‑dog della GenAI rileva che la query restituisce più di 10 000 righe di dati PCI fuori orario lavorativo, assegna un verdetto a rischio e invia un avviso Slack in tempo reale.

Al momento della revisione, un auditor può riprodurre l’intero albero decisionale, dall’origine passando per la trasformazione di mascheramento fino al verdetto AI, dimostrando sia il principio del least‑privilege che l’audit continuo.

Considerazioni Finali

Quindi, che cos’è la Traccia di Audit di IBM Netezza? Essa rappresenta la base per analisi difendibili in un mondo GenAI. Configurare il motore nativo per una cattura garantita, integrare DataSunrise per un’intelligenza in tempo reale e invitare la GenAI a setacciare i segnali dal rumore. Il risultato è un’architettura di audit che potenzia la sicurezza, non la burocrazia.

Per approfondire, consultare la guida ufficiale alla configurazione dell’audit IBM e la panoramica di DataSunrise per visionare le modalità di distribuzione che corrispondono alla topologia delle sue reti informatiche.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora