Cos’è MariaDB Audit Trail

Il termine “Cos’è MariaDB Audit Trail” evoca spesso l’idea di file di log statici che nessuno legge mai fino a quando qualcosa va storto. Tuttavia, negli ambienti cloud‑native moderni, una traccia di controllo deve essere viva—in streaming, ricercabile e abbastanza intelligente da individuare le minacce in tempo reale. In questo articolo esploriamo come una traccia di controllo di MariaDB possa evolversi da una semplice casella da spuntare per la conformità a un pilastro dinamico della sicurezza delle informazioni. Copriremo l’elaborazione degli audit in tempo reale, il mascheramento dinamico, la scoperta dei dati, l’allineamento con la sicurezza e le normative, oltre a una configurazione pratica sia per il Plugin Audit nativo di MariaDB che per la piattaforma DataSunrise, il tutto integrando il ruolo emergente dell’AI generativa.

L’essenza di una traccia di controllo di MariaDB

Alla base, una traccia di controllo è una registrazione cronologica che risponde a quattro domande: chi ha fatto cosa, quando e da dove. Per i database il “cosa” è tipicamente un’istruzione SQL o una chiamata a una funzione privilegiata. Raccogliere queste informazioni consente un’analisi delle cause radice, la rilevazione delle frodi e la generazione di report di conformità a livello di prova. Quando accoppiata a motori di policy e pipeline di alert, diventa il sistema nervoso della difesa dei tuoi dati.

Punto chiave: La qualità delle decisioni che puoi prendere durante un incidente è limitata dalla granularità e integrità della tua traccia di controllo.

Audit in tempo reale incontra l’AI generativa

Le pipeline di audit tradizionali scrivono su disco e vengono elaborate in batch ore dopo. Le minacce moderne si muovono in pochi secondi. Trasmettendo in streaming gli eventi di audit su un bus di messaggi (ad esempio, Apache Kafka) puoi alimentarli in un modello linguistico di grandi dimensioni (LLM) leggero il cui compito è etichettare ogni evento come benigno, sospetto o critico. L’LLM viene promptato con pochi esempi di attività normali e malevole e continuamente aggiornato con il feedback degli analisti.

# esempio semplificato: classificare gli eventi di audit con la chiamata di funzione OpenAI

import openai, json, os

openai.api_key = os.getenv('OPENAI_API_KEY')

def classify_audit(event_json):

messages = [

{'role': 'system', 'content': 'Sei un LLM di sicurezza che classifica le voci di audit di MariaDB.'},

{'role': 'user', 'content': f"Evento:\n{json.dumps(event_json, indent=2)}"}

]

response = openai.ChatCompletion.create(

model='gpt-4o-mini',

messages=messages,

functions=[{

'name': 'label_event',

'parameters': {

'type': 'object',

'properties': {

'label': {'enum': ['benigno', 'sospetto', 'critico']}

}

}

}],

function_call={'name': 'label_event'}

)

return json.loads(response.choices[0].message.function_call.arguments)['label']

In pratica, trasmetteresti in streaming il log di audit di MariaDB, chiameresti classify_audit e invieresti gli eventi critici a PagerDuty o Slack. Il vantaggio è una riduzione dell’affaticamento degli analisti—gli umani esaminano solamente una frazione degli eventi, senza che nulla venga ignorato.

Scoprire e mascherare i dati sensibili in tempo reale

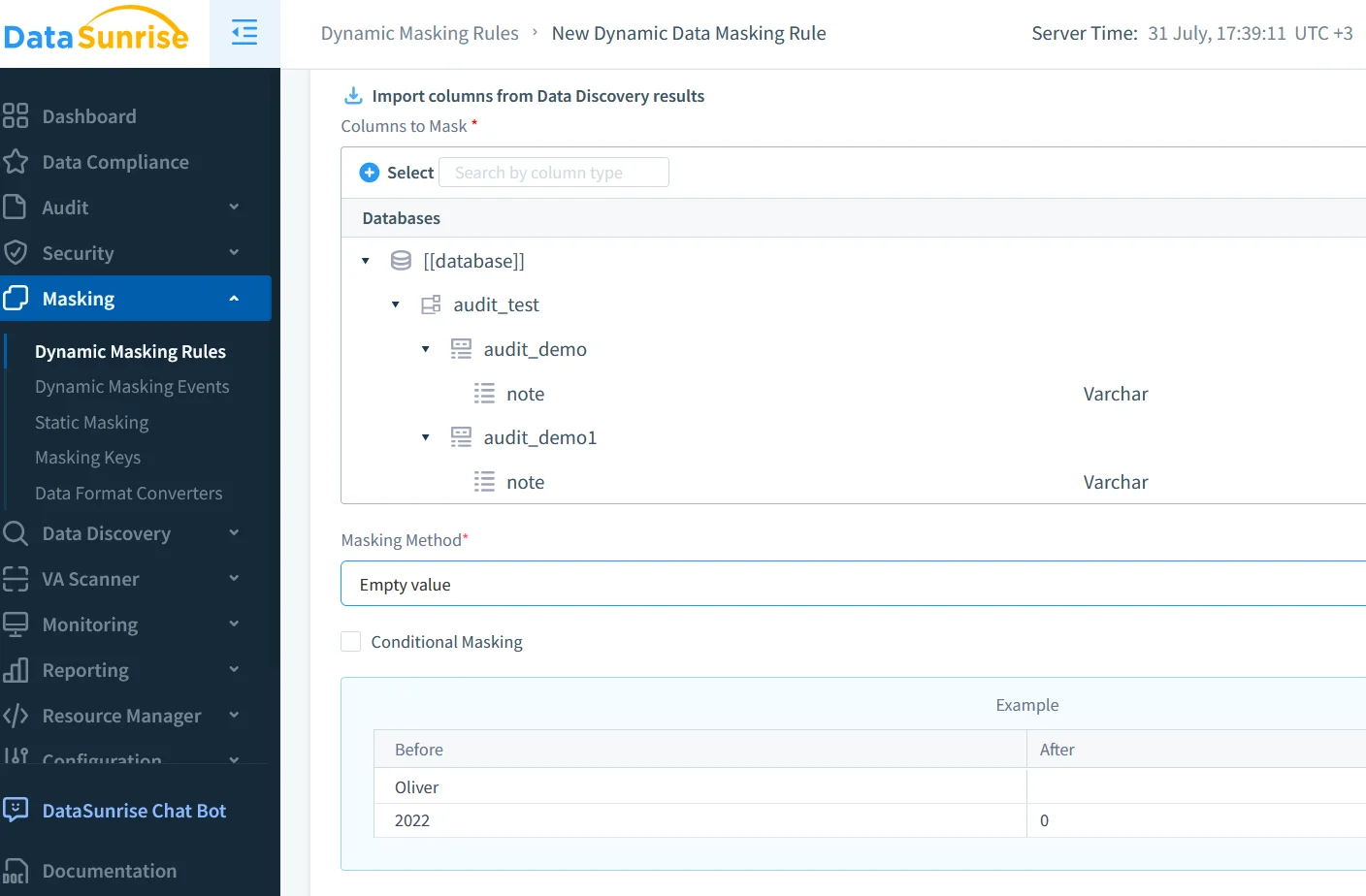

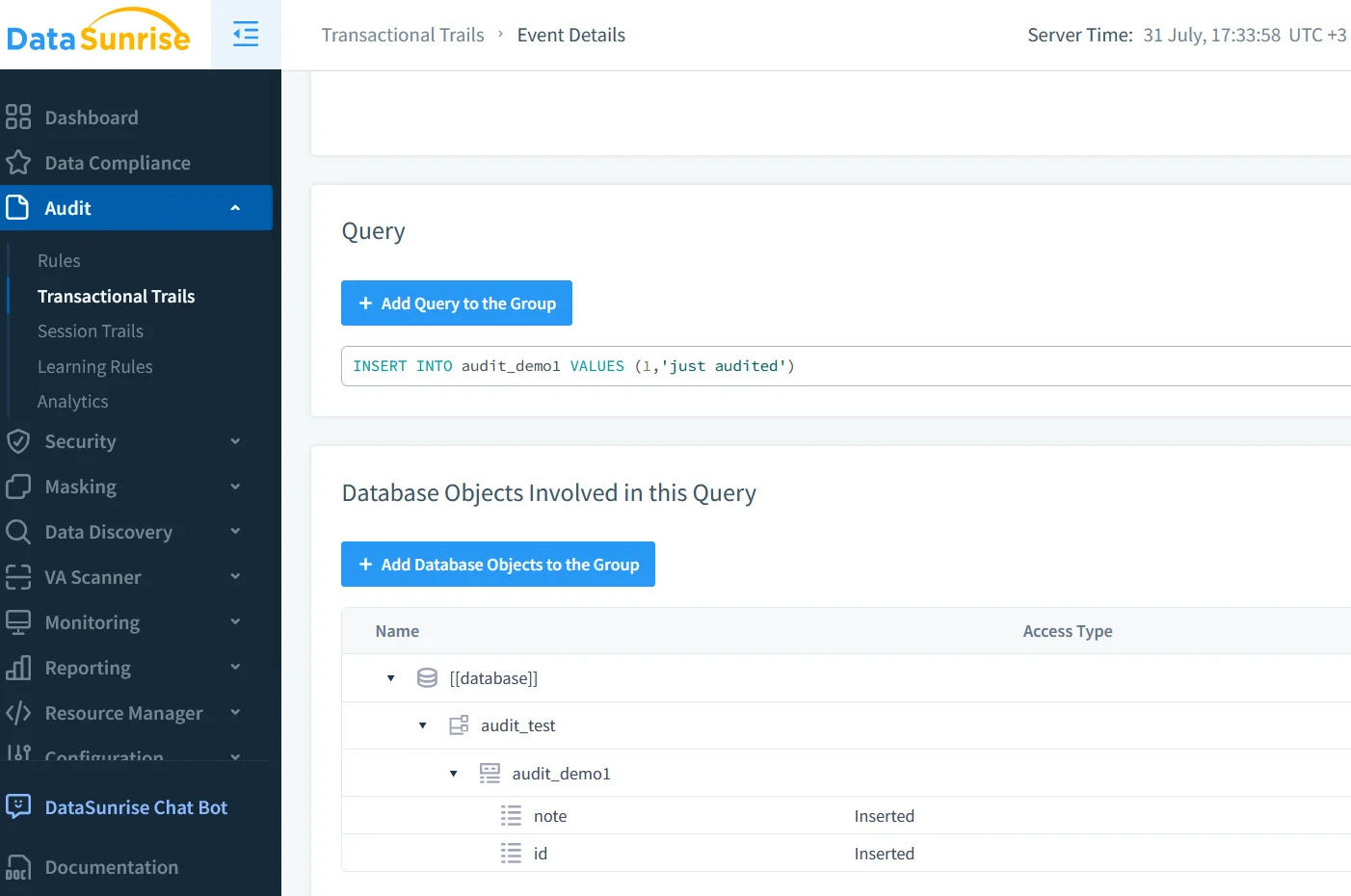

Una traccia di controllo è utile solo quanto il contesto che la circonda. Integrare la scoperta dei dati—trovare automaticamente dati personali identificabili (PII) e segreti aziendali—aiuta a comprendere il raggio d’azione di una query trapelata. Una volta etichettate le colonne sensibili, il mascheramento dinamico può nascondere i loro valori reali nei risultati delle query mantenendo comunque il log degli accessi. Strumenti come DataSunrise supportano il mascheramento basato su policy che si attiva quando regola di audit e una regola di classificazione dei dati coincidono. Consulta Data Discovery e Dynamic Data Masking per approfondimenti.

Una pipeline in tempo reale potrebbe essere strutturata come segue:

- Log dell’evento → 2. Etichettatura con LLM → 3. Mascheramento della risposta, se necessario → 4. Archiviazione e invio di allerta

Poiché il mascheramento viene applicato dopo che la query è stata analizzata ma prima che i risultati escano dal server, il lavoro analitico legittimo continua senza interruzioni mentre i regolatori rimangono soddisfatti.

Convergenza di sicurezza e conformità

Sia che tu risponda al GDPR, al PCI‑DSS o all’HIPAA, una traccia di controllo deve dimostrare che i controlli sono efficaci. Framework come il NIST 800‑92 raccomandano:

- Archiviazione immutabile con un periodo di conservazione uguale (o superiore) a quello previsto dalla normativa;

- Verifiche crittografiche dell’integrità;

- Accesso ai dati di audit basato sui ruoli;

- Generazione automatizzata dei report.

Piattaforme come DataSunrise offrono dashboard di conformità pre-costruite ispirate a GDPR e PCI DSS così che gli auditor possano ottenerle autonomamente, senza dover attendere il supporto di un DBA. Dal lato di MariaDB, i log nativi possono essere inviati a Syslog o AWS CloudWatch e poi archiviati su S3 Glacier con l’oggetto‑lock per soddisfare i requisiti di immutabilità.

Configurazione della traccia di controllo nativa di MariaDB

MariaDB fornisce un Plugin Audit con licenza GPL che cattura eventi di connessione, query e accesso alle tabelle. Il modo più semplice per abilitarlo è attraverso la libreria dei plugin che corrisponde alla versione del tuo server.

-- 1. Carica il plugin

INSTALL SONAME 'server_audit';

-- 2. Scegli cosa registrare

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- 3. Decidi dove inviare i log (FILE,SYSLOG,JSON)

SET GLOBAL server_audit_output_type = 'JSON';

-- 4. Proteggi la configurazione

GRANT SELECT ON mysql.server_audit_log TO 'auditor'@'%';

-- 5. Persiste attraverso i riavvii

SET PERSIST server_audit = ON;

Il plugin scrive righe in formato JSON come:

{ 'ts': '2025-07-30 12:41:07', 'id': 2, 'user': 'app', 'host': '10.0.0.12',

'query': 'SELECT card_no FROM payments WHERE id=42;' }

Da qui puoi utilizzare tail -F /var/lib/mysql/server_audit.log | jq o inoltrare il file al tuo SIEM. La documentazione completa è disponibile nella Riferimento del Plugin Audit di MariaDB. Per una panoramica olistica delle capacità di audit, consulta la Panoramica del Server Audit di MariaDB. Per affinare il comportamento, vedi la Riferimento delle variabili di sistema server_audit e le indicazioni di MariaDB su L’inoltro degli eventi di audit a Syslog per una spedizione sicura fuori host.

Consiglio: Separa i log amministrativi (CONNECT) dai log operativi (QUERY,TABLE) inviandoli a destinazioni differenti—questo evita di sommergere i team di risposta agli incidenti con troppi dati.

Potenziare i log nativi con DataSunrise

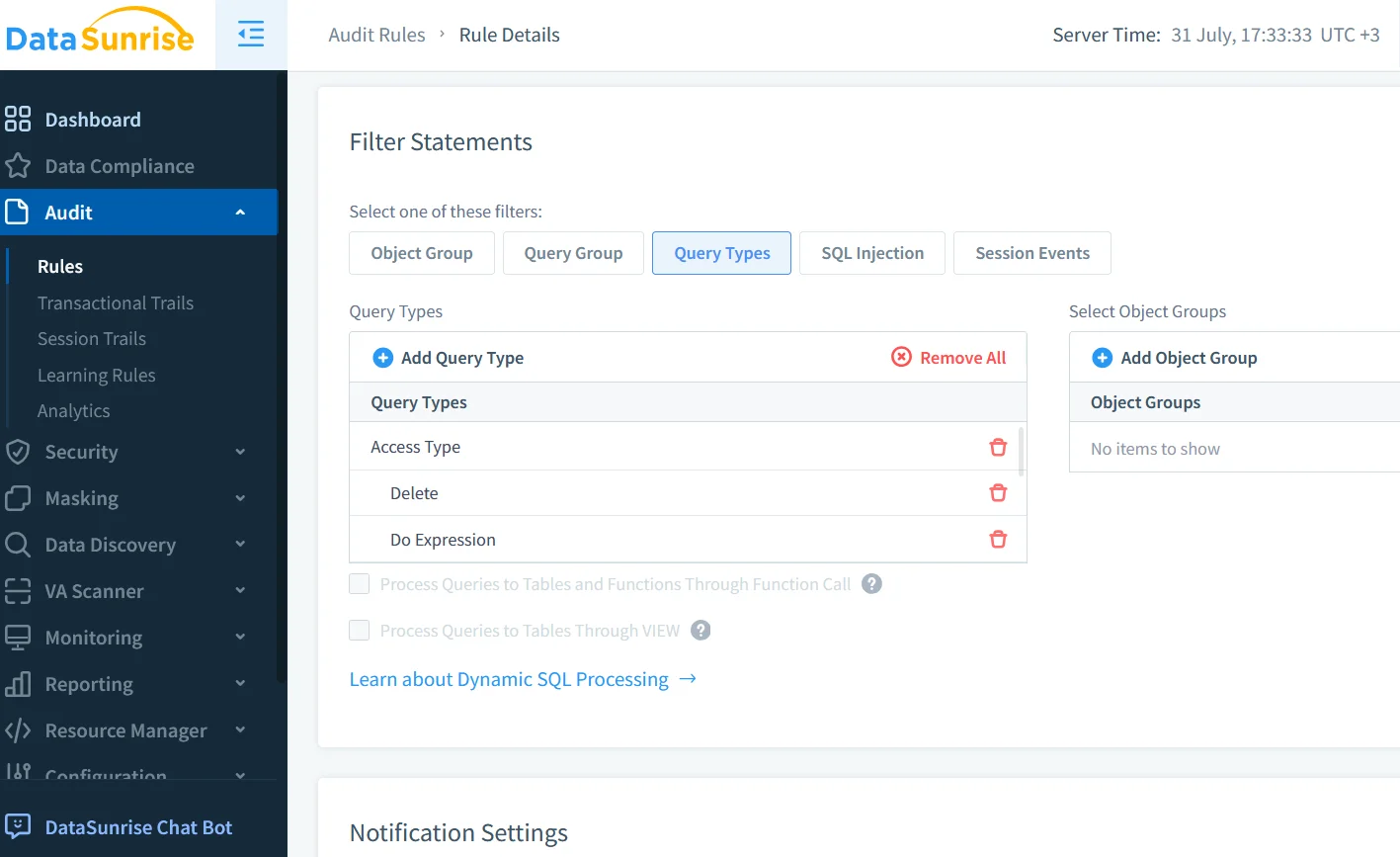

Mentre il plugin nativo fornisce eventi grezzi, DataSunrise Audit aggiunge livelli di policy, dashboard self‑service e baseline guidate dal machine learning. Una configurazione minimale prevede:

- Il dispiegamento di DataSunrise in modalità proxy tra le applicazioni e MariaDB.

- L’aggiunta di una nuova Istanza di Database → MariaDB e l’importazione delle credenziali.

- La creazione di una Regola di Audit che registra ogni

UPDATEoDELETEeffettuato sulle tabellefinance.*.

- Collegare una policy di Mascheramento Dinamico che nasconde

card_nosalvo che il ruolo dell’utente siaops_analyst. - Abilitare le Notifiche in Tempo Reale con l’integrazione Slack incorporata in modo che gli eventi critici vengano inviati immediatamente.

I walkthrough dettagliati sono disponibili nelle risorse della Audit Guide e dei Log di Audit. DataSunrise scrive il proprio log strutturato ma può anche consumare il plugin nativo di MariaDB tramite un collector integrato, offrendoti una visione unificata.

Matrice delle capacità a colpo d’occhio

| Capacità | Plugin Audit Nativo di MariaDB | DataSunrise Audit | Pipeline potenziata da GenAI |

|---|---|---|---|

| Streaming in tempo reale | File/Syslog; inoltri esterni | Proxy in streaming integrato | Kafka → Classificazione LLM in pochi secondi |

| Mascheramento dinamico | — | A livello di colonna, consapevole del ruolo | Tramite policy DataSunrise o wrapper SQL |

| Scoperta di dati sensibili | — | Scoperta automatizzata e librerie regex | Arricchimento dei tag basato su LLM |

| Dashboard di conformità | Scripting manuale | Pre-costruiti per PCI, GDPR, HIPAA | Report personalizzati generati da LLM |

| Rilevamento ML/Anomalia | Regole di correlazione SIEM | Baseline basata sul comportamento | Etichettatura e allerta a livello di token tramite LLM |

Mini Demo: Lascia che GenAI individui i pattern sospetti

Immagina che DataSunrise trasmetta l’evento in JSON sottostante alla tua pipeline LLM:

{ 'user': 'app_readonly', 'ip': '192.168.3.77', 'object': 'payroll.employee_salary',

'statement': 'SELECT * FROM payroll.employee_salary', 'rows': 50000 }

La funzione classify_audit di cui sopra potrebbe classificare questo evento come critico perché app_readonly non dovrebbe mai interrogare i dati della busta paga. Un messaggio su Slack come “Critico: tentativo di esfiltrazione dei dati della busta paga da parte di app_readonly (50 000 righe)” viene pubblicato in pochi secondi, dando un vantaggio ai team di risposta agli incidenti.

Poiché gli eventi provenienti sia dal plugin nativo sia da DataSunrise condividono uno schema JSON comune, la tua AI può apprendere una volta sola e proteggere molte pipeline.

Conclusioni

- Cos’è MariaDB Audit Trail oggi? È una fusione di telemetria dal plugin nativo, intelligenza di DataSunrise e AI generativa che trasforma i log grezzi in informazioni azionabili.

- Lo streaming in tempo reale, la scoperta dei dati sensibili e il mascheramento dinamico riducono la finestra di esposizione senza rallentare gli ingegneri.

- La reportistica di conformità diventa un sottoprodotto di dati di audit ben strutturati—niente maratone con fogli di calcolo a mezzanotte.

- Alcuni comandi SQL abilitano il plugin nativo, mentre DataSunrise aggiunge avanzati controlli di policy e dashboard pronti per il cloud.

- L’AI generativa chiude il cerchio contestualizzando gli eventi più rapidamente di quanto potrebbe fare un team composto solo da umani.

Trattando la tua traccia di controllo come un servizio di sicurezza vivente piuttosto che come un archivio statico, non solo rispondi a “Cos’è MariaDB Audit Trail”, ma dimostri anche come essa possa rendere la tua strategia dei dati a prova di futuro contro minacce e regolamenti in evoluzione.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora