Come Garantire la Conformità per Apache Cloudberry

Nel panorama attuale, guidato dai dati, implementare una conformità robusta per Apache Cloudberry è diventato un imperativo strategico. Secondo l’Identity Theft Resource Center, oltre 353 milioni di record sono stati esposti in violazioni dei dati nel 2023, evidenziando la necessità critica di una sicurezza nel database completa. Le organizzazioni che sfruttano le potenti capacità di Cloudberry hanno bisogno di soluzioni di continuous data protection in grado di adattarsi ai requisiti normativi in rapida evoluzione, riducendo al minimo l’onere amministrativo. Come dettagliato nella documentazione di Cloudberry, implementare controlli di sicurezza adeguati è essenziale per mantenere l’integrità dei dati e la conformità.

Comprendere le Sfide della Conformità di Cloudberry

Apache Cloudberry introduce diverse specifiche considerazioni in materia di conformità:

- Gestione di Molteplici Framework Normativi: Le organizzazioni devono soddisfare contemporaneamente requisiti differenti (GDPR, HIPAA, PCI DSS, SOX).

- Implementazione di Sicurezza Distribuita: Mantenere coerenti le politiche di sicurezza richiede un’orchestrazione sofisticata.

- Requisiti di Audit Completo: Devono essere mantenute tracce di audit

- Analisi Dinamica delle Query: Il processamento delle query di Cloudberry crea pattern di accesso che le regole statiche non possono governare efficacemente.

- Evoluzione Normativa Continua: Le normative di conformità evolvono frequentemente, rendendo necessari continui aggiornamenti delle politiche.

Capacità Native di Conformità di Cloudberry

Cloudberry offre diverse funzionalità integrate che fungono da elementi costitutivi per l’implementazione della conformità:

1. Registrazione di Audit Completa

Il sistema di logging di Cloudberry cattura informazioni dettagliate sullo storico delle attività del database:

-- Configurare le impostazioni di audit completo

ALTER DATABASE cloudberry_db

SET ACTIVITY_TRACKING = TRUE;

-- Creare la vista dello storico delle attività dei dati

CREATE OR REPLACE VIEW data_activity_history AS

SELECT

operation_id,

user_name,

operation_type,

table_name,

operation_timestamp,

affected_rows

FROM system.activity_log;

2. Controllo degli Accessi Basato sui Ruoli

Implementare il principio del minimo privilegio attraverso i controlli di accesso basati sui ruoli aiuta a limitare l’accesso ai dati:

-- Creare ruoli specifici per la conformità

CREATE ROLE regulatory_auditor NOLOGIN;

CREATE ROLE data_protection_officer NOLOGIN;

CREATE ROLE compliance_administrator NOLOGIN;

-- Configurare le autorizzazioni appropriate

GRANT SELECT ON SCHEMA audit_logs TO regulatory_auditor;

GRANT SELECT, INSERT ON TABLE protected_data TO data_protection_officer;

GRANT regulatory_auditor, data_protection_officer TO compliance_administrator;

3. Interfaccia a Linea di Comando per la Gestione degli Audit

L’interfaccia a riga di comando di Cloudberry offre strumenti essenziali per gestire le impostazioni di audit:

# Abilitare l'audit per il database

cloudberry-cli audit-config --enable

# Creare una politica di conformità

cloudberry-cli audit-policy create --name "sensitive_data_audit" --level "detailed"

# Generare il report di conformità

cloudberry-cli audit-report generate --start-date "2025-04-01" --end-date "2025-04-28"

4. Interrogazione dei Log di Audit

È possibile recuperare i log di audit direttamente utilizzando query SQL:

SELECT al.timestamp,

al.operation_type,

al.object_name,

al.user_name,

al.client_ip

FROM audit_log al

WHERE al.timestamp >= CURRENT_DATE - INTERVAL '7 days'

ORDER BY al.timestamp DESC;

Limitazioni della Conformità Nativa di Cloudberry

Pur fornendo funzionalità essenziali, le capacità native di Cloudberry presentano diverse sfide per le organizzazioni che si affidano esclusivamente alle funzionalità incorporate:

- L’aggregazione manuale dei log crea un monitoraggio della conformità che richiede ingenti risorse

- La configurazione e la manutenzione dei ruoli richiedono un notevole onere amministrativo

- Assenza di una capacità nativa di Mascheramento Dinamico dei Dati per la protezione dei dati sensibili

- La mancanza di una scoperta automatizzata comporta il rischio che informazioni sensibili rimangano non identificate

- L’assenza di una mappatura normativa automatizzata rende dispendiosa in termini di tempo la preparazione per gli audit

- Capacità di rilevamento limitate per pattern di attacchi sofisticati

Trasformare la Conformità di Cloudberry con DataSunrise

Il Database Regulatory Compliance Manager di DataSunrise rivoluziona la conformità di Cloudberry grazie all’Orchestrazione Intelligente delle Politiche e a un’automazione completa.

Capacità Chiave per la Conformità dei Dati in Cloudberry

1. Tecnologia di Auto-Scoperta e Mascheramento

Gli algoritmi di DataSunrise eseguono automaticamente la scansione dell’ambiente Cloudberry per identificare le informazioni personali identificabili in conformità con molteplici framework normativi.

2. Automazione delle Politiche senza Codice

I team di sicurezza possono definire politiche di conformità sofisticate attraverso un’interfaccia intuitiva, senza dover scrivere complessi comandi SQL.

3. Mascheramento Universale Cross-Platform

DataSunrise applica politiche di protezione uniformi in ambienti eterogenei, garantendo supporto per oltre 40 piattaforme di archiviazione dei dati.

4. Pilota Automatico della Conformità

Il motore di Calibrazione Normativa Continua di DataSunrise monitora i cambiamenti in framework come GDPR, HIPAA e PCI DSS, aggiornando automaticamente le politiche di protezione.

5. Protezione Contestuale

Il Mascheramento Dinamico dei Dati si adatta in modo intelligente in base ai ruoli degli utenti, ai pattern di accesso e alla sensibilità dei dati, grazie all’Analisi del Comportamento degli Utenti.

6. Intelligence Avanzata sulle Minacce

DataSunrise stabilisce dei baseline per il monitoraggio delle attività del database e identifica pattern anomali che potrebbero indicare minacce alla sicurezza.

Implementazione: Processo di Distribuzione Semplificato

Implementare DataSunrise per la conformità di Cloudberry segue un processo semplificato:

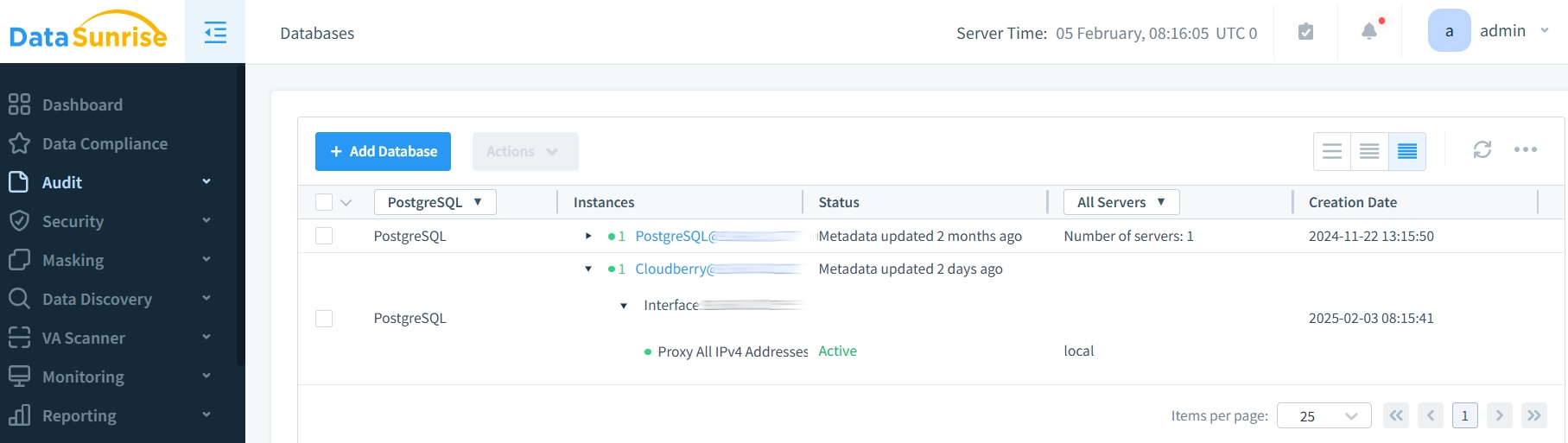

- Connettersi al Database Cloudberry: Stabilire una connessione sicura tra i sistemi

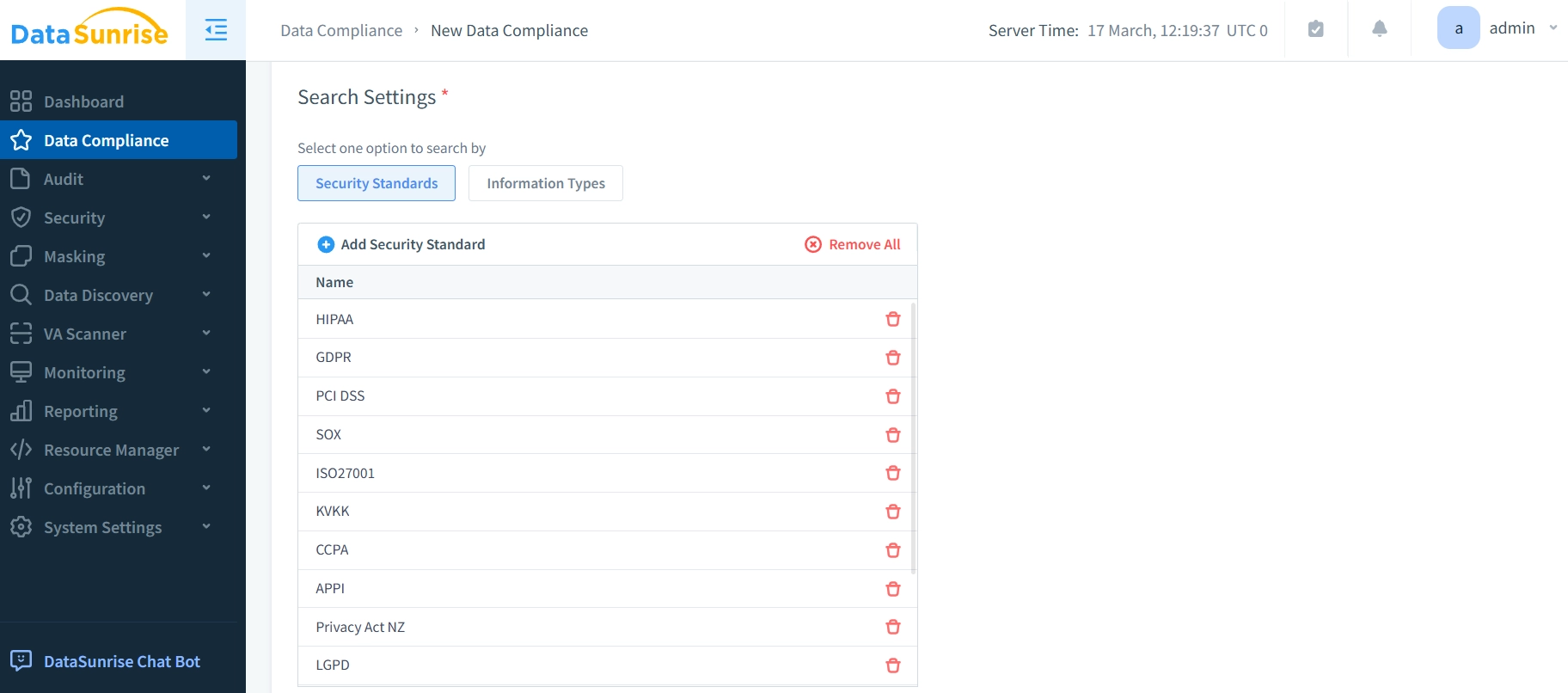

- Selezionare i Framework di Conformità: Scegliere le normative applicabili (GDPR, HIPAA, PCI DSS, SOX)

- Avviare la Scoperta Automatica: Identificare e classificare automaticamente i dati sensibili

- Configurare i Metodi di Protezione: Definire le regole appropriate di mascheramento, audit e sicurezza

- Impostare la Generazione Automatica dei Report: Pianificare report di conformità regolari

- Abilitare il Monitoraggio Continuo: Accedere a metriche di conformità in tempo reale

L’intera implementazione richiede tipicamente meno di un giorno, con la maggior parte delle organizzazioni che raggiungono una prima automazione della conformità in poche ore.

Vantaggi Aziendali di una Conformità Autonoma

| Beneficio | Impatto |

|---|---|

| Riduzione dell’Onere Amministrativo | Diminuzione dello sforzo manuale grazie alla scoperta e all’implementazione automatizzata delle politiche |

| Migliorata Visibilità dei Rischi | La scoperta avanzata identifica l’esposizione di dati sensibili precedentemente sconosciuta |

| Risposta Normativa Accelerata | Le organizzazioni si adattano rapidamente ai nuovi requisiti grazie agli aggiornamenti automatici delle politiche |

| Controlli di Sicurezza Proattivi | La protezione contestuale impedisce accessi non autorizzati attraverso il rilevamento basato sul comportamento |

| Framework di Conformità Unificato | Un dashboard centralizzato elimina le zone d’ombra tra i diversi sistemi di dati |

| Preparazione all’Audit Semplificata | Riduzione del tempo di preparazione per gli audit normativi grazie alla raccolta automatizzata delle evidenze |

Best Practices per la Conformità in Cloudberry

Per risultati ottimali, le organizzazioni dovrebbero seguire queste best practice:

1. Architettura Orientata alla Conformità

Progetti la topologia di Cloudberry tenendo come fondamento i requisiti di conformità.

2. Equilibrio Strategico nel Monitoraggio

Concentri una registrazione dettagliata dei log di audit per operazioni ad alto rischio, mantenendo al contempo le prestazioni complessive del database.

3. Framework di Governance Formale

Istituisca un comitato di governance dei dati con ruoli e responsabilità chiaramente definiti.

4. Approccio di Sicurezza a Più Livelli

Implementi il DataSunrise Database Firewall insieme alle funzionalità native di Cloudberry per una protezione completa.

5. Protocollo di Validazione Continua

Testi regolarmente il proprio framework di conformità attraverso scenari di audit simulati e valutazioni delle vulnerabilità.

Conclusione

Sebbene Apache Cloudberry fornisca funzionalità di sicurezza native essenziali, le organizzazioni con requisiti normativi complessi traggono significativi benefici dalla panoramica di DataSunrise. Implementando una conformità automatizzata con Orchestrazione Intelligente delle Politiche, le organizzazioni trasformano la conformità da un processo che richiede ingenti risorse in un framework efficiente che si adatta continuamente alle esigenze in evoluzione.

Pronto a migliorare le capacità di conformità dei dati di Cloudberry? Pianifica una demo oggi per scoprire come l’Automazione delle Politiche senza Codice di DataSunrise possa trasformare la Sua strategia di conformità, riducendo al contempo l’onere amministrativo.