Come effettuare l’audit di MariaDB

L’audit non è più una semplice lista di controllo periodica; è un processo dinamico che evolve insieme ai tuoi dati. Come effettuare l’audit di MariaDB in modo efficace nel 2025 significa combinare la raccolta di log a basso livello, l’analisi in tempo reale e controlli guidati da policy che soddisfano sia i regolatori che gli ingegneri. Questo articolo distilla le nozioni essenziali — audit in tempo reale, mascheramento dinamico, scoperta dei dati, sicurezza e conformità — mentre descrive la configurazione nativa dell’audit di MariaDB, l’integrazione con DataSunrise e un esempio di threat-hunting potenziato da GenAI.

Perché l’Audit Continuo è Importante

Ogni istruzione SQL lascia una traccia. Quando gli aggressori si spostano lateralmente o gli insider esfiltrano righe, quella traccia deve essere catturata istantaneamente e contestualizzata. L’audit in tempo reale trasforma gli eventi grezzi in una narrazione di sicurezza: chi, cosa, quando, dove e perché. Secondo la Guida alla Sicurezza di DataSunrise, le organizzazioni che elaborano i log entro cinque secondi dalla generazione riducono il tempo medio di rilevamento del 61 percento. La visibilità continua è quindi il fondamento per il rilevamento delle anomalie, la risposta agli incidenti e la prova di conformità.

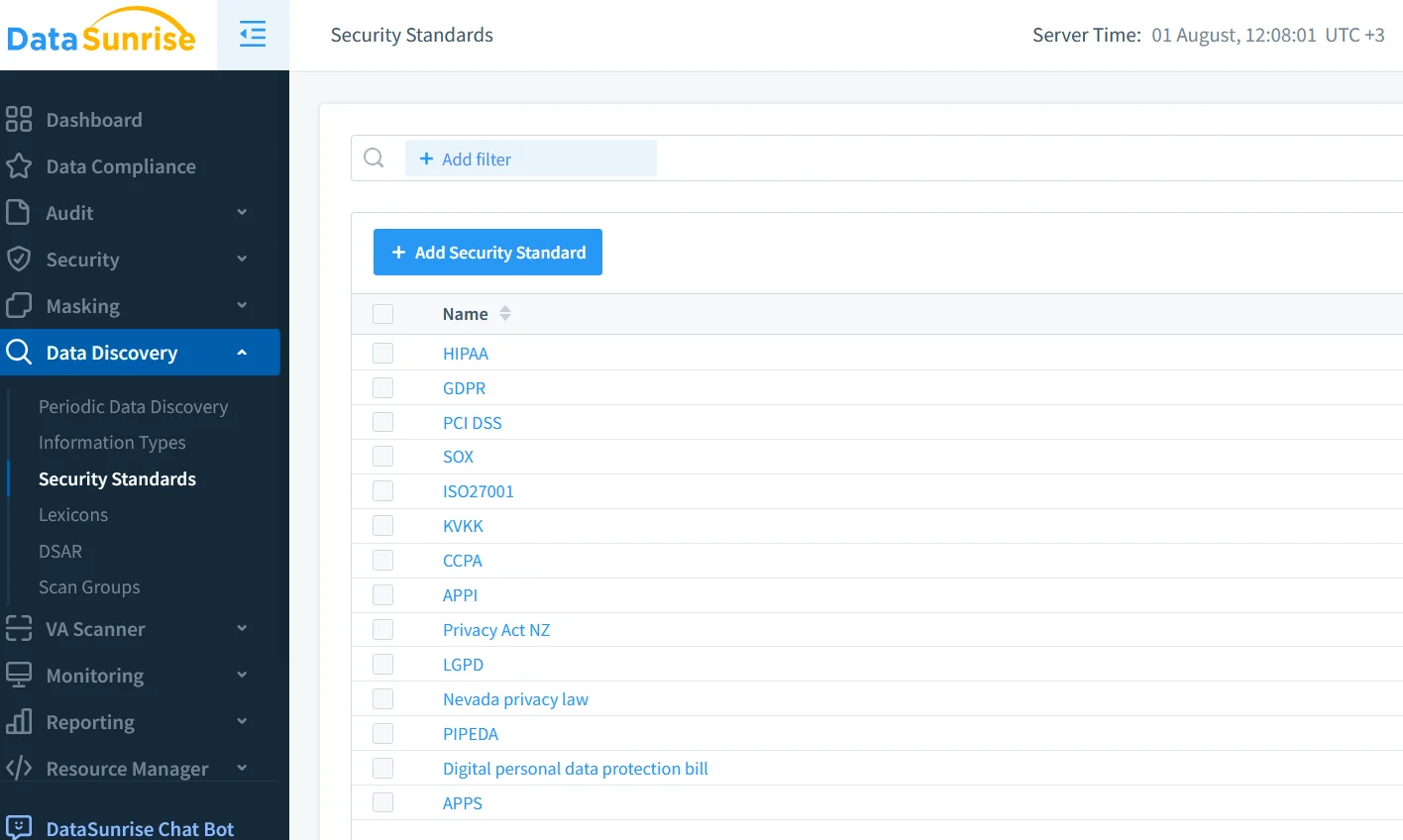

Inizia con la Scoperta dei Dati

Prima di attivare le funzionalità di audit, mappa il territorio. Il modulo Data Discovery di DataSunrise esegue automaticamente la scansione degli schemi di MariaDB per identificare dati PII, PHI e dati di pagamento, etichettando le colonne in modo che le policy a valle sappiano esattamente cosa proteggere. Associa questo con query INFORMATION_SCHEMA come ad esempio:

SELECT table_schema, table_name, column_name

FROM information_schema.columns

WHERE data_type IN ('char','varchar','text')

AND column_name REGEXP '(email|ssn|phone|card)';

La query ti fornisce una base di riferimento veloce, mentre il motore di scoperta aggiorna le etichette man mano che gli schemi evolvono — nessuna colonna saltata, nessuna deriva silenziosa.

Abilitare il Plugin di Audit Nativo di MariaDB

L’audit nativo è un modo leggero per catturare eventi di login, DDL e DML senza agenti esterni. A partire da MariaDB 10.5, il plugin server_audit è incluso nella distribuzione standard. La Guida Rapida per il Community Audit Plugin illustra i prerequisiti; il seguente estratto mostra una configurazione minima:

-- carica il plugin (una tantum)

INSTALL SONAME 'server_audit';

-- attivalo e scrivi su file

SET GLOBAL server_audit_logging = ON;

SET GLOBAL server_audit_output_type = 'FILE';

SET GLOBAL server_audit_file_path = '/var/log/mariadb/audit.log';

-- scegli cosa registrare

SET GLOBAL server_audit_events = 'CONNECT,QUERY,TABLE';

-- limita agli schemi critici (facoltativo)

SET GLOBAL server_audit_excl_users = '';

SET GLOBAL server_audit_incl_users = 'finance_app,reporting_ro';

Aggiungi le stesse variabili server_audit_* in my.cnf in modo che persistano dopo il riavvio. Le voci di log appaiono così:

2025-08-01 10:10:07,finance_app[192.168.0.10],user@host,QUERY,employees,SELECT * FROM salaries;

Per un riferimento più approfondito dei parametri, consulta le Impostazioni Log del Plugin di Audit. Se preferisci una registrazione centralizzata, segui la guida Audit to Syslog per inoltrare gli eventi direttamente a un collector remoto.

Ottimizzazione e Consigli di Performance

- Ruota i file in modo aggressivo: mantieni i file di audit brevi (ad es., 100 MB) per evitare picchi di I/O del disco.

- Filtra gli account di servizio: escludi gli utenti di monitoraggio interni per ridurre il rumore.

- Disabilita gli eventi non necessari: spesso bastano solo

CONNECTeTABLEper la conformità. - Testa in ambiente di staging: valuta l’overhead prima di mettere in produzione.

Mascheramento Dinamico dei Dati con MaxScale e oltre

L’audit in tempo reale è solo una parte della storia; prevenire la fuoriuscita di dati sensibili al momento della query è altrettanto critico. MariaDB MaxScale 23‑02 ha introdotto il filtro di mascheramento, che permette di oscurare le colonne al volo senza copiare i dati. La Guida al Filtro di Mascheramento di MaxScale illustra la configurazione; una regola minima appare così:

[Masking]

type=filter

module=masking

rules=/etc/maxscale/ccn_mask.json

dove ccn_mask.json contiene { "column": "credit_card", "type": "full" }.

Se la distribuzione tramite proxy non è un’opzione, DataSunrise offre il Mascheramento Dinamico dei Dati basato su policy, che funziona senza agenti, intercettando il traffico in modo trasparente. Poiché le regole di mascheramento sono integrate nella stessa interfaccia utente dell’audit, i team evitano una proliferazione di policy.

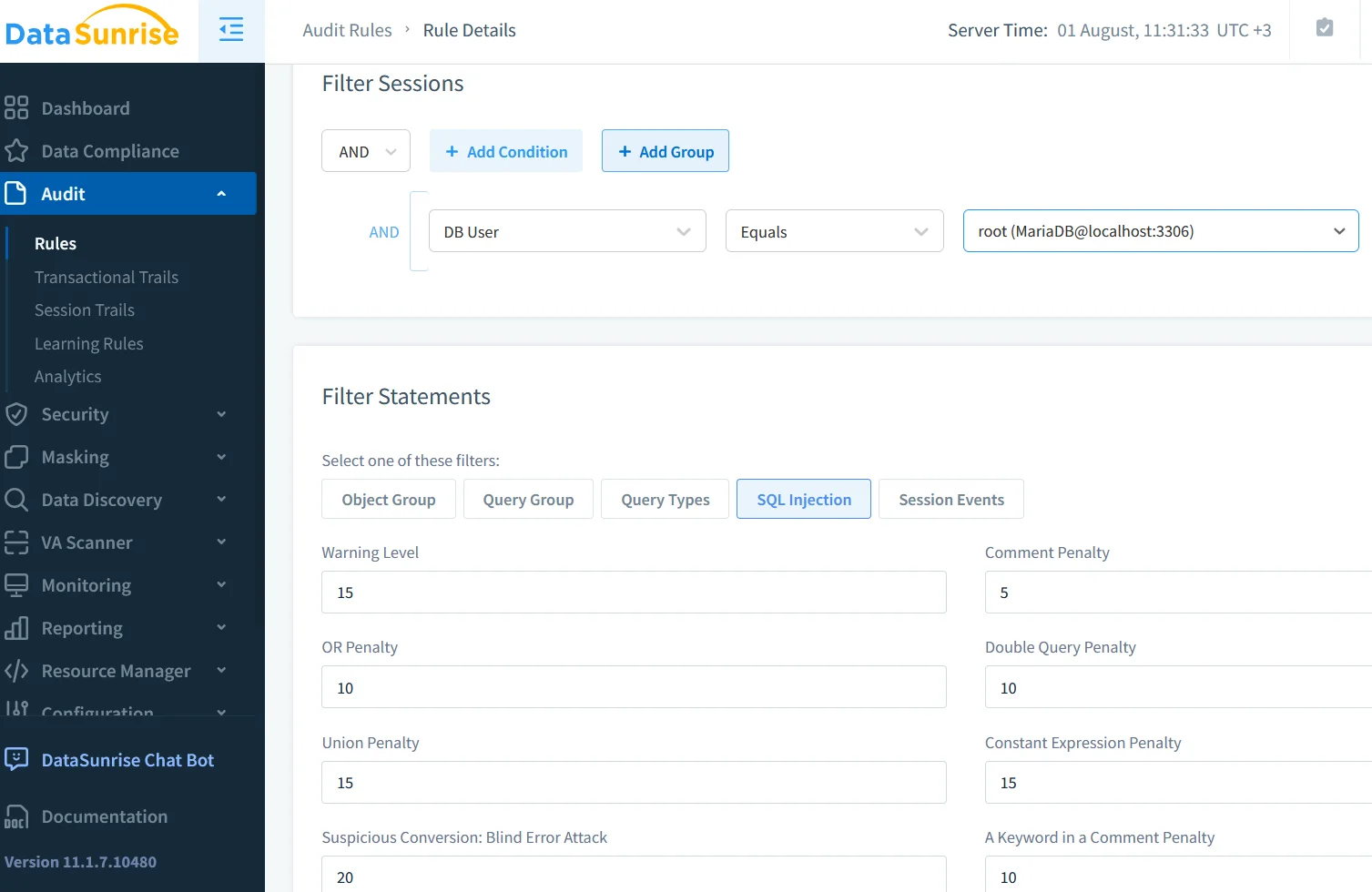

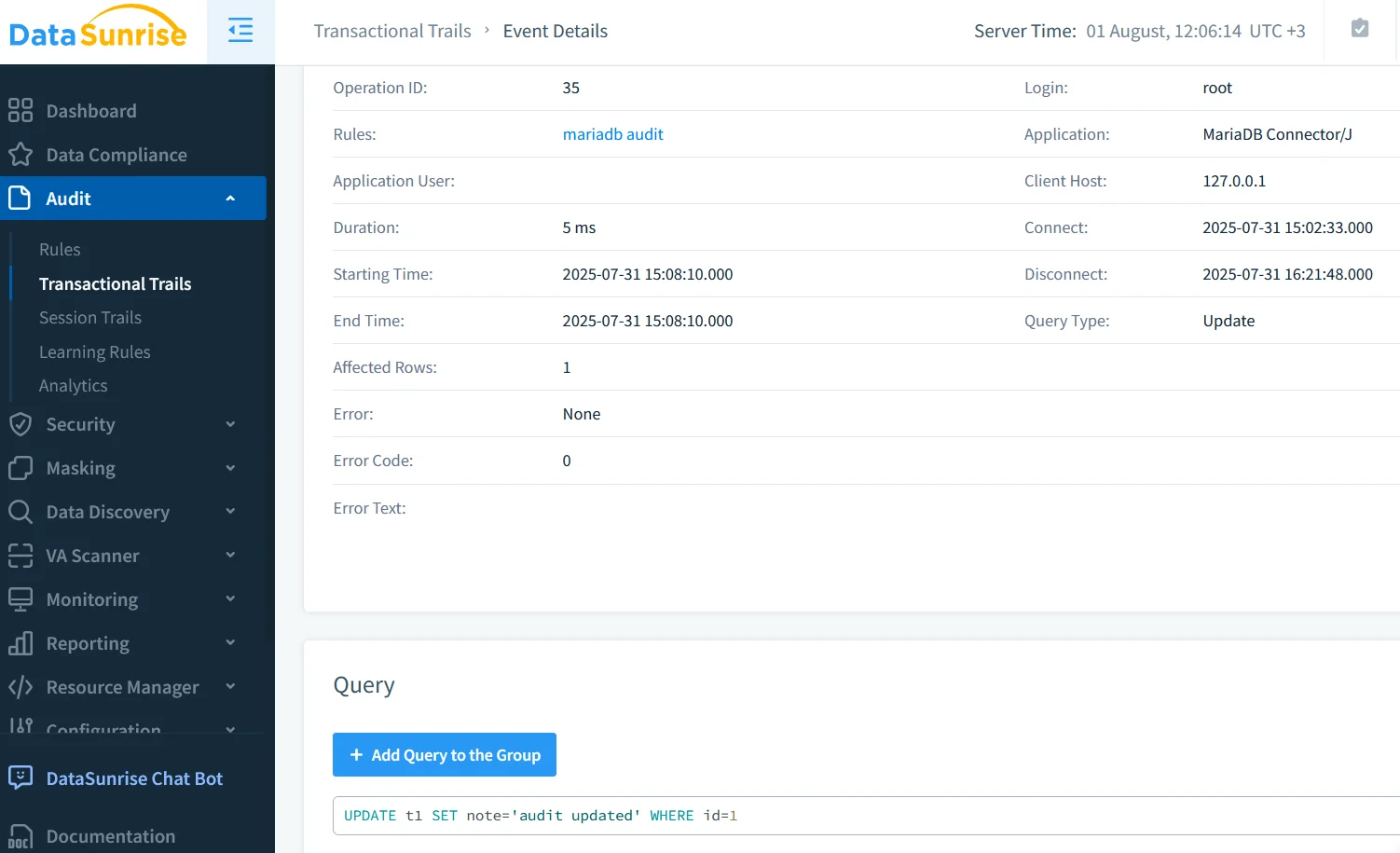

Audit Approfondito con DataSunrise

I log nativi eccellono in ampiezza ma si fermano al livello di trasmissione. Il motore Data Audit di DataSunrise li integra fornendo:

- Unione contestuale delle sessioni attraverso cluster multi‑nodo.

- Metadata arricchiti: geolocalizzazione, fingerprinting del sistema operativo e identificatori dell’applicazione.

- Avvisi in tempo reale: tramite Slack, Teams o SIEM grazie al servizio di notifica integrato.

- Analisi del comportamento basata su ML, come descritto nel loro articolo sull’Analisi del Comportamento degli Utenti.

Un tipico flusso di lavoro ibrido si presenta così:

- Abilita il plugin nativo per log immutabili e a basso livello.

- Distribuisci DataSunrise in modalità reverse‑proxy per intercettare, mascherare e classificare il traffico.

- Inoltra entrambi i flussi verso un lakehouse, dove i modelli GenAI eseguono l’arricchimento.

Poiché DataSunrise supporta oltre 40 data store, la stessa dashboard può effettuare l’audit di MariaDB insieme a PostgreSQL, MongoDB e Snowflake, riducendo l’affaticamento da strumenti.

GenAI per il Threat Hunting in Tempo Reale

I modelli di linguaggio di grandi dimensioni sono sorprendentemente abili nell’estrarre segnali dalle tracce di audit. Un breve esempio in Python mostra come sia possibile inviare in streaming le righe di audit di MariaDB a un LLM per la classificazione dell’intento:

import openai, json, os

openai.api_key = os.getenv("OPENAI_API_KEY")

with open('/var/log/mariadb/audit.log') as f:

for line in f:

event = json.loads(transform(line)) # converti in JSON

prompt = (

"Un utente ha eseguito la seguente istruzione: "

f"{event['sql_text']}. Classifica l'intento "

"come READ, WRITE, PRIV_ESC, o ADMIN."

)

resp = openai.ChatCompletion.create(

model="gpt-4o",

messages=[{"role": "user", "content": prompt}]

)

intent = resp.choices[0].message.content.strip()

if intent in {"PRIV_ESC", "ADMIN"}:

alert(event, intent)

In pochi millisecondi, il livello GenAI segnala tentativi di escalation dei privilegi che i sistemi basati su regole potrebbero non rilevare. Reindirizza questi avvisi nuovamente a DataSunrise o al tuo SIEM in modo che gli investigatori abbiano una narrazione unificata.

Panoramica sulla Conformità

Che tu debba rispondere a GDPR, HIPAA o PCI‑DSS, devi dimostrare il controllo della raccolta, della protezione e della conservazione dei dati di audit. DataSunrise offre modelli predefiniti mappati alle principali normative nel suo hub Conformità Regolamentare. Utilizzando i log nativi di MariaDB come sistema di riferimento e DataSunrise per l’aggregazione, puoi:

- Dimostrare la responsabilità nell’accesso ai dati (Articolo 30 del GDPR).

- Applicare il principio del minimo privilegio con il mascheramento dinamico.

- Conservare gli artefatti di audit per sette anni tramite storage economico su oggetti.

Ulteriori Letture

- Introduzione al Plugin di Audit per MariaDB — contesto storico e obiettivi di progetto.

Conclusione

L’audit di MariaDB non è un semplice interruttore, ma un ecosistema di scoperta, registrazione, mascheramento e analisi guidata dall’IA. Inizia in piccolo — abilita il plugin server_audit — poi integra DataSunrise per ottenere un contesto più ricco e una mappatura automatica della conformità. Infine, sfrutta GenAI per trasformare gigabyte di rumore da audit in informazioni leggibili dall’uomo. Padroneggiare come effettuare l’audit di MariaDB oggi significa abbracciare sia le tecniche SQL collaudate sia il potenziale creativo dell’intelligenza generativa.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora