Come Mascherare i Dati Sensibili in MariaDB

MariaDB alimenta sistemi transazionali, applicazioni rivolte al cliente, carichi di lavoro per analisi e strumenti interni in molte organizzazioni. Man mano che questi ambienti si espandono, lo stesso database spesso serve contemporaneamente sviluppatori, analisti, ingegneri di supporto e servizi automatizzati. Di conseguenza, i team si trovano ad affrontare una sfida ricorrente: consentire l’accesso alle strutture dati reali impedendo però l’esposizione di valori sensibili.

Per affrontare questo problema, le organizzazioni utilizzano il mascheramento dei dati per trasformare campi sensibili come email, identificativi personali o dati di pagamento prima che i risultati delle query raggiungano gli utenti finali. A differenza della crittografia, il mascheramento non modifica il modo in cui le applicazioni archiviano i dati. Invece, controlla ciò che gli utenti vedono al momento della query o attraverso percorsi di accesso controllati. Di conseguenza, il mascheramento diventa un’estensione pratica di più ampie strategie di sicurezza dei dati.

In questo articolo spieghiamo come i team possano implementare il mascheramento dei dati sensibili in MariaDB utilizzando meccanismi nativi. Inoltre, mostriamo come piattaforme centralizzate come DataSunrise estendano il mascheramento in un processo guidato da policy, verificabile e conforme alle normative.

Cos’è il Mascheramento dei Dati?

Il mascheramento dei dati sostituisce i valori sensibili con rappresentazioni oscurate, troncate o tokenizzate mantenendo intatti i dati originali in archivio. Piuttosto che esporre i valori completi, il sistema restituisce risultati mascherati solo a utenti o processi che non necessitano della completa visibilità dei dati.

A differenza della crittografia, il mascheramento si concentra sul controllo dell’esposizione dei dati piuttosto che sulla protezione dei dati archiviati. Internamente, il database continua a operare sui valori reali. Nel frattempo, trasforma selettivamente i risultati delle query in base al contesto d’accesso. Per questo motivo, le organizzazioni applicano frequentemente il mascheramento come parte di più ampie strategie di sicurezza dei dati in ambienti condivisi.

In pratica, le organizzazioni utilizzano il mascheramento dei dati per proteggere le informazioni personali identificabili (PII) in ambienti condivisi. Allo stesso tempo, il mascheramento consente un accesso sicuro per i team di analisi, test e supporto. Inoltre, aiuta a ridurre il rischio interno senza riprogettare schemi o applicazioni e supporta l’allineamento ai requisiti normativi come GDPR, HIPAA e PCI DSS all’interno di un programma strutturato di conformità dei dati .

Le organizzazioni possono applicare il mascheramento in modalità statica o dinamica. Il mascheramento statico altera in modo permanente i valori memorizzati, generalmente applicato in copie non di produzione. Al contrario, il mascheramento dinamico trasforma i valori al momento della query. Pertanto, i dati sensibili rimangono intatti mentre l’accesso resta rigorosamente controllato.

Approcci Nativi al Mascheramento dei Dati in MariaDB

MariaDB non include un motore nativo di mascheramento dinamico guidato da policy. Invece, il mascheramento è tipicamente implementato utilizzando costruzioni SQL e modelli di progettazione degli accessi che controllano come i dati vengono esposti. Questi approcci sono spesso utilizzati come parte di strategie di mascheramento dei dati di base in ambienti senza applicazione centralizzata.

View con Colonne Trasformate

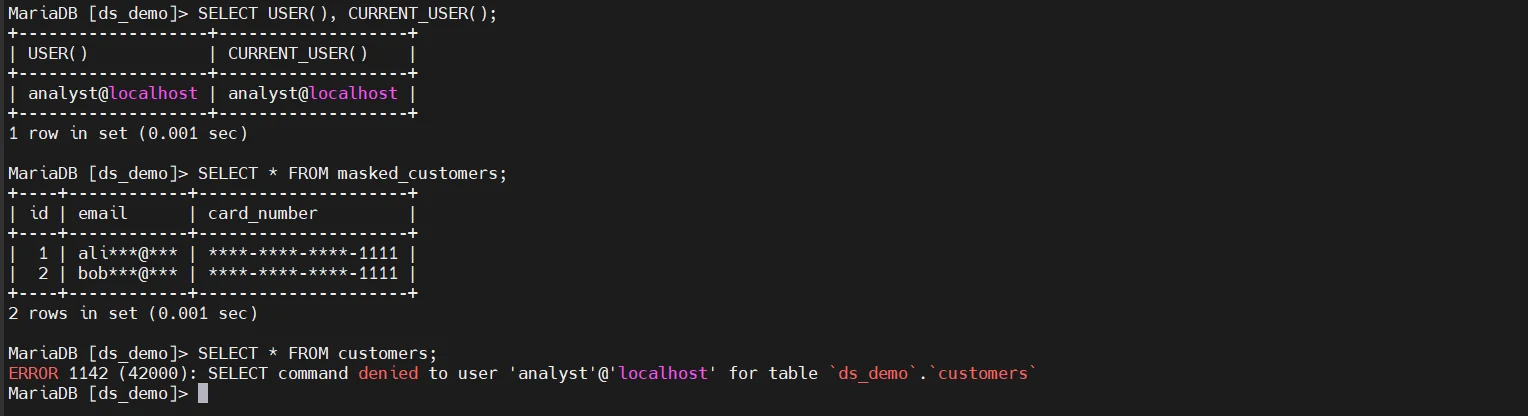

Una tecnica comune è esporre dati sensibili tramite view SQL che applicano trasformazioni di mascheramento.

Applicazioni e utenti interrogano la view invece della tabella di base e ricevono output mascherati, mentre i dati originali restano invariati. Questo metodo è spesso combinato con controlli di accesso per limitare l’accesso diretto alle tabelle.

Funzioni Memorizzate per il Mascheramento Condizionale

La logica di mascheramento può anche essere incapsulata in funzioni memorizzate e riutilizzata in query o view.

/*CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

RETURN CONCAT(LEFT(val, 2), '***@***');*/

Questo approccio centralizza la logica di formattazione ma dipende comunque dall’uso coerente tra applicazioni e query, specialmente in ambienti senza applicazione di controllo degli accessi basato sui ruoli (RBAC).

Copie Separate di Dati Mascherati

Un altro modello prevede la creazione di tabelle o schemi separati con valori permanentemente mascherati. Questo è comunemente usato per ambienti di sviluppo, test o analisi.

/*INSERT INTO customers_masked

SELECT

id,

CONCAT(LEFT(email, 3), '***@***'),

NULL

FROM customers;*/

Il dataset mascherato può essere condiviso in modo sicuro senza esporre i dati di produzione, particolarmente nei flussi correlati a gestione dei dati di test.

Mascheramento dei Dati Centralizzato per MariaDB con DataSunrise

DataSunrise introduce uno strato di mascheramento centralizzato davanti a MariaDB che applica il mascheramento indipendentemente dalla struttura SQL, view o logica applicativa. Questo approccio elimina la necessità di incorporare logiche di mascheramento negli oggetti del database o nelle query delle applicazioni.

Tutto il traffico SQL viene elaborato dal motore DataSunrise prima di raggiungere MariaDB. Le regole di mascheramento sono applicate in tempo reale basandosi su attributi contestuali quali identità utente, ruolo, IP di origine, parametri di sessione e colonne accedute. Lo schema del database e i dati memorizzati restano invariati, il che consente di introdurre o modificare le policy di mascheramento senza impattare le applicazioni esistenti.

Poiché l’applicazione del mascheramento avviene esternamente al motore del database, le stesse regole possono essere applicate in modo coerente su più istanze e ambienti MariaDB come parte di una strategia di sicurezza dei dati centralizzata.

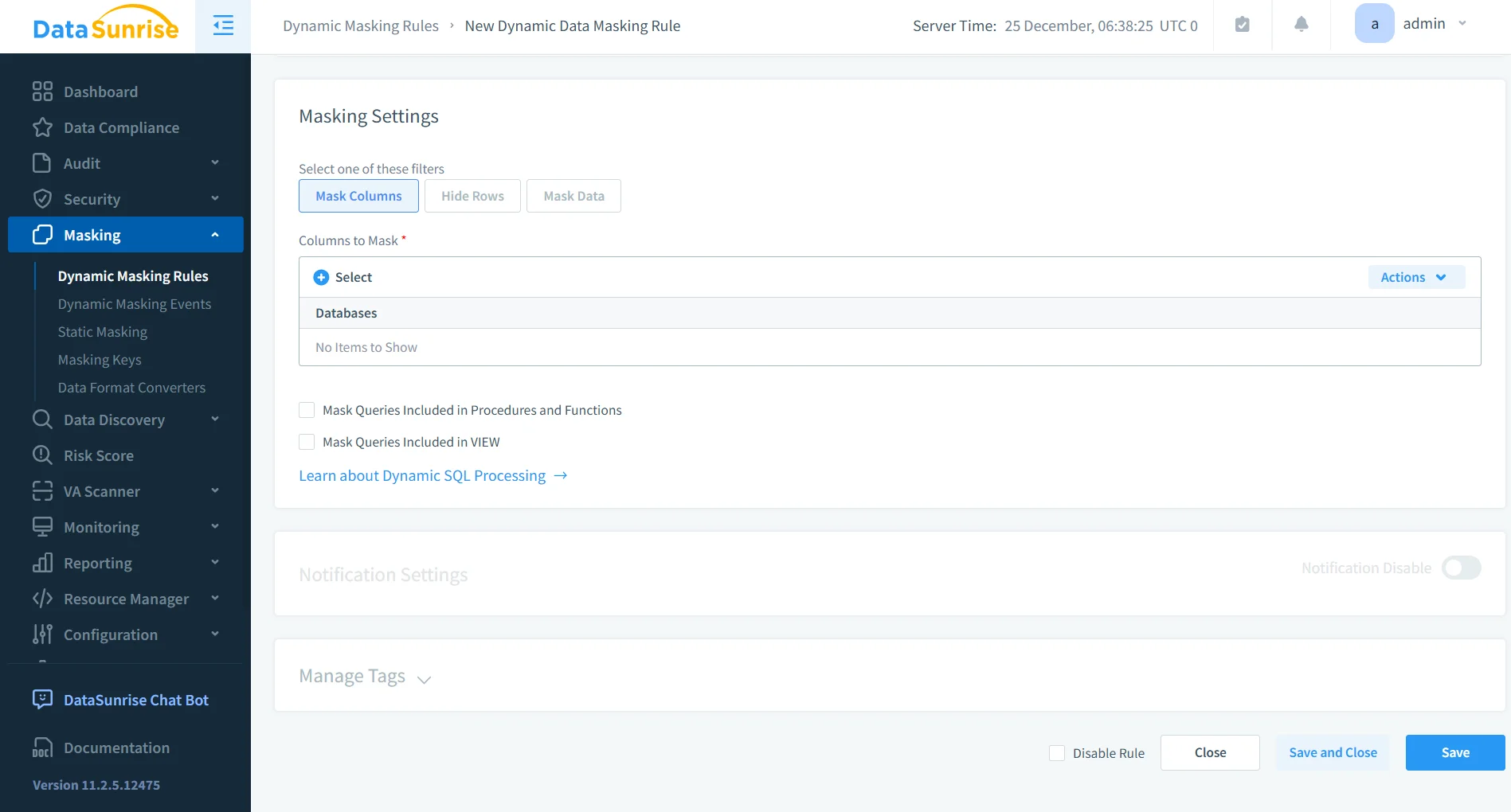

Definire Regole di Mascheramento per MariaDB

Un tipico flusso di lavoro di mascheramento in DataSunrise include:

- connessione dell’istanza MariaDB alla piattaforma DataSunrise

- identificazione di tabelle e colonne sensibili, spesso basata su data discovery automatizzata

- definizione di formati di mascheramento appropriati per ogni tipo di dato

- assegnazione di regole di visibilità per utenti, ruoli o gruppi

Le regole di mascheramento sono valutate dinamicamente al momento della query. Una volta abilitate, entrano in vigore immediatamente senza riavvii del database o modifiche alle applicazioni. Questo consente di adeguare le policy di esposizione dati su richiesta, ad esempio durante audit, gestione degli incidenti o variazioni di ruolo.

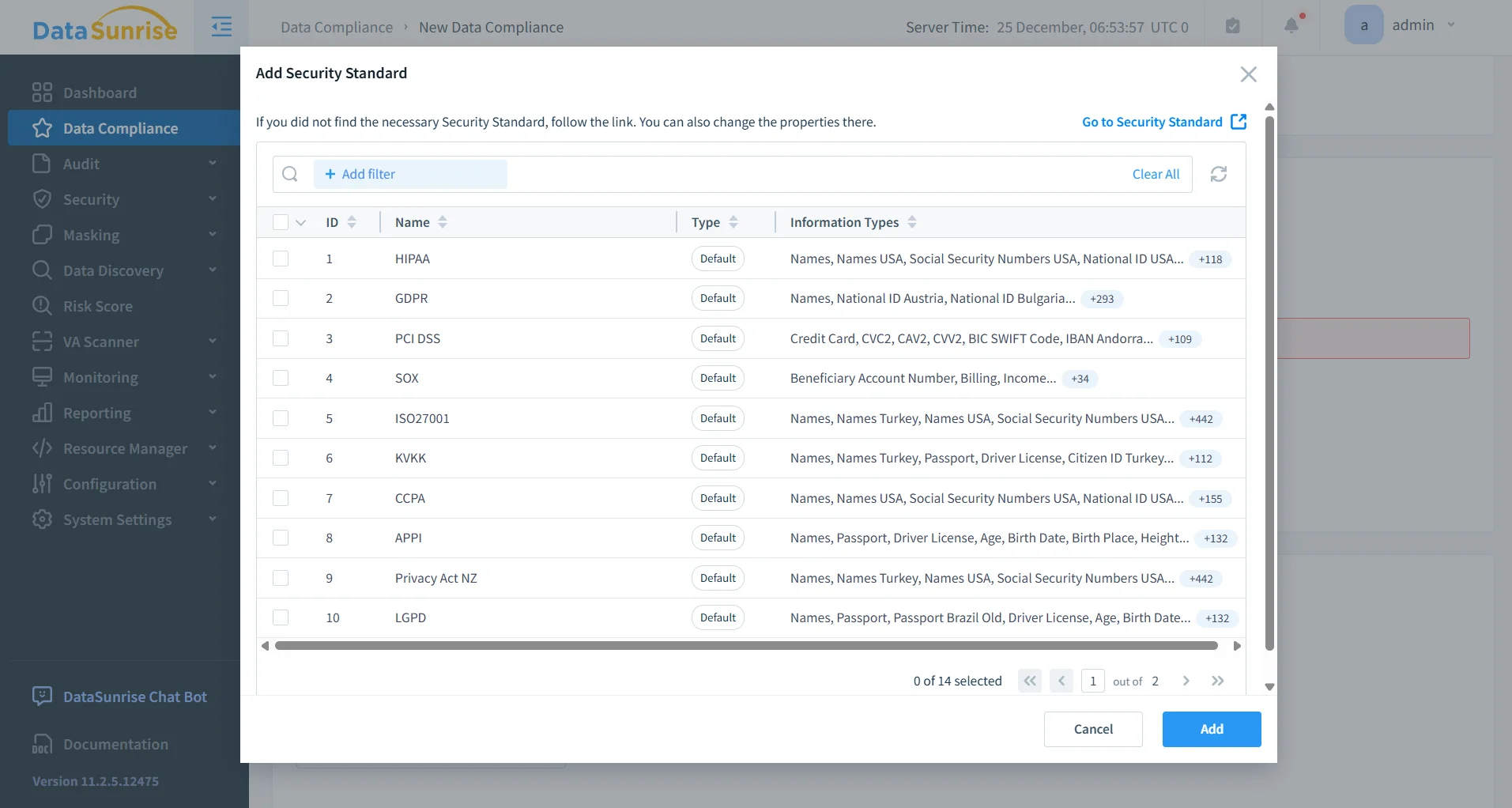

Casi d’Uso di Mascheramento Orientati alla Conformità

Il mascheramento dinamico in MariaDB supporta direttamente scenari regolamentari dove l’esposizione di dati sensibili deve essere rigorosamente controllata e dimostrabile.

GDPR

I dati personali come nomi, email e identificativi possono essere mascherati dinamicamente per utenti non privilegiati, supportando la minimizzazione dei dati e i principi di accesso basato sui ruoli richiesti dal GDPR.HIPAA

Gli identificativi dei pazienti e gli attributi regolamentati restano protetti nei sistemi operativi consentendo al contempo flussi clinici, di reportistica e analisi senza duplicazione di dati.PCI DSS

I dati del titolare della carta sono mascherati durante l’esecuzione delle query, prevenendo esposizioni non autorizzate e preservando l’integrità delle registrazioni di pagamento archiviate.

Combinando il mascheramento in tempo reale con la reportistica automatizzata sulla conformità,

DataSunrise riduce lo sforzo operativo necessario per dimostrare l’aderenza durante audit e revisioni normative.

Applicazione e Visibilità in Tempo Reale

Ogni query elaborata attraverso lo strato di mascheramento viene catturata come parte di un flusso unico di audit. Ciò crea una tracciabilità diretta tra i tentativi di accesso e il comportamento di mascheramento applicato.

I team di sicurezza e compliance possono determinare chiaramente:

- quali utenti hanno acceduto a colonne sensibili

- quali regole di mascheramento sono state attivate

- quando e da dove è avvenuto l’accesso

Mascheramento e monitoraggio operano come un unico piano di controllo piuttosto che meccanismi separati, consentendo ai team di correlare accesso ai dati, decisioni di mascheramento e comportamenti degli utenti in un unico contesto investigativo. Questa stretta integrazione con il monitoraggio delle attività del database supporta sia le indagini di sicurezza sia la raccolta di evidenze per la conformità.

Vantaggi Chiave di DataSunrise

| Vantaggio | Descrizione |

|---|---|

| Applicazione Centralizzata delle Policy | Le regole di mascheramento sono definite e applicate da un unico piano di controllo, garantendo una protezione dei dati coerente su tutte le istanze e ambienti MariaDB. |

| Mascheramento Dinamico in Tempo Reale | I dati sensibili sono mascherati al momento della query in base a identità utente, ruolo e contesto, senza modificare schemi o valori memorizzati. |

| Visibilità Conforme alle Normative | Le azioni di mascheramento sono completamente tracciabili e correlate all’attività degli utenti, semplificando la preparazione agli audit e la raccolta di evidenze regolamentari. |

| Semplicità Operativa | Le policy di mascheramento possono essere introdotte, aggiornate o revocate istantaneamente senza necessità di riavviare il database o modificare le applicazioni. |

Conclusione

MariaDB offre strumenti SQL flessibili che consentono ai team di implementare il mascheramento dei dati tramite view, funzioni e copie controllate dei dati. Queste tecniche sono efficaci per casi d’uso mirati e ambienti isolati, soprattutto se combinate con pratiche fondamentali di sicurezza dei dati.

Per le organizzazioni che operano MariaDB in contesti condivisi o regolamentati, piattaforme di mascheramento centralizzato come DataSunrise estendono queste capacità in uno strato di protezione guidato da policy. Applicando il mascheramento indipendentemente da applicazioni e schemi, le organizzazioni ottengono visibilità coerente, controllo rafforzato e allineamento con i moderni requisiti di conformità.

In pratica, questo trasforma MariaDB da un archivio dati permissivo in una piattaforma governata dove l’esposizione di dati sensibili è intenzionale, misurabile e verificabile.