Come Auditare SAP HANA

Controllare le piattaforme dati critiche per il business non è mai stato così urgente, e SAP HANA si posiziona al centro di molte imprese digitali. Come Auditare SAP HANA oggi significa andare oltre la semplice raccolta dei log: è necessaria un’osservabilità in tempo reale, il mascheramento dinamico, la scoperta automatizzata dei dati e analisi GenAI che operano in sinergia per mantenere la sicurezza e la conformità intatte, pur garantendo elevate prestazioni.

Perché l’Audit di SAP HANA è Importante nel 2025

Le normative, quali GDPR, HIPAA e PCI‑DSS, sono in continua evoluzione, mentre le superfici d’attacco crescono con ogni nuovo servizio. Un programma di audit moderno ha quindi due obiettivi:

- Rilevare e rispondere: acquisire gli eventi nel momento in cui si verificano e arricchirli di contesto affinché gli incidenti possano essere gestiti in pochi minuti, non in giorni.

- Dimostrare la conformità: fornire evidenze agli auditor che attestino come i controlli corretti—accesso, mascheramento, conservazione—siano stati applicati al momento opportuno.

GenAI entra in scena come un co‑pilota intelligente che classifica gli eventi di audit, apprende le basi del normale utilizzo e segnala le anomalie non appena si manifestano.

Pipeline di Audit in Tempo Reale in SAP HANA Nativo

SAP HANA include una traccia di audit integrata in grado di acquisire eventi DDL, DML, di sistema e di sicurezza. A partire da HANA 2.0 SPS 05, il log di audit può trasmettere in streaming gli eventi direttamente a Kafka o al cockpit di SAP HANA per un’analisi quasi istantanea. I passaggi chiave dell’implementazione:

-- activate global auditing

aLTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','global_auditing_state') = 'true' WITH RECONFIGURE;

-- create a policy for all privilege changes

CREATE AUDIT POLICY privilege_policy

AUDIT ACTIONS GRANT, REVOKE ON ROLE, USER;

-- route logs to an external endpoint for SIEM ingestion

ALTER SYSTEM ALTER CONFIGURATION ('global.ini','SYSTEM')

SET ('auditing configuration','default_target') = 'syslog' WITH RECONFIGURE;

Il motore di policy supporta filtri di inclusione/esclusione, consentendo di indirizzare solo oggetti ad alto rischio e mantenere il volume dei log gestibile. I metadati degli eventi vengono registrati nella vista di sistema SYS.AUDIT_LOG, pronti per ulteriori elaborazioni. Per un’analisi approfondita dei parametri di configurazione dell’audit, consulti la Guida all’Audit di SAP HANA.

Mascheramento Dinamico e Scoperta dei Dati Sensibili

L’audit in tempo reale è solo una parte della soluzione—controlli preventivi come il mascheramento dinamico riducono il raggio d’azione in caso di fuga delle credenziali. La clausola MASK di SAP HANA maschera le colonne al momento della query, mentre il mascheramento dinamico dei dati DataSunrise applica un mascheramento che preserva il formato su decine di fonti attraverso un’unica console di policy.

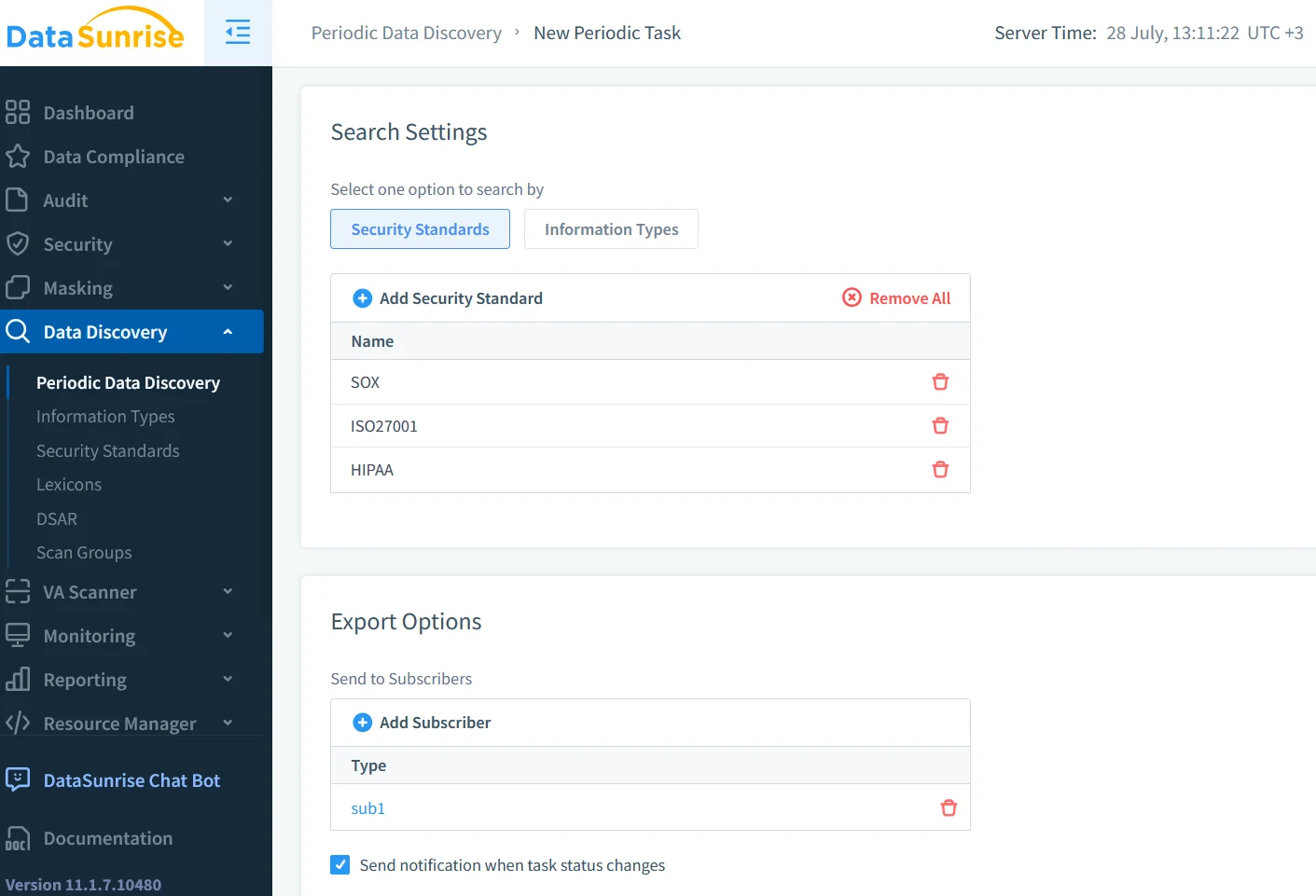

Prima di mascherare, è necessario scoprire cosa mascherare. Il riconoscimento dei modelli potenziato da GenAI può esaminare i metadati del catalogo, scansionare i valori e suggerire classificazioni come PII o payment card. Si completi questo con la scoperta dei dati DataSunrise per etichettare automaticamente le nuove tabelle man mano che appaiono, colmando il divario tra gli sprint di sviluppo e la postura di sicurezza.

Allineamento tra Sicurezza e Conformità

I risultati dell’audit sono attuabili solo se mappati alle normative. I modelli di conformità integrati di DataSunrise per GDPR e HIPAA collegano ogni policy di audit ad un articolo o clausola specifica, rendendo il reporting un semplice clic — non un “weekend con i fogli di calcolo”. SAP HANA nativo supporta Retention Manager per conservare o eliminare i record di audit in base ai requisiti legali, mentre i tag di policy consentono di segregare gli eventi EU e US per la residenza dei dati.

Configurare l’Audit Nativo in SAP HANA

- Ambito – Elenchi gli schemi critici per il business e li mappi alle azioni di audit (

SELECT,INSERT, attività amministrative). - Abilita – Attivi l’auditing globale come mostrato sopra. Verifichi che

SYS.AUDIT_CONFIGURATIONriportiSTATE = ENABLED. - Progettazione della policy – Combini l’azione, il tipo di oggetto e la condizione dell’utente per mantenere basso il rumore. Ad esempio: monitori il

DROP TABLEal di fuori del ruolo DBA. - Archiviazione – Inoltri i log su un file system sicuro, syslog o SAP Enterprise Threat Detection. Crittografi le tracce di audit con le chiavi del database.

- Validazione – Esegua test unitari simulando azioni illecite e confermi che appaiano in

AUDIT_LOG. La checklist delle migliori pratiche di SAP è riassunta in questo post della SAP Community.

Suggerimento: Memorizzi le impostazioni di conservazione dei log nel controllo delle versioni in modo che possano essere tracciate insieme alle release dell’applicazione.

Estendere la Visibilità con DataSunrise

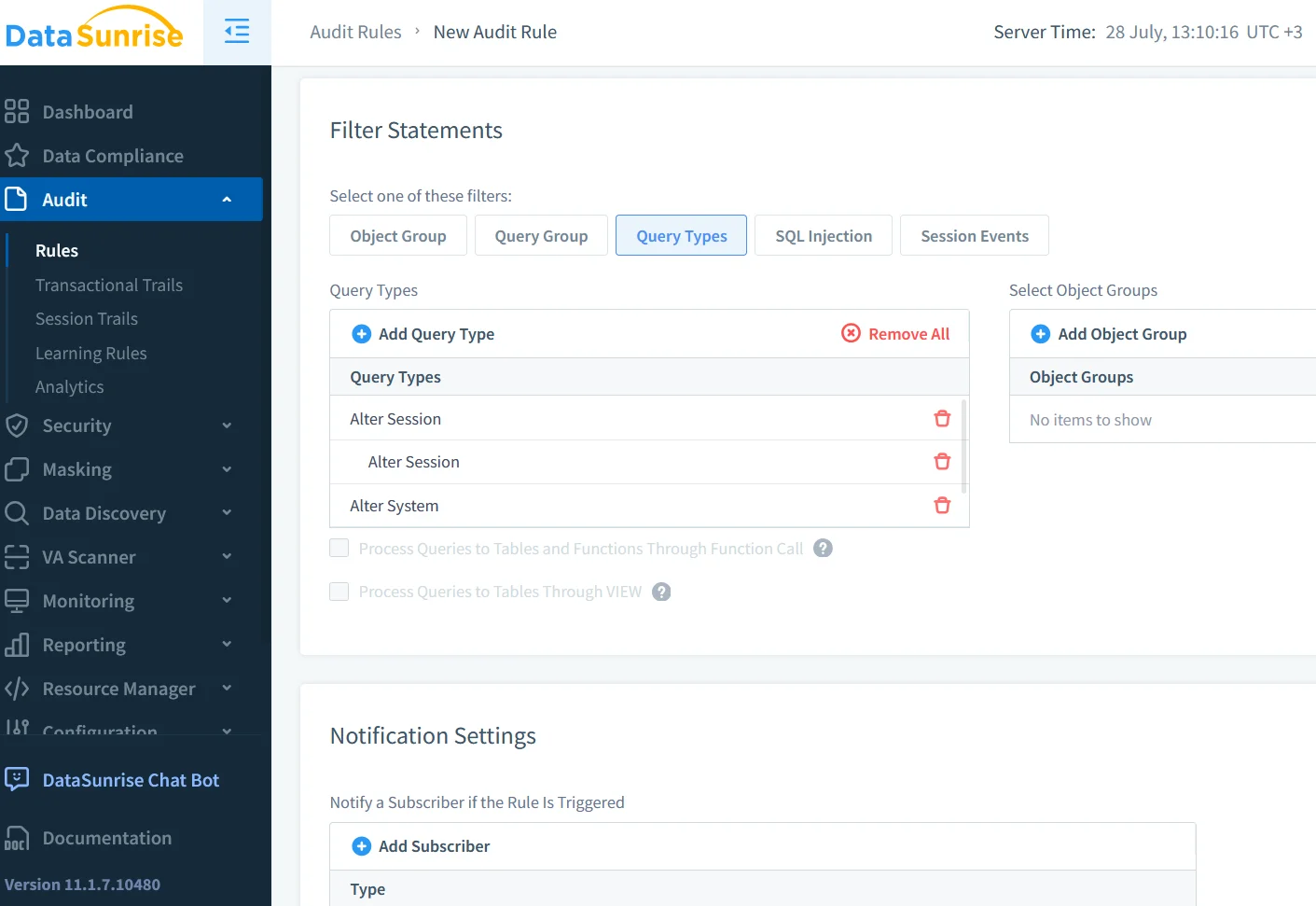

Mentre SAP HANA registra ciò che avviene all’interno del database, DataSunrise Activity Monitoring aggiunge un firewall che ispeziona ogni pacchetto sulla rete informatica. I vantaggi includono:

- Copertura multi‑motore – Una singola policy protegge cluster SAP HANA, Oracle e PostgreSQL.

- Avvisi in tempo reale – Notifiche via Slack o MS Teams sfruttando abbonati in tempo reale.

- Analisi comportamentale – Modelli non supervisionati in strumenti LLM e ML creano una linea di base del comportamento degli utenti, rilevando in anticipo spostamenti laterali.

Per connettersi, distribuisca DataSunrise come reverse proxy davanti a SAP HANA, importi il catalogo del database e attivi la guida all’audit. Le policy create nella console vengono compilate in regole e valutate in linea, aggiungendo praticamente nessuna latenza. Una guida pratica con screenshot è disponibile in questo articolo SAPinsider.

GenAI per Analisi di Audit Intelligente

I modelli di linguaggio di grandi dimensioni eccellono nel trasformare il rumore degli audit in informazioni comprensibili. Il frammento sottostante recupera l’ultima ora di record di audit, li riassume con GPT‑4o‑mini e restituisce un feed con tag di rischio pronto per la risposta agli incidenti:

import hana_ml.dataframe as hdf

from openai import OpenAI

# establish HANA connection

df = hdf.DataFrame(connection_context,

"SELECT * FROM SYS.AUDIT_LOG WHERE EVENT_TIME > ADD_SECONDS(CURRENT_TIMESTAMP, -3600)")

audit_sample = df.head(100).collect().to_json()

client = OpenAI()

messages = [

{"role": "system", "content": "You are a security analyst. Classify HANA audit events."},

{"role": "user", "content": audit_sample}

]

classification = client.chat.completions.create(model="gpt-4o-mini", messages=messages)

print(classification.choices[0].message.content)

Il modello etichetta eventi come privilege escalation o mass export e suggerisce punteggi di gravità. Questi dati vengono reindirizzati a DataSunrise tramite l’API REST per mettere automaticamente in quarantena le sessioni sospette.

Matrice delle Capacità: SAP HANA Nativo vs Proxy DataSunrise vs Analisi GenAI

| Capacità | SAP HANA Nativo | Proxy DataSunrise | Analisi GenAI |

|---|---|---|---|

| Acquisizione in tempo reale | La traccia di audit di sistema trasmette in streaming a Kafka | Ispezione del traffico in linea | Riceve eventi in streaming |

| Mascheramento dinamico | MASK (riga/colonna) | Mascheramento che preserva il formato | Suggerimenti per le policy |

| Scoperta dei dati sensibili | Ricerca tramite espressioni regolari nel catalogo | Scanner ed etichette integrati | Classificazione assistita da LLM |

| Mappatura della conformità | Visualizzazioni di report manuali | Modelli (GDPR, HIPAA…) | Mappatura e riepiloghi automatizzati |

| Analisi comportamentale | — | Moduli UEBA | Creazione di baseline e scoring delle anomalie |

Mettere Tutto Insieme

Come Auditare SAP HANA in modo efficace nel 2025 richiede una strategia a più livelli:

- Controlli nativi per log autorevoli e mascheramento zero‑trust.

- DataSunrise per un monitoraggio unificato, mascheramento dinamico e mappatura della conformità.

- Analisi GenAI che trasformano milioni di righe di log in un numero ristretto di azioni prioritarie ed esplicative.

Combinando questi livelli si passa da analisi forensi reattive a una difesa proattiva—proteggendo i dati sensibili, soddisfacendo gli auditor e offrendo agli ingegneri la libertà di innovare su SAP HANA senza timori.

Pronto a fare il prossimo passo? Esplori le modalità di distribuzione di DataSunrise oppure richieda una prova gratuita per scoprire come l’audit guidato da GenAI acceleri il Suo percorso di sicurezza.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora