Configurazione Apache Hive RBAC con SQL

Introduzione

Questa guida affronta le problematiche comuni della configurazione del Role-Based Access Control (RBAC) di Apache Hive tramite SQL, concentrandosi in particolare sulle sfide riscontrate nell’impostare ruoli amministrativi e permessi attraverso query SQL. Verrà illustrato un esempio pratico di come diagnosticare e risolvere tali problematiche in un ambiente Hive basato su Docker.

Comprendere il Problema

Messaggi di Errore Comuni

Nel tentativo di configurare il RBAC in Hive con query quali:

SHOW ROLES;

SET ROLE admin;

CREATE ROLE test_role;

GRANT ROLE test_role TO USER tester;

Ad esempio, per la query di creazione del ruolo potrebbero apparire vari messaggi di errore a seconda del metodo di connessione utilizzato:

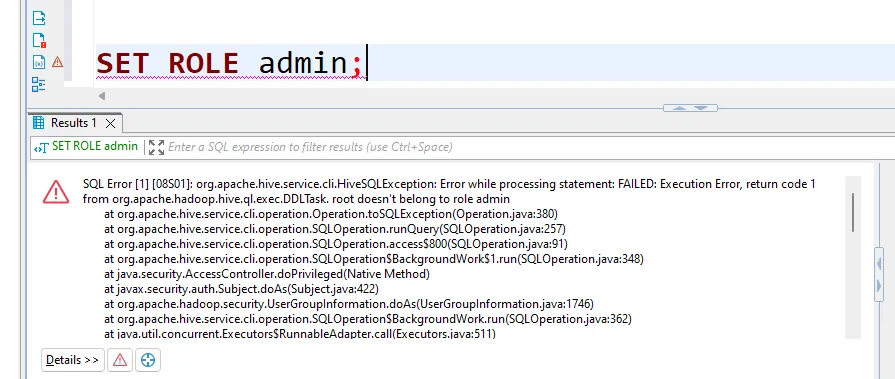

Connessione JDBC (es. DBeaver)

SQL Error [1] [08S01]: org.apache.hive.service.cli.HiveSQLException: Error while processing statement:

FAILED: Execution Error, return code 1 from org.apache.hadoop.hive.ql.exec.DDLTask.

Current user : root is not allowed to add roles. User has to belong to ADMIN role and have it as current role, for this action.

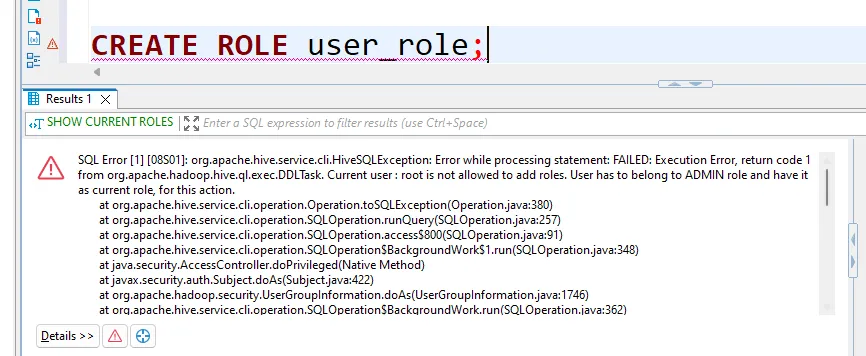

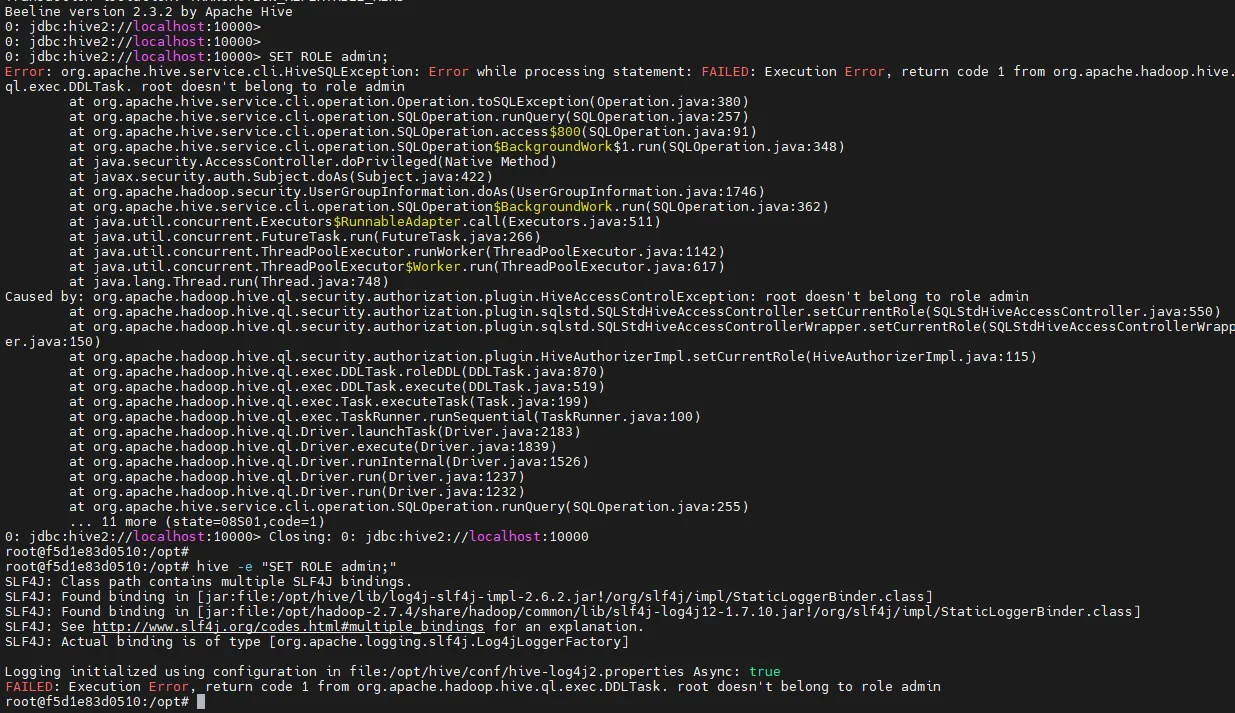

Hive CLI (es. beeline o hive -e)

FAILED: Execution Error, return code 1 from org.apache.hadoop.hive.ql.exec.DDLTask.

Failed to retrieve roles for null: Required field 'principal_name' is unset!

Struct:GetRoleGrantsForPrincipalRequest(principal_name:null, principal_type:USER)

Cause Fondamentali

Le problematiche derivano generalmente da:

- Configurazione dell’autenticazione incompleta

- Impostazioni errate del provider di autorizzazione

- Mancanza di mappature utente-ruolo

- Permessi non corretti per l’account di servizio

Configurazione dell’Ambiente per Apache Hive RBAC con SQL

Prerequisiti

Prima di procedere, assicuri che disponga di:

- Accesso amministrativo al proprio ambiente Hive

- Capacità di modificare i file di configurazione di Hive

- Accesso per il riavvio dei servizi Hive

- Conoscenza di base dei file di configurazione XML

Individuare i File di Configurazione

Per prima cosa, individui il file di configurazione di Hive hive-site.xml e la rispettiva directory. Può eseguire questi comandi per verificare le posizioni comuni:

ls /etc/hive/conf/hive-site.xml

ls /etc/hadoop/conf/hive-site.xml

ls /usr/lib/hive/conf/hive-site.xml

ls /opt/hive/conf/hive-site.xml

ls $HIVE_HOME/conf/hive-site.xml

Oppure esegua questo comando per trovare la posizione corretta:

find / -name "hive-site.xml" 2>/dev/null

Requisiti di Permesso del File

Assicuri una corretta impostazione dei permessi sui file:

ls -l /opt/hive/conf/hive-site.xml

# Dovrebbe mostrare qualcosa di simile:

# -rw-r--r-- 1 root root 3342 Jan 31 16:04 /opt/hive/conf/hive-site.xml

Soluzione Passo-Passo per Apache Hive RBAC con SQL

1. Creare una Copia di Backup della Configurazione Esistente

Crei sempre una copia di backup prima di effettuare modifiche:

cp /opt/hive/conf/hive-site.xml /opt/hive/conf/hive-site.xml.backup

2. Aggiornare hive-site.xml

Crei un nuovo file di configurazione con tutte le impostazioni necessarie:

<?xml version="1.0" encoding="UTF-8" standalone="no"?>

<?xml-stylesheet type="text/xsl" href="configuration.xsl"?>

<configuration>

<!-- Connessione al Metastore -->

<property>

<name>hive.metastore.uris</name>

<value>thrift://hive-metastore:9083</value>

</property>

<!-- Configurazione del Database -->

<property>

<name>datanucleus.autoCreateSchema</name>

<value>false</value>

</property>

<property>

<name>javax.jdo.option.ConnectionURL</name>

<value>jdbc:postgresql://hive-metastore-postgresql/metastore</value>

</property>

<property>

<name>javax.jdo.option.ConnectionDriverName</name>

<value>org.postgresql.Driver</value>

</property>

<property>

<name>javax.jdo.option.ConnectionPassword</name>

<value>hive</value>

</property>

<property>

<name>javax.jdo.option.ConnectionUserName</name>

<value>hive</value>

</property>

<!-- Configurazione di Autenticazione e Autorizzazione -->

<property>

<name>hive.security.authorization.enabled</name>

<value>true</value>

</property>

<property>

<name>hive.server2.enable.doAs</name>

<value>false</value>

</property>

<property>

<name>hive.users.in.admin.role</name>

<value>root</value>

</property>

<property>

<name>hive.server2.authentication</name>

<value>NONE</value>

</property>

<property>

<name>hive.security.authorization.manager</name>

<value>org.apache.hadoop.hive.ql.security.authorization.StorageBasedAuthorizationProvider</value>

</property>

<property>

<name>hive.metastore.pre.event.listeners</name>

<value>org.apache.hadoop.hive.ql.security.authorization.AuthorizationPreEventListener</value>

</property>

<property>

<name>hive.security.metastore.authorization.manager</name>

<value>org.apache.hadoop.hive.ql.security.authorization.StorageBasedAuthorizationProvider</value>

</property>

<property>

<name>hive.security.authenticator.manager</name>

<value>org.apache.hadoop.hive.ql.security.HadoopDefaultAuthenticator</value>

</property>

<property>

<name>hive.metastore.execute.setugi</name>

<value>true</value>

</property>

</configuration>

3. Riavviare HiveServer2

# Individuare la posizione di hiveserver2

which hiveserver2

# Arrestare il servizio

hiveserver2 stop

# Attendere lo spegnimento completo

sleep 5

# Avviare il servizio

hiveserver2 start

# Attendere l’avvio

sleep 10

Test e Verifica della Configurazione RBAC in Apache Hive con SQL

1. Verificare lo Stato del Servizio

ps aux | grep hiveserver2

netstat -tulpn | grep 10000

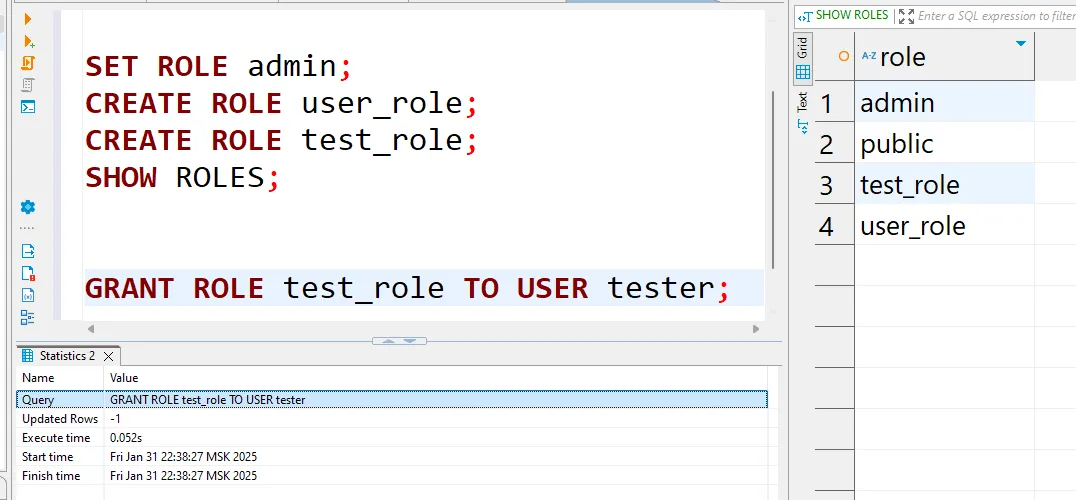

2. Testare la Configurazione RBAC

Utilizzando DBeaver o un altro client/connessione JDBC:

SHOW ROLES;

SET ROLE admin;

CREATE ROLE user_role;

GRANT ROLE test_role TO USER tester;

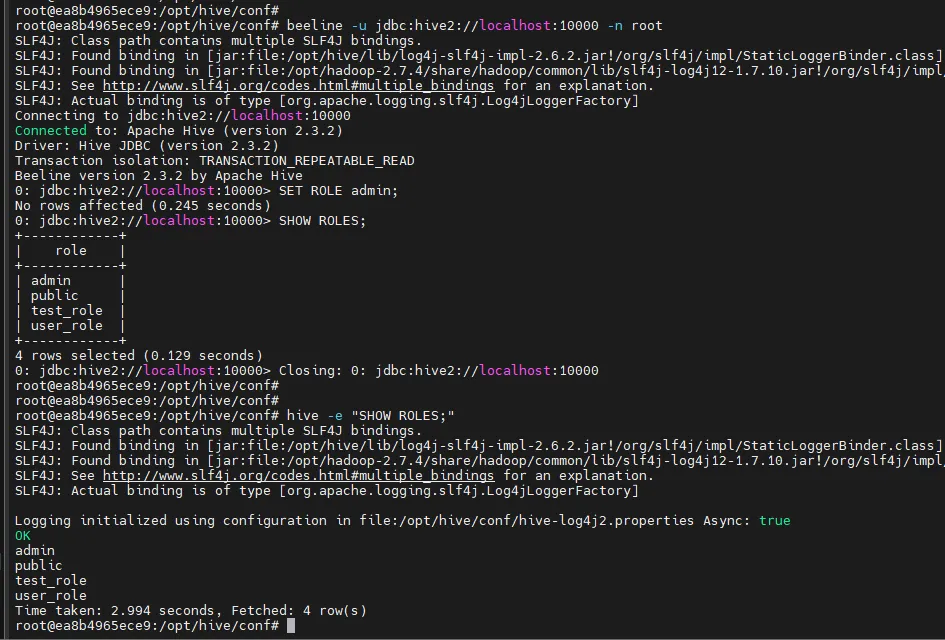

Utilizzando hive -e/beeline:

Risoluzione dei Problemi nella Configurazione RBAC di Apache Hive con SQL

Problemi Comuni e Soluzioni

1. Errore “Principal Name Null”

Se visualizza:

Required field 'principal_name' is unset!

Soluzione: Verifichi che l’impostazione hive.security.authenticator.manager sia corretta e che HiveServer2 sia stato riavviato.

2. Utente Non Appartenente al Ruolo di Amministratore

Se visualizza:

root doesn't belong to role admin

Soluzione: Controlli la proprietà hive.users.in.admin.role e verifichi che contenga il suo username.

3. La Configurazione Non Viene Applicata

Soluzione:

- Verifichi i permessi dei file

- Confermi il riavvio di HiveServer2

- Controlli i log per eventuali errori di avvio

Configurazione Avanzata per Apache Hive RBAC

Provider di Autenticazione Personalizzati

Per ambienti che richiedono un’autenticazione personalizzata:

<property>

<name>hive.security.authenticator.manager</name>

<value>com.your.custom.AuthenticatorManager</value>

</property>

Molteplici Utenti Amministratori

Per configurare più utenti amministratori:

<property>

<name>hive.users.in.admin.role</name>

<value>root,admin1,admin2</value>

</property>

Ulteriori Considerazioni

Best Practice per la Sicurezza

- Cambiare regolarmente le password

- Implementare un corretto audit logging

- Utilizzare SSL/TLS per le connessioni

Impatto sulle Prestazioni

- Monitorare le prestazioni delle query dopo l’attivazione del RBAC

- Regolare le impostazioni di memoria, se necessario

Manutenzione

- Eseguire backup regolari dei file di configurazione

- Documentare tutte le impostazioni personalizzate

- Mantenere aggiornata la documentazione della mappatura utente-ruolo

Integrazione DataSunrise per Apache Hive:

Soluzione Avanzata per RBAC semplificato, Sicurezza e Conformità

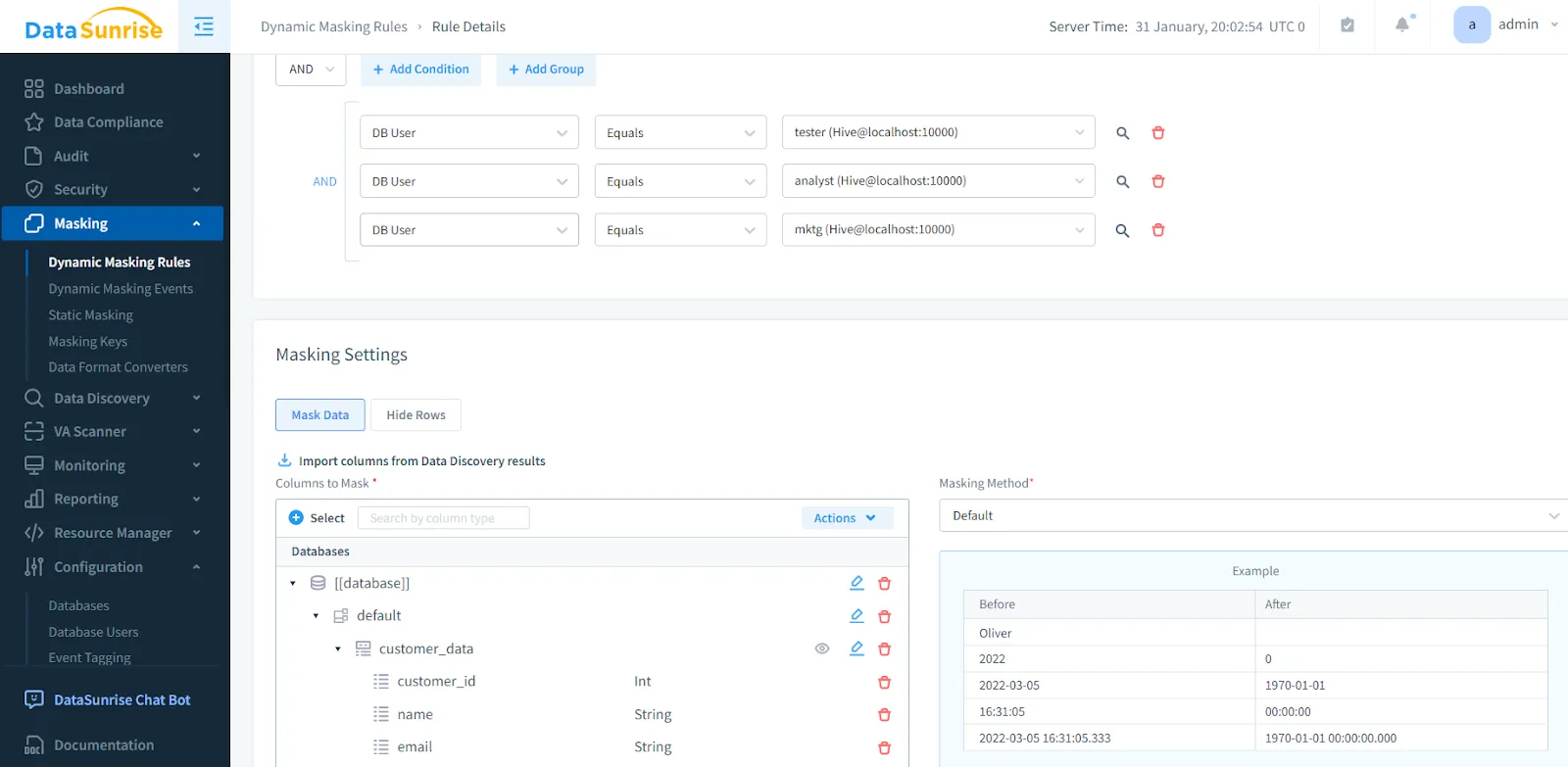

Sebbene la configurazione nativa RBAC di Hive fornisca le funzionalità base di controllo degli accessi, gli ambienti enterprise richiedono spesso una sicurezza, conformità e funzionalità di audit più robuste. DataSunrise offre un’integrazione completa con Apache Hive che estende queste capacità:

Caratteristiche Chiave

Gestione RBAC Avanzata

- Controlli Basati sui Ruoli con opzioni estese per la gestione granulare di utenti e permessi

Protezione Dinamica dei Dati

- Mascheramento Dinamico dei Dati – diverse tecniche e metodi, basati sui ruoli degli utenti e su vari parametri disponibili

- Sicurezza nel Database con protezione in tempo reale

- Protezione Continua dei Dati

Conformità e Audit

- Supporto integrato per GDPR, HIPAA, PCI-DSS e altre normative

- Monitoraggio delle Attività del Database

- Audit Log e Tracce di Audit complete

Funzionalità di Sicurezza

- Rilevamento delle Minacce e prevenzione

- Protezione contro SQL Injection

- Analisi del Comportamento degli Utenti

Capacità Avanzate

DataSunrise offre una soluzione completa e ricca di funzionalità per organizzazioni che necessitano di sicurezza e funzionalità conformi a livello enterprise, potenziando e migliorando le capacità RBAC native di Hive. Esplori le funzionalità supportate da Apache Hive, oppure verifichi in prima persona prenotando una demo per vedere DataSunrise in azione.

Riferimenti

- Documentazione sulla Sicurezza di Apache Hive

- Autorizzazione Basata su Storage nel Server del Metastore

- Impostare l’Autorizzazione in Hive

- Autorizzazione in Hive Basata sullo Standard SQL

Questa guida si basa su esperienze reali con Apache Hive 2.3.2 in un ambiente Docker. Il Suo ambiente specifico potrebbe richiedere aggiustamenti differenti a queste configurazioni.