Audit del Database per AlloyDB per PostgreSQL

AlloyDB per PostgreSQL sta rapidamente diventando il motore di riferimento per carichi di lavoro nativi del cloud e critici per le aziende. Tuttavia, mentre lo strato del database accelera, aumenta anche la sofisticazione delle minacce informatiche e la pressione normativa. Un audit del database ben progettato fornisce al tuo team di sicurezza l’unica fonte di verità su chi ha toccato cosa, quando e come. In questo articolo esaminiamo pipeline di audit in tempo reale, mascheramento dinamico dei dati, scoperta automatizzata e strumenti di conformità, il tutto attraverso la lente dell’Audit del Database per AlloyDB per PostgreSQL.

L’Audit in Tempo Reale incontra GenAI

Trasmettere in streaming i log di audit in un modello GenAI trasforma eventi grezzi in informazioni utili. Immagina di fornire le voci di Cloud Logging a un LLM leggero che classifica ogni dichiarazione in base al rischio, prevede i potenziali percorsi di esfiltrazione e riassume le anomalie in linguaggio naturale:

# pseudo‑codice per una Funzione Cloud che utilizza Vertex AI

from google.cloud import logging_v2

from vertexai.language import TextGenerationModel

audit_client = logging_v2.Client()

llm = TextGenerationModel.from_pretrained("google/gemma-7b-security")

for entry in audit_client.list_entries(filter="resource.type=alloydb.googleapis.com/Instance"):

prompt = f"Classifica e riassumi: {entry.payload}\n\nRiassunto:"

print(llm.generate_text(prompt, temperature=0.2).text)

Se fatto correttamente, GenAI agisce come un overlay intelligente—non come sostituto—di controlli basati su regole comprovate. Raggruppando migliaia di eventi di basso livello in poche storie leggibili, i tempi di risposta agli incidenti si riducono drasticamente.

Mascheramento Dinamico e Scoperta Automatica dei Dati

Prima che i log di audit raggiungano il tuo SIEM, le colonne sensibili possono essere mascherate al volo. Con il mascheramento dinamico dei dati istruisci un proxy (o un’estensione del connection pooler di AlloyDB) a sostituire i numeri di previdenza sociale con XXX‑XX‑#### per i ruoli non privilegiati, consentendo comunque agli amministratori di visualizzare i valori grezzi.

Trovare i dati che dovrebbero essere mascherati è metà dell’impresa. Strumenti come Data Discovery esaminano i metadati degli schemi e le righe di esempio per etichettare automaticamente attributi PII, PCI o relativi alla sanità. Quando la scoperta è in esecuzione continua, le nuove tabelle in un clone appena ripristinato ereditano le corrette politiche di mascheramento e di audit fin dal primo giorno.

Sicurezza e Conformità per Progettazione

I log di audit contribuiscono direttamente ai controlli richiesti da GDPR, HIPAA e PCI‑DSS. Accoppiando il logging nativo di AlloyDB con un cruscotto di conformità come Automated compliance reporting, i team di sicurezza possono mappare ogni requisito a un test di controllo in tempo reale. Poiché il cruscotto è alimentato dallo stesso flusso di log grezzo, eviti lo slittamento che affligge i rapporti PDF di attestazione a un determinato momento.

Un flusso di lavoro tipico:

- Raccogliere i log (Cloud Audit Logs + pgAudit)

- Arricchire e memorizzare in BigQuery

- Validare i controlli (classificazione LLM + asserzioni SQL)

- Esportare le evidenze nel tuo portale GRC

Con questi elementi fondamentali, superare un audit esterno si trasforma da un esercizio d’emergenza trimestrale a un processo continuo certificabile.

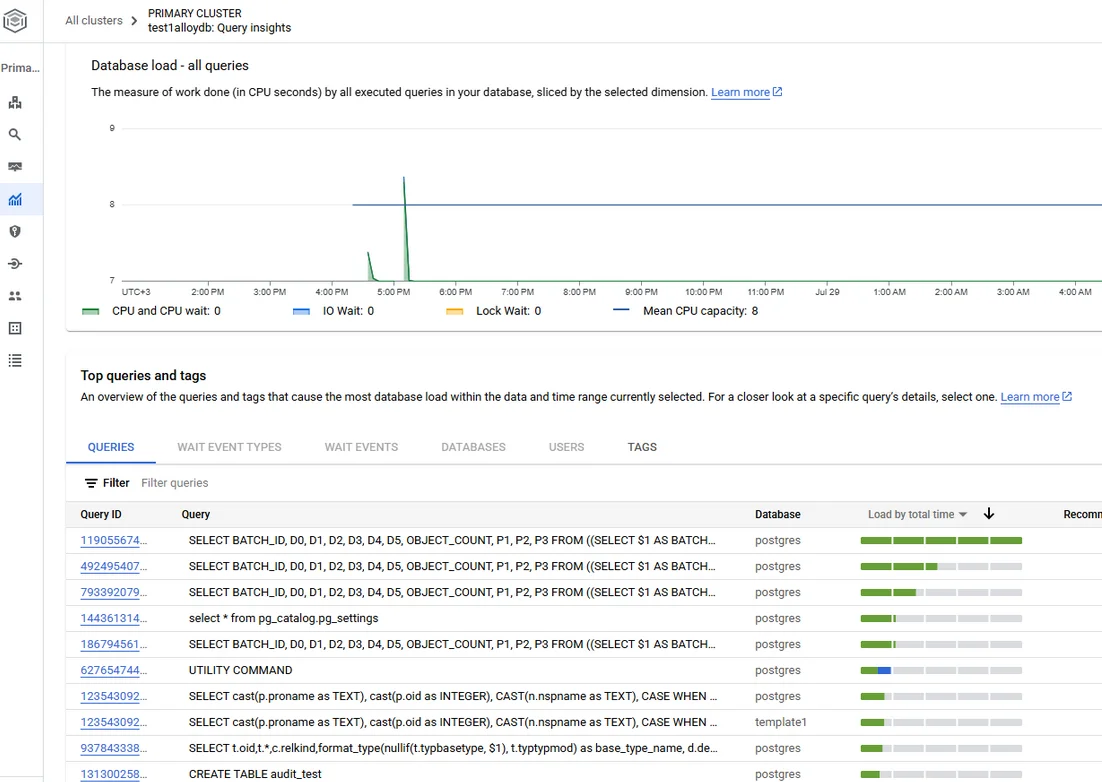

Configurazione dell’Audit Nativo in Google Cloud

L’audit nativo in AlloyDB per PostgreSQL è alimentato dai Cloud Audit Logs e dall’estensione open‑source pgAudit.

1. Abilitare i Cloud Audit Logs

A livello di progetto o cartella, assicurati che i log per Attività Amministrativa e Accesso ai Dati siano attivati per l’API di AlloyDB. Questo cattura le chiamate API privilegiate come la creazione dell’istanza, la modifica degli utenti e le variazioni IAM. I log vengono scritti in projects/PROJECT_ID/logs/cloudaudit.googleapis.com%2Fdata_access e possono essere esportati in BigQuery o Pub/Sub.

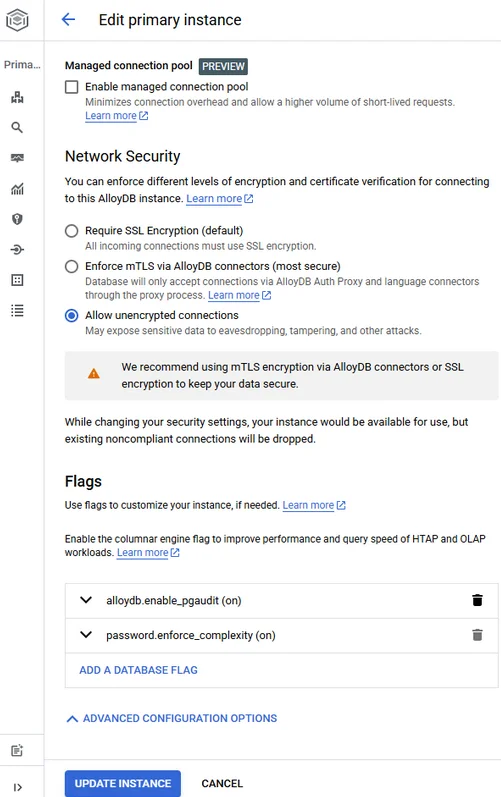

2. Attivare pgAudit

Nel cluster AlloyDB, aggiungi un flag di database personalizzato:

ALTER SYSTEM SET shared_preload_libraries = 'pgaudit';

ALTER SYSTEM SET pgaudit.log = 'read, write, function';

SELECT pg_reload_conf();

La sintassi è identica a quella del PostgreSQL standard—nessuna sorpresa proprietaria. Una volta ricaricata, ogni SELECT, INSERT, UPDATE, DELETE e chiamata a funzione appare nel flusso di log alloydb.googleapis.com/pgAudit. Le istruzioni complete sono disponibili nella documentazione di Google sull’audit logging di AlloyDB e sulla visualizzazione dei log pgAudit. Per l’abilitazione passo dopo passo, consulta il tutorial Enable pgAudit e regola la verbosità con la guida alla configurazione del comportamento del logging.

Suggerimento: Per evitare inondazioni di log, limita pgaudit.log_parameter e sfrutta i ruoli di sessione in modo che solo gli account di servizio designati generino payloads dettagliati.

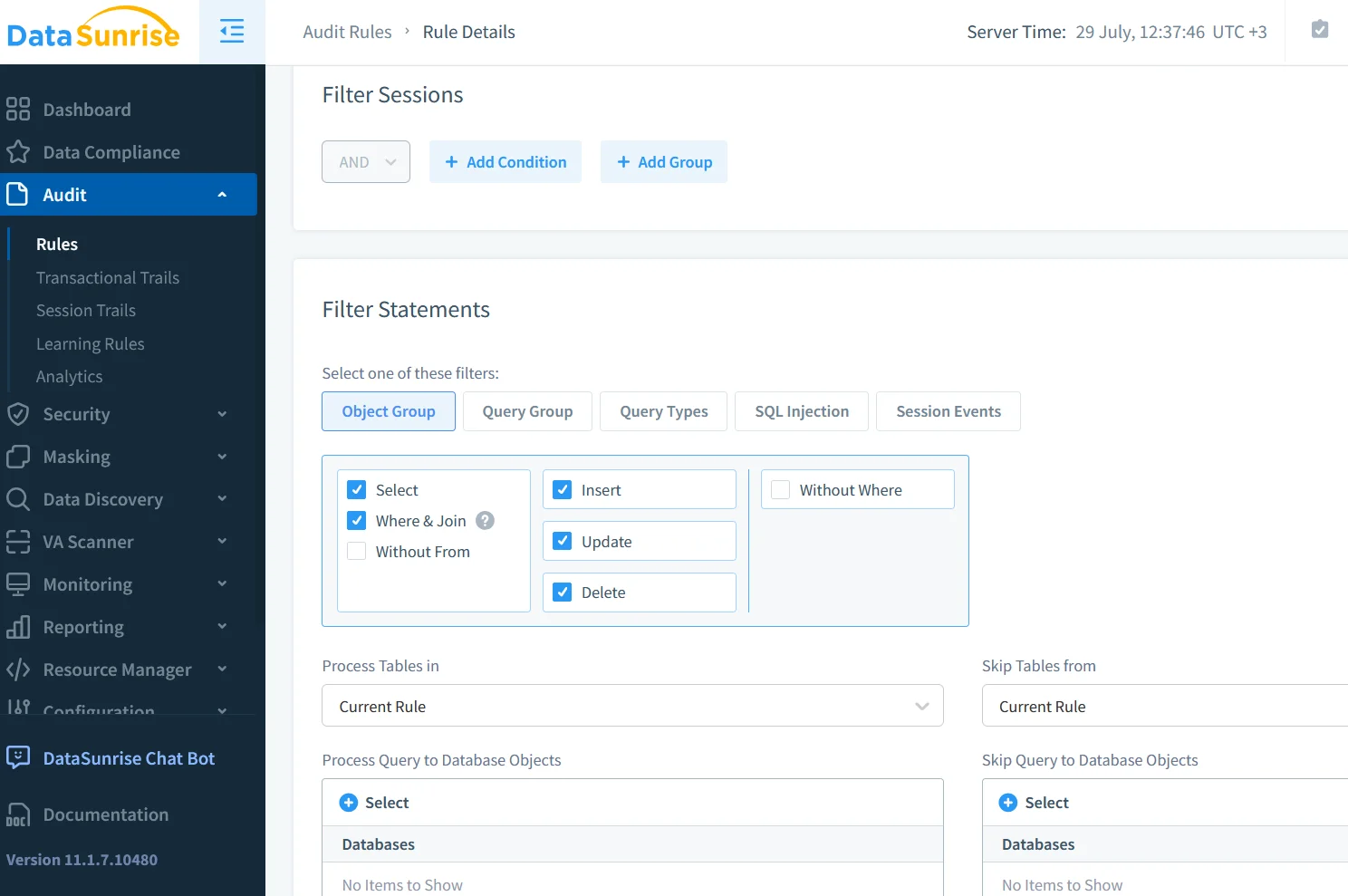

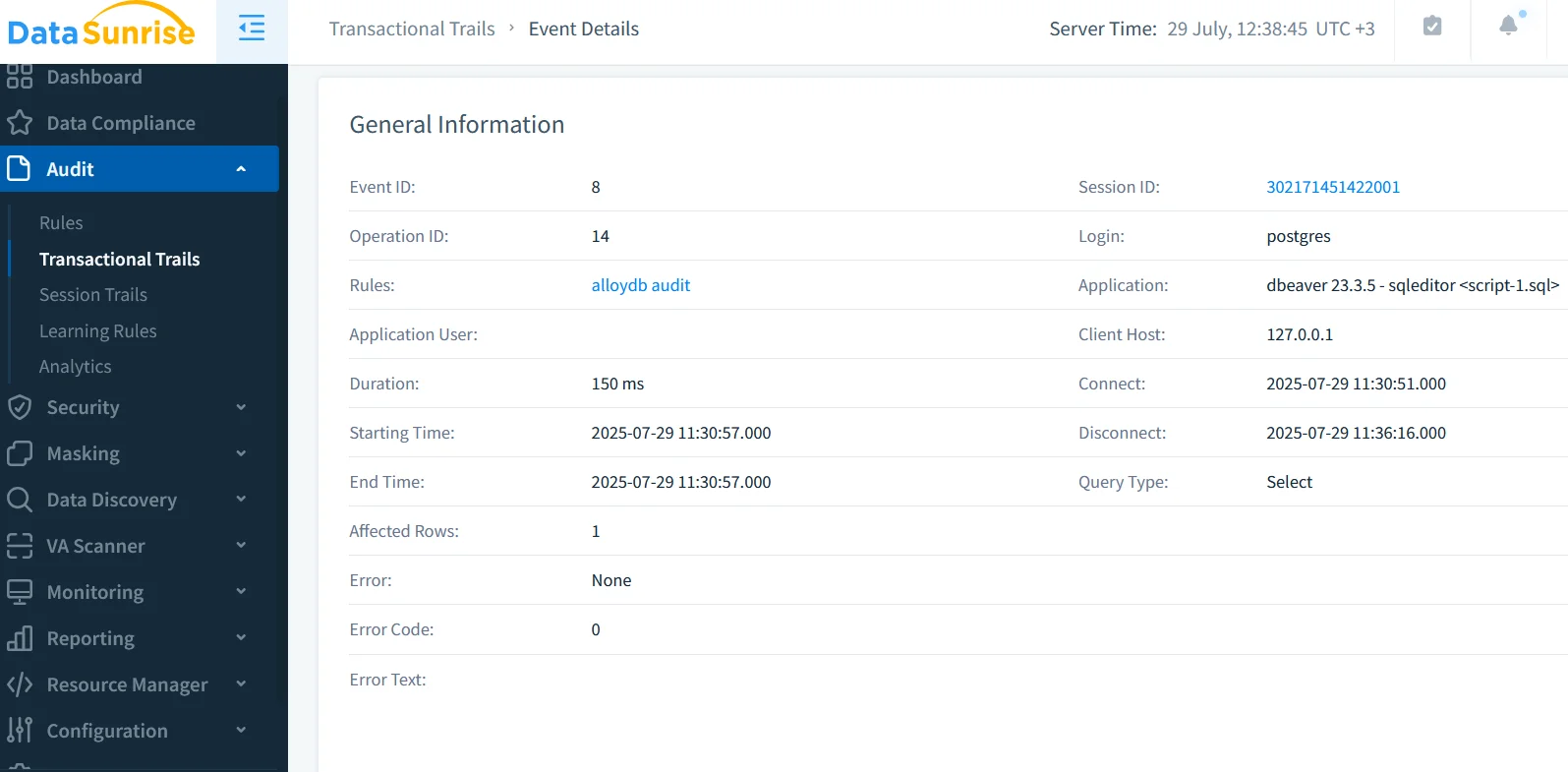

Estendere la Visibilità con DataSunrise

Anche con i log nativi, i team spesso necessitano di ulteriore contesto—riscritture del testo SQL, valutazione del rischio o correlazione tra database. Data Audit di DataSunrise introduce un proxy trasparente che comprende il dialetto PostgreSQL di AlloyDB e può arricchire ogni evento con:

- Controlli di conformità del mascheramento dinamico rispetto alle regole aziendali.

- Notifiche in tempo reale tramite Slack o Teams in caso di violazioni delle policy.

- Analisi comportamentale per stabilire il profilo dei normali modelli di query.

Distribuisci il proxy in modalità Native Audit Trails (vedi DataSunrise per AlloyDB). Poiché il packet sniffing sulle reti VPC gestite non è fattibile, il proxy termina il TLS del client e inoltra il traffico ad AlloyDB tramite una connessione interna.

Passaggi di configurazione:

- Avvia un cluster GKE privato nello stesso VPC di AlloyDB.

- Installa tramite Helm il chart

datasunrise/datasunrisecon--set mode=audit. - Registra l’endpoint di AlloyDB e consenti il routing dei servizi basato su IAM.

- Definisci le politiche di audit—non è necessario codice.

Il proxy scrive il proprio JSON strutturato su Cloud Logging o su qualsiasi SIEM a valle, allineandosi ai formati di AlloyDB in modo da poter unire i dataset su session_id.

Mettere Tutto Insieme — Query Esempio

Di seguito è riportato un esempio di federazione BigQuery che unisce i log nativi e quelli di DataSunrise, li arricchisce con un modello PaLM 2 e segnala le letture di dati ad alto rischio:

CREATE TEMP FUNCTION classify(text STRING)

RETURNS STRING

LANGUAGE js AS """

// Chiama Vertex AI PaLM2 tramite funzione remota

// (pseudo‑codice per brevità)

return callLLM(text);

""";

WITH native AS (

SELECT protoPayload.serviceData.statement

FROM `alloydb_logs.cloudaudit_*`

WHERE REGEXP_CONTAINS(logName, 'pgAudit')

),

proxy AS (

SELECT jsonPayload.statement

FROM `security_proxy.datasunrise_audit_*`

)

SELECT statement,

classify(statement) AS risk_level

FROM (

SELECT * FROM native UNION ALL SELECT * FROM proxy

)

WHERE risk_level = 'HIGH';

In pratica, memorizzeresti l’output GenAI in una vista materializzata per alimentare cruscotti o sistemi di ticketing automatizzati.

Conclusione

L’Audit del Database per AlloyDB per PostgreSQL non è più un ripensamento passivo—è un piano di controllo attivo guidato dall’AI. Combinando i flussi di audit integrati di Google Cloud con le informazioni a livello di proxy di DataSunrise, e stratificando la sintesi GenAI sopra, i team di sicurezza ottengono una consapevolezza situazionale in tempo reale senza essere sommersi dal rumore dei log. Il risultato è un percorso semplificato verso una conformità continua e, in ultima analisi, una piattaforma dati più resiliente.

Cerchi i prossimi passaggi? Esamina Behavior Analytics per il rilevamento delle anomalie o esplora le tecniche di mascheramento dinamico dei dati per iniziare a proteggere le colonne sensibili già oggi.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora