Che Cos’è MySQL Audit Trail

Un audit trail di MySQL è più di un semplice file di log: è una registrazione completa di chi ha fatto cosa, quando e come nell’ambiente del Suo database. Per la conformità, la sicurezza e la resilienza operativa, un audit trail efficace è essenziale. Questa guida spiega il suo ruolo, dettaglia i passaggi per la configurazione nativa e analizza come DataSunrise estenda le capacità grazie a funzionalità avanzate.

Comprendere gli Audit Trail di MySQL

Che Cos’è MySQL Audit Trail si riferisce a una registrazione cronologica delle attività critiche del database, come i login, le modifiche allo schema, le variazioni dei dati e l’accesso a risorse sensibili. Mantenere tale traccia fornisce la base per rilevare attività sospette, indagare su eventuali incidenti e soddisfare la conformità in linea con standard come GDPR, HIPAA e PCI DSS. Un audit trail ben mantenuto aiuta anche nelle indagini forensi e nella risoluzione dei problemi operativi. Ad esempio, se una tabella viene eliminata accidentalmente, la traccia può rivelare l’utente, l’orario e il comando esatto.

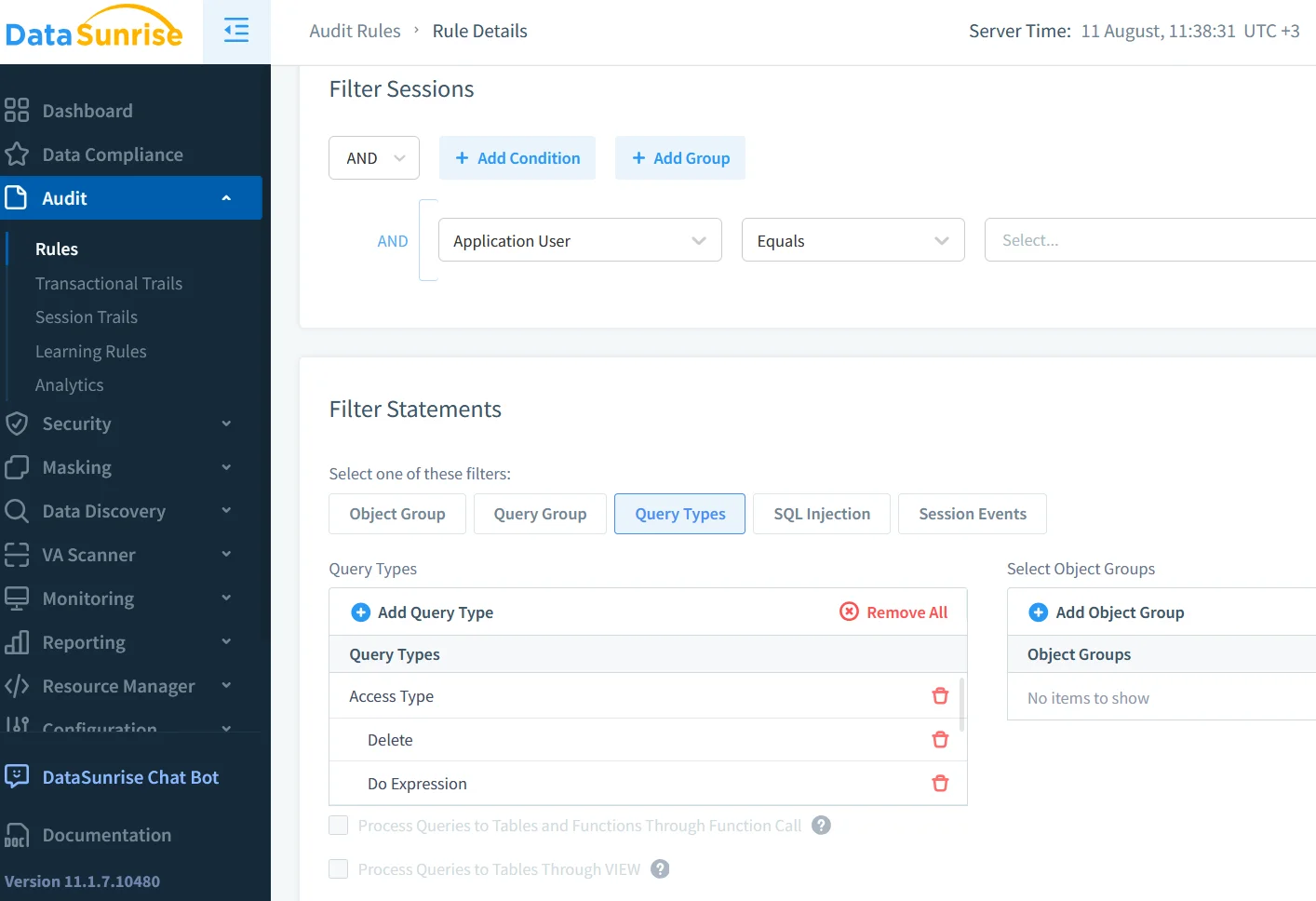

Auditing in Tempo Reale

I log tradizionali vengono spesso esaminati a seguito di incidenti, ritardando così la risposta. L’auditing in tempo reale cambia questa situazione catturando gli eventi istantaneamente, integrandosi con piattaforme SIEM/SOAR per risposte automatizzate e applicando filtri in tempo reale e mascheramento dei campi prima dell’esecuzione delle query. Grazie a informazioni in tempo reale, i team possono reagire ad attività anomale — come esportazioni massicce di dati o modifiche insolite dello schema — in pochi secondi.

Mascheramento Dinamico dei Dati nell’Auditing

Il mascheramento dinamico dei dati salvaguarda le informazioni sensibili nei risultati delle query senza modificare i dati memorizzati. Ad esempio:

SELECT customer_id,

CONCAT(LEFT(card_number, 4), '****', RIGHT(card_number, 4)) AS masked_card

FROM payments;

Il mascheramento dinamico dei dati assicura che solo il personale autorizzato possa visualizzare i dati completi, consentendo comunque ad altri di operare con valori mascherati ma significativi. In un contesto di audit, il mascheramento dinamico dei dati previene la divulgazione accidentale quando le query vengono esaminate o replicate in ambienti di reporting.

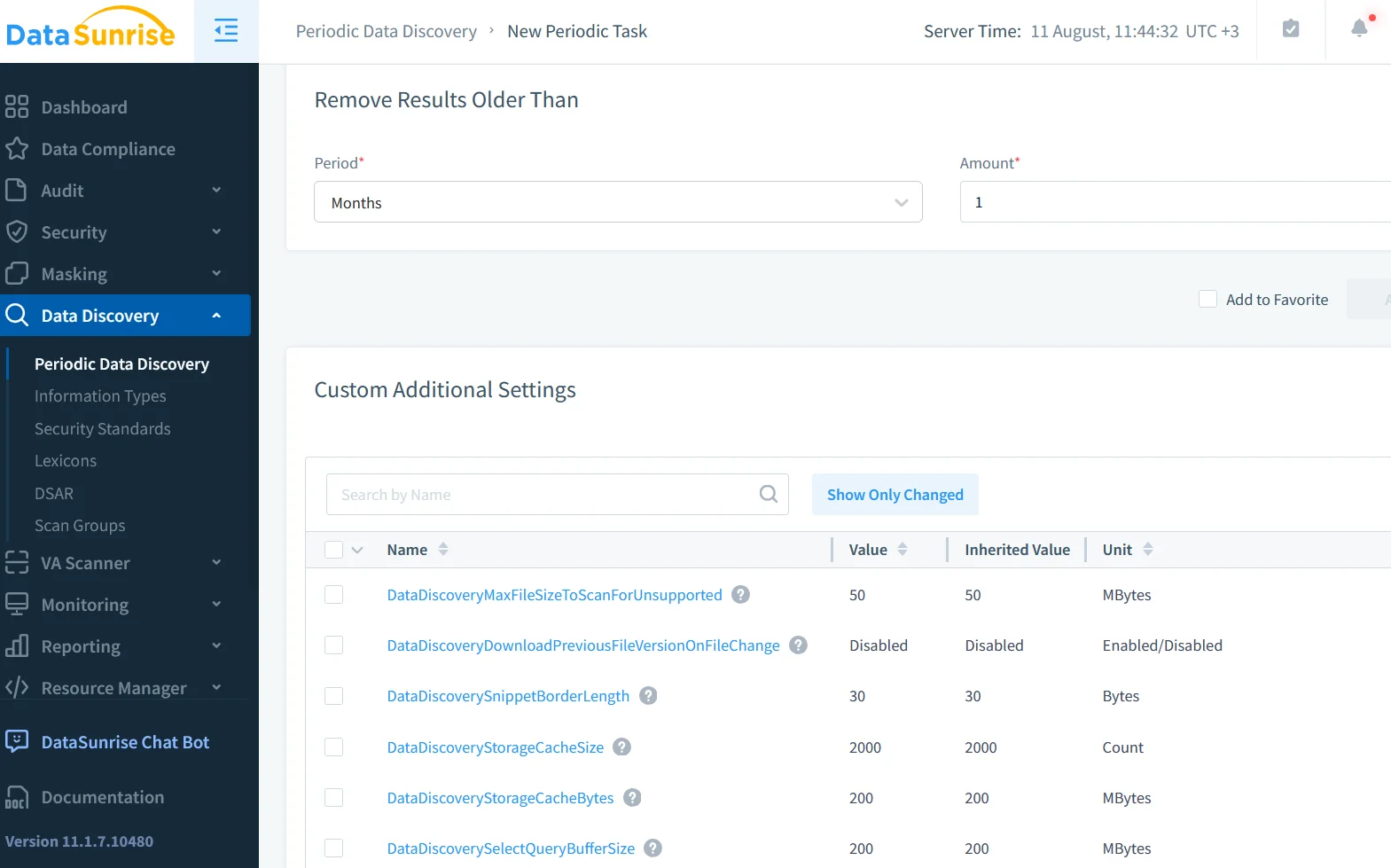

Scoperta dei Dati Prima dell’Auditing

La scoperta dei dati è il processo di identificazione di dove risiedano le informazioni sensibili o soggette a regolamentazioni. Individuando le tabelle ad alto rischio, è possibile concentrare gli sforzi di monitoraggio, creare regole di audit mirate e stabilire correlazioni chiare tra i requisiti di conformità e gli asset del database. Comprendere il panorama dei dati garantisce che le risorse per l’audit siano dirette dove sono maggiormente necessarie.

Configurazione Nativa dell’Audit MySQL

MySQL Enterprise Edition include un Audit Plugin integrato per registrare gli eventi su file o tabelle. Può essere abilitato con:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_policy = 'ALL';

Per ridurre il rumore, è possibile applicare filtri:

SET GLOBAL audit_log_exclude_users = 'report_user';

I log di audit possono essere memorizzati localmente o inviati a un sistema di gestione dei log. Maggiori dettagli sono disponibili nella documentazione del MySQL Audit Plugin. Sebbene gli strumenti nativi forniscano una solida base, mancano di analisi avanzate e di un controllo centralizzato, specialmente in ambienti con più server.

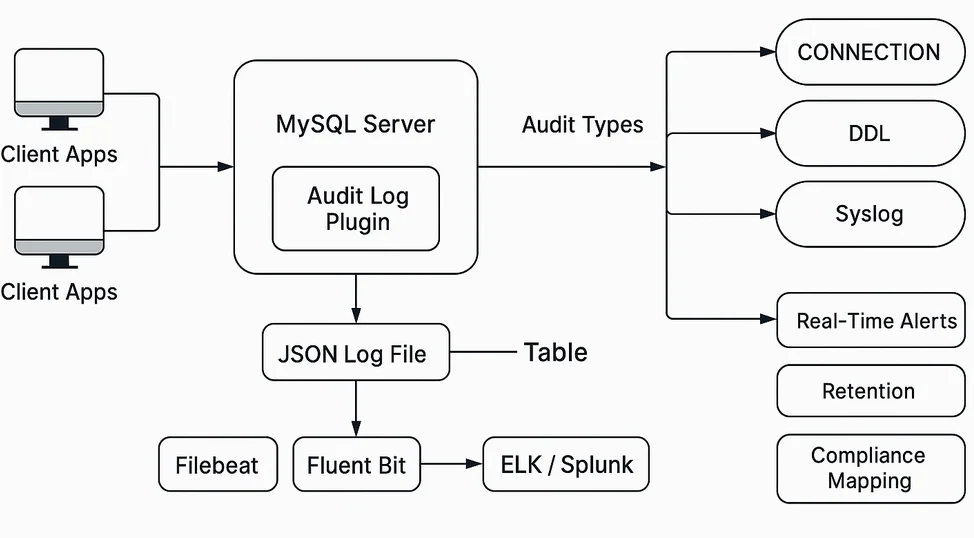

Audit di MySQL con DataSunrise

DataSunrise si basa sull’audit nativo intercettando il traffico in tempo reale senza modificare il database, applicando regole integrate di mascheramento e allerta, mappando automaticamente le attività in linea con i framework di conformità, centralizzando i log di audit da più istanze MySQL e utilizzando analisi comportamentali per segnalare attività anomale. La sua architettura di reverse proxy garantisce che tutte le query passino attraverso un livello di sicurezza unificato, applicando politiche e protezioni coerenti.

Impatto sulla Sicurezza e Conformità

Un robusto audit trail di MySQL rafforza la sicurezza dei dati, potenzia la sicurezza del database e fornisce prove verificabili per gli enti regolatori. Quando combinato con il mascheramento dei dati, la scoperta dei dati e gli avvisi in tempo reale, l’audit evolve da una mera registrazione passiva a un sistema di difesa attivo.

Approccio Ibrido

Molte organizzazioni adottano una strategia a strati. I log di audit nativi di MySQL garantiscono una tracciabilità di base. DataSunrise aggiunge l’applicazione avanzata delle politiche, allerta e gestione centralizzata. Integrare entrambi nelle soluzioni SIEM crea una cronologia degli eventi unificata e ricercabile. Questa combinazione offre ridondanza, una visibilità più ampia e una risposta agli incidenti più rapida.

Caso d’Uso nel Mondo Reale

Prenda in considerazione un’istituzione finanziaria con più istanze MySQL. L’audit nativo garantisce che tutte le transazioni vengano registrate localmente. DataSunrise centralizza questi log, maschera i numeri di conto e avverte i team di sicurezza riguardo a pattern di prelievi insoliti in tempo reale. Questo approccio soddisfa i requisiti di PCI DSS e contribuisce a mitigare il rischio di frodi.

Conclusione

Che Cos’è MySQL Audit Trail non è solo una definizione: è una strategia per mettere in sicurezza e monitorare il Suo database. Che si utilizzi l’Audit Plugin integrato di MySQL o si potenzino le capacità con DataSunrise, l’obiettivo è garantire una visibilità costante e operativa su ogni operazione critica. Per ulteriori approfondimenti tecnici, consulti il Manuale di Riferimento MySQL 8.0, il Blog sull’Audit di MySQL di Percona e la Guida al MariaDB Audit Plugin, che condivide concetti rilevanti per l’approccio di audit di MySQL.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora