Scopra i JWT Decoders

Introduzione

Nell’attuale panorama digitale, l’autenticazione e l’autorizzazione sicure sono fondamentali. I JWT sono un mezzo sicuro per condividere informazioni tra le parti in maniera compatta e autonoma. Tuttavia, per sfruttare appieno il potenziale dei JWT, è necessario comprendere come decodificarli e verificarli. È qui che entrano in gioco i decodificatori JWT.

Questo articolo approfondirà il mondo dei decodificatori JWT, esplorandone il funzionamento, l’importanza e le applicazioni pratiche. Verrà trattato tutto, dai concetti di base dei JWT fino alle tecniche di decodifica avanzate. Questo la aiuterà a comprendere come creare sistemi di autenticazione robusti.

Che Cos’è un JWT?

Ripassiamo brevemente cos’è un JWT e perché è così ampiamente utilizzato, prima di approfondire i decodificatori JWT.

Un JSON Web Token (JWT) è un metodo standard per trasmettere in modo sicuro informazioni tra le parti come oggetto JSON. Gli sviluppatori usano comunemente i JWT per l’autenticazione e lo scambio di informazioni nello sviluppo di applicazioni web.

Un JWT è composto da tre parti:

- Header

- Payload

- Signature

Queste parti sono separate da punti e generalmente appaiono in questo modo:

xxxxx.yyyyy.zzzzz

Codifichi l’header e il payload come oggetti JSON in Base64Url. Il sistema genera la signature utilizzando una chiave segreta e le informazioni provenienti dall’header e dal payload.

Comprendere i Decodificatori JWT

Cos’è un Decodificatore JWT?

Un decodificatore JWT è uno strumento o una libreria che consente di analizzare e leggere il contenuto di un JWT. Inverte il processo di codifica, rivelando le informazioni contenute nell’header e nel payload del token.

Perché Utilizzare i Decodificatori JWT?

I decodificatori JWT rivestono diverse funzioni cruciali:

- Verifica: Aiutano a verificare l’integrità e l’autenticità del token.

- Debug: Gli sviluppatori li usano per ispezionare il contenuto del token durante lo sviluppo.

- Gestione degli utenti: Consentono ai sistemi di estrarre le informazioni dell’utente dai token.

- Audit di sicurezza: Aiutano a individuare eventuali vulnerabilità

Come Funzionano i Decodificatori JWT

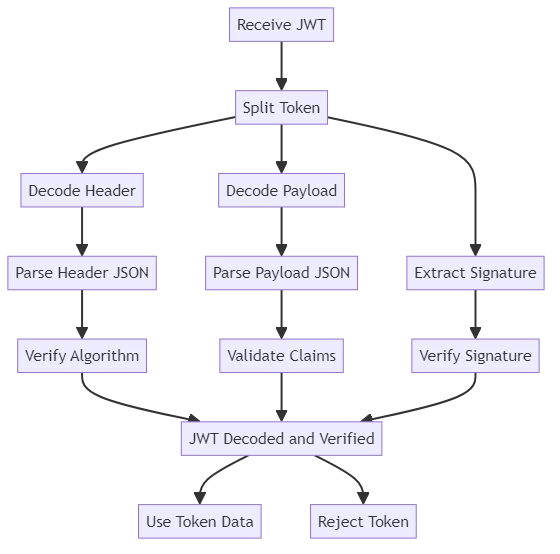

I decodificatori JWT eseguono diversi passaggi per estrarre e verificare le informazioni contenute in un token:

- Suddivisione del token: Il decodificatore separa le tre parti del JWT.

- Decodifica: Esegue il Base64Url-decoding dell’header e del payload.

- Parsing: Il JSON decodificato viene analizzato in un formato utilizzabile.

- Verifica della signature: Facoltativamente, il decodificatore può verificare la signature del token.

Diamo un’occhiata a un esempio di come potrebbe funzionare un decodificatore JWT di base:

import base64

import json

def decode_jwt(token):

# Suddivida il token nelle sue tre parti

header, payload, signature = token.split('.')

# Decodifichi l'header e il payload

decoded_header = base64.urlsafe_b64decode(header + '==').decode('utf-8')

decoded_payload = base64.urlsafe_b64decode(payload + '==').decode('utf-8')

# Analizzi il JSON

header_data = json.loads(decoded_header)

payload_data = json.loads(decoded_payload)

return {

'header': header_data,

'payload': payload_data,

'signature': signature

}

# Esempio di utilizzo

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

decoded = decode_jwt(jwt)

print(json.dumps(decoded, indent=2))Questo semplice decodificatore suddivide il token, decodifica l’header e il payload e restituisce i dati analizzati. In un contesto reale, sarebbe opportuno anche verificare la signature, come illustreremo più avanti.

Tecniche Avanzate di Decodifica JWT

Se la decodifica di base è semplice, quella avanzata dei JWT implica alcune considerazioni importanti:

Validazione del Token

Un aspetto cruciale della decodifica dei JWT è la validazione del token. Ciò comporta:

- Controllare il tempo di scadenza (claim exp)

- Verificare l’issuer (claim iss)

- Confermare l’audience (claim aud)

- Validare eventuali claim personalizzati

Ecco un esempio di come potrebbe essere validato alcuni di questi claim:

import time

def validate_jwt_claims(payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("Il token è scaduto")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Issuer del token non valido")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Audience del token non valida")

# Usi questa funzione dopo aver decodificato il JWT

validate_jwt_claims(decoded['payload'])Verifica della Signature

Verificare la signature è fondamentale per assicurarsi che il token non sia stato manomesso. Questo processo implica:

- Ricreare la signature utilizzando l’header, il payload e la chiave segreta

- Confrontare la signature ricreata con quella presente nel token

Ecco un esempio base di verifica della signature:

import hmac

import hashlib

def verify_signature(token, secret):

header, payload, signature = token.split('.')

message = f"{header}.{payload}"

# Crei una nuova signature

new_signature = base64.urlsafe_b64encode(

hmac.new(secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

# Usi questa funzione per verificare la signature del token

is_valid = verify_signature(jwt, "your-secret-key")

print(f"La signature è valida: {is_valid}")Implementare i Decodificatori JWT

Ora che sappiamo come decodificare un JWT, vediamo come creare un decodificatore JWT più avanzato:

import base64

import json

import hmac

import hashlib

import time

class JWTDecoder:

def __init__(self, secret):

self.secret = secret

def decode(self, token):

try:

header, payload, signature = token.split('.')

decoded_header = self._decode_base64(header)

decoded_payload = self._decode_base64(payload)

if not self._verify_signature(f"{header}.{payload}", signature):

raise ValueError("Signature non valida")

self._validate_claims(json.loads(decoded_payload))

return {

'header': json.loads(decoded_header),

'payload': json.loads(decoded_payload)

}

except Exception as e:

raise ValueError(f"Token non valido: {str(e)}")

def _decode_base64(self, data):

padding = '=' * (4 - (len(data) % 4))

return base64.urlsafe_b64decode(data + padding).decode('utf-8')

def _verify_signature(self, message, signature):

new_signature = base64.urlsafe_b64encode(

hmac.new(self.secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

def _validate_claims(self, payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("Il token è scaduto")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Issuer del token non valido")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Audience del token non valida")

# Esempio di utilizzo

decoder = JWTDecoder("your-secret-key")

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

try:

decoded_token = decoder.decode(jwt)

print(json.dumps(decoded_token, indent=2))

except ValueError as e:

print(f"Errore: {str(e)}")Questa implementazione include la verifica della signature e la validazione dei claim, offrendo così una soluzione di decodifica JWT più sicura e completa.

Best Practice per l’Uso dei Decodificatori JWT

Quando si lavora con i decodificatori JWT, consideri queste best practice:

- Verifichi sempre la signature prima di affidarsi al contenuto del token.

- Validi tutti i claim rilevanti, in particolare i tempi di scadenza.

- Utilizzi chiavi segrete forti per la verifica della signature.

- Implementi una gestione appropriata degli errori per trattare in modo elegante i token non validi.

- Aggiorni regolarmente la sua libreria JWT per correggere eventuali vulnerabilità di sicurezza.

- Non memorizzi informazioni sensibili nel payload del JWT, poiché gli aggressori possono decodificarlo facilmente.

Errori Comuni e Come Evitarli

Nonostante i decodificatori JWT siano strumenti potenti, esistono alcuni errori comuni da evitare:

- Fare affidamento su token non verificati: Verifichi sempre la signature prima di utilizzare le informazioni del token.

- Ignorare i tempi di scadenza: Controlli costantemente il claim ‘exp’ per assicurarsi che il token sia ancora valido.

- Utilizzare chiavi segrete deboli: Impieghi chiavi forti e generate casualmente per la firma e la verifica dei token.

- Memorizzare dati sensibili nei JWT: Ricordi che il payload può essere facilmente decodificato, quindi eviti di memorizzare informazioni riservate.

- Non gestire correttamente gli errori di decodifica: Implementi una gestione degli errori adeguata per trattare i token non validi o manomessi.

Conclusione

I decodificatori JWT sono strumenti essenziali nel moderno sviluppo web, permettendo la creazione di sistemi di autenticazione e autorizzazione sicuri. Comprendendo il loro funzionamento e implementandoli correttamente, potrà migliorare la sicurezza e la funzionalità delle sue applicazioni.

Ricordi che, pur offrendo molti vantaggi, i JWT non sono una soluzione universale per tutti gli scenari di autenticazione. Valuti sempre le sue specifiche esigenze di sicurezza e scelga la soluzione più appropriata per i suoi bisogni.

Continuando a lavorare con i JWT e i decodificatori, si tenga aggiornato sulle best practice ed eventuali vulnerabilità. Il panorama della sicurezza su internet è in continua evoluzione ed essere aggiornato è fondamentale per mantenere sistemi robusti e sicuri.