Governance dei Dati MySQL: Garantire Conformità e Sicurezza

Introduzione

La governance dei dati è un componente critico della gestione dei database, che garantisce sicurezza, conformità e integrità dei dati. MySQL offre funzionalità native per l’auditing e la governance, aiutando le organizzazioni a monitorare l’accesso ai dati e le modifiche. Questo articolo esplora la governance dei dati in MySQL, concentrandosi sull’installazione di MySQL dal registro dei container di Oracle, sulla configurazione dell’accesso esterno e sull’implementazione di tecniche base di auditing dei dati. Per ulteriori ricerche sulle pratiche di sicurezza di MySQL, fare riferimento a Guida alla Sicurezza di MySQL, Audit Log di MySQL e Documentazione sull’Istruzione INSERT.

Per argomenti più ampi sulla conformità dei dati, vedere Governance dei Dati e Conformità dei Dati.

Installazione di MySQL Community dal Registro dei Container di Oracle

Per installare MySQL 8.4 utilizzando il registro dei container di Oracle, seguire questi passaggi:

1. Accedere al Registro dei Container di Oracle

docker login container-registry.oracle.com

Ti verrà richiesto di inserire le credenziali del tuo account Oracle.

2. Scaricare l’Immagine di MySQL 8.4

docker pull container-registry.oracle.com/mysql/community-server:8.4

3. Avviare il Container MySQL

docker run --name mysql-container -e MYSQL_ROOT_PASSWORD=rootpassword -d -p 3306:3306 container-registry.oracle.com/mysql/community-server:8.4

4. Verificare i Container in Esecuzione

docker ps

Assicurarsi che il container sia in esecuzione prima di procedere.

Consentire Connessioni Esterne come Root

Per impostazione predefinita, MySQL restringe le connessioni esterne. Per consentire l’accesso esterno, tentare innanzitutto di connettersi come root dall’esterno del container:

mysql -u root -p

Se viene visualizzato il messaggio di errore:

ERROR 1130 (HY000): Host '172.17.0.1' is not allowed to connect to this MySQL server

allora è necessario consentire il tuo IP. Seguire questi passaggi:

1. Accedere a MySQL dall’interno del container

docker exec -it mysql-container mysql -u root -p

2. Creare un nuovo utente root con accesso dal tuo IP locale

CREATE USER 'root'@'172.17.0.1' IDENTIFIED BY 'rootpassword'; GRANT ALL PRIVILEGES ON *.* TO 'root'@'172.17.0.1' WITH GRANT OPTION; FLUSH PRIVILEGES;

Ora dovresti essere in grado di connetterti dalla tua macchina locale.

Per le migliori pratiche di sicurezza, vedere Sicurezza dei Database e Controlli di Accesso Basati sui Ruoli.

Creazione di Tabelle di Esempio e Inserimento di Dati Fittizi

Prima di implementare i meccanismi di auditing, creare un semplice database e popolarlo con dati fittizi:

CREATE DATABASE company_db;

USE company_db;

CREATE TABLE employees (

id INT AUTO_INCREMENT PRIMARY KEY,

name VARCHAR(100),

position VARCHAR(50),

salary DECIMAL(10,2)

);

INSERT INTO employees (name, position, salary) VALUES

('Alice Johnson', 'Engineer', 70000.00),

('Bob Smith', 'Manager', 85000.00),

('Charlie Brown', 'Analyst', 60000.00);Per ulteriori informazioni sull’inserimento dei dati, vedere Documentazione sull’Istruzione INSERT.

Implementazione dell’Auditing dei Dati con i Trigger di MySQL

Una volta configurato MySQL, è possibile creare un log di audit utilizzando i trigger.

CREATE TABLE audit_log (

id INT AUTO_INCREMENT PRIMARY KEY,

action_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP,

user VARCHAR(255),

action_type VARCHAR(50),

original_data JSON,

modified_data JSON

);

CREATE TRIGGER before_update_employees

BEFORE UPDATE ON employees

FOR EACH ROW

INSERT INTO audit_log (user, action_type, original_data, modified_data)

VALUES (CURRENT_USER(), 'UPDATE', JSON_OBJECT('name', OLD.name, 'position', OLD.position, 'salary', OLD.salary),

JSON_OBJECT('name', NEW.name, 'position', NEW.position, 'salary', NEW.salary));Per strategie di auditing avanzate, vedere Audit Log e Monitoraggio dell’Attività del Database.

Utilizzo delle Views per un Accesso Controllato

Per limitare l’esposizione dei dati sensibili, creare una view che mostri solo le informazioni non sensibili dei dipendenti:

CREATE VIEW employee_public AS SELECT id, name, position FROM employees;

Per ulteriori soluzioni relative alla conformità, consultare Conformità alla Privacy dei Dati e Data Masking.

Archiviazione e Recupero dei Dati di Audit

Interrogazione dei Log di Audit

USE company_db; SELECT * FROM audit_log ORDER BY action_time DESC;

Per ulteriori approfondimenti sull’auditing, leggere Archiviazione degli Audit e Audit Trail dei Database.

Creazione di Backup dei Dati

Per garantire l’integrità dei dati, creare backup regolari:

mysqldump -u root -p --databases company_db > backup.sql

Per una sicurezza avanzata, esplorare Crittografia dei Database.

Automazione della Governance dei Dati con DataSunrise

Per un approccio completamente automatizzato, DataSunrise fornisce strumenti avanzati per la sicurezza dei database, la conformità e il monitoraggio.

Configurazione di DataSunrise per una Governance dei Dati Continua

- Accedi a DataSunrise utilizzando le credenziali dell’amministratore:

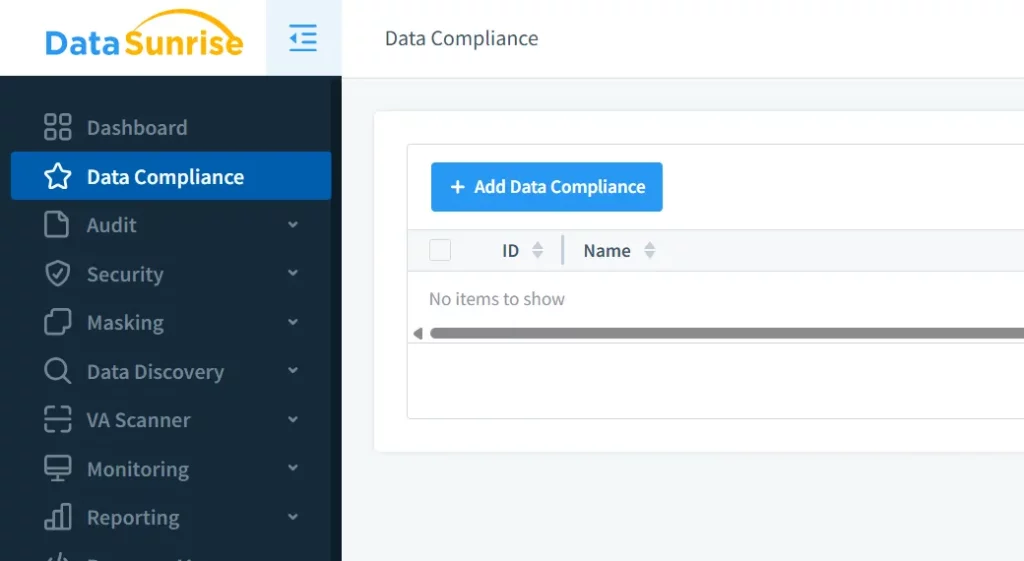

- Naviga alla scheda “Data Compliance” e clicca su “Add Data Compliance” per iniziare a configurare le regole di governance:

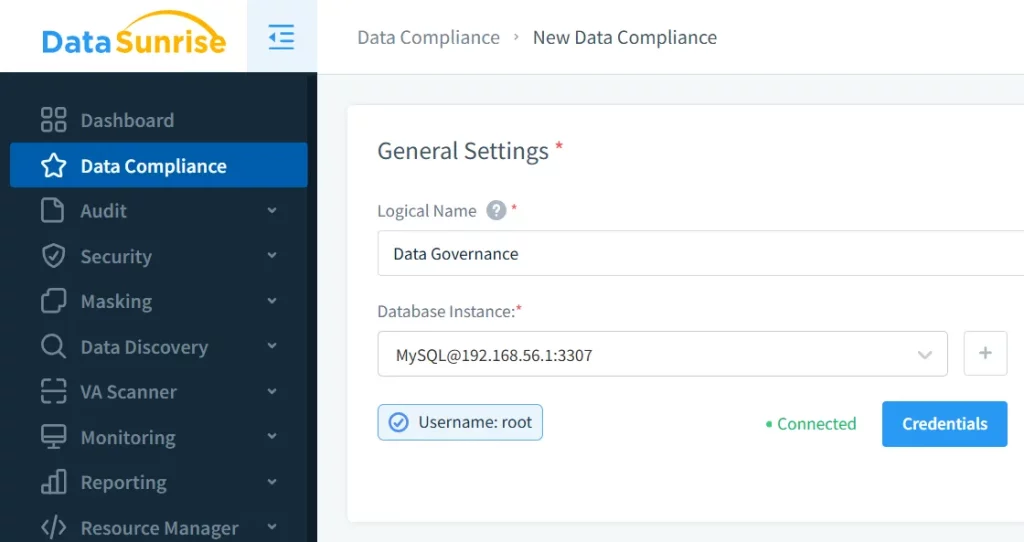

- Seleziona la tua istanza MySQL e fornisci un nome logico per la regola di conformità:

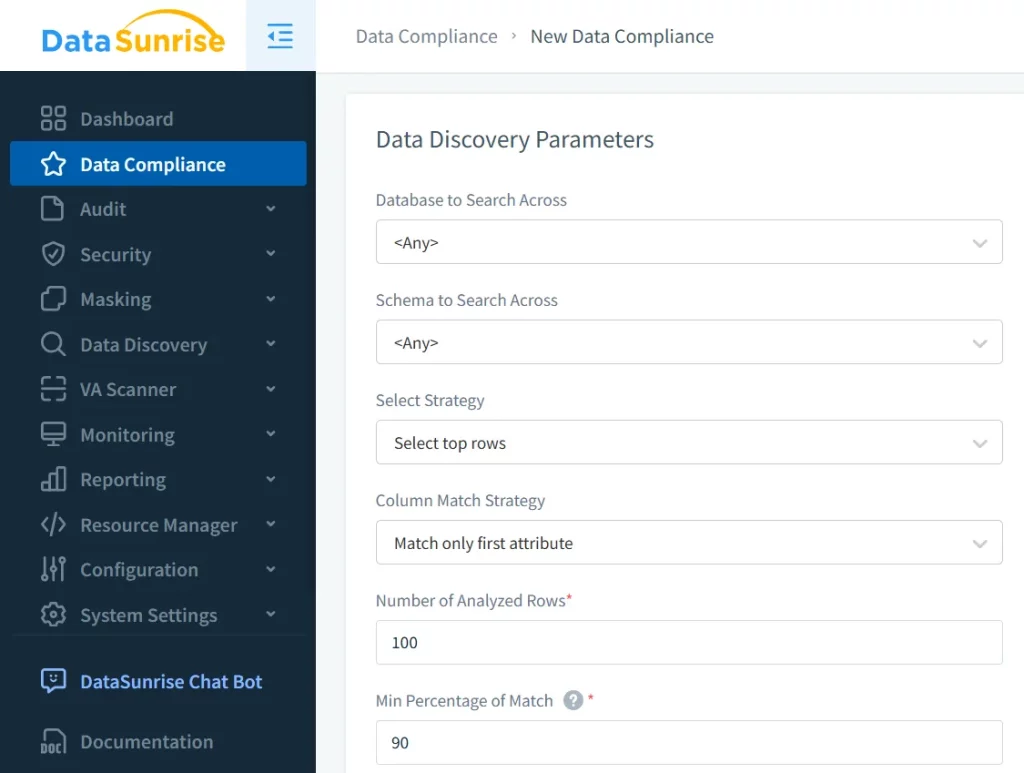

- Imposta i modelli di discovery per definire quali aree del database devono essere scansionate (ad es., registri finanziari, dati personali identificabili [PII] o proprietà intellettuale):

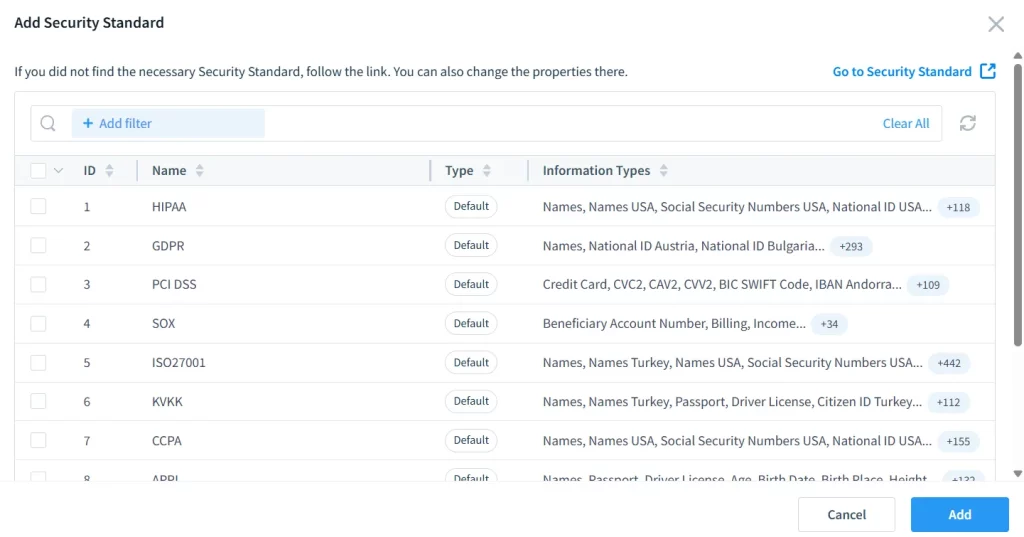

- Scegli il framework di conformità desiderato (GDPR, HIPAA, PCI DSS, ecc.) per applicare automaticamente le politiche di sicurezza pertinenti:

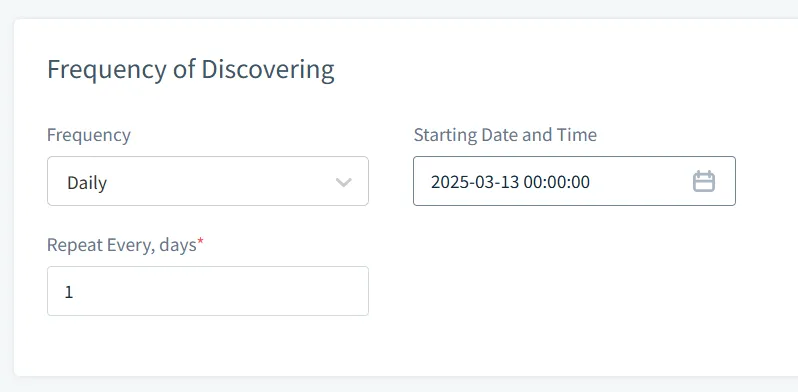

- Configura la frequenza delle ricerche, garantendo un monitoraggio continuo e l’applicazione delle regole di conformità:

Per una panoramica completa sulla gestione della conformità, consultare Compliance Manager e Conformità con i Requisiti SOX, PCI DSS e HIPAA.

Conclusione

Installando MySQL 8.4 tramite il registro dei container di Oracle e configurando l’accesso esterno, si crea una base sicura per la governance dei dati. L’implementazione di trigger e view consente di avere un auditing nativo e un accesso controllato ai dati. Tuttavia, per le organizzazioni che necessitano di un approccio completo e automatizzato alla conformità, DataSunrise offre strumenti all’avanguardia per la sicurezza dei database.

Per ulteriori informazioni sulla conformità automatizzata, visita Automated Compliance Reporting. Per scoprire come DataSunrise può migliorare la tua strategia di sicurezza dei database, richiedi oggi una Demo di DataSunrise.