Guida Completa al Mascheramento Dinamico dei Dati in ScyllaDB

Introduzione

In un’era in cui le violazioni dei dati costano alle aziende milioni ogni anno, proteggere le informazioni sensibili è imprescindibile. Il Mascheramento Dinamico dei Dati (DDM) si è affermato come una tecnica fondamentale per tutelare i dati sensibili mantenendone la fruibilità. A differenza del mascheramento statico, che altera in modo permanente i dati, il DDM oscura i campi sensibili in tempo reale in base ai ruoli degli utenti, garantendo che solo il personale autorizzato possa visualizzare i dati non mascherati. Per database ad alte prestazioni come ScyllaDB, implementare il DDM risulta impegnativo a causa della mancanza di supporto nativo. Tuttavia, soluzioni innovative come il mascheramento tramite proxy e strumenti di terze parti come DataSunrise colmano efficacemente questa lacuna.

Questo articolo esplora come implementare il mascheramento dinamico dei dati in ScyllaDB utilizzando sia soluzioni native che strumenti avanzati. Verranno presentati esempi pratici, inclusi funzioni CQL e le funzionalità a livello enterprise di DataSunrise, per aiutarLa a proteggere le informazioni sensibili senza compromettere le prestazioni.

Che Cos’è il Mascheramento Dinamico dei Dati?

Il Mascheramento Dinamico dei Dati (DDM) è una misura di sicurezza che nasconde i dati sensibili in tempo reale durante l’esecuzione delle query. Ad esempio, un operatore del servizio clienti potrebbe visualizzare solo le ultime quattro cifre di un numero di carta di credito, mentre un amministratore di database vede il valore completo. Ciò riduce al minimo i rischi di esposizione senza modificare i dati sottostanti.

In ScyllaDB, un database NoSQL ottimizzato per la velocità e la scalabilità, il mascheramento dinamico dei dati non è supportato nativamente. Le organizzazioni devono pertanto fare affidamento su strumenti esterni o su logiche personalizzate dell’applicazione per mascherare i dati in modo dinamico. I casi d’uso comuni includono:

- Compliance: Soddisfare regolamenti come GDPR o HIPAA.

- Accesso Basato sui Ruoli: Limitare la visibilità dei dati in base ai ruoli degli utenti.

- Ambienti di Test: Condividere dati di produzione mascherati con gli sviluppatori.

Mascheramento Dinamico dei Dati Nativo per Scylla

Sebbene ScyllaDB non disponga di un DDM integrato, è possibile ottenere un mascheramento limitato utilizzando CQL User-Defined Functions (UDFs). Queste funzioni consentono di definire una logica personalizzata per offuscare i dati direttamente all’interno delle query. Di seguito, analizziamo come utilizzare le UDF per realizzare un semplice mascheramento dinamico dei dati.

Esempio: Mascheramento degli Indirizzi Email

Per mascherare dinamicamente gli indirizzi email, è possibile creare una UDF che sostituisce parte dell’email con degli asterischi. Ecco come:

CREATE FUNCTION mask_email(email TEXT)

RETURNS NULL ON NULL INPUT

RETURNS TEXT

LANGUAGE lua AS $$

local user, domain = string.match(email, "([^@]+)@(.+)")

return string.sub(user, 1, 1) .. "***@" .. domain

$$;

Una volta creata la funzione, puoi utilizzarla nelle query:

SELECT mask_email(email) FROM users WHERE id = 101;

| Email Originale | Output Mascherato |

|---|---|

| [email protected] | j***@example.com |

Limitazioni delle UDF Native

Sebbene le UDF forniscano un modo semplice per implementare un mascheramento di base, presentano delle limitazioni:

- Politiche Basate sui Ruoli: Le UDF non possono applicare nativamente il mascheramento basato sui ruoli.

- Impatto sulle Prestazioni: Una logica di mascheramento complessa può incidere sulle prestazioni delle query.

- Flessibilità Limitata: Le UDF non sono ideali per scenari avanzati di mascheramento, come il mascheramento condizionale basato sui ruoli degli utenti o sugli indirizzi IP.

Per soluzioni più robuste e scalabili, si consiglia di utilizzare strumenti di terze parti come DataSunrise.

DataSunrise: Mascheramento Dinamico dei Dati Avanzato

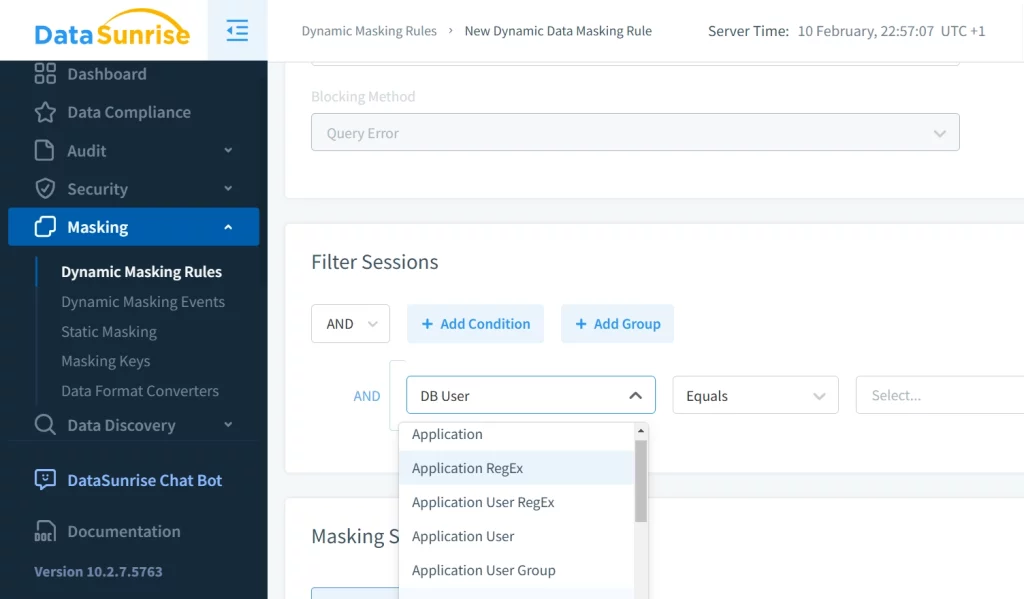

Per le organizzazioni che richiedono un mascheramento dinamico dei dati a livello enterprise, strumenti di terze parti come DataSunrise offrono una soluzione completa. DataSunrise agisce come un proxy tra l’applicazione e ScyllaDB, intercettando le query e applicando in tempo reale le regole di mascheramento. Una delle sue caratteristiche distintive è la capacità di mascherare i dati in base a ruoli degli utenti, intervalli IP o dispositivi, offrendo un controllo granulare sulla visibilità dei dati.

Mascheramento Basato sui Ruoli

DataSunrise permette di definire regole di mascheramento che si applicano solo a specifici ruoli di utenti. Ad esempio, è possibile configurare il sistema in modo da mostrare gli indirizzi email completi agli amministratori, mentre vengono mascherati per gli altri utenti.

Esempio: Mascheramento dei Numeri delle Carte di Credito

- Creare una Regola di Mascheramento

- Campo di Destinazione:

credit_card - Schema di Mascheramento:

XXXX-XXXX-XXXX-####(rivela le ultime quattro cifre) - Ruoli Applicati: Tutti gli utenti tranne

finance_team

- Campo di Destinazione:

- Esecuzione della Query

- La query di un utente del marketing restituisce

XXXX-XXXX-XXXX-1234. - Il team finanziario riceve il valore completo

4111-1111-1111-1234.

- La query di un utente del marketing restituisce

Questa funzionalità garantisce che i dati sensibili vengano esposti solo al personale autorizzato, riducendo significativamente il rischio di violazioni dei dati.

Caratteristiche Aggiuntive

- Mascheramento Basato su Intervallo IP e Dispositivo: Limitare la visibilità dei dati in base all’indirizzo IP dell’utente o al tipo di dispositivo.

- Mascheramento a Livello di Tabella/Keyspace: Applicare regole di mascheramento a specifiche tabelle o keyspace.

- Blocco delle Query: Disconnettere gli utenti o bloccare le query che tentano operazioni non autorizzate di

UPDATEoDELETE.

Migliori Pratiche per il Mascheramento Dinamico dei Dati

- Identificare i Campi Sensibili: Effettuare un audit del database per classificare PII, dati finanziari e record sanitari.

- Accesso con Privilegi Minimi: Concedere l’accesso non mascherato solo ai ruoli che ne hanno assolutamente bisogno.

- Audit delle Regole di Mascheramento: Rivedere regolarmente le regole per assicurarsi che siano in linea con i requisiti di conformità.

- Monitorare le Prestazioni: Utilizzare strumenti come ScyllaDB Monitoring per monitorare la latenza introdotta dal mascheramento.

- Combinare con la Crittografia: Il mascheramento non sostituisce la crittografia—utilizzate entrambi per una sicurezza a strati.

Conclusione

Il Mascheramento Dinamico dei Dati è essenziale per bilanciare l’utilità dei dati e la sicurezza in ScyllaDB. Sebbene soluzioni native come le UDF offrano un mascheramento di base, soluzioni di terze parti come DataSunrise forniscono funzionalità a livello enterprise, quali politiche basate sui ruoli e mascheramento in tempo reale, senza compromettere le prestazioni. Seguendo le migliori pratiche e sfruttando gli strumenti adeguati, le organizzazioni possono proteggere le informazioni sensibili, rispettare i regolamenti e mantenere la fiducia degli utenti nelle proprie implementazioni di ScyllaDB.