Modelli LLM per i Casi d’Uso in Cybersecurity

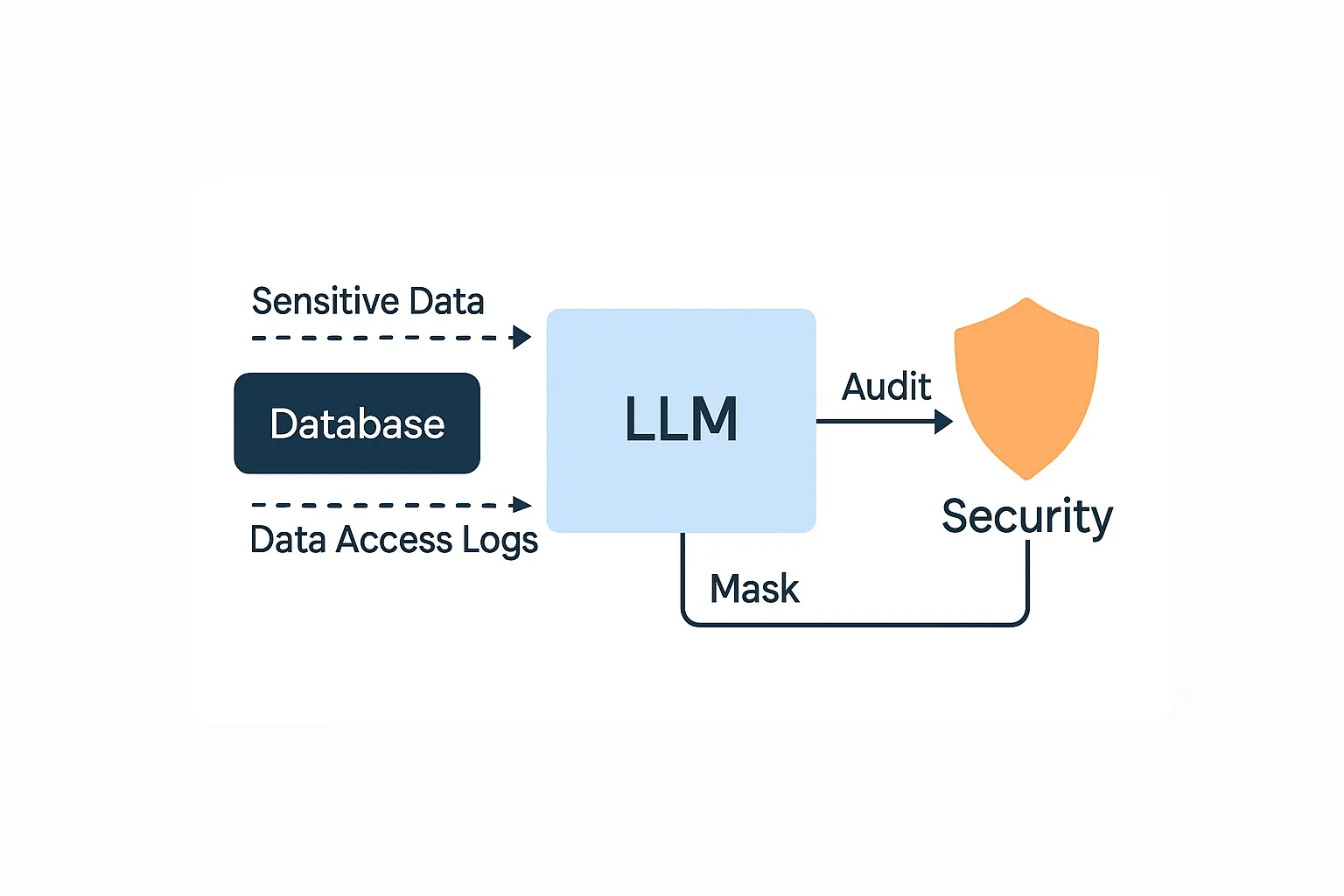

I Large Language Models (LLM) stanno trasformando il modo in cui le organizzazioni affrontano la cybersecurity. La loro capacità di analizzare dati non strutturati, interpretare il contesto e assistere nel processo decisionale li rende strumenti preziosi per migliorare l’audit in tempo reale, il masking dinamico dei dati, il discovery e i flussi di lavoro per la conformità.

Introduzione ai LLM nella Cybersecurity

Gli strumenti di sicurezza tradizionali sono rigidi e basati su regole fisse. I LLM, invece, offrono una maggiore adattabilità, come descritto in questa revisione sistematica sui LLM nella cybersecurity. Essi interpretano log e query espressi in linguaggio naturale, riassumono il comportamento degli utenti e individuano anomalie tra dati strutturati e non strutturati.

La loro integrazione nei framework di cybersecurity consente risposte più rapide, report di conformità migliorati e decisioni di controllo degli accessi più precise.

Audit in Tempo Reale e Assistenza dei LLM

L’audit in tempo reale è fondamentale per la rilevazione proattiva delle minacce. I LLM possono migliorare i flussi di lavoro di audit interpretando automaticamente le query dei database, generando riassunti degli allarmi e spiegando in linguaggio semplice eventi sospetti.

SELECT user, action, table, event_time

FROM audit_log

WHERE action = 'DELETE' AND event_time > current_date - interval '1 day';

Output del LLM: “L’utente X ha tentato eliminazioni non autorizzate sui dati dei pagamenti al di fuori degli orari approvati.”

Questo approccio è particolarmente efficace se abbinato a log dettagliati di audit e a strumenti robusti di monitoraggio dell’attività del database che tracciano in tempo reale le interazioni e i modelli di accesso degli utenti.

Mascheramento Dinamico nei Pipeline di GenAI

Il dynamic data masking assicura che i dati sensibili rimangano nascosti in base al ruolo e al contesto, e i suoi vantaggi rispetto alla tokenizzazione sono esplorati in questa analisi comparativa. Quando integrati nei sistemi di gestione delle query, i LLM rilevano l’intenzione di accedere a campi sensibili, applicano dinamicamente regole di masking e spiegano le decisioni di mascheramento nel contesto specifico.

Questa strategia si allinea bene con i principi del dynamic data masking, dove la visibilità viene regolata in base al contesto e all’intento dell’utente.

Data Discovery con i LLM

I LLM supportano il data discovery classificando e etichettando i campi in base al contenuto e al contesto, semplificando l’individuazione di dati sensibili non etichettati, la mappatura dei flussi di dati e l’identificazione di lacune negli schemi.

Questo processo beneficia notevolmente delle tecniche di data discovery che sfruttano i LLM per arricchire la comprensione degli schemi e rilevare dati sensibili negli ambienti.

Automatizzazione della Conformità e dei Controlli sulle Policy

I LLM assistono i team di conformità interpretando framework normativi quali GDPR, HIPAA o PCI-DSS, riassumendo le implementazioni dei controlli e redigendo documentazione relativa alle policy o evidenze di controllo, come discusso in questo framework multistadio di conformità basato sui LLM.

L’integrazione con Compliance Manager consente di automatizzare queste attività e di allinearle con le tracce di audit.

Correlato: Conformità GDPR | Regolamenti sulla Conformità dei Dati

Risposta agli Incidenti e Sintesi

I team di sicurezza spesso soffrono di sovraccarico di allarmi. I LLM possono sintetizzare i log, evidenziare attività anomale e suggerire azioni basate su modelli di minaccia contestuali, simili agli approcci come Audit-LLM per la rilevazione delle minacce interne.

Esempio di query:

SELECT * FROM cloudtrail_logs

WHERE eventName IN ('ConsoleLogin', 'CreateUser')

AND sourceIPAddress NOT IN (SELECT known_ips FROM whitelist)

AND eventTime > now() - interval '3 hours';

Sintesi del LLM: “Tre tentativi di accesso da nuovi IP indicano un possibile abuso delle credenziali.”

Pattern di Distribuzione Pratici

| Pattern | Scopo |

|---|---|

| SOC Copilot | Spiegare i log e suggerire azioni |

| Data Governor | Identificare ed etichettare i dati sensibili |

| Audit Summarizer | Creare riassunti leggibili per i report |

| Data Classifier | Arricchire gli schemi basati sulla semantica dei campi |

| Threat Model Assistant | Modellare scenari, suggerire controlli |

Le opzioni di distribuzione includono modelli fine-tuned locali o accesso sicuro ad API gestite come Azure OpenAI o AWS Bedrock, ma devono tenere conto delle best practice per la gestione dei dati sensibili con i LLM.

Problemi e Considerazioni

Pur presentando molte prospettive interessanti, i LLM devono essere utilizzati con cautela. È essenziale evitare l’esposizione di dati PII grezzi nei prompt, combinare l’output dei LLM con regole deterministiche e convalidare tutti i consigli di sicurezza generati dal modello.

Per rimanere conformi, è possibile utilizzare strumenti come le Security Rules di DataSunrise

Conclusione

I modelli LLM stanno ridefinendo il nostro approccio alla cybersecurity. Dall’audit in tempo reale e il masking dinamico, all’applicazione delle policy e alla risposta agli incidenti, essi abilitano operazioni di sicurezza più intelligenti, rapide e adattabili.

Abbinati a piattaforme affidabili come DataSunrise, i LLM contribuiscono a costruire infrastrutture conformi e resilienti, adatte agli ambienti di dati moderni.