Registro di audit MySQL

Le squadre di sicurezza in passato consideravano il Registro di audit MySQL come un pensiero lento e ingombrante – qualcosa che comprimete con gzip una volta a settimana nel caso in cui un revisore richieda delle prove nel prossimo trimestre. Nel 2025 la traccia di audit è il cuore pulsante della pipeline di sicurezza del database: trasmessa in tempo reale, mascherata al volo, arricchita da GenAI e verificata automaticamente rispetto a ogni clausola di conformità rilevante. Questo articolo mostra come elevare il modesto log a quello standard moderno, con ricette per MySQL nativo, una guida dettagliata per DataSunrise,.

Perché il registro di audit è ancora importante

Ogni compromissione lascia tracce in tre luoghi: la rete, il sistema operativo e il database. Solo il log del database cattura l’intento — la dichiarazione effettiva DELETE FROM customers, non solo una scansione di porte sospetta. Enti regolatori come il PCI DSS 4.0 e l’Articolo 30 del GDPR ora richiedono che tali eventi siano conservati, a prova di manomissione e regolarmente revisionati. Tale requisito diventa oneroso a meno che non automatizziate tutto ciò che segue la raccolta.

Prima lo streaming, poi il tailing

Il polling basato su disco fa sì che gli avvisi arrivino con un ritardo di minuti o ore. Passate il plugin allo streaming asincrono e scrivete direttamente su Apache Kafka o Amazon Kinesis:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

SET GLOBAL audit_log_strategy = 'ASYNCHRONOUS';

SET GLOBAL audit_log_handler = 'FILE';

SET GLOBAL audit_log_file = 'stream://kafka:9092/mysql_audit';

Da quel momento ogni login, istruzione DDL e DML sarà disponibile per il vostro SIEM in un secondo. Se il vostro SOC consuma già il topic Kafka utilizzato dal team di rete, potrete correlare lo “strano picco sulla porta 3306” con il “login root fallito” senza dover scrivere codice di integrazione. Altre best practice per il log di audit raccomandano di iniziare lo streaming fin da subito per evitare colli di bottiglia.

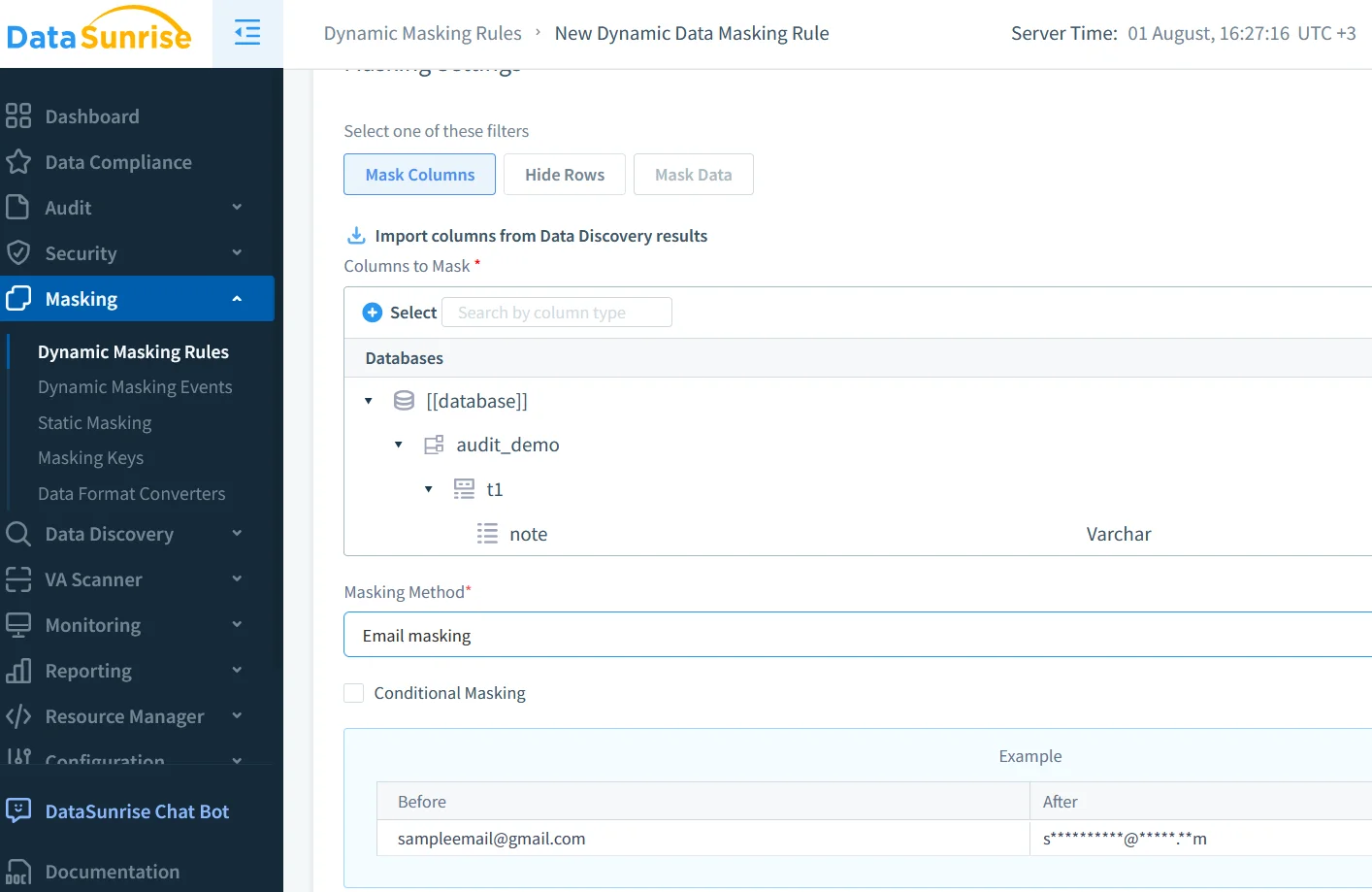

Mascheratura dinamica e scoperta automatica dei dati

La sicurezza non riguarda solo chi ha avuto accesso al database, ma anche cosa ha potuto vedere. Instradate lo stesso flusso in tempo reale attraverso il motore di mascheratura dinamica dei dati di DataSunrise. Il proxy sostituisce i numeri di carte di credito con token che ne preservano il formato ogni qualvolta una sessione non disponga del ruolo “PCI-Access”. Le etichette di sensibilità a livello di colonna provengono da scansioni notturne, alimentate dalla funzionalità di data discovery di DataSunrise; se uno sviluppatore implementa una tabella chiamata insurance_claims alle 02:00, essa verrà etichettata come “PHI” entro le 03:05 e mascherata alla query successiva.

I valori mascherati includono watermark checksum, così il vostro dashboard BI visualizzerà “4111‑XXXX‑1111‑1111” – controllo Luhn valido, numero fittizio – e i vostri analisti continueranno a lavorare. La decisione sulla mascheratura viene registrata e trasmessa, mantenendo il contesto completo per l’analisi forense e la conformità.

GenAI trasforma il rumore in narrativa

I modelli linguistici di grandi dimensioni eccellono nel riassumere JSON ripetitivi. Un worker Python di quaranta righe può trasformare diecimila eventi grezzi in un paragrafo adatto a Slack:

from openai import OpenAI

client = OpenAI()

prompt = f"You are an infosec assistant. Summarise anomalies:\n{events_json}"

summary = client.chat.completions.create(

model="gpt-4o-mini",

messages=[{"role": "user", "content": prompt}]

).choices[0].message.content

I team incollano quel riassunto direttamente in Jira, riducendo il tempo medio di triage da ore a minuti. Poiché il modello LLM opera dopo la mascheratura, nessun dato PII di produzione raggiunge il modello GenAI.

Audit MySQL nativo in dettaglio

La documentazione ufficiale del plugin del Registro di audit MySQL descrive in dettaglio l’architettura e le opzioni disponibili. Utilizzate i filtri (vedi il riferimento alle regole di filtro per il log di audit) per registrare tutto tranne le istruzioni SELECT eseguite da reporting:

CALL audit_log_filter_set_filter(

'reporting_app',

'IF user = "reporting" THEN RETURN FALSE; ELSE RETURN TRUE; END IF'

);

CALL audit_log_user_set_filter('reporting','reporting_app');

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_policy = 'ALL';

Verificate il risultato con:

SELECT *

FROM mysql.audit_log

ORDER BY event_time DESC

LIMIT 5;

Poiché la configurazione risiede in SQL, potete inserirla nel controllo versione, applicarla tramite pipeline CI/CD e ripristinarla se necessario.

Rafforzare il log stesso

Gli aggressori amano cancellare le proprie tracce eliminando righe dalla tabella di log. Difendete la traccia inviando gli eventi a un bucket S3 con blocco degli oggetti in modalità WORM (Write‑Once‑Read‑Many), oppure eseguendo snapshot del file system ogni cinque minuti con flag immutabili.

Perché aggiungere DataSunrise?

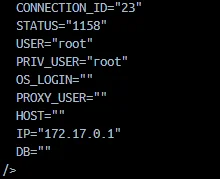

Un utente malintenzionato con il privilegio SUPER può scaricare il plugin; un proxy trasparente non può essere disabilitato dall’interno del database. L’aggiunta di DataSunrise vi offre una seconda traccia di audit, archiviata in modo indipendente, oltre a ricchi controlli di runtime.

Se una query viola le politiche, DataSunrise invia un avviso tramite la sua integrazione con Slack in pochi secondi, completo dei valori prima e dopo.

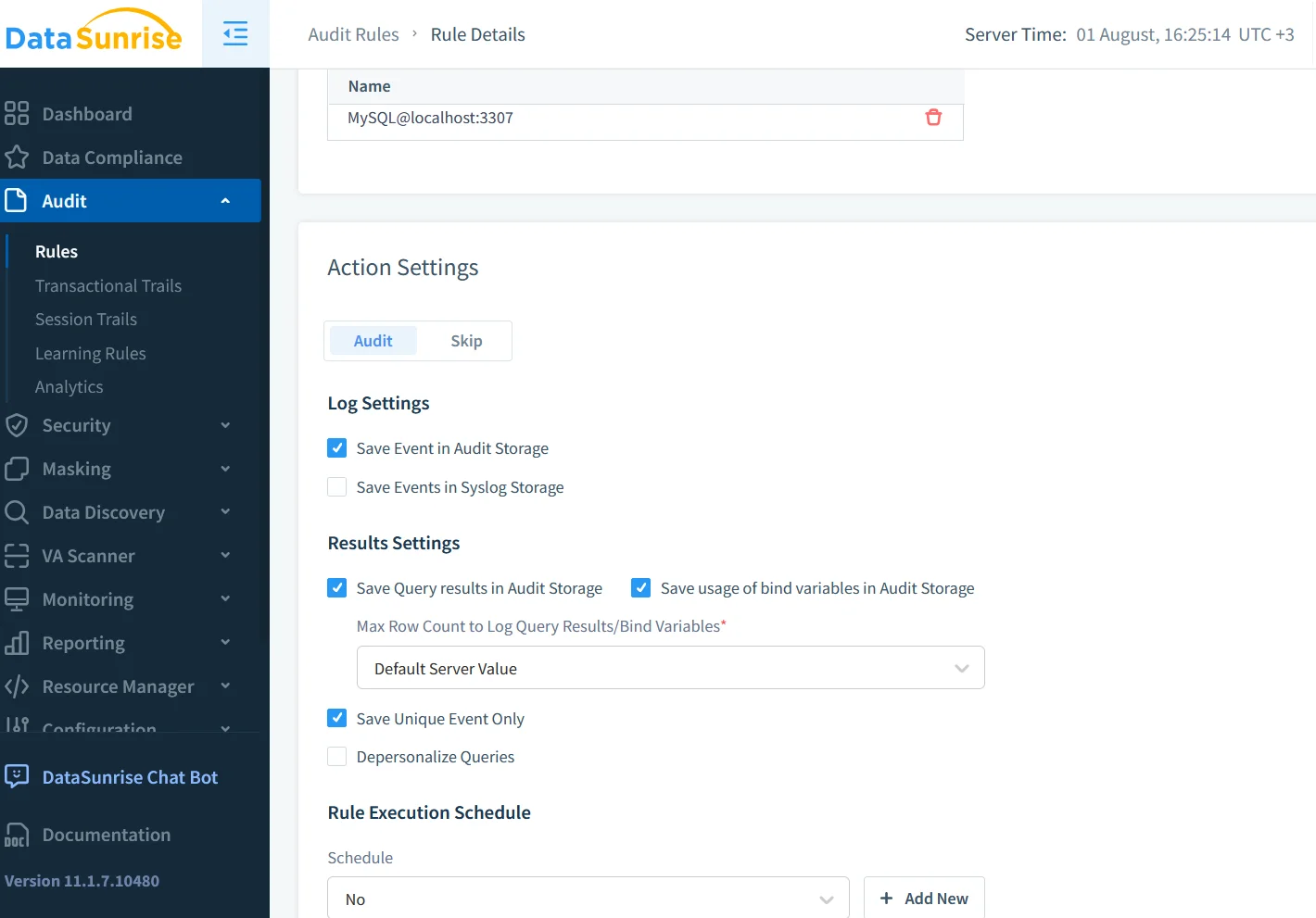

Autopilota della conformità

La libreria di controllo GDPR di DataSunrise e i modelli PCI DSS associano specifici eventi di audit alle clausole regolamentari, mentre l’ampio dashboard del Compliance Manager allega evidenze preconfezionate a ciascun controllo. I revisori ne escono soddisfatti e voi evitate la spirale discendente della raccolta dell’evidenza all’ultimo minuto.

Esempio di threat hunt: accesso ai dati PII fuori dall’orario d’ufficio

SELECT *

FROM mysql.audit_log

WHERE JSON_EXTRACT(audit_record,'$.user') NOT IN ('svc_backup','replication')

AND HOUR(event_time) NOT BETWEEN 7 AND 19

AND JSON_EXTRACT(audit_record,'$.command_class') = 'select'

AND JSON_EXTRACT(audit_record,'$.object.name') IN ('patients','credit_cards');

Programmate la query come job notturno oppure alimentate lo stream Kafka in una regola Grafana Loki che si attivi ogni volta che il conteggio supera una soglia.

Snapshot dell’architettura

- MySQL emette il Registro di audit MySQL attraverso il plugin integrato.

- Gli eventi vengono trasmessi in streaming a Kafka; un secondo percorso scrive oggetti immutabili su S3.

- Il proxy di DataSunrise applica la mascheratura e pubblica eventi di arricchimento contrassegnati da etichette di sensibilità.

- Un microservizio GenAI riassume le anomalie e apre ticket su Jira quando il rischio è ≥ 0,8.

Disabilitate un singolo strato e gli investigatori troveranno comunque delle tracce in un altro.

Considerazioni finali

Ieri il registro di audit era un artefatto statico. Oggi è un segnale di sicurezza dinamico, arricchito da GenAI e confrontato con decine di framework di conformità. Iniziate trasmettendo in streaming il Registro di audit MySQL, aggiungete la mascheratura e l’automazione dove necessario, e lasciate che siano le macchine a occuparsi della parte noiosa — i vostri analisti ve ne saranno grati.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora