Offuscamento dei Dati in MariaDB

MariaDB è ampiamente utilizzato in sistemi transazionali, applicazioni rivolte ai clienti, piattaforme di analisi e strumenti interni aziendali. In pratica, lo stesso database spesso serve contemporaneamente sviluppatori, analisti, ingegneri di supporto e servizi automatici. A causa di questa sovrapposizione, i team affrontano una sfida ricorrente: come fornire accesso alle strutture dati reali senza esporre valori sensibili.

Per affrontare questo problema, l’offuscamento dei dati trasforma i dati sensibili in una forma non leggibile o non utilizzabile pur preservando l’integrità dello schema e il comportamento dell’applicazione. Invece di proteggere i dati solo quando sono fermi, l’offuscamento controlla attivamente l’esposizione dei dati, integrandosi con pratiche più ampie di sicurezza dei dati e sicurezza del database. Di conseguenza, le organizzazioni riducono significativamente il rischio di perdita di dati attraverso flussi operativi, ambienti non produttivi e casi d’uso analitici.

In questo articolo, spieghiamo come i team possano implementare l’offuscamento dei dati in MariaDB usando meccanismi nativi descritti nella documentazione ufficiale di MariaDB. Inoltre, mostriamo come piattaforme centralizzate come DataSunrise estendano l’offuscamento in un processo guidato da policy, verificabile e conforme, integrandosi con mascheramento dei dati e flussi di lavoro di conformità.

Cos’è l’Offuscamento dei Dati?

L’offuscamento dei dati altera intenzionalmente i dati sensibili in modo che gli utenti non autorizzati non possano interpretarli o usarli impropriamente. Sebbene il database memorizzi ancora i valori originali, gli utenti vedono o esportano solamente output trasformati.

In pratica, le organizzazioni applicano comunemente l’offuscamento ai seguenti tipi di dati:

- Informazioni personali identificabili (PII)

- Dati finanziari e di pagamento

- Credenziali di autenticazione

- Identificatori interni e valori di riferimento

A differenza della crittografia, l’offuscamento non si basa su chiavi di decrittazione al momento della query. Invece, applica regole di visibilità che determinano chi può vedere i valori reali e chi riceve output trasformati in base al contesto. Di conseguenza, questo approccio è strettamente allineato con le moderne strategie di mascheramento dei dati.

Opzioni Native di Offuscamento dei Dati in MariaDB

MariaDB non offre un framework specifico e integrato per l’offuscamento dei dati. Tuttavia, gli amministratori possono approssimare il comportamento di offuscamento utilizzando costrutti a livello SQL e modelli di progettazione del database. Questi approcci si basano su viste, funzioni e separazione dei privilegi per limitare l’esposizione dei valori sensibili.

Offuscamento Basato su Viste

Uno degli approcci nativi più comuni è esporre valori offuscati tramite viste del database. Invece di concedere agli utenti l’accesso alle tabelle di base, l’accesso viene limitato a viste che restituiscono output trasformati.

Le colonne sensibili possono essere mascherate usando funzioni sulle stringhe, hashing o espressioni condizionali.

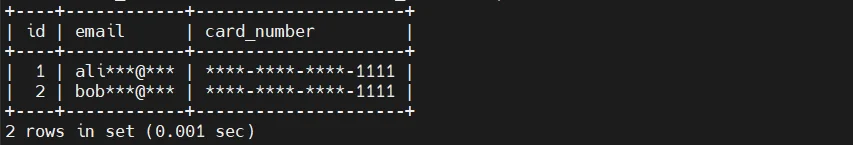

Esempio: Mascheramento Parziale con una Vista

Si consideri una tabella contenente dati clienti:

/*CREATE TABLE customers (

id INT PRIMARY KEY,

full_name VARCHAR(100),

email VARCHAR(255),

credit_card VARCHAR(20)

);/*

Si può creare una vista per mascherare i campi sensibili:

/*CREATE VIEW customers_masked AS

SELECT

id,

full_name,

CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

) AS email,

CONCAT('**** **** **** ', RIGHT(credit_card, 4)) AS credit_card

FROM customers;/*

I privilegi sono quindi concessi sulla vista anziché sulla tabella:

/*GRANT SELECT ON customers_masked TO 'reporting_user'@'%';

REVOKE ALL PRIVILEGES ON customers FROM 'reporting_user'@'%';/*

In questo modello, gli utenti non vedono mai i valori grezzi, anche se i dati sottostanti rimangono invariati.

Offuscamento Condizionale Usando le Viste

Le viste possono anche implementare logiche condizionali basate sull’utente database connesso.

/*CREATE VIEW customers_contextual AS

SELECT

id,

full_name,

CASE

WHEN CURRENT_USER() = 'admin@%' THEN email

ELSE 'hidden'

END AS email

FROM customers;/*

Questo permette una limitata differenziazione basata sui ruoli ma diventa rapidamente difficile da gestire al crescere di ruoli e condizioni.

Trasformazioni Basate su Funzioni

MariaDB supporta sia funzioni incorporate sia definite dall’utente che possono trasformare valori al momento della query. Queste funzioni possono essere integrate direttamente nelle query o nelle viste.

Esempio: Hashing di Valori Sensibili

/*SELECT

id,

full_name,

SHA2(email, 256) AS email_hash

FROM customers;/*

Questo approccio è comunemente usato per offuscamenti irreversibili, come l’anonimizzazione di identificatori o credenziali.

Funzioni Definite dall’Utente per Logiche Riutilizzabili

La logica di offuscamento riutilizzabile può essere incapsulata in una funzione:

/*DELIMITER //

CREATE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

LEFT(email, 2),

'****@****',

SUBSTRING_INDEX(email, '@', -1)

);

END//

DELIMITER ;/*

La funzione può poi essere usata coerentemente in query o viste:

/*SELECT

id,

full_name,

mask_email(email) AS email

FROM customers;/*

Trasformazioni Consapevoli della Sessione

MariaDB consente trasformazioni basate su variabili di sessione o sul contesto di connessione.

/*SET @masking_enabled = 1;

SELECT

id,

full_name,

IF(@masking_enabled = 1, '***', email) AS email

FROM customers;/*

Questo fornisce flessibilità ma si basa totalmente sulla corretta gestione della sessione da parte delle applicazioni.

Considerazioni Operative

Gli approcci nativi di offuscamento in MariaDB sono implementati interamente a livello SQL. Di conseguenza, dipendono da una gestione disciplinata dei privilegi, dall’uso coerente delle query e da un’attenta coordinazione tra team database e applicazioni.

Pur essendo efficaci per scenari semplici, queste tecniche richiedono manutenzione manuale al modificarsi di schemi, ruoli e pattern di accesso.

Offuscamento dei Dati Centralizzato per MariaDB con DataSunrise

DataSunrise introduce uno strato di sicurezza esterno che applica l’offuscamento dei dati indipendentemente dagli schemi del database e dalla logica applicativa. Le regole di offuscamento sono applicate trasparentemente mentre le query vengono elaborate, senza modificare oggetti MariaDB o riscrivere SQL. Questo approccio si integra naturalmente nelle più ampie architetture di sicurezza dei dati

e sicurezza del database.

Questa architettura permette all’offuscamento di funzionare come un controllo di sicurezza, piuttosto che un modello di progettazione del database. La logica di protezione è centralizzata, versionata e applicata in modo coerente attraverso gli ambienti, insieme ad altri controlli come il mascheramento dinamico dei dati.

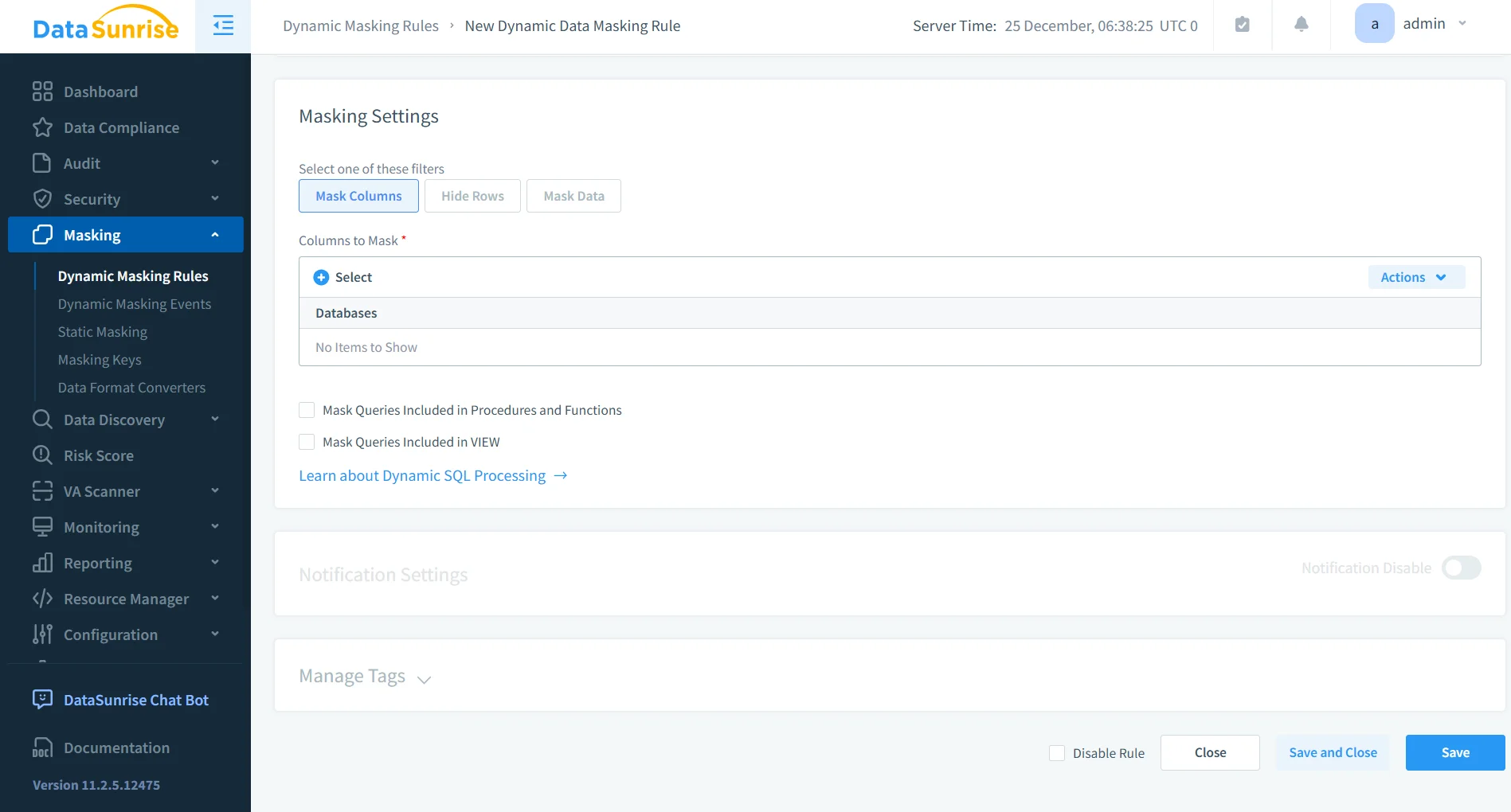

Offuscamento Dinamico dei Dati

L’offuscamento dinamico è applicato in tempo reale durante l’esecuzione delle query. La stessa colonna può apparire offuscata o meno a seconda del contesto di esecuzione.

Le decisioni possono basarsi su fattori quali utente database, ruolo, indirizzo IP client, origine dell’applicazione o attributi di sessione. Ciò consente scenari di accesso controllato in cui le applicazioni recuperano valori reali mentre analisti o team di supporto ricevono output mascherati, senza modificare la logica SQL o gli schemi del database.

Flussi di Lavoro di Offuscamento Statico

L’offuscamento statico è applicato durante flussi di lavoro controllati quali clonazione del database, ripristino da backup o provisioning di dati di test.

In questi scenari, i valori sensibili sono trasformati permanentemente prima che i dati vengano condivisi o riutilizzati. Questo approccio è comunemente utilizzato per sviluppo, QA, analisi e scambio di dati esterni e si allinea strettamente con processi strutturati di mascheramento statico dei dati.

Scoperta dei Dati Sensibili come Fondamento

L’offuscamento efficace inizia dalla comprensione di quali dati necessitano protezione.

DataSunrise esegue automaticamente la scansione degli schemi MariaDB per identificare dati sensibili basandosi sul contenuto e modelli piuttosto che sui nomi delle colonne. I campi scoperti sono classificati in categorie di sensibilità usando tecniche automatizzate di scoperta dati che restano efficaci man mano che gli schemi evolvono.

Quando vengono introdotte nuove tabelle o colonne, queste sono automaticamente incluse nelle policy di protezione senza necessità di aggiornamenti manuali delle regole.

Regole di Offuscamento Guidate da Policy

Invece di configurare regole per singola colonna o tabella, DataSunrise permette di applicare politiche di offuscamento a livello di categoria di dati.

Una volta definite, queste politiche coprono automaticamente tutti i campi corrispondenti attraverso database e schemi. Questo garantisce protezione coerente anche al cambiare delle strutture del database e riduce il carico di manutenzione a lungo termine.

Le trasformazioni tipiche includono mascheramento parziale di email e numeri di telefono, sostituzione preservante il formato per valori finanziari, tokenizzazione di identificatori e hashing irreversibile di credenziali.

Offuscamento Verificabile e Visibilità delle Attività

Ogni query offuscata è registrata come parte di una traccia di attività unificata. I record di audit catturano quale utente ha acceduto ai dati, quali colonne sono state coinvolte, se l’offuscamento è stato applicato, e quando e da dove è avvenuto l’accesso.

Questa visibilità collega direttamente la protezione dei dati con il monitoraggio delle attività del database e supporta analisi forensi, indagini interne e reportistica di conformità.

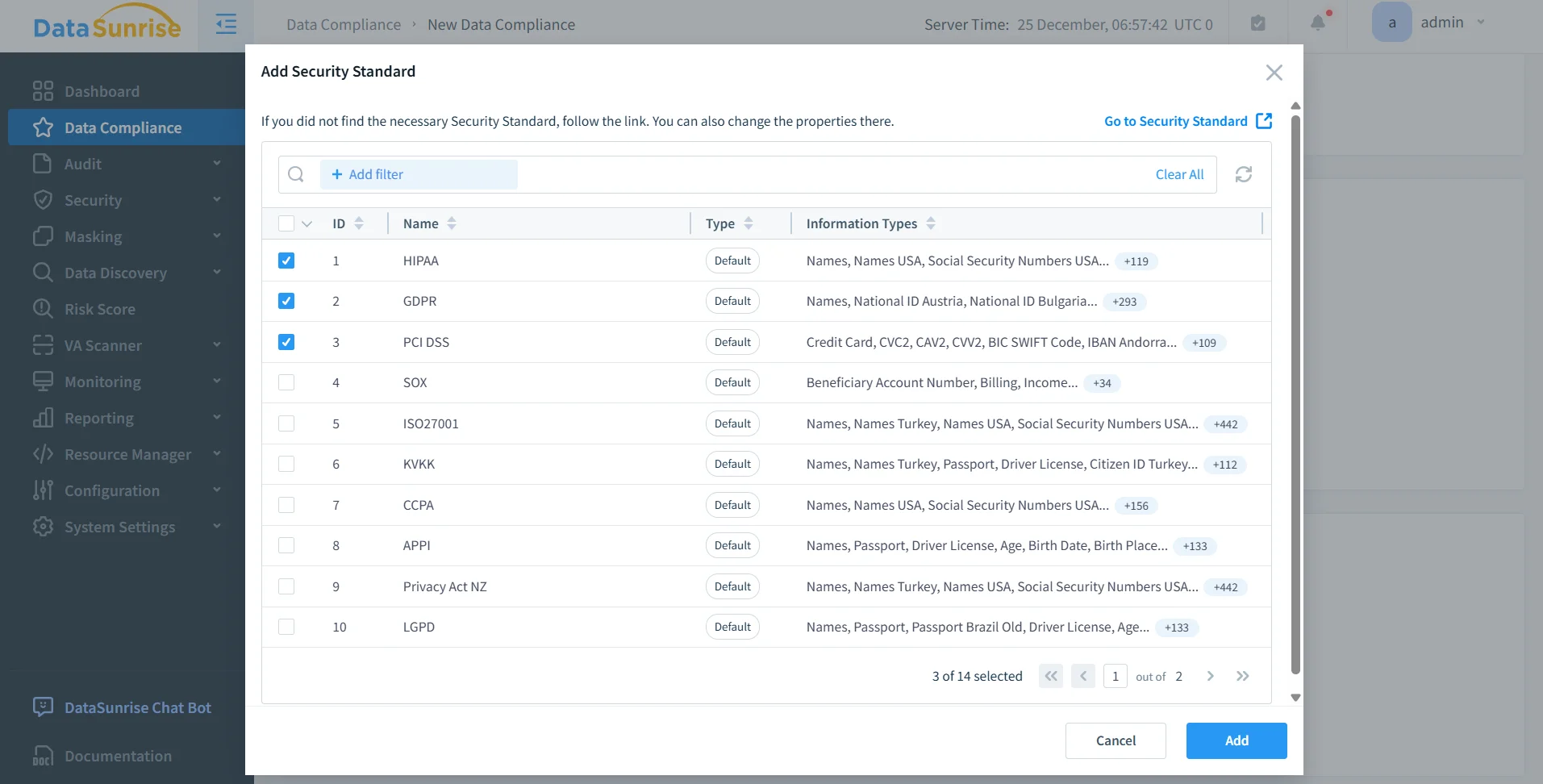

Allineamento alla Conformità

L’offuscamento dei dati gioca un ruolo centrale nel soddisfare requisiti normativi che limitano l’esposizione di dati sensibili. L’offuscamento centralizzato supporta l’allineamento a framework come GDPR, HIPAA, PCI DSS e SOX applicando principi di minima esposizione e producendo registrazioni di accesso verificabili.

I report automatici integrano i controlli di offuscamento nei più ampi flussi di lavoro di conformità normativa, permettendo ai team di dimostrare la copertura di protezione negli ambienti MariaDB senza affidarsi a raccolte manuali di prove.

Impatto Aziendale dell’Offuscamento Centralizzato

| Area di Impatto Aziendale | Descrizione |

|---|---|

| Riduzione del rischio di esposizione dei dati | L’offuscamento centralizzato riduce la probabilità di divulgazione accidentale di valori sensibili applicando una protezione coerente su tutti i percorsi di accesso. |

| Uso sicuro dei dati in ambienti non produttivi | I dati di produzione possono essere riutilizzati in ambienti di sviluppo, test e analisi senza esporre informazioni sensibili reali. |

| Audit di conformità semplificati | Gli auditor possono verificare le politiche di offuscamento e i controlli di accesso tramite log e report centralizzati invece di esaminare la logica SQL dispersa. |

| Riduzione dell’onere operativo | Le regole di offuscamento sono definite una volta sola e applicate coerentemente, eliminando la necessità di mantenere logiche di mascheramento tra query, viste e applicazioni. |

| Chiara separazione delle responsabilità | I team di sicurezza gestiscono le policy di offuscamento in modo indipendente, mentre gli sviluppatori applicativi continuano a lavorare con schemi database e query stabili. |

Conclusioni

Gli ambienti MariaDB richiedono spesso accesso flessibile a dati condivisi senza esporre valori sensibili. Sebbene le tecniche SQL native possano supportare scenari base di offuscamento, l’applicazione centralizzata offre un approccio più coerente e scalabile.

Applicando l’offuscamento in modo trasparente e indipendente dagli schemi del database, DataSunrise trasforma l’offuscamento dei dati in un controllo di sicurezza verificabile e guidato da policy che si integra perfettamente con strategie più ampie di protezione dei dati. Ciò permette alle organizzazioni di proteggere i dati sensibili preservando la flessibilità operativa e la prontezza alla conformità.