Protezione dei Dati Sensibili in MariaDB

Gli ambienti di database moderni raramente servono un unico scopo. Invece, le organizzazioni utilizzano spesso la stessa istanza MariaDB per carichi di lavoro di produzione, analytics, strumenti interni e integrazioni automatizzate. Di conseguenza, utenti, applicazioni e servizi diversi accedono a informazioni sensibili con requisiti di sicurezza molto differenti.

In questo contesto, la protezione dei dati sensibili in MariaDB si concentra sul controllo dell’esposizione senza interrompere i flussi di lavoro. Piuttosto che bloccare semplicemente l’accesso, i team devono assicurarsi che un accesso legittimo non esponga automaticamente valori sensibili grezzi.

Perciò, questo articolo spiega come i team possano implementare la protezione dei dati sensibili in MariaDB usando meccanismi nativi. Inoltre, mostra come piattaforme centralizzate come DataSunrise estendano questi controlli in un livello di sicurezza coerente e guidato da policy.

Che Cosa Sono i Dati Sensibili?

In MariaDB, i dati sensibili includono informazioni che creano rischi di sicurezza, privacy o conformità quando gli utenti li accedono al di fuori del loro ambito previsto. Da un punto di vista di governance, le organizzazioni devono applicare controlli aggiuntivi allineati con pratiche consolidate di sicurezza dei dati e sicurezza del database.

In pratica, i dati sensibili includono tipicamente le seguenti categorie:

- Identificatori personali come nomi, indirizzi email, numeri di telefono e codici identificativi nazionali, che rientrano in informazioni personalmente identificabili (PII)

- Dati finanziari, inclusi numeri di carta, saldi di conto e registri di transazioni

- Materiale di autenticazione come password, token, chiavi API e segreti

- Dataset regolamentati governati da GDPR, HIPAA, PCI DSS o SOX e tracciati come parte di iniziative di conformità dei dati più ampie

Tuttavia, proteggere i dati sensibili non richiede sempre di criptare tutto a riposo o in transito. In molti ambienti MariaDB reali, i team si concentrano invece sulla visibilità controllata. Questo approccio permette a utenti e applicazioni di lavorare con schemi e query reali prevenendo l’esposizione non necessaria di valori grezzi.

In definitiva, la sicurezza dovrebbe limitare ciò che è visibile, non ciò che è utilizzabile.

Capacità Native di Protezione dei Dati Sensibili in MariaDB

MariaDB include diversi meccanismi nativi che possono essere usati per limitare l’esposizione di dati sensibili. Questi strumenti forniscono controlli fondamentali, ma richiedono una progettazione accurata e manutenzione continua e sono solitamente implementati come parte di strategie più ampie di sicurezza del database e sicurezza dei dati.

Controllo degli Accessi Basato sui Privilegi

MariaDB si basa su un controllo degli accessi basato su ruoli e privilegi per limitare chi può leggere o modificare oggetti sensibili. I privilegi a livello di colonna permettono agli amministratori di esporre solo campi specifici.

/*-- Crea un ruolo per gli analisti

CREATE ROLE analyst_role;

-- Concedi privilegi SELECT a livello di colonna

GRANT SELECT (email, phone)

ON customers

TO analyst_role;

-- Assegna il ruolo a un utente

GRANT analyst_role TO 'analyst_user'@'%';*/

Questo approccio limita l’accesso a livello di colonna e previene query non autorizzate su campi sensibili. È comunemente usato come controllo base in ambienti che implementano controlli di accesso.

Tuttavia, una volta che l’accesso è concesso, gli utenti vedono ancora i valori completi e non mascherati. I privilegi controllano chi può accedere ai dati, non come quei dati sono presentati.

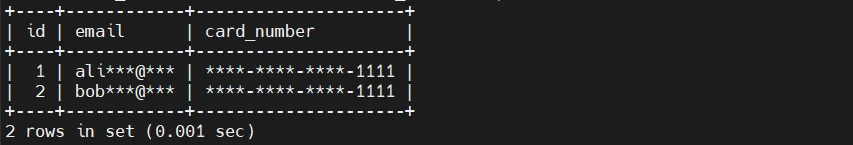

View con Output Mascherato

Le view sono comunemente usate per esporre rappresentazioni mascherate di colonne sensibili mentre la tabella sottostante resta invariata.

/*-- Crea una view mascherata sulla tabella base

CREATE VIEW masked_customers AS

SELECT

id,

-- Mascheramento parziale dell’email

CONCAT(

SUBSTRING(email, 1, 3),

'***@***'

) AS email,

-- Mascheramento completo del numero di telefono

'***-****' AS phone

FROM customers;

-- Concedi accesso solo alla view

GRANT SELECT ON masked_customers TO analyst_role; */

Applicazioni e analisti eseguono query sulla view invece che sulla tabella base, permettendo a schemi e relazioni di rimanere intatti mentre si nascondono i valori grezzi. Questa tecnica è spesso discussa insieme agli approcci di data masking.

Questo modello funziona meglio in ambienti strettamente controllati dove l’accesso diretto alle tabelle base è rigorosamente applicato e ben governato.

Funzioni Memorizzate per Masking Condizionale

Le funzioni memorizzate permettono di applicare la logica di masking in modo dinamico e riutilizzabile su più view o query.

/*DELIMITER //

CREATE FUNCTION mask_email(val VARCHAR(255))

RETURNS VARCHAR(255)

DETERMINISTIC

BEGIN

RETURN CONCAT(

SUBSTRING(val, 1, 3),

'***@***'

);

END;

//

DELIMITER ;*/

La funzione può poi essere riutilizzata in modo coerente:

/*SELECT

id,

mask_email(email) AS email

FROM customers; */

Le funzioni aiutano a standardizzare le trasformazioni e ridurre la duplicazione. Allo stesso tempo, la logica di masking diventa incorporata nel codice del database, aumentando lo sforzo di manutenzione e complicando audit e validazione della conformità man mano che gli ambienti crescono e i requisiti normativi aumentano.

Protezione Centralizzata dei Dati Sensibili con DataSunrise

DataSunrise introduce un layer di sicurezza esterno che protegge i dati sensibili di MariaDB senza modificare gli schemi del database o la logica applicativa. Invece di incorporare controlli in SQL o applicazioni, la piattaforma applica regole di protezione in modo trasparente durante l’elaborazione delle query. Di conseguenza, i controlli di sicurezza operano indipendentemente dallo sviluppo dell’applicazione e dalla struttura del database. Questo approccio si integra naturalmente in architetture più ampie di sicurezza dei dati e sicurezza del database.

Scoperta e Classificazione dei Dati Sensibili

DataSunrise esegue automaticamente la scansione degli schemi MariaDB e identifica dati sensibili come informazioni personalmente identificabili, valori finanziari e credenziali di autenticazione. Invece di affidarsi a convenzioni di denominazione statiche, la piattaforma analizza il contenuto e i modelli dei dati, in linea con pratiche moderne di data discovery. Di conseguenza, le policy di protezione restano coerenti anche quando gli schemi evolvono.

Come risultato, le organizzazioni mantengono un inventario continuamente aggiornato degli asset di dati sensibili che supporta direttamente i flussi di lavoro di protezione, audit e conformità.

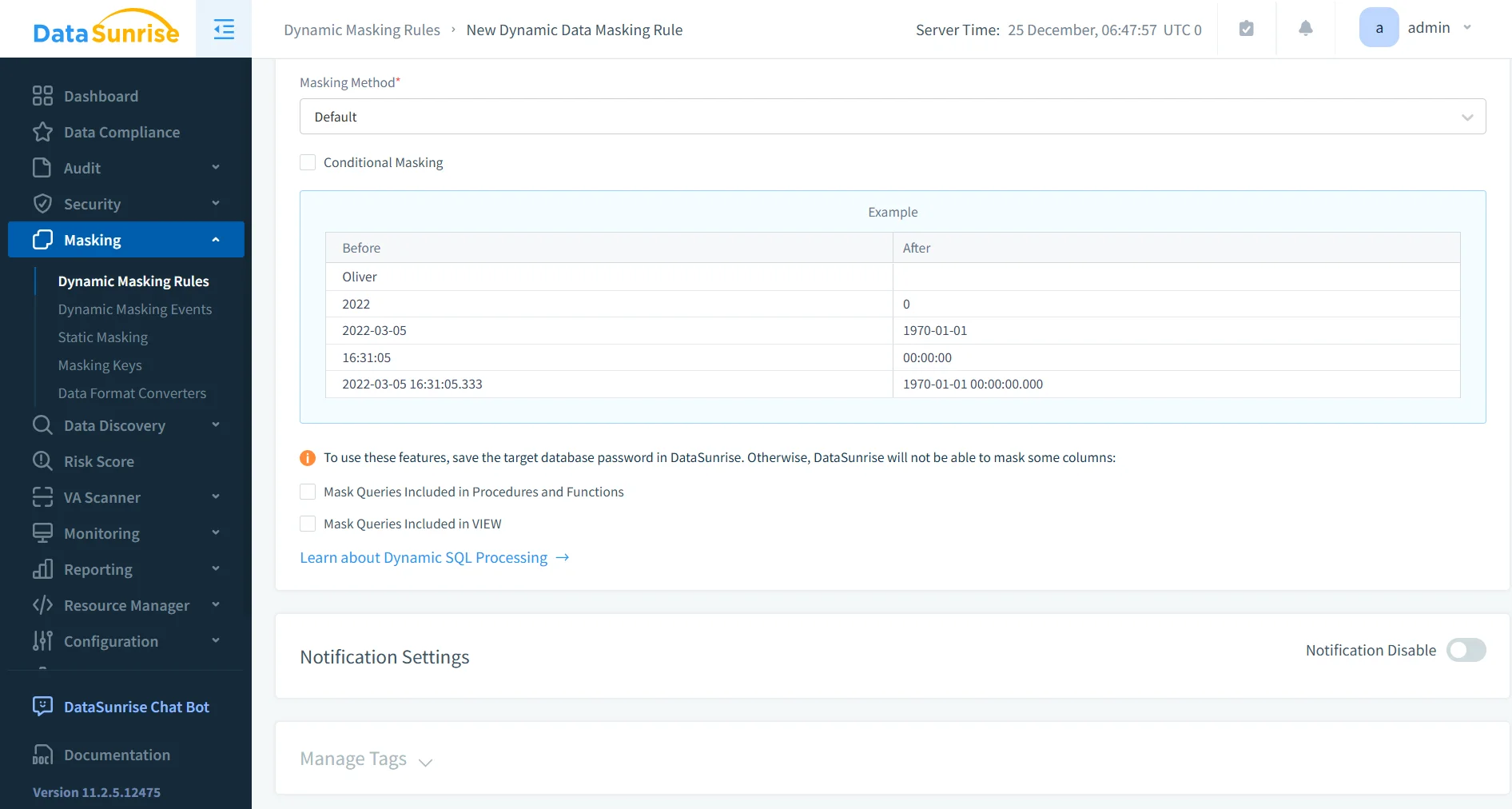

Data Masking Dinamico

DataSunrise applica il data masking dinamico in tempo reale mentre gli utenti eseguono query. A seconda del contesto di esecuzione, la stessa colonna può apparire mascherata o meno. Per esempio, le decisioni di masking possono considerare l’utente o il ruolo del database, l’applicazione o l’account di servizio, l’indirizzo IP del client o il segmento di rete e gli attributi di sessione.

Perciò, i team ottengono un controllo preciso sulla visibilità dei dati senza riscrivere SQL, cambiare la logica applicativa o mantenere schemi paralleli. In pratica, le organizzazioni implementano comunemente questo modello come data masking dinamico a livello di accesso.

Masking Statico per Uso Non in Produzione

Per scenari di sviluppo, testing, analytics e condivisione dati, DataSunrise supporta il masking statico tramite workflow controllati. Durante il cloning del database, ripristino di backup, provisioning di dati di test o operazioni di esportazione, la piattaforma trasforma i valori sensibili prima che i dati escano dagli ambienti protetti.

Di conseguenza, questi workflow si allineano con pratiche consolidate di masking statico dei dati e gestione dei dati di test, riducendo l’esposizione pur preservando l’usabilità dei dataset.

Visibilità Unificata di Audit e Protezione

DataSunrise registra ogni accesso ai dati sensibili, mascherati o non, come parte di un audit trail unificato. I record di audit mostrano chiaramente chi ha acceduto ai campi sensibili, se è stato applicato il masking e quando e da dove è avvenuto l’accesso.

Collegando direttamente le decisioni di protezione al tracciamento delle attività, questo approccio completa il monitoraggio dell’attività del database e semplifica sia le indagini che la verifica della conformità.

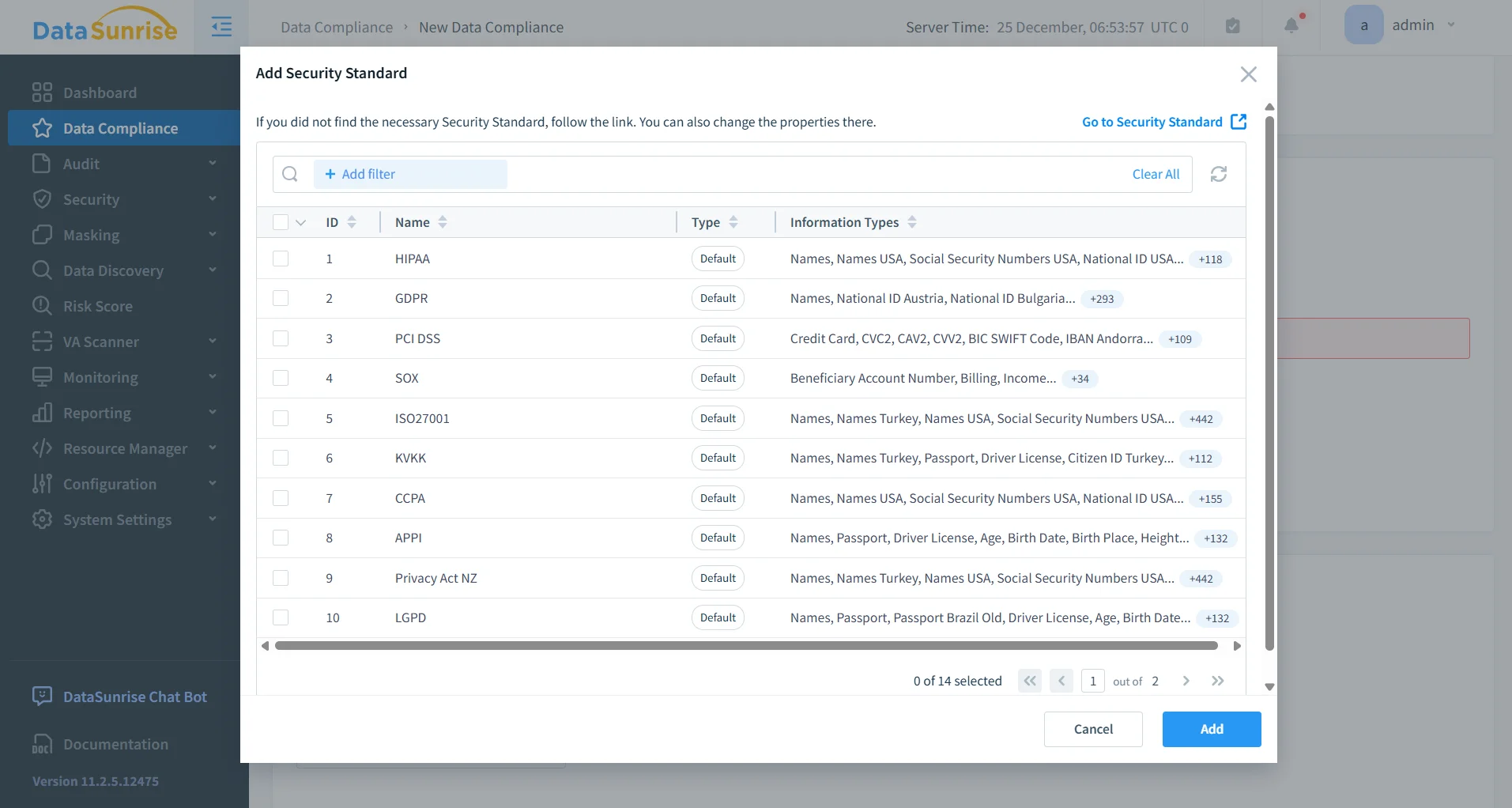

Allineamento con la Conformità

DataSunrise allinea la protezione dei dati sensibili con i requisiti normativi come GDPR, HIPAA, PCI DSS e SOX. Inoltre, policy preconfigurate e report automatici supportano i continui sforzi di conformità dei dati, riducendo la preparazione manuale degli audit e mantenendo l’accuratezza tecnica negli ambienti.

Impatto Aziendale della Protezione dei Dati Sensibili in MariaDB

| Area Aziendale | Impatto |

|---|---|

| Riduzione del Rischio | Minimizza il rischio di esposizione accidentale e uso improprio interno dei dati sensibili applicando visibilità controllata |

| Coerenza Operativa | Garantisce protezione uniforme tra utenti, applicazioni e ambienti senza affidarsi a logiche SQL ad hoc |

| Prontezza alla Conformità | Accelera gli audit di conformità tramite visibilità centralizzata su accessi ai dati e decisioni di protezione |

| Efficienza nella Manutenzione | Riduce lo sforzo di manutenzione a lungo termine rispetto al masking basato su SQL e controlli a livello di view |

| Governance della Sicurezza | Rende i controlli di sicurezza prevedibili, testabili e auditabili su tutta l’infrastruttura MariaDB |

Conclusione

MariaDB offre meccanismi essenziali di controllo degli accessi, ma una protezione efficace dei dati sensibili richiede più dei soli permessi e costrutti SQL.

Combinando scoperta centralizzata, masking in tempo reale, applicazione tracciabile e report allineati alla conformità, DataSunrise trasforma la protezione dei dati sensibili in MariaDB in un processo coerente e guidato da policy che preserva la flessibilità applicativa offrendo al contempo la visibilità e il controllo richiesti in ambienti regolamentati.