Navigare le Normative sulla Conformità dei Dati

Introduzione

I dati sono diventati uno degli asset più critici per le organizzazioni moderne. Con questa importanza viene il dovere di proteggerli. Questo è il ruolo delle normative sulla conformità dei dati — quadri normativi creati per garantire che le aziende gestiscano le informazioni personali in modo sicuro, responsabile e in linea con gli standard internazionali.

Comprendere le Normative sulla Conformità dei Dati

La conformità dei dati si concentra sul rispetto dei requisiti legali che definiscono come le informazioni sensibili o personali vengono raccolte, archiviate, processate e protette. Tali normative sono concepite per proteggere gli individui da abusi, violazioni e accessi non autorizzati ai loro dati.

Esempi notevoli di questi quadri normativi includono:

- GDPR – stabilisce lo standard per la privacy dei dati all’interno dell’Unione Europea

- HIPAA – regola i dati sanitari negli Stati Uniti

- PCI DSS – protegge i dati relativi ai pagamenti e alle carte di credito in vari settori

Mappare i requisiti di ciascun quadro normativo a misure tecniche specifiche — come controlli d’accesso e data masking — semplifica l’implementazione e la prontezza agli audit.

Dove si Applica la Conformità: Fonti Dati Comuni

Le normative sulla conformità dei dati influenzano diverse categorie di informazioni trattate dalle organizzazioni, tra cui:

- Dati dei clienti: dettagli di contatto, informazioni di fatturazione, storico degli acquisti

- Registrazioni dei dipendenti: codici fiscali, valutazioni delle prestazioni lavorative, copertura sanitaria

- Sistemi finanziari: transazioni, dati bancari, informazioni creditizie

- Cartelle cliniche: Electronic Protected Health Information (ePHI)

Man mano che i volumi dei dati crescono e l’infrastruttura digitale si espande, applicare principi di conformità rigorosi a ciascuna fonte di dati è essenziale per la continuità legale e operativa.

| Livello | Esempi | Controlli |

|---|---|---|

| Pubblico | Brochure di marketing | Nessuno / checksum MD5 |

| Interno | Elenco dipendenti | MFA, VPN |

| Confidenziale | E-mail dei clienti, fatture | Accesso basato sui ruoli, TLS |

| Ristretto | Codici fiscali, dati delle carte, ePHI | Mascheramento a livello di campo, chiavi supportate da HSM |

Fondamenti di Sicurezza della Conformità

La maggior parte dei quadri normativi si fonda su principi fondamentali di sicurezza informatica. Questi non sono suggerimenti facoltativi — sono controlli obbligatori che riducono l’esposizione a perdite, furti o accessi non autorizzati. I componenti chiave includono:

- Controlli d’accesso: Limitare l’accesso esclusivamente al personale autorizzato

- Crittografia: Proteggere i dati a riposo e in transito

- Backup dei dati: Garantire la disponibilità in caso di malfunzionamento del sistema

- Audit regolari: Valutare l’efficacia della sicurezza e individuare eventuali debolezze

Applicando questi controlli, le aziende dimostrano il loro impegno verso la governance dei dati e guadagnano fiducia da parte dei regolatori, dei clienti e dei partner commerciali.

Esempi Reali di Conformità dei Dati

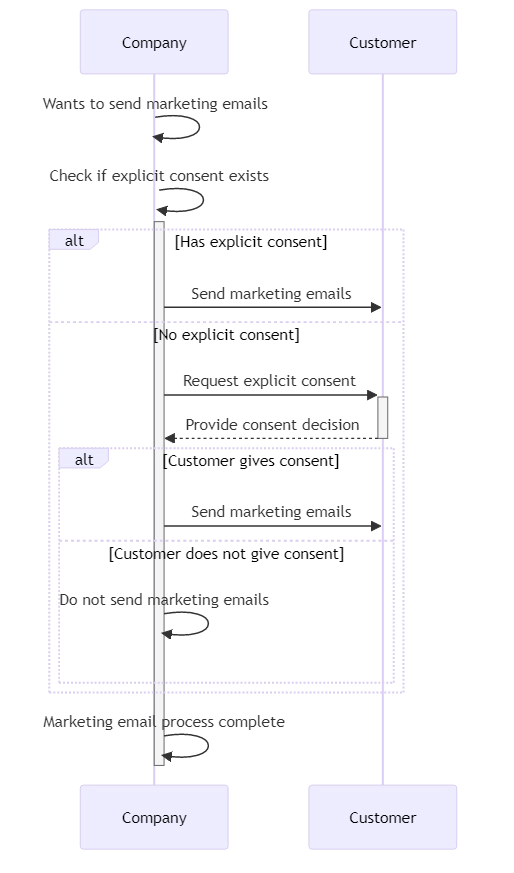

GDPR: Consenso e Diritto all’Oblio

Ai sensi del GDPR, ogni organizzazione che tratta dati di residenti UE deve seguire linee guida rigorose in tema di trasparenza e consenso. Ad esempio, l’invio di email di marketing richiede che le aziende:

- Indichino chiaramente quali dati vengono raccolti e per quale motivo

- Ottengano un consenso esplicito (opt-in)

- Offrano opzioni di opt-out e di cancellazione dei dati in qualsiasi momento

Il mancato rispetto di tali obblighi può comportare multe significative e un danno reputazionale. Perciò, una gestione robusta del consenso è essenziale per la conformità al GDPR.

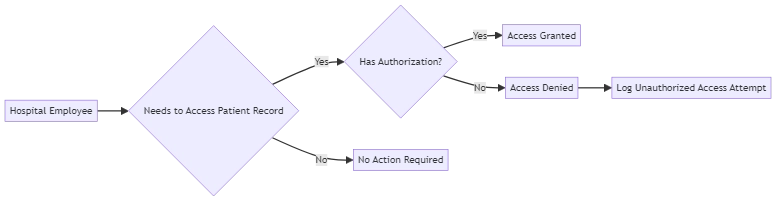

HIPAA: Registrazione degli Accessi in Ambito Sanitario

L’HIPAA richiede una registrazione dettagliata di come e quando i dati dei pazienti vengono accessi. Le organizzazioni devono sapere:

- Quale utente ha effettuato l’accesso al record

- Orario e data dell’accesso

- Il tipo di interazione (ad esempio, visualizzazione, modifica, eliminazione)

Ecco un esempio semplificato di un meccanismo di registrazione in PostgreSQL che supporta una visibilità allineata ai requisiti HIPAA:

-- PostgreSQL: Registro di accesso in stile HIPAA

CREATE TABLE ephi_access_log (

id SERIAL PRIMARY KEY,

user_name TEXT,

action TEXT,

accessed_at TIMESTAMP DEFAULT current_timestamp,

table_name TEXT,

query TEXT

);

CREATE OR REPLACE FUNCTION log_access()

RETURNS EVENT_TRIGGER AS $$

BEGIN

INSERT INTO ephi_access_log(user_name, action, table_name, query)

VALUES (

current_user,

tg_tag,

tg_table_name,

current_query()

);

END;

$$ LANGUAGE plpgsql;

Tuttavia, la registrazione nativa presenta delle limitazioni. Una piattaforma come DataSunrise offre capacità avanzate quali il tracciamento a livello di lettura, la rilevazione di anomalie e un’integrazione SIEM senza soluzione di continuità — in linea sia con le aspettative tecniche che con quelle normative.

Le Sfide nella Conformità dei Dati

La conformità dei dati non è esente da ostacoli. Le organizzazioni spesso si trovano ad affrontare sfide quali:

- Normative in evoluzione: Mantenersi aggiornati con i cambiamenti nelle leggi sulla protezione dei dati come il GDPR o l’HIPAA.

- Volume dei dati: Gestire quantità crescenti di dati sensibili su piattaforme diverse.

- Consapevolezza dei dipendenti: Assicurarsi che i dipendenti comprendano l’importanza della sicurezza e della privacy dei dati.

- Esaurimento da conformità: Bilanciare gli sforzi di conformità con le operazioni quotidiane aziendali.

Affrontare queste sfide richiede non solo il rispetto delle normative, ma un approccio proattivo che impieghi gli strumenti e le politiche adeguate per mitigare i rischi. Ricerche come quella del Global Compliance Survey di PwC mostrano costantemente che, indipendentemente dal settore, le organizzazioni affrontano sfide comuni in tema di conformità, evidenziando la natura universale di questi ostacoli nella protezione dei dati.

Esempi di Logging Conformi Nativi

Ogni quadro normativo si aspetta che le organizzazioni dimostrino la responsabilità degli utenti e l’integrità degli audit. La maggior parte dei database offre hook di base, anche se funzionano in modo differente. Ecco due approcci nativi comuni:

SQL Server: Audit per PCI DSS & SOX

-- Crea un audit a livello di server

CREATE SERVER AUDIT PCI_Audit

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 10);

ALTER SERVER AUDIT PCI_Audit WITH (STATE = ON);

-- Cattura l'attività nello schema FinanceDB

CREATE DATABASE AUDIT SPECIFICATION PCI_DB_Audit

FOR SERVER AUDIT PCI_Audit

ADD (SELECT, INSERT, UPDATE, DELETE ON SCHEMA::FinanceDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP);

ALTER DATABASE AUDIT SPECIFICATION PCI_DB_Audit WITH (STATE = ON);

-- Rivedi le voci di audit recenti

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -2, GETDATE());

MySQL: Log JSON di Enterprise Audit

-- Abilita il plugin di audit

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Registra tutta l'attività (limitata alle tabelle in produzione)

SET PERSIST audit_log_policy = ALL;

SET PERSIST audit_log_format = JSON;

-- Visualizza i log

tail -f /var/lib/mysql/audit.log

La registrazione nativa può fornire la cronologia degli accessi, ma richiede una forte personalizzazione per soddisfare gli standard di rendicontazione previsti dal GDPR o dall’HIPAA. È in questo contesto che le piattaforme di automazione si rivelano fondamentali.

Garantire l’Integrità dei Log di Audit

Per la conformità, non basta raccogliere i dati di audit — bisogna dimostrare che non sono stati alterati. Una tecnica comune prevede la concatenazione di hash crittografici tra le righe in PostgreSQL:

-- Richiede pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

CREATE OR REPLACE FUNCTION audit_events_chain()

RETURNS TRIGGER AS $$

DECLARE v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_events ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' || coalesce(NEW.action,'') || '|' || NEW.ts::text || '|' || encode(coalesce(NEW.prev_hash,'\x'),'hex'),

'sha256'

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_chain();

Eseguire una query di verifica per controllare che il campo prev_hash di ogni riga corrisponda al record precedente. Qualsiasi discrepanza segnala una possibile manomissione, supportando i requisiti di integrità di SOX e GDPR.

Molta Massima GDPR

€20 M

o il 4% del fatturato globale

Livello HIPAA 4

$1.9 M

per violazione, tetto annuale

PCI DSS

$500 K

per incidente + supplemento

Verifica Settimanale dello Stato di Conformità

Attività sul Database

- Verificare il completamento dei backup & testare il ripristino

- Ruotare le credenziali di amministratore se datate oltre 90 giorni

- Rivedere i trend di accessi falliti nel SIEM

Livello Applicativo

- Eseguire la scansione delle vulnerabilità delle dipendenze (ad esempio, Snyk)

- Verificare che i certificati TLS scadano tra meno di 30 giorni tramite avvisi

Consapevolezza degli Utenti

- Inviare una simulazione di phishing di 60 secondi via email

- Pubblicare un suggerimento settimanale sulla sicurezza nell’intranet

Risultati di Conformità che Contano

| Risultato | Senza Automazione | Con DataSunrise |

|---|---|---|

| Preparazione per Audit | Raccolta manuale delle prove (settimane) | Report predefiniti (ore) |

| Rilevamento di Violazioni | Reattivo, post-incidente | Avvisi in tempo reale e rilevamento di anomalie |

| Rischio Normativo | Alto rischio di multe | Controlli allineati per GDPR, HIPAA, PCI DSS |

Casi d’Uso per l’Industria

- Finance: Log pronti per SOX e protezione dei pagamenti PCI DSS

- Healthcare: Tracciabilità completa del PHI per audit HIPAA

- SaaS/Cloud: Monitoraggio dell’attività multi-tenant per responsabilità GDPR

- Government: Log a prova di manomissione per supportare mandati di trasparenza

Automazione: Un Vantaggio Strategico nella Conformità

La gestione manuale della conformità spesso porta a ritardi, punti ciechi e applicazioni incoerenti. Per questo motivo, le organizzazioni lungimiranti stanno passando sempre di più a piattaforme di automazione come DataSunrise per applicare politiche, rilevare anomalie e generare report di conformità in tempo reale. Integrando l’automazione della conformità nelle operazioni quotidiane, le aziende riducono i costi, accelerano gli audit e garantiscono il rispetto delle politiche su larga scala — anche in ambienti dati in continua evoluzione.

# datasunrise_report.yml — pacchetto evidenze settimanale ISO 27001

report:

title: "Revisione Log di Audit Allegato A.12 ISO 27001"

schedule: "0 3 * * 1" # Lunedì 03:00 UTC

include:

- failed_logins

- privilege_escalations

- data_export > 10k rows

deliver_via:

email:

to: [email protected]

attach: PDF

Inserire questo file in /opt/datasunrise/reports/; la piattaforma pianifica automaticamente la generazione.

Scalare la Conformità dei Dati con un’Architettura Basata su Politiche

La conformità a livello aziendale non si limita alla crittografia o al logging — riguarda l’allineamento dei controlli con politiche chiare e applicabili per i dati. I programmi di conformità più efficaci utilizzano architetture basate su politiche che mappano le normative a misure tecniche specifiche e regole comportamentali.

- Politiche di Classificazione dei Dati: Identificare e etichettare PII, PHI e dati finanziari utilizzando strumenti di scoperta automatizzata. Applicare mascheramento, avvisi o crittografia in base al livello di sensibilità e al ruolo dell’utente.

- Politiche di Conservazione: Definire regole temporali per ogni normativa (ad esempio, 7 anni per SOX, 1 anno per PCI DSS) per controllare quando i dati possono essere eliminati o archiviati. Garantire che tali politiche siano applicate a livello di storage.

- Politiche di Controllo degli Accessi: Utilizzare i principi dello zero trust per limitare l’accesso in base all’intervallo IP, al ruolo o al punteggio di rischio. Monitorare e registrare eventuali deviazioni dalla politica con avvisi contestuali inviati alle piattaforme SIEM.

- Politiche di Audit: Generare report di audit programmati e mirati per GDPR, HIPAA, ISO 27001 e oltre. Piattaforme come DataSunrise consentono ai team di definire regole di politica in YAML o tramite interfaccia grafica e applicarle in ambienti multi-cloud.

Adottando il paradigma policy-as-code, le organizzazioni creano una base flessibile per scalare la conformità tra team, regioni e stack tecnologici — senza affidarsi a liste di controllo manuali fragile o a strumenti isolati.

FAQ sulla Conformità dei Dati

Per quanto tempo dobbiamo conservare i log di audit?

Allinearsi al quadro normativo più rigoroso: SOX potrebbe richiedere la conservazione fino a 7 anni; PCI DSS generalmente prevede circa 12 mesi. Definire e applicare la politica per ogni set di dati, adottando archiviazione immutabile quando necessario.

Abbiamo bisogno di un Data Protection Officer (DPO)?

Il GDPR richiede un DPO per il monitoraggio o il trattamento su larga scala di dati di categorie speciali. In alternativa, designare un responsabile e documentare le relative responsabilità per dimostrare la prontezza alla conformità.

Cosa significa conformità dei dati?

La conformità dei dati significa seguire le leggi e le normative che regolano come i dati sensibili vengono raccolti, processati, archiviati e condivisi, garantendo la protezione delle informazioni personali e finanziarie contro abusi o esposizioni indesiderate.

Quali normative sono le più comuni?

I quadri normativi più diffusi includono GDPR (privacy dei dati nell’UE), HIPAA (dati sanitari statunitensi) e PCI DSS (sicurezza delle carte di pagamento). Molte organizzazioni rientrano in più di un quadro normativo.

Quali fonti dati rientrano nelle regole di conformità?

Registri dei clienti, file HR dei dipendenti, dati medici e transazioni finanziarie sono comunemente regolati. Anche i log, i backup e i set di dati derivati possono rientrare nell’ambito se contengono campi sensibili.

Come dimostrano le organizzazioni la conformità?

- Mantenendo log di audit e registrazioni degli accessi con controlli d’integrità.

- Applicando controlli d’accesso, crittografia e politiche di mascheramento.

- Produrre report di evidenza da sottoporre a regolatori e auditor.

- Dimostrare le pratiche di conservazione, eliminazione e consenso.

Quali strumenti semplificano la conformità?

Piattaforme come DataSunrise automatizzano la scoperta dei dati sensibili, l’audit centralizzato, l’invio in tempo reale di allarmi e la generazione di report di conformità, riducendo il lavoro manuale e il rischio di audit.

Conclusione

Normative come il GDPR, l’HIPAA e il PCI DSS stabiliscono lo standard per una gestione responsabile dei dati. Esse promuovono la trasparenza, minimizzano i rischi e proteggono la privacy degli individui. Per ogni organizzazione, la conformità non è solo un obbligo legale — rappresenta un vantaggio strategico.

Tuttavia, la conformità è un bersaglio mobile. Le leggi evolvono, le minacce si adattano e i processi manuali rischiano di non stare al passo. Ed è qui che l’automazione interviene. Con DataSunrise è possibile automatizzare gli audit, applicare le politiche di sicurezza e generare report di conformità senza interrompere le operazioni.

Una solida conformità costruisce fiducia, riduce il rischio di violazioni e protegge da sanzioni normative. Rimanga proattivo. Rimanga sicuro. Prenoti una demo live per scoprire come DataSunrise può aiutarLa a prendere il controllo della conformità fin dal primo giorno.