AlloyDB per PostgreSQL Cronologia delle Attività del Database

AlloyDB per PostgreSQL unisce l’elasticità su scala Google con la comodità del classico psql. Quella libertà amplia il raggio d’azione di un errore di battitura o di una violazione, per cui la Cronologia delle Attività del Database—una mappa ordinata cronologicamente di ogni evento a livello di sessione e oggetto—diventa indispensabile. Che tu stia cercando un UPDATE fuori controllo o dimostrando la conformità al PCI‑DSS, la storia inizia qui.

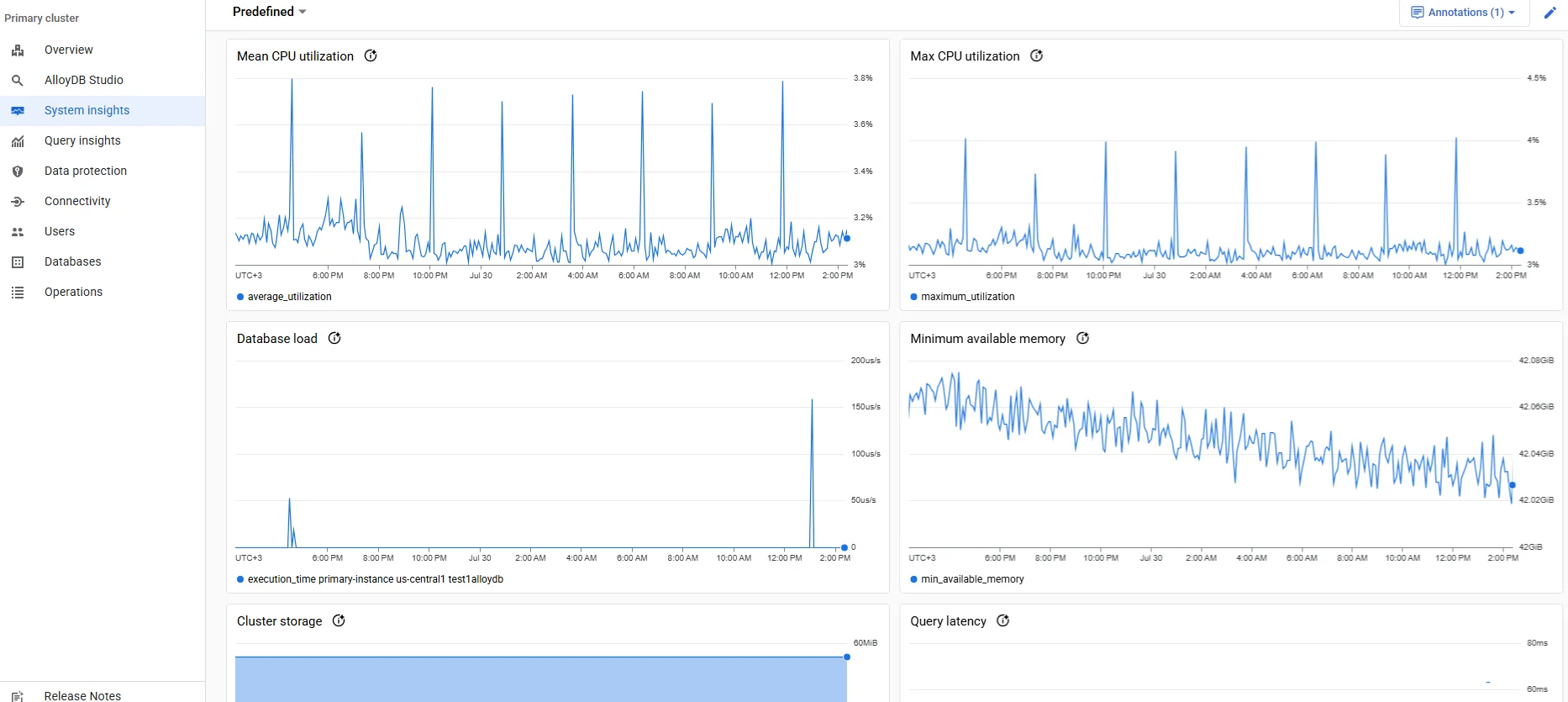

Audit in tempo reale: Ottenere una visione a 360°

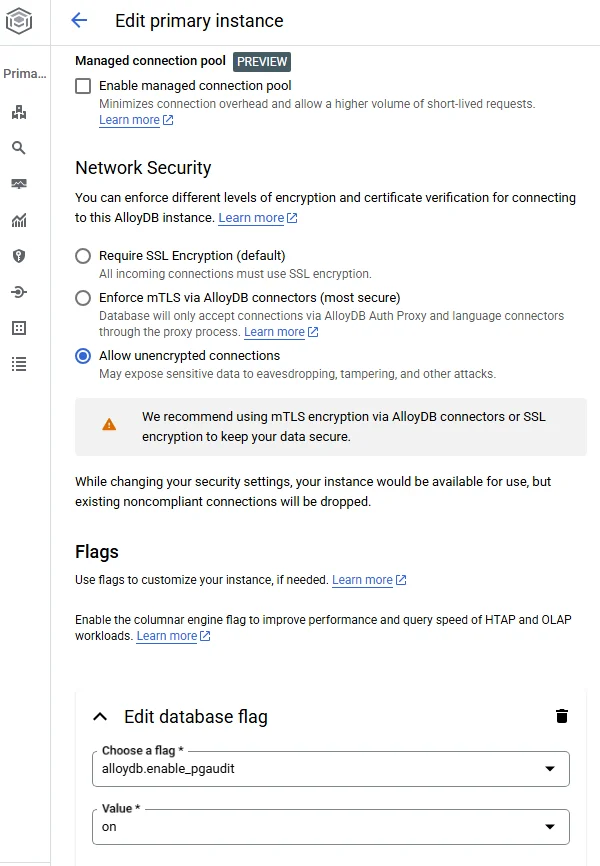

AlloyDB espone due canali di audit complementari. I Cloud Audit Logs di Google Cloud registrano le azioni amministrative, mentre l’estensione open‑source pgAudit traccia il SQL generato dagli utenti. Attivare il flusso massivo è un semplice comando:

gcloud alloydb clusters update my-cluster \

--region=us-central1 \

--database-flags=alloydb.enable_pgaudit=on,pgaudit.log='all'

# poi all'interno di psql

CREATE EXTENSION pgaudit;

Nuove voci compaiono quasi istantaneamente in Logs Explorer, dove possono essere trasmesse a BigQuery, Pub/Sub o al tuo SIEM.

Audit Nativo in Google Cloud (Quasi PostgreSQL)

Poiché AlloyDB eredita il catalogo di PostgreSQL, la configurazione dell’audit è quasi identica a quella a monte. La guida ufficiale, Abilitare pgAudit in AlloyDB, copre ogni flag. Per una postura adatta alla produzione vorrai anche comprendere il Riferimento allo schema dei log di audit, Inoltrare i log di audit di AlloyDB a BigQuery per analisi a lungo termine, e Monitorare i log di audit in Cloud Logging per il rilevamento di allarmi in tempo reale.

GenAI incontra DBA: Narrazioni autonome sulle minacce

Leggere migliaia di righe JSON non è l’hobby di nessuno. L’IA generativa può comprimere ore di analisi in un singolo paragrafo. Il frammento PL/Python sottostante preleva gli ultimi 100 record pgAudit, li invia a Gemini tramite il Vertex AI SDK, per poi salvare un riassunto comprensibile dall’uomo in AlloyDB:

CREATE OR REPLACE FUNCTION summarize_audit()

RETURNS void LANGUAGE plpython3u AS $$

from google.cloud import aiplatform, logging_v2

import datetime, plpy

rows = plpy.execute("SELECT payload FROM audit_log ORDER BY ts DESC LIMIT 100")

text = '\n'.join([r['payload'] for r in rows])

model = aiplatform.TextGenerationModel.from_pretrained('gemini-1.5-pro-preview')

pred = model.predict(text)

plpy.execute("INSERT INTO audit_summaries(ts, summary) VALUES (%s, %s)",

(datetime.datetime.utcnow(), pred.text))

$$;

Per ulteriori soluzioni—embeddings, ricerca vettoriale e rilevamento di anomalie—vedi il cookbook dell’IA generativa di Vertex AI.

Mascheramento Dinamico e Scoperta dei Dati

I modelli generativi amano i dati; gli auditor insistono nel nasconderli. DataSunrise illustra diversi schemi a runtime nel suo spiegone sul mascheramento dinamico dei dati. Il motore di mascheramento si basa su un catalogo popolato dalla scoperta dei dati, che etichetta ogni colonna secondo le tassonomie GDPR e PCI‑DSS, in modo tale che le stringhe sensibili non lascino mai l’ambiente di produzione.

Conformità Senza il Foglio di Calcolo

Standard come SOX e GDPR richiedono evidenze che l’accesso sia autorizzato e registrato. Il Compliance Manager di DataSunrise riconcilia l’attività in tempo reale con baseline specifiche per normativa, come descritto nella nota sulle regolamentazioni sulla conformità dei dati. Le violazioni emergono sotto forma di allarmi o possono persino attivare il mascheramento dinamico in tempo reale.

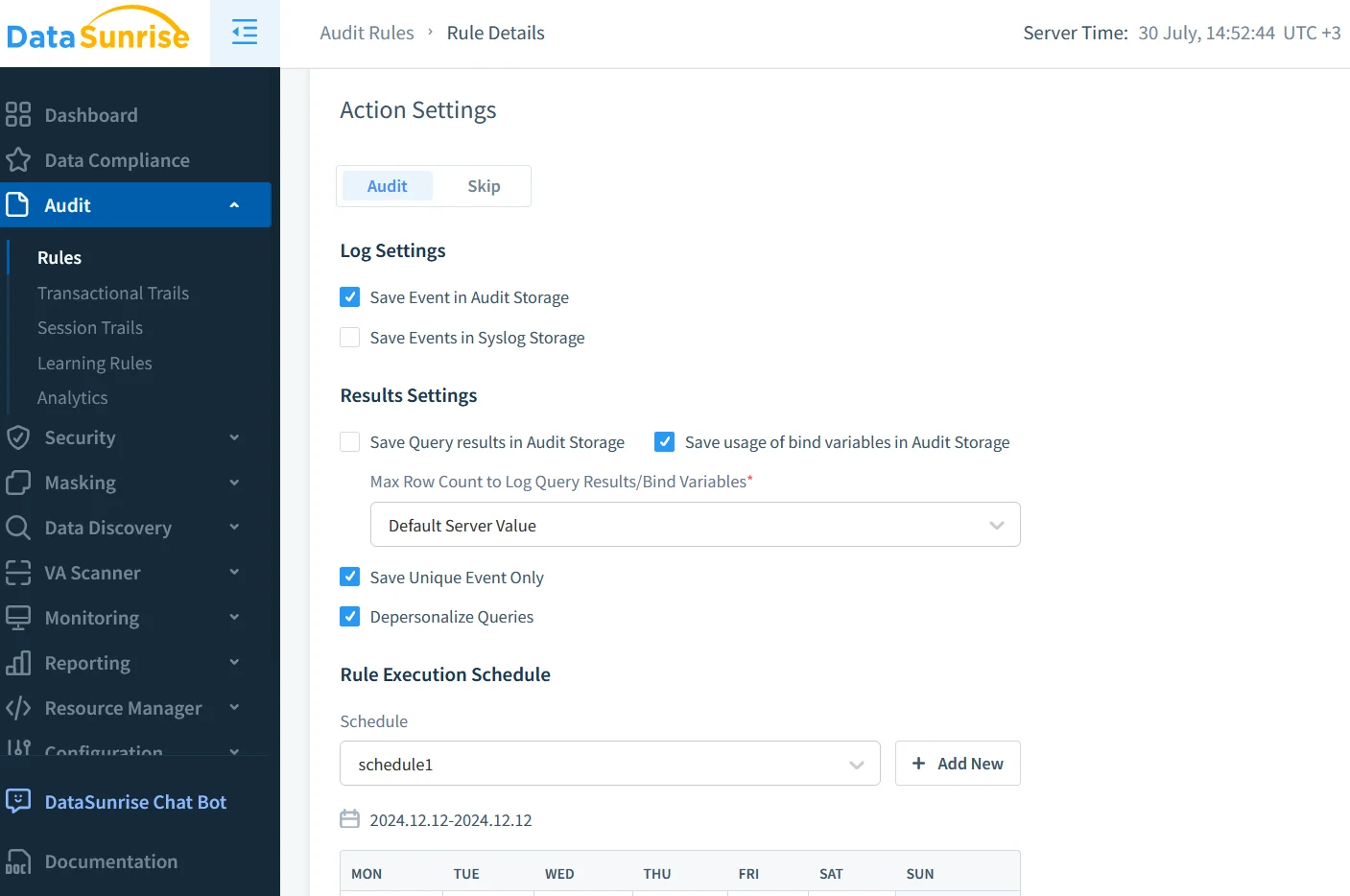

Monitoraggio Plug‑in con DataSunrise

I log nativi sono necessari ma non sempre sufficienti. DataSunrise opera come un reverse proxy, registrando la propria Cronologia delle Attività del Database e bloccando in tempo reale le istruzioni malevole. La procedura guidata in Impostazioni → Audit ti permette di dichiarare regole (“registra ogni DROP sullo schema public“) e di scegliere la modalità di archiviazione—PostgreSQL, Kafka o storage a oggetti. I dettagli sono disponibili nella guida all’audit.

Poiché DataSunrise parla il protocollo wire di PostgreSQL, le sessioni AlloyDB puntano semplicemente all’indirizzo del proxy. I log scorrono poi nel visualizzatore della Cronologia delle Attività dei Dati—vedi cronologia delle attività del database—dove i riassunti generati da GenAI possono essere aggiunti tramite l’integrazione descritta in strumenti LLM e ML per la sicurezza dei database.

Sicurezza Oltre i Log

I tracciamenti di audit illuminano il comportamento passato, ma una difesa proattiva necessita di applicazioni in linea. Il motore di policy di DataSunrise include rilevatori di SQL‑injection, controllo degli accessi basato sui ruoli e analisi comportamentale in streaming.

Trasmissione in Streaming di Tutto a BigQuery

Molte squadre collegano i vari componenti creando un sink Log Router che inoltra le voci pgAudit a Pub/Sub e infine a BigQuery, partizionato per ts. Una singola vista può unire queste righe ai log proxy di DataSunrise, aprendo la porta a query federate come:

SELECT s.summary, d.client_ip

FROM audit_summaries s

JOIN `proxy_logs.events` d

ON s.session_id = d.session_id

WHERE d.action = 'DROP TABLE'

AND s.ts > TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 1 HOUR);

Materializza quella vista in Looker Studio e otterrai una storyboard in tempo reale dell’attività ostile.

Intelligenza Cross‑Domain con Security Command Center

Inoltrare i log di AlloyDB e DataSunrise al Security Command Center di Google ti permette di correlare eventi del database con modifiche IAM e anomalie di rete. Un’unica dashboard può rispondere alla domanda: Lo stesso IP che ha creato una regola di firewall pubblica ha anche esfiltrato dati sugli stipendi? Scopri di più in Investigare le minacce nel Security Command Center.

Governance come Codice

Gli strumenti moderni per la conformità preferiscono Git ai fogli di calcolo. Esistono provider Terraform sia per AlloyDB che per DataSunrise, permettendoti di codificare la configurazione dell’audit tramite pull request. Un singolo piano può fissare il flag alloydb.enable_pgaudit e configurare una regola DataSunrise, garantendo il rilevamento delle modifiche durante il CI.

Prospettive Future

PostgreSQL 17 è destinato a introdurre una sintassi di audit dichiarativa nativa, che AlloyDB adotterà poco dopo. Nel frattempo, Gemini sta imparando a emettere SQL direttamente da playbook in linguaggio naturale, il che significa che il tuo raccoglitore di incidenti potrebbe presto trasformarsi in una finestra di chat. Rimanere pronti significa mantenere la Cronologia delle Attività del Database AlloyDB per PostgreSQL completa, affidabile e leggibile—già fornita oggi da pgAudit, DataSunrise e GenAI.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora