Storico delle Attività del Database di Google Cloud SQL

Introduzione

Il Storico delle Attività del Database di Google Cloud SQL è il registro delle operazioni sul suo database — dagli accessi e query agli aggiornamenti, cancellazioni e modifiche dello schema. Per le aziende, rappresenta uno strumento essenziale per la protezione delle informazioni sensibili, garantire la responsabilità e rispettare le normative di settore.

Google Cloud SQL è il servizio di database relazionale completamente gestito da Google, progettato per alleggerire l’onere operativo sulle organizzazioni. Invece di gestire i database sui propri server, le aziende possono utilizzare motori popolari nel cloud, usufruendo di backup automatici, scaling e alta disponibilità. Cloud SQL supporta tre principali sistemi di database:

- MySQL – Spesso scelto per applicazioni web e stack open-source.

- PostgreSQL – Preferito per le sue avanzate funzionalità SQL e la sua estensibilità.

- SQL Server – Il database di fascia enterprise di Microsoft, ampiamente utilizzato in ambienti aziendali per sistemi transazionali e applicazioni aziendali.

Le organizzazioni utilizzano Google Cloud SQL per semplificare la gestione, migliorare l’affidabilità e integrare i propri database con l’ecosistema più ampio di Google Cloud. In questo articolo, ci concentreremo su SQL Server in Google Cloud SQL e mostreremo come creare il suo storico delle attività del database utilizzando l’auditing nativo. Verrà inoltre illustrato come DataSunrise aggiunga monitoraggio in tempo reale, mascheramento e reportistica incentrata sulla conformità.

Perché le Aziende Hanno Bisogno dello Storico delle Attività del Database

Per molte organizzazioni, i dati sensibili rappresentano sia un prezioso asset che un rischio significativo. Senza un registro degli accessi o delle modifiche, diventa difficile rilevare abusi, dimostrare la conformità o recuperare in caso di incidenti.

Le principali ragioni per cui le aziende implementano lo storico delle attività del database includono:

- Individuazione delle Minacce alla Sicurezza – Sia che si tratti di un attaccante esterno o di un insider con accesso eccessivo, lo storico delle attività aiuta a individuare pattern sospetti prima che possano arrecare danni.

- Conformità Normativa – Settori come la sanità, la finanza e l’e-commerce devono soddisfare standard stringenti come GDPR, HIPAA, PCI DSS e SOX. In questi settori, registri dettagliati degli accessi sono spesso richiesti per legge.

- Responsabilità Operativa – Tracciare le interazioni con il database garantisce che dipendenti, collaboratori e sistemi operino secondo politiche approvate, riducendo errori accidentali e modifiche non autorizzate.

- Indagini Forensi – In caso di violazione o perdita di dati, lo storico delle attività fornisce le evidenze necessarie per comprendere cosa è successo, contenere l’impatto e prevenire recidive.

Senza questa visibilità, le aziende gestiscono i loro sistemi più critici alla cieca, facilitando il passaggio inosservato di minacce o errori.

Funzionalità Nativa di Google Cloud SQL

Google Cloud SQL supporta MySQL, PostgreSQL e SQL Server, ciascuno con strumenti di logging e monitoraggio integrati. Google potenzia queste capacità con funzionalità a livello di piattaforma come Cloud Audit Logs, che tracciano chi ha fatto cosa, dove e quando all’interno delle risorse di Google Cloud, inclusi i database instance.

Opzioni di Monitoraggio delle Attività del Database per Motore

- MySQL – Utilizzare il

general_logper catturare ogni query eseguita e loslow_query_logper la risoluzione dei problemi di prestazioni. - PostgreSQL – Abilitare

pg_stat_statementsper metriche a livello di query e utilizzare il collector di logging nativo per una cattura dettagliata delle attività. - SQL Server – Sfruttare SQL Server Audit per definire gruppi di eventi e archiviare i log di audit in directory locali o esportarli su Cloud Storage.

Gli amministratori possono esportare i log su BigQuery per analisi o integrarli con strumenti SIEM per il rilevamento delle minacce e la conformità.

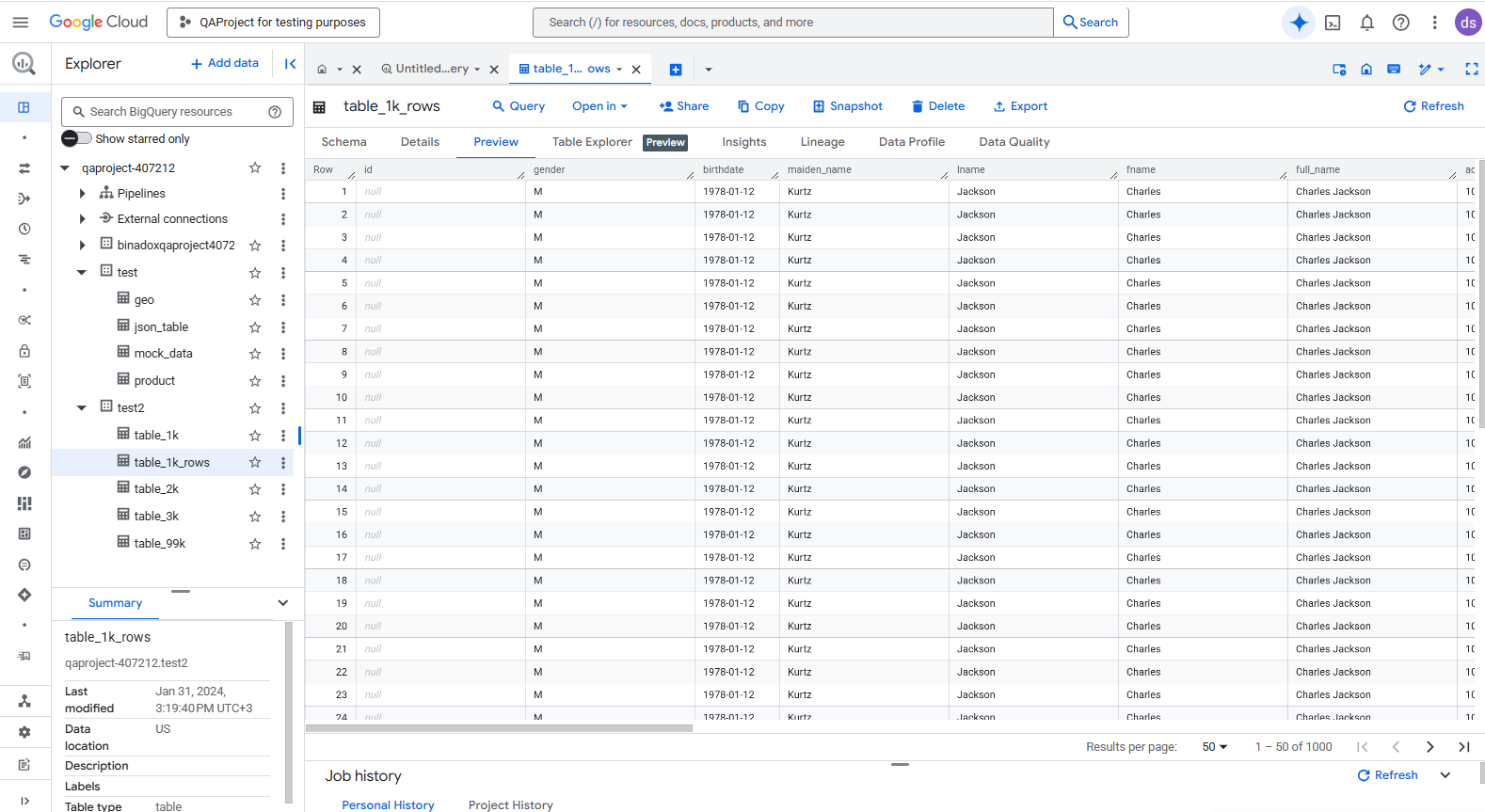

Esempio: Abilitazione dello Storico delle Attività per SQL Server su Google Cloud SQL

Di seguito, un semplice esempio per SQL Server per configurare un audit a livello di server e una specifica di audit a livello di database.

Creare l’audit del server:

CREATE SERVER AUDIT GCloudAudit

TO FILE (FILEPATH = '/var/opt/mssql/audit', MAXSIZE = 50 MB);

ALTER SERVER AUDIT GCloudAudit WITH (STATE = ON);

Aggiungere una specifica di audit a livello di server:

CREATE SERVER AUDIT SPECIFICATION AuditLoginFailures

FOR SERVER AUDIT GCloudAudit

ADD (FAILED_LOGIN_GROUP)

WITH (STATE = ON);

Tracciare le operazioni SELECT su una tabella specifica:

CREATE DATABASE AUDIT SPECIFICATION AuditTransactions

FOR SERVER AUDIT GCloudAudit

ADD (SELECT ON dbo.transactions BY public)

WITH (STATE = ON);

Visualizzare i log di audit:

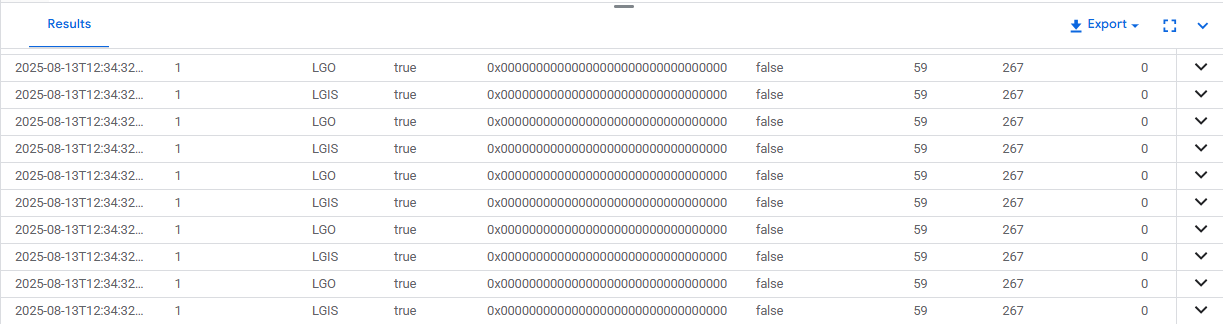

SELECT *

FROM sys.fn_get_audit_file('/var/opt/mssql/audit/*.sqlaudit', NULL, NULL);

Questa configurazione cattura sia i fallimenti negli accessi che l’accesso ai dati di tabelle sensibili, consentendo indagini precise.

Limitazioni degli Strumenti Nativi

Sebbene le funzionalità native di logging e auditing di Google Cloud SQL offrano una visibilità preziosa, esse presentano dei limiti che possono ridurne l’efficacia nelle operazioni reali:

Nessun Avviso in Tempo Reale

I log nativi registrano gli eventi, ma non forniscono notifiche in tempo reale. Questo costringe i team di sicurezza a controllare manualmente i log o ad attendere revisioni pianificate per individuare eventuali incidenti. In uno scenario reale, se un attore malintenzionato accede a dati sensibili alle 2 del mattino, potrebbe non essere notato fino al successivo giorno lavorativo — tempo durante il quale i dati potrebbero essere esfiltrati.Correlazione Limitata tra Istanze

Ogni istanza di Cloud SQL mantiene i propri log separatamente, rendendo difficile individuare pattern di attività tra diversi ambienti (ad es. produzione, staging, reporting). Ad esempio, un insider potrebbe modificare i dati in un’istanza di staging per testare una query malintenzionata, per poi eseguirla in produzione. Senza una vista unificata, il collegamento tra tali eventi risulta facile da perdere.Assenza di Mascheramento Dinamico Integrato per Proteggere i Dati Sensibili nei Log

I log di audit di SQL Server possono contenere il testo completo delle query, che può includere informazioni personali identificabili (PII) o dati finanziari. Senza un mascheramento, chiunque abbia accesso ai log — inclusi ruoli non destinati a visualizzare i dati sensibili grezzi — può vederli. In settori regolamentati, ciò può generare violazioni della conformità (ad es. l’Articolo 32 del GDPR sulla protezione dei dati) e aumentare il rischio interno.Automazione della Reportistica Minima per la Conformità

Pur essendo possibile esportare e filtrare i log nativi, creare report di conformità pronti per gli auditor è un processo manuale e dispendioso in termini di tempo. In un audit trimestrale PCI DSS, ad esempio, il team di sicurezza potrebbe impiegare ore a raccogliere evidenze da molteplici file di log anziché concentrarsi sulla remediation e prevenzione.Filtraggio Manuale e Normalizzazione dei Dati per Analisi Avanzate

I log nativi spesso necessitano di essere analizzati, riformattati e combinati provenendo da fonti diverse. Solo allora risulteranno utilizzabili in un SIEM o una piattaforma analitica.

Migliorare lo Storico delle Attività del Database con DataSunrise

DataSunrise è una piattaforma per la sicurezza e la conformità dei database, progettata per monitorare, proteggere e gestire i dati su oltre 40 sistemi di database supportati, incluso Google Cloud SQL. Essa agisce come un livello intermedio tra gli utenti e il database, consentendo un tracciamento dettagliato delle attività, il mascheramento dinamico dei dati sensibili e un supporto automatizzato per la conformità senza alterare le applicazioni esistenti.

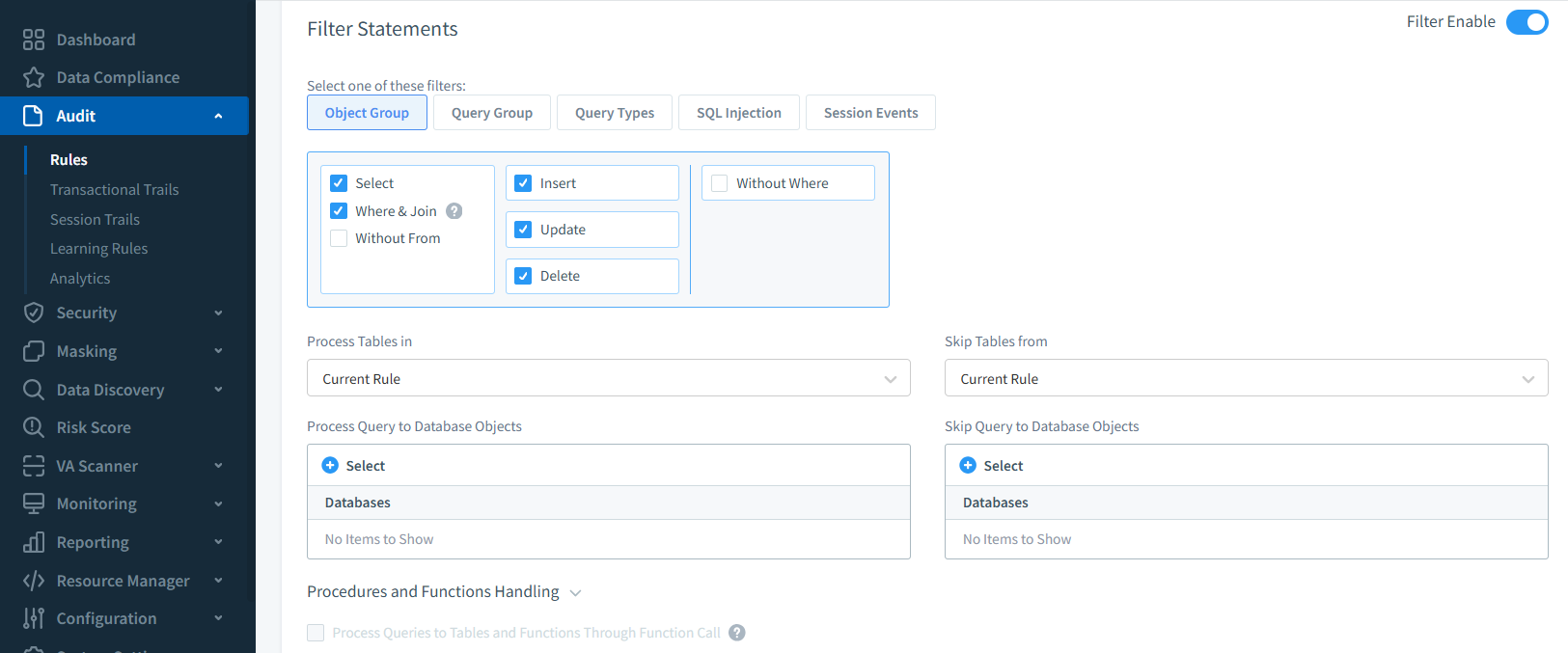

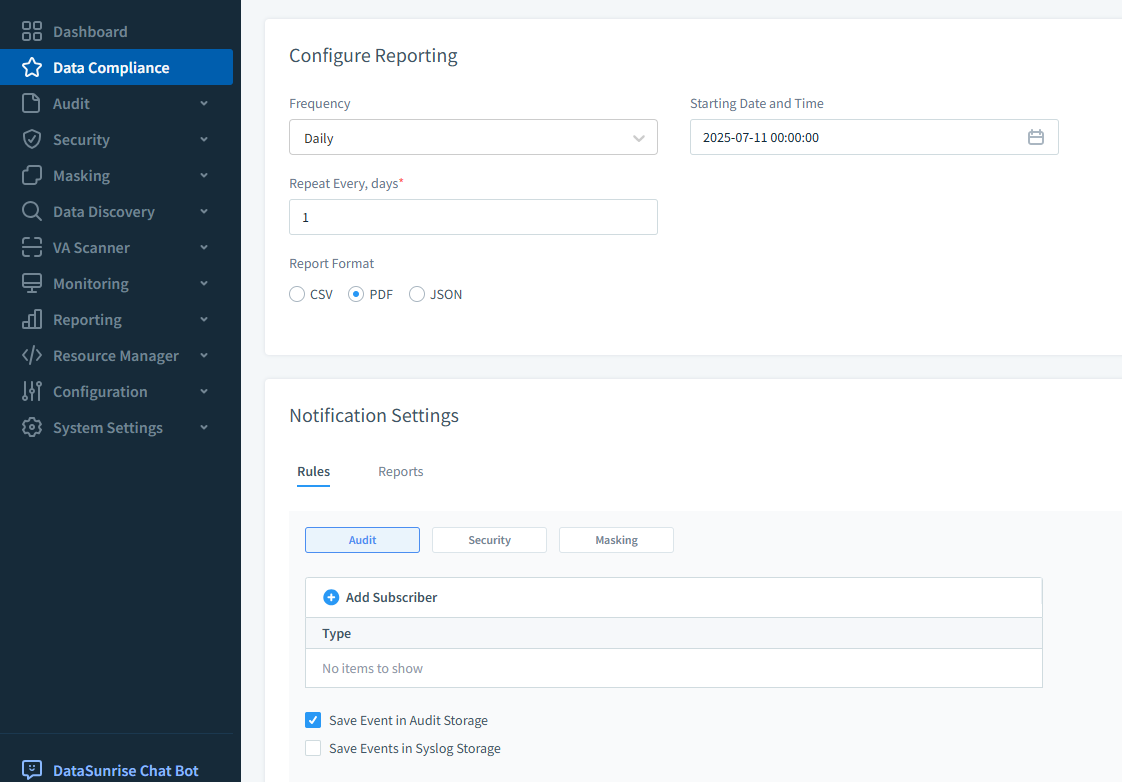

Negli ambienti di Google Cloud SQL, DataSunrise si basa sulle capacità di auditing native, aggiungendo monitoraggio in tempo reale, regole di audit granulari e dashboard centralizzate per più istanze. Utilizzando le opzioni di configurazione delle regole di audit, è possibile concentrarsi sulle attività che contano di più — come utenti specifici, range di IP, tipologie di query o oggetti sensibili del database — riducendo il rumore dei log e evidenziando gli eventi su cui intervenire.

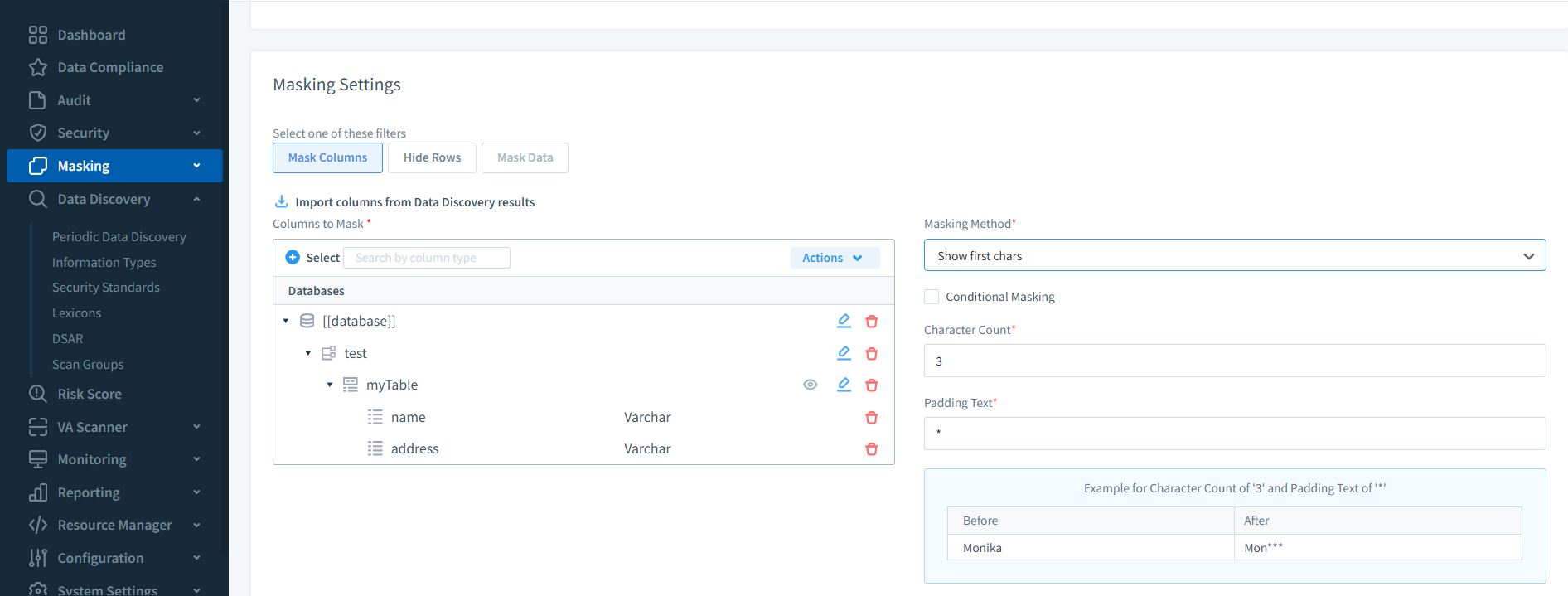

La funzione di avviso in tempo reale della piattaforma notifica immediatamente i team di sicurezza in caso di attività sospette, inviando messaggi via email, Slack o integrazioni SIEM. I valori sensibili nei risultati delle query possono essere nascosti utilizzando il mascheramento dinamico dei dati, garantendo che utenti non autorizzati non possano visualizzare informazioni reali relative a dati personali, finanziari o sanitari.

Per le organizzazioni in settori regolamentati, la reportistica di conformità automatizzata di DataSunrise semplifica la creazione di evidenze pronte per gli auditor, allineando lo storico delle attività ai requisiti legali e di settore pertinenti. Combinata con il suo dashboard di monitoraggio centralizzato, trasforma i log grezzi in una risorsa utile per la sicurezza e la conformità.

Scenari Operativi e Casi d’Uso

| Scenario | Descrizione | Beneficio |

|---|---|---|

| Indagine sui Pattern di Accesso Sospetti | Rileva molteplici tentativi di accesso falliti seguiti da un accesso riuscito da un indirizzo IP insolito; consente di verificare incrociando l’attività storica dell’account per confermarne la legittimità. | Consente una rapida validazione e risposta alle minacce. |

| Verifica della Conformità Durante gli Audit | Produce registrazioni dettagliate degli accessi ai dati sensibili, inclusi timestamp, ID utente e azioni intraprese. | Fornisce evidenze pronte per gli audit GDPR, HIPAA, PCI DSS e SOX. |

| Tracciare le Modifiche nelle Transazioni Finanziarie | Correla le operazioni SELECT, INSERT e UPDATE per identificare chi ha modificato i dati finanziari e quando. | Garantisce l’integrità dei dati finanziari e supporta le indagini per frodi. |

| Analisi del Comportamento tra Istanze | Confronta le azioni tra istanze di produzione, staging e reporting per individuare cambiamenti sospetti simultanei. | Migliora il controllo tra ambienti. |

| Analisi Forense Post-Incidente | Ricostruisce l’intera sequenza degli eventi dopo una violazione, dall’accesso iniziale alle istruzioni SQL eseguite. | Supporta l’analisi delle cause radice e rafforza le difese future. |

Conclusione

Monitorare lo storico delle attività del database in Google Cloud SQL è essenziale sia per la conformità che per la sicurezza. Sebbene gli strumenti nativi offrano un solido punto di partenza, DataSunrise aggiunge monitoraggio centralizzato, avvisi in tempo reale e mascheramento dinamico, trasformando i log grezzi in una risorsa potente per la difesa e la conformità.

Combinando questi approcci, le organizzazioni possono garantire una visibilità completa sulle operazioni del database, rafforzare la propria postura di sicurezza e adempiere alle obbligazioni normative senza gravare eccessivamente sull’amministrazione.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora