Storia delle attività dei dati in Amazon S3

Introduzione

Quando i team parlano di log di audit di Amazon S3 e di storia delle attività dei dati, la maggior parte pensa a utenti finali che leggono o scrivono file—ma la storia delle attività va ben oltre. Essa cattura cambiamenti a livello meta: variazioni delle autorizzazioni, transizioni di lifecycle, eventi di replica e pattern di accesso anomali in diversi ambienti. Una storia completa delle attività è preziosa per ingegneri della sicurezza, team di audit e architetti DevOps che cercano chiarezza forense e visibilità operativa.

Questo approfondimento esplora i fondamenti architetturali, i meccanismi nativi (CloudTrail, log dei server, Storage Lens) e i modelli avanzati (EventBridge, OpenSearch, Lambda) necessari per stabilire una pipeline scalabile della storia delle attività S3 che sia conforme, performante e ricercabile.

Componenti principali della storia delle attività S3

1. Eventi dati di CloudTrail (a livello oggetto)

CloudTrail può registrare le chiamate API a livello oggetto—come GetObject, PutObject, DeleteObject, tag e operazioni di versioning degli oggetti. Questi log includono identità, IP sorgente, parametri della richiesta e timestamp. Nota: gli eventi dati sono disabilitati per impostazione predefinita e comportano costi aggiuntivi (eventi CloudTrail di Amazon S3).

2. Log di accesso del server

Questa funzionalità legacy registra ogni richiesta a S3 specificando richiedente, bucket, chiave, operazione, codice HTTP, byte trasferiti e timestamp. I log sono memorizzati in S3 ma richiedono una pesante analisi. Sono utili per individuare anomalie come richieste HEAD inusuali o pattern IP inattesi (Guida ai log di accesso del server, Post del Blog AWS).

3. Inventario S3 e Storage Lens

- Inventario S3: Un report programmato in CSV/Parquet che elenca tutti gli oggetti con metadata quali stato di cifratura, replica, classe di storage e timestamp dell’ultima modifica. Ottimo per verificare lo stato configurativo, ma non per eventi di accesso in tempo reale (Guida all’Inventario S3).

- Storage Lens: Fornisce metriche a livello organizzativo (ad esempio conteggi delle richieste PUT/GET, rapporto di storage non criptato). Può alimentare dashboard di CloudWatch e allarmi per il rilevamento di anomalie (Novità in S3).

Perché i log basilari da soli non sono sufficienti

| Requisito | Supporto nativo AWS |

|---|---|

| Avvisi di anomalie in tempo reale | Richiede pipeline personalizzate |

| Ricerca unificata tra account | Nessuna aggregazione nativa |

| Tracciamento storico delle modifiche delle politiche dei bucket | Solo log IAM, separati dall’accesso ai dati |

| Contesto di classificazione degli oggetti (PII, PHI) | Nessun tagging dei dati integrato |

| Interfaccia della cronologia degli accessi interrogabile | Richiede Athena, OpenSearch o UI esterna |

I log nativi di S3 rispondono a “cosa è successo”, ma non a “perché” o “è conforme alle policy”. I team di sicurezza necessitano di una visibilità unificata attraverso bucket, account e range temporali.

Costruire una storia centralizzata delle attività S3 — Pattern di riferimento AWS

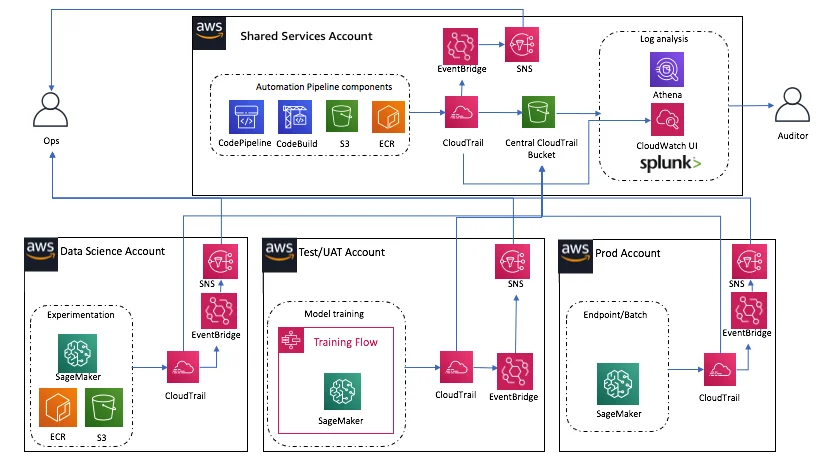

Un pattern moderno, raccomandato da AWS Enterprise Search e dalle linee guida per l’audit, centralizza gli eventi provenienti da più account AWS in un account di aggregazione, elaborandoli verso un backend ricercabile come Amazon OpenSearch Service (Guida all’architettura AWS, PDF dell’architettura, Guida prescrittiva alla registrazione):

- Abilitare gli eventi dati di CloudTrail per tutti i bucket rilevanti attraverso gli account.

- Instradare questi eventi a EventBridge e inoltrarli a un account di aggregazione centrale.

- Utilizzare SNS/SQS per fare da buffer ai flussi di eventi che entrano nei processori Lambda.

- Le funzioni Lambda arricchiscono gli eventi: aggiungono metadata dell’oggetto (tramite HEAD), modelli di tag e punteggi di rischio.

- Memorizzare i record arricchiti in OpenSearch, indicizzati per bucket, utente, operazione e tag.

- UI opzionale: un sito web statico o una dashboard basata su Kibana per la ricerca e il tagging.

Questa architettura supporta query veloci come “mostra tutte le richieste GetObject sul bucket X che accedono a chiavi corrispondenti a pattern GDPR nella regione EU west‑1”.

Record di esempio della storia delle attività dei dati in Amazon S3 (arricchito)

{

"eventType": "GetObject",

"timestamp": "2025-07-25T14:12:34Z",

"bucket": "confidential-reports",

"key": "2025/Q2/finance.xlsx",

"userIdentity": {

"type": "Role",

"principal": "analytics-service-role"

},

"sourceIP": "198.51.100.27",

"geo": "IE",

"matchedTag": "financial-pii",

"objectSize": 15487632,

"encryption": "SSE-KMS",

"policyAllowed": true,

"anomalyScore": 8.5

}

Rispetto ai log grezzi, questo record arricchito della storia delle attività aggiunge contesto: se l’oggetto conteneva dati sensibili, se l’accesso era conforme alle policy, la geolocalizzazione e il punteggio di anomalie.

Miglioramenti e Strumenti opzionali

- Monitoraggio automatico: Configura AWS Lambda + SNS/Kinesis per distribuire le notifiche degli eventi S3 in un bucket di cronologia o in un flusso analitico (Post del Blog sul Monitoraggio).

- Python Pandas + Athena: Analizza su larga scala i log di accesso del server per generare report personalizzati (ad es. eliminazioni fuori orario, picchi elevati di richieste GET) (Post del Blog sul Monitoraggio con Pandas).

- Protezione S3 di GuardDuty: Funziona a partire dai log di CloudTrail per rilevare pattern di accesso ai dati inusuali, uso improprio di IAM o tentativi di attacchi brute-force (Panoramica sul Monitoraggio).

Casi d’uso per il pubblico

Sicurezza e Risposta agli Incidenti

- Indagare su download non autorizzati correlando IP, utente e tag degli oggetti.

- Creare avvisi per tassi di richieste GET anomali o volumi elevati di accessi.

Conformità e Audit

- Mostrare agli auditor una traccia ricercabile degli accessi agli oggetti e delle operazioni sul ciclo di vita.

- Dimostrare lo stato di cifratura nel tempo e le modifiche ai metadata a livello di oggetto.

DevOps e Governance

- Assicurare politiche coerenti dei bucket e ACL tra gli account collegando le modifiche delle policy agli eventi di accesso.

- Monitorare la replica e lo stato di blocco degli oggetti per la conformità al GDPR e ai requisiti di conservazione.

Checklist per una configurazione rapida: Storia delle attività nativa AWS

- Abilitare gli eventi dati di CloudTrail per i bucket target con logging a livello oggetto

- Consegna centralizzata dei log tramite EventBridge nell’account di aggregazione

- Bufferizzare e instradare gli eventi utilizzando SNS/SQS + Lambda

- Arricchire i record con metadata HEAD, classificazione dei tag e punteggi di anomalie

- Memorizzare la cronologia strutturata in OpenSearch o in un data lake interrogabile

- Visualizzare e ricercare utilizzando Kibana, Athena o interfaccia utente statica

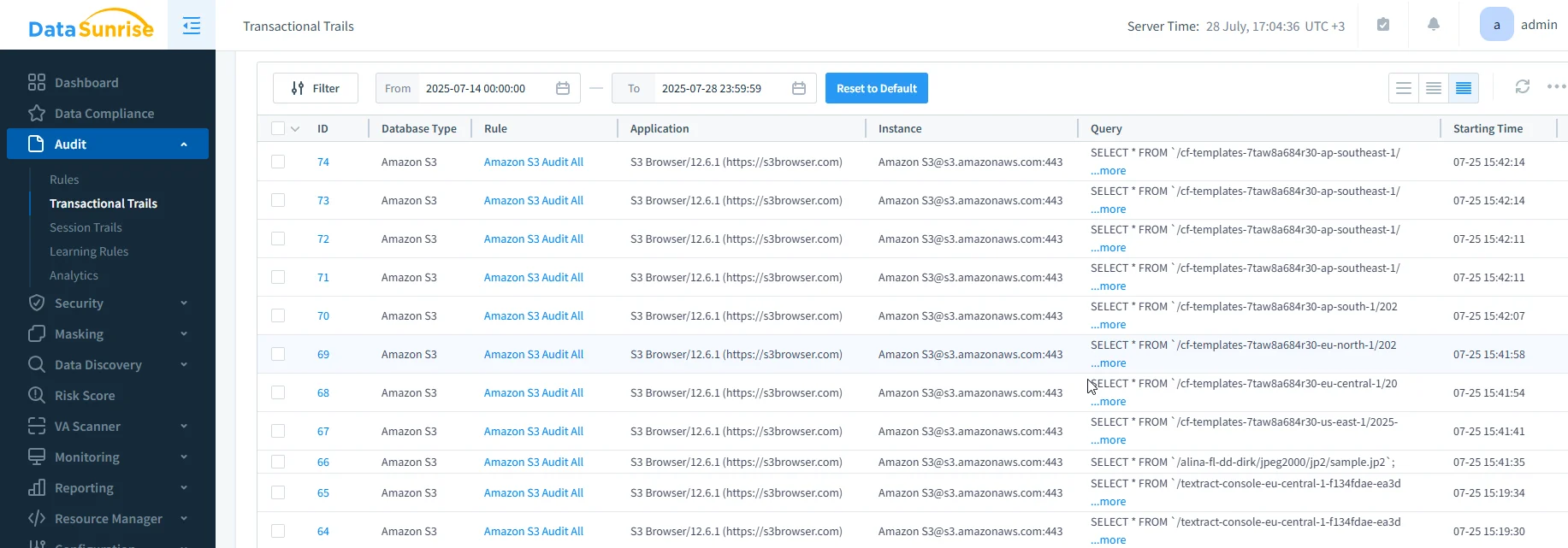

Storia delle attività dei dati in Amazon S3 con DataSunrise

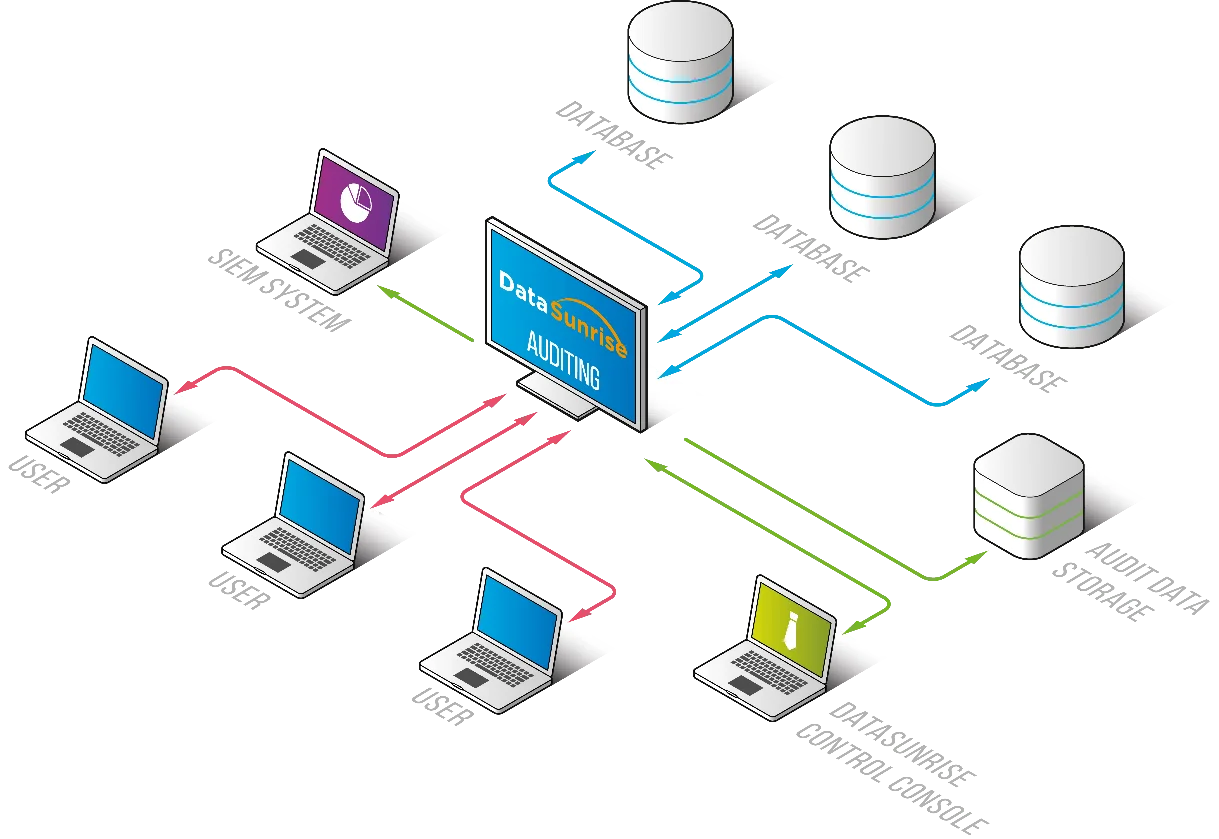

Mentre strumenti nativi di AWS come CloudTrail, i log di accesso del server e l’Inventario S3 forniscono una telemetria di base, piattaforme come DataSunrise migliorano in maniera significativa la storia delle attività S3, offrendo un approccio centralizzato, intelligente e conforme per tracciare e proteggere l’accesso a livello oggetto.

A differenza dell’aggregazione dei log grezzi, DataSunrise offre contesto in tempo reale, tagging automatico e applicazione delle policy di sicurezza—senza necessità di costruire o mantenere pipeline complesse.

Miglioramenti chiave con DataSunrise

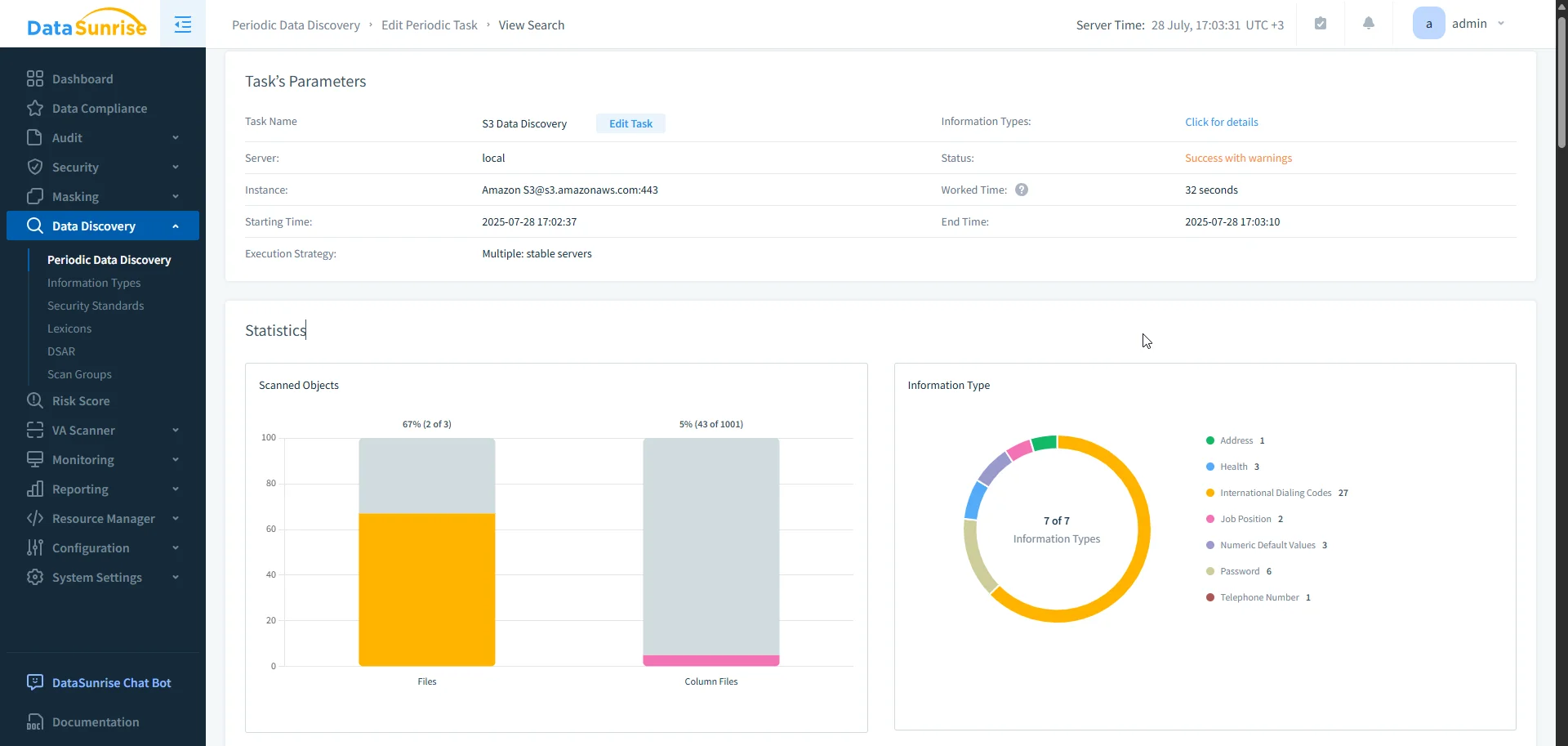

- Classificazione dei dati sensibili: Rileva automaticamente dati PII, PHI e PCI all’interno degli oggetti S3 utilizzando una profonda ispezione dei contenuti e una scansione guidata da OCR, inclusi dati basati su immagini e file semi-strutturati.

- Mascheramento dinamico dei dati: Applica in tempo reale il mascheramento basato sul ruolo dell’utente, sull’IP sorgente o sul metodo API. Maschera o redigi il contenuto nei log e nelle dashboard per prevenire l’esposizione non autorizzata dei dati durante indagini o audit.

- Automazione delle regole di audit: Applica automaticamente regole di audit granulari basate sul tipo di oggetto, sui pattern di accesso, sui gruppi di utenti o sui tag di conformità, creando una traccia di audit mirata e priva di rumore.

- Rilevamento integrato delle minacce: Associa i log delle attività con l’analisi del comportamento degli utenti e la valutazione delle anomalie per rilevare download sospetti, escalation di privilegi o tentativi di accesso con forza bruta.

- Allerta in tempo reale: Configura notifiche tramite Slack, Teams, SIEM o email per qualsiasi violazione di policy o evento di accesso a dati sensibili, riducendo i tempi di risposta.

- Correlazione degli audit cross-platform: Correlare gli eventi di accesso S3 con RDS, Redshift, MongoDB e archiviazione file, creando una visione unificata dell’attività dei dati su tutto il tuo ambiente cloud.

- Architettura incentrata sulla conformità: Utilizza modelli integrati per SOX, HIPAA, PCI DSS e GDPR per generare report pronti per l’audit che mappano l’accesso degli utenti ai controlli regolamentari—automaticamente.

Valore per il business

Convertendo log passivi in eventi azionabili e attenti alle policy, DataSunrise aiuta le organizzazioni a passare da revisioni reattive dei log a una protezione dei dati proattiva e a automazioni per l’audit. Questo non solo migliora la postura di sicurezza, ma riduce anche lo sforzo manuale per i team di sicurezza, conformità e operazioni.

Hai intenzione di estendere la tua traccia di audit S3 con una conformità senza intervento e una visibilità full-stack? Prova una demo live e scopri come DataSunrise accelera operazioni cloud sicure.

Considerazioni finali

Costruire una storia robusta delle attività in Amazon S3 significa pensare oltre i semplici log di lettura/scrittura. Si tratta di creare una timeline arricchita, ricercabile e adatta agli audit delle operazioni a livello di file, dei cambiamenti nelle autorizzazioni e dei metadati contestuali—attraverso team, account e fusi orari.

L’architettura di aggregazione centrale fornita da AWS offre una base scalabile, ma i team di sicurezza in cerca di una distribuzione più rapida, di un contesto più ricco e di report integrati di conformità potrebbero valutare piattaforme appositamente progettate come DataSunrise.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora