Strumenti di Audit Amazon Redshift

Amazon Redshift è un data warehouse distribuito e colonnare progettato per analisi su larga scala. Eccelle in termini di prestazioni di query e concorrenza; tuttavia, l’auditing in Redshift non è una funzionalità centrale e di primo livello. Al contrario, i dati di audit sono frammentati tra tabelle di sistema, log esportati e metadati a livello di cluster, come descritto nella documentazione ufficiale di Amazon Redshift.

Man mano che le organizzazioni scalano i carichi di lavoro analitici, inseriscono più utenti e integrano strumenti BI e pipeline automatizzate, diventa un requisito operativo rigoroso comprendere chi ha accesso a quali dati, quando e come. In ambienti regolamentati, questa visibilità non è opzionale; anzi, influisce direttamente sulla postura di sicurezza, sulla preparazione alla conformità e sulle capacità di risposta a incidenti. Di conseguenza, questa esigenza è strettamente legata a pratiche più ampie come il monitoraggio dell’attività del database e il mantenimento di una affidabile cronologia dell’attività dei dati.

Perciò, esistono strumenti di audit per Amazon Redshift per colmare questa lacuna. Specificamente, tali strumenti forniscono visibilità strutturata sull’attività del database, ricostruiscono le linee temporali di esecuzione e abilitano la governance sui carichi di lavoro analitici distribuiti. Di conseguenza, questo approccio si basa sui principi fondamentali dietro ai log di audit e estende Redshift in un sistema conforme, pronto per indagini di sicurezza e audit regolatori.

Cosa Sono gli Strumenti di Audit?

Gli strumenti di audit sono sistemi progettati per raccogliere, organizzare e preservare le prove dell’attività del database in una forma adatta all’investigazione, alla governance e alla conformità. A differenza dei meccanismi di logging di base, si concentrano sul contesto, sulla sequenza e sulla responsabilità piuttosto che su eventi tecnici isolati; pertanto, si allineano ai principi dietro una struttura di traccia di audit del database ben organizzata.

In piattaforme analitiche come Amazon Redshift, gli strumenti di audit giocano un ruolo critico perché l’attività è intrinsecamente distribuita. Per esempio, le query vengono eseguite su più nodi, le sessioni possono coprire carichi di lavoro di lunga durata e i metadati operativi sono sparsi tra varie strutture interne. Di conseguenza, gli strumenti di audit correlano questi segnali in record coerenti che mostrano come le azioni si sono svolte nel tempo, quali utenti o ruoli le hanno avviate e quali oggetti dati sono stati coinvolti, formando una cronologia completa dell’attività del database.

Invece di sostituire la telemetria nativa, gli strumenti di audit operano sopra di essa. Allo stesso tempo, trasformano i record di sistema a basso livello in tracce di audit strutturate che possono essere esaminate, conservate, ricercate e presentate come prove durante indagini interne o audit esterni, supportando così iniziative più ampie di audit dei dati e di governance.

Funzionalità Native di Auditing di Amazon Redshift

Amazon Redshift fornisce auditing di base tramite tabelle di sistema interne e esportazioni opzionali di log. Questi meccanismi espongono telemetria a basso livello e permettono agli amministratori di recuperare informazioni dettagliate sulle operazioni del database.

Tabelle di Sistema per il Tracciamento dell’Attività

Amazon Redshift registra metadati dettagliati di esecuzione in un insieme di tabelle di sistema interne con prefissi STL, SVL e STV. Queste tabelle espongono informazioni a basso livello sull’esecuzione delle query, sulle sessioni utente, sugli eventi di autenticazione e sugli accessi agli oggetti. Insieme, costituiscono la fonte nativa primaria per ricostruire l’attività del database dopo l’esecuzione.

Metadati di Esecuzione delle Query (STL_QUERY)

La tabella STL_QUERY è la fonte centrale per comprendere le istruzioni SQL eseguite. Registra il testo della query, i tempi di esecuzione, l’identità dell’utente e l’esito dell’esecuzione.

I casi d’uso tipici includono l’identificazione di query lente, il tracciamento dell’attività degli utenti e la ricostruzione delle linee temporali di esecuzione.

SELECT

query,

userid,

starttime,

endtime,

total_exec_time,

aborted

FROM stl_query

ORDER BY starttime DESC

LIMIT 20;

Questa query restituisce le istruzioni recenti insieme alla durata di esecuzione e allo stato di fallimento. Ogni riga rappresenta un frammento di query eseguito su un nodo specifico, il che significa che una singola query logica può apparire più volte.

Eventi di Autenticazione e Connessione (STL_CONNECTION_LOG)

La tabella STL_CONNECTION_LOG cattura l’attività a livello di connessione, inclusi login riusciti, tentativi di autenticazione falliti e eventi del ciclo di vita della sessione.

Questa tabella è comunemente usata per auditare i modelli di accesso e identificare comportamenti di login sospetti.

SELECT

event,

recordtime,

remotehost,

remoteport,

username,

database

FROM stl_connection_log

ORDER BY recordtime DESC

LIMIT 20;

Fornisce visibilità su chi si è connesso, da dove e quando, costituendo la base per l’audit degli accessi e le indagini di sicurezza.

Cambiamenti a Schema e Oggetti (STL_DDLTEXT)

Le operazioni DDL come le istruzioni CREATE, ALTER e DROP sono registrate in STL_DDLTEXT. Questa tabella è essenziale per tracciare modifiche strutturali al database.

SELECT

userid,

starttime,

sequence,

text

FROM stl_ddltext

ORDER BY starttime DESC

LIMIT 20;

Ogni istruzione DDL può essere divisa su più righe, richiedendo l’ordinamento per sequence per ricostruire il comando completo. Questa tabella è comunemente usata durante revisioni forensi per determinare quando schemi o tabelle sono stati modificati e da chi.

Accesso ai Dati e Scansioni di Tabelle (STL_SCAN)

La tabella STL_SCAN fornisce informazioni su come le query interagiscono con i dati a livello di storage. Registra operazioni di scansione di tabelle, conteggi di righe e volume di dati accessi.

SELECT

query,

tbl,

rows,

bytes

FROM stl_scan

ORDER BY query DESC

LIMIT 20;

Queste informazioni sono particolarmente preziose per capire quali tabelle sono state accessate, quanto dati sono stati scansionati e se set di dati sensibili sono stati coinvolti durante l’esecuzione della query.

Contesto Operativo e Limitazioni

Sebbene queste tabelle di sistema forniscano una profonda visibilità, sono progettate per diagnostica interna più che per auditing centralizzato. I record sono distribuiti tra i nodi, la conservazione è limitata e la correlazione tra tabelle deve essere fatta manualmente. Di conseguenza, gli amministratori spesso si affidano a query personalizzate o strumenti esterni per assemblare una cronologia coerente dell’attività.

Esportazione dei Log di Audit su Amazon S3

Oltre alle tabelle di sistema, Amazon Redshift supporta l’esportazione dei log di audit su Amazon S3. Questo meccanismo estende la conservazione e abilita l’integrazione con sistemi esterni di analisi, monitoraggio e archiviazione.

I log esportati includono tipicamente:

- Log delle attività utente

- Log di connessione e autenticazione

- Successi e fallimenti di login

L’esportazione dei log di audit si configura a livello di cluster e scrive continuamente i file di log in un bucket S3 designato.

-- Esempio: verifica della configurazione del logging

SELECT *

FROM svv_logging;

Una volta abilitato, Redshift consegna periodicamente i file di log su S3, dove possono essere consumati da pipeline di elaborazione log, piattaforme SIEM o workflow analitici personalizzati.

# Esempio: elenco dei log di audit Redshift esportati in S3

aws s3 ls s3://my-redshift-audit-logs/

Questi log forniscono un registro persistente e accessibile esternamente dell’attività del database e sono comunemente usati per la conservazione a lungo termine, l’archiviazione per conformità e l’analisi offline.

Uso Pratico

In pratica, le organizzazioni spesso combinano query su tabelle di sistema per analisi dettagliate a breve termine con log esportati su S3 per conservazione a lungo termine e correlazione cross-sistema. Insieme, questi meccanismi costituiscono la base nativa dell’auditing per Amazon Redshift, anche se tipicamente richiedono strumenti aggiuntivi per ottenere visibilità centralizzata e report conformi.

Auditing Centralizzato di Amazon Redshift con DataSunrise

Per costruire un processo di audit coerente e operativo, le organizzazioni spesso adottano piattaforme di audit centralizzate che consolidano l’attività di Redshift in un unico flusso di audit governato.

DataSunrise si integra con Amazon Redshift utilizzando modalità di deployment non intrusive, inclusi proxy inverso e ingestione nativa dei log. Questo approccio consente alla piattaforma di catturare il traffico SQL, gli eventi di autenticazione e i metadati di esecuzione senza richiedere modifiche alle applicazioni o riscrittura delle query.

Costruzione di una Traccia di Audit Unificata

DataSunrise ricostruisce l’attività di Amazon Redshift correlando molteplici dimensioni di esecuzione in un’unica narrazione di audit coerente. I flussi di esecuzione delle query sono collegati al contesto di utenti e ruoli, alla linea di successione delle sessioni, agli oggetti accessi e alla classificazione di sensibilità, tutti ancorati da timestamp precisi di esecuzione. Questo processo di correlazione trasforma eventi frammentati a livello di nodo in una traccia cronologica e consapevole delle query che può essere affidabilmente usata per indagini forensi, supervisione operativa e audit regolatori.

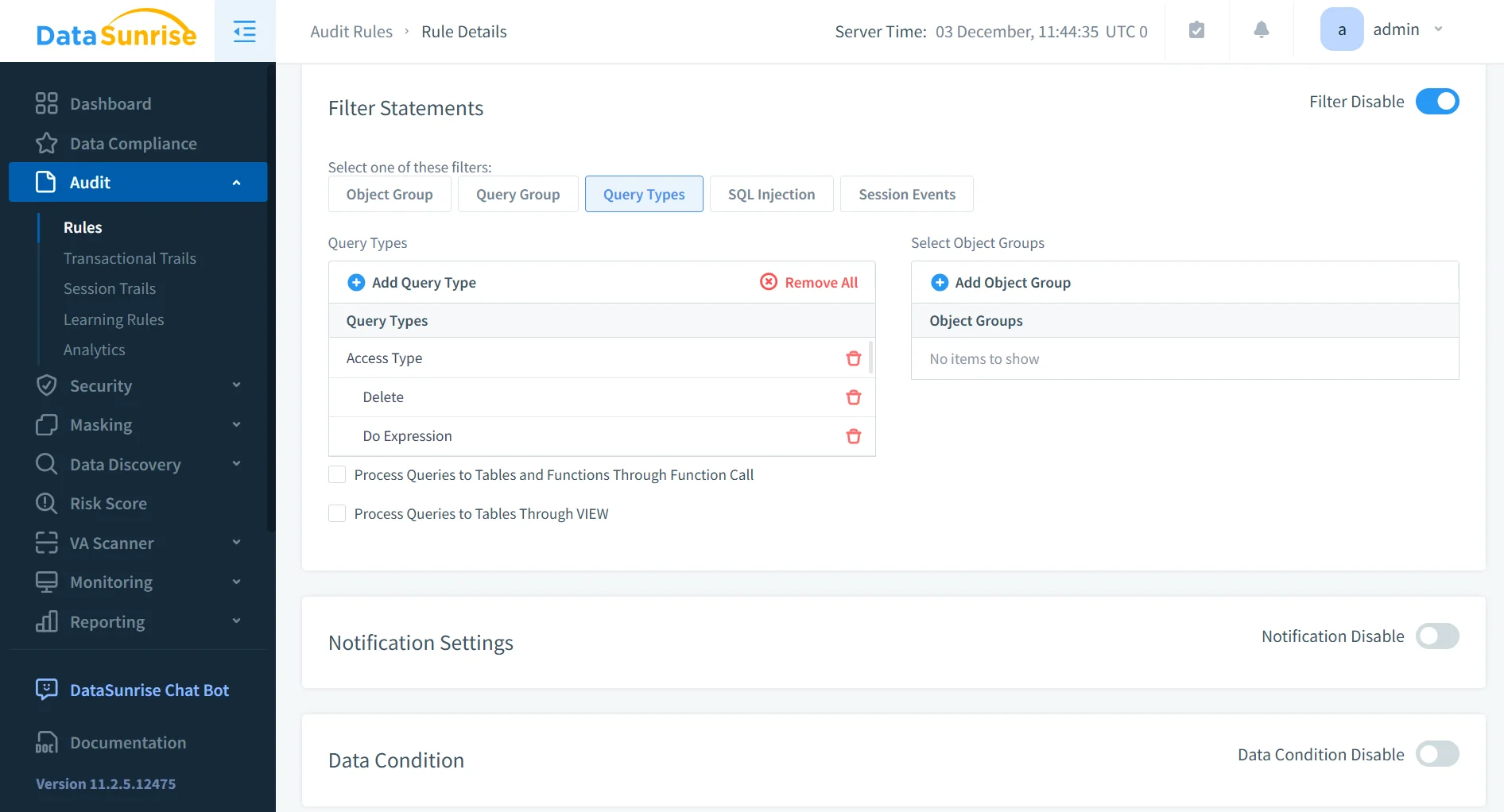

Regole di Audit Granulari

Anziché catturare indiscriminatamente tutta l’attività del database, DataSunrise applica regole di audit di precisione che definiscono esattamente cosa deve essere monitorato. Le politiche di audit possono essere limitate a schemi, tabelle, utenti, ruoli o categorie di dati specifici, permettendo alle organizzazioni di concentrarsi su asset ad alto rischio o regolamentati. Questo approccio selettivo garantisce che l’attività critica venga catturata con alta fedeltà riducendo al minimo il rumore e l’overhead di storage. Le regole di audit possono essere allineate alle politiche interne di governance o mappate direttamente ai requisiti normativi esterni.

Monitoraggio in Tempo Reale e Allarmi

Oltre all’analisi storica, DataSunrise fornisce visibilità continua e in tempo reale sull’attività di Amazon Redshift. Le azioni del database vengono monitorate mentre si verificano, permettendo la rilevazione immediata di comportamenti anomali, modelli di accesso sospetti o violazioni delle politiche. L’integrazione di sistemi di alerting e sistemi esterni di sicurezza consente ai team di sicurezza di rispondere rapidamente a potenziali incidenti, trasformando l’auditing da una funzione puramente retrospettiva a un controllo di sicurezza attivo.

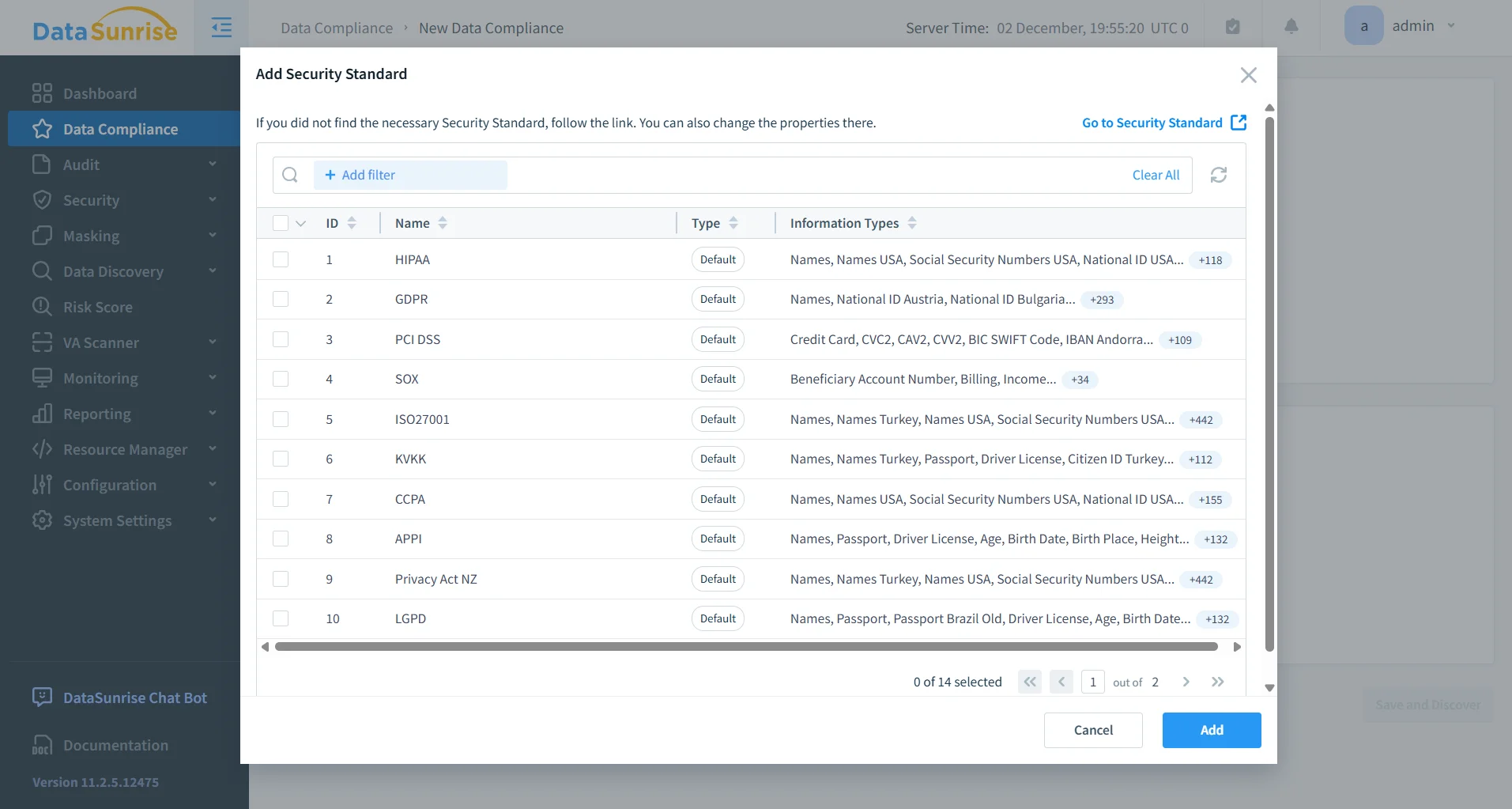

Allineamento alla Conformità per Amazon Redshift

Gli strumenti di audit svolgono un ruolo centrale nel mantenere la conformità normativa degli ambienti Amazon Redshift. DataSunrise allinea l’attività del database ai requisiti di framework quali GDPR, HIPAA, PCI DSS e SOX, trattenendo, classificando e strutturando i record di audit secondo le aspettative di conformità. Modelli di report predefiniti e la generazione automatica di prove riducono significativamente lo sforzo manuale richiesto per preparare audit e ispezioni, garantendo al contempo coerenza e accuratezza nei flussi di lavoro di compliance.

Principali Vantaggi di DataSunrise

| Vantaggio | Descrizione |

|---|---|

| Indagini Accelerate | Ricostruzione rapida dell’attività Redshift da una singola traccia di audit. |

| Conformità Semplificata | Record pronti per audit mappati ai requisiti normativi. |

| Responsabilità Chiara | Tracciamento preciso di utenti, sessioni e oggetti accessi. |

| Insight sul Comportamento Utente | Rilevamento di modelli di accesso anomali e a rischio. |

Conclusione

Amazon Redshift fornisce meccanismi nativi per catturare l’attività del database tramite tabelle di sistema e log esportati, formando una base basilare per l’auditing. Tuttavia, senza correlazione e contesto di esecuzione, questi dati rimangono frammentati e difficili da utilizzare a livello enterprise.

DataSunrise colma queste lacune centralizzando l’attività Redshift in tracce di audit unificate e consapevoli delle query, con visibilità in tempo reale. Funzionalità come il monitoraggio dell’attività del database e le tracce di audit strutturate del database consentono indagini efficaci e applicazione della governance.

Allineando i record di audit ai flussi di lavoro di conformità, DataSunrise semplifica la supervisione regolatoria tramite report automatizzati, audit centralizzati dei dati e log di audit coerenti. Mantenere una cronologia unificata dell’attività del database garantisce responsabilità a lungo termine negli ambienti Redshift.

Di conseguenza, le organizzazioni trasformano Amazon Redshift in una piattaforma analitica trasparente, governata e pronta per l’audit.