Strumenti di Conformità dei Dati NLP, LLM & ML per MySQL

Introduzione

Ogni 39 secondi, un attacco informatico è diretto verso qualcuno online. Per le aziende che utilizzano MySQL, memorizzare dati personali o finanziari sensibili senza adeguati strumenti di conformità può portare a violazioni massicce e a sanzioni gravi. Regolamenti come GDPR, HIPAA, PCI DSS e SOX richiedono un controllo rigoroso dei dati, specialmente quando sistemi AI quali NLP, LLM e modelli ML interagiscono con i database.

In questo articolo, esploreremo come le funzionalità native di MySQL e soluzioni di terze parti come DataSunrise aiutino a far rispettare la protezione dei dati. Potrà visionare esempi SQL, imparare a configurare il mascheramento dinamico e scoprire come ottenere la Conformità Autonoma in MySQL utilizzando avanzati strumenti di sicurezza potenziati dal ML.

Principali Requisiti di Conformità per MySQL

I database MySQL spesso memorizzano dati personali, sanitari o di pagamento. Ecco come si applicano i principali regolamenti:

- GDPR: Richiede la crittografia, le tracce di audit e i controlli di accesso per proteggere i dati personali dei residenti nell’UE.

- HIPAA: Impone controlli rigorosi sulle informazioni sanitarie protette (PHI), inclusa la registrazione e il tracciamento degli utenti.

- PCI DSS: Protegge i dati di pagamento utilizzando campi mascherati, crittografia e audit in tempo reale.

- SOX: Richiede tracce di audit complete e responsabilità sulle modifiche dei record finanziari.

Tutti questi framework richiedono accesso limitato, memorizzazione criptata e attività registrata. I sistemi AI basati su NLP o LLM devono rispettare tali limiti, soprattutto quando ingeriscono o interrogano il contenuto del database.

Sicurezza e Audit Integrati in MySQL

Controllo degli Accessi Basato sui Ruoli (RBAC)

Limiti l’accesso utilizzando ruoli e privilegi:

CREATE ROLE readonly_user; GRANT SELECT ON employees.* TO readonly_user; GRANT readonly_user TO 'ml_engine'@'localhost'; SET DEFAULT ROLE readonly_user FOR 'ml_engine'@'localhost';

Tabella di Output:

| Ruolo | Utente | Privilegi |

|---|---|---|

| readonly_user | ml_engine@localhost | SELECT |

Questo garantisce che la Sua applicazione ML legga i dati senza modificarli.

Registrazione dell’Attività SQL

Per registrare le query SQL:

SET GLOBAL general_log = 'ON'; SET GLOBAL log_output = 'FILE'; SHOW VARIABLES LIKE 'general_log%';

Tabella di Output:

| Nome Variabile | Valore |

|---|---|

| general_log | ON |

| log_output | FILE |

I log sono memorizzati in formato testo e aiutano a rilevare usi impropri o eccessi nelle query AI. Per l’elenco completo delle opzioni di configurazione, consulti la guida ai log delle query MySQL.

Log Binari per la Traccia di Audit

I log binari di MySQL supportano il rollback e il monitoraggio delle modifiche:

SHOW BINARY LOGS;

Tabella di Output:

| File di Log | Dimensione del File |

|---|---|

| binlog.000001 | 587642 |

| binlog.000002 | 712398 |

mysqlbinlog --start-datetime="2025-03-01 00:00:00" \ --stop-datetime="2025-03-31 23:59:59" /var/lib/mysql/binlog.000001

Esempio di Output:

| Orario Evento | Azione | Query |

|---|---|---|

| 2025-03-02 09:30:12 | UPDATE | UPDATE employees SET salary = 75000 WHERE id = 3; |

| 2025-03-15 14:11:05 | INSERT | INSERT INTO customers (name) VALUES (‘Jane Doe’); |

Crittografia dei Dati

Per proteggere i dati a riposo, crittografi le tabelle:

ALTER TABLE patients ENCRYPTION='Y';

Tabella di Output:

| Nome Tabella | Crittografia |

|---|---|

| patients | YES |

Utilizzi SSL/TLS per proteggere le connessioni tra le applicazioni, le pipeline LLM e il database. Per le istruzioni complete di configurazione, consulti le connessioni crittografate MySQL.

Audit Nativo in MySQL con Trigger e Plugin

Tabella di Audit Manuale con Trigger

Tracci le modifiche dei dati con SQL:

CREATE TABLE audit_log (

id INT AUTO_INCREMENT PRIMARY KEY,

user VARCHAR(100),

action_type VARCHAR(50),

old_data TEXT,

new_data TEXT,

change_time TIMESTAMP DEFAULT CURRENT_TIMESTAMP

);

CREATE TRIGGER before_update_salary

BEFORE UPDATE ON employees

FOR EACH ROW

INSERT INTO audit_log (user, action_type, old_data, new_data)

VALUES (CURRENT_USER(), 'UPDATE',

CONCAT('Salary: ', OLD.salary),

CONCAT('Salary: ', NEW.salary));

Tabella di Output (Log Campione di Audit):

| id | Utente | Azione | Dati Precedenti | Dati Nuovi | Ora della Modifica |

|---|---|---|---|---|---|

| 1 | root@localhost | UPDATE | Salary: 70000 | Salary: 75000 | 2025-03-15 12:00:00 |

Questo è un metodo leggero per monitorare gli aggiornamenti dei modelli AI nei database di produzione.

Plugin di Audit Enterprise per MySQL

Se utilizza MySQL Enterprise Edition:

INSTALL PLUGIN audit_log SONAME 'audit_log.so'; SET GLOBAL audit_log_policy = 'ALL';

Tabella di Output (Log del Plugin di Audit in XML):

| Tipo di Evento | Utente | Azione | Orario |

|---|---|---|---|

| CONNECT | ml_engine | ALLOW | 2025-03-10 09:01:12 |

| QUERY | ml_engine | SELECT | 2025-03-10 09:01:15 |

Questo abilita log strutturati in XML, utili per analisi forensi e revisioni di conformità. Scopra di più

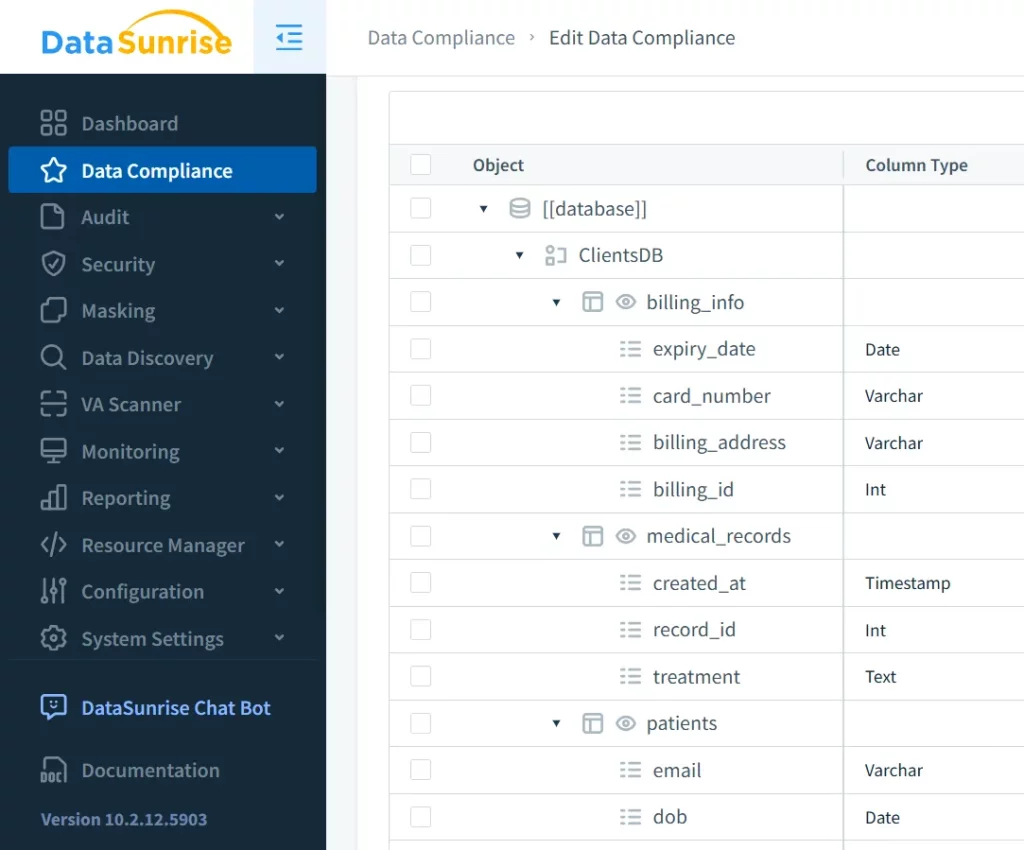

Strumenti di Conformità dei Dati NLP, LLM & ML per MySQL Utilizzando DataSunrise

Le funzionalità native di MySQL offrono una solida base. Tuttavia, gestire le integrazioni AI, LLM e ML in modo sicuro su larga scala richiede automazione. È in questo contesto che interviene DataSunrise—con conformità zero-touch, applicazione autonoma delle politiche e strumenti di audit potenziati da ML.

Visualizzi il mascheramento in azione: Mascheramento Dinamico in DataSunrise

Vantaggi di DataSunrise per Casi d’Uso LLM, ML e NLP

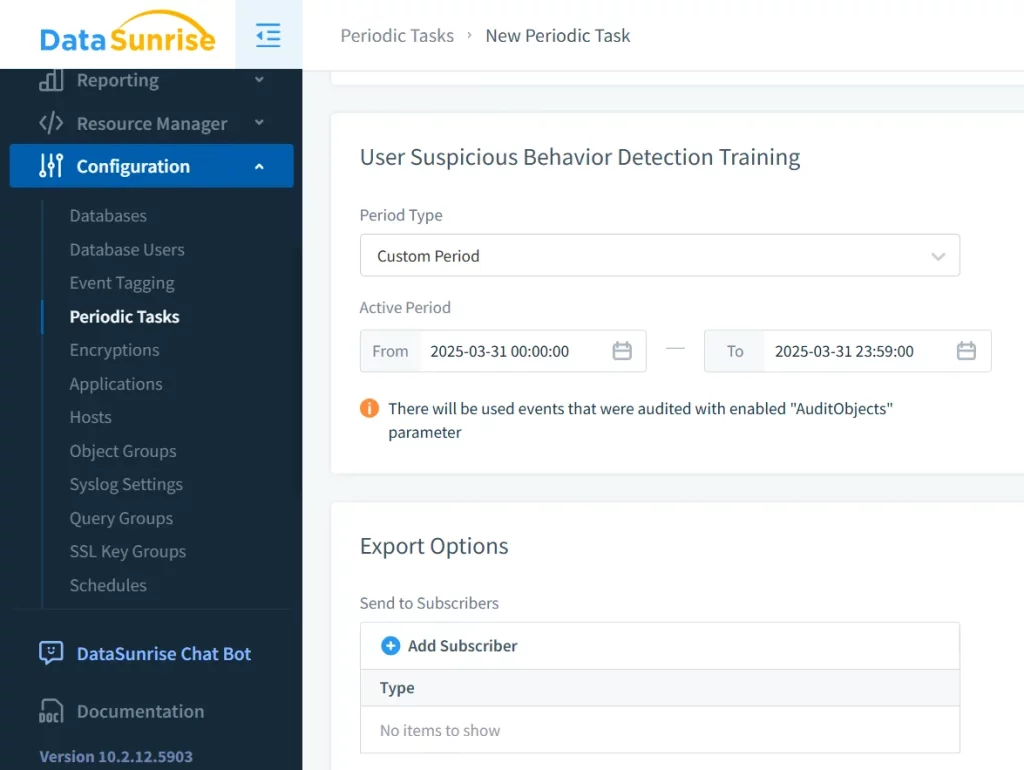

Manager di Conformità Autonoma

- Scoperta e Classificazione Automatica dei campi sensibili in SQL, JSON, documenti e immagini OCR.

- Automazione delle Politiche Senza Codice per definire regole per audit, mascheramento e controllo degli accessi.

- Regole di Audit Basate su ML che si adattano al comportamento degli utenti e segnalano attività AI sospette.

Controllo Centralizzato delle Politiche

- Dashboard unificata per controllare tutte le regole di mascheramento e di audit.

- Compatibile con oltre 40 piattaforme e database cloud-native.

- Funziona in modalità proxy, sniffer o nativa dei log, senza downtime.

Rilevamento delle Anomalie in Tempo Reale

- L’UEBA (User & Entity Behavior Analytics) integrato rileva anomalie nelle query AI.

- Segnala comportamenti al di fuori dei flussi di lavoro normali di NLP/ML.

Perché Scegliere DataSunrise per la Conformità Autonoma in MySQL?

- Allineamento Autonomo delle Politiche in linea con GDPR, HIPAA, PCI DSS e SOX.

- Flussi di Lavoro di Conformità Semplificati per audit più rapidi e un minor onere gestionale.

- Visibilità Cross-Platform dai database SQL ai file system non strutturati.

- Mascheramento e Monitoraggio in Tempo Reale dei flussi di dati guidati da LLM e NLP.

- Report Pronti per l’Audit in pochi click—senza necessità di scripting.

Esplori come la Compliance Suite di DataSunrise semplifichi la sicurezza in MySQL e Le offra fiducia negli ambienti guidati da AI.

Conclusione

Gli strumenti di conformità dei dati NLP, LLM & ML per MySQL non sono più opzionali. Che Lei stia addestrando un LLM su dati strutturati o eseguendo un’analisi del sentiment su un flusso di database, la conformità deve far parte della Sua strategia sui dati.

Le funzionalità native di MySQL, quali ruoli, log e crittografia, pongono le basi. Tuttavia, strumenti come DataSunrise offrono automazione, protezione in tempo reale e visibilità centralizzata, caratteristiche indispensabili per i flussi di lavoro AI odierni.

Visiti la nostra pagina demo oppure scarichi la piattaforma per vedere come supporta la Conformità Autonoma in MySQL—dalla scoperta al mascheramento, fino ai report pronti per l’audit.