Tracce di Audit dei Dati

Introduzione

Secondo un report di Tessian, più di un impiegato su tre ammette di aver gestito in modo scorretto dati sensibili. A cui si aggiunge il fatto che l’88% delle violazioni coinvolge errori umani, questo rende una solida traccia di audit dei dati un requisito fondamentale per ogni strategia di sicurezza seria.

Le robuste pratiche di audit dei dati e chiare politiche di sicurezza nel database trasformano i log grezzi in prove utilizzabili sia per la risposta agli incidenti che per la conformità.

Perché le Tracce di Audit Sono Più Importanti che Mai

Le tracce di audit sono più di semplici caselle da spuntare per la conformità: esse rappresentano strumenti strategici per la sicurezza, la governance e il processo decisionale. Con il rischio interno in crescita e l’accesso ombra che si diffonde nell’ambiente hybrid cloud, è necessario un metodo per tracciare e verificare ogni punto di contatto.

Una traccia di audit centralizzata e affidabile consente ai team di:

- Responsabilizzare gli utenti per ogni azione

- Accelerare la risposta agli incidenti di sicurezza

- Ridurre il rischio derivante dall’espansione non autorizzata dei privilegi e dall’accesso ombra

- Dimostrare la conformità durante le verifiche senza sorprese

Che Cos’è una Traccia di Audit dei Dati?

Alla base, una traccia di audit dei dati è un registro strutturato e cronologico delle attività che coinvolgono dati sensibili. Essa indica chi ha avuto accesso ai dati, quali modifiche sono state effettuate e quando sono state eseguite cancellazioni. In sostanza, fornisce una visione completa dei movimenti e delle modifiche dei dati, essenziale per rintracciare azioni non autorizzate e convalidare i processi interni.

| Campo | Esempio | Perché è Importante |

|---|---|---|

| user_id | [email protected] | Collega ogni azione a un’identità |

| src_ip | 203.0.113.42 | Controlli di geolocalizzazione e anomalie |

| action | UPDATE | Filtraggio rapido nelle regole SIEM |

| object | customers.ssn | Individua asset sensibili |

| affected_rows | 1 024 | Rilevamento di esportazioni in blocco |

| status | success | Individua tentativi falliti o negati |

Glossario delle Tracce di Audit (Riferimento Rapido)

- Transactional Trails

- Il log indicizzato di query, utenti, sessioni e risultati — esportabile come CSV o PDF, con integrazione SIEM opzionale.

- Classificazione dei Dati

- Etichetta i dati PII, PHI e PCI per prioritizzare gli sforzi di discovery, auditing e mascheramento.

- RLS (Row-Level Security)

- Limita l’accesso alle righe in base ai ruoli degli utenti — essenziale per far rispettare il principio del minimo privilegio in maniera scalabile.

- SIEM

- Sistema di Security Information and Event Management che raccoglie i log degli audit per correlazione, notifiche e rilevamento di minacce.

- Settimana 1 – Scopri — scansiona e classifica le tabelle sensibili

- Settimana 2 – Pilot — abilita il logging tramite proxy su un database

- Settimana 3 – Allerta — ottimizza 3-5 regole per le anomalie, instrada verso SIEM

- Settimana 4 – Automatizza — implementa il mascheramento e i pacchetti di evidenze giornalieri

Modalità di Implementazione delle Tracce di Audit dei Dati

Utilizzo degli Strumenti Nativi del Database

La maggior parte dei database offre funzionalità native di audit logging, in grado di monitorare le sessioni utente e registrare le operazioni DML. Pur essendo utili in scenari di base, tali strumenti spesso mancano di supervisione centralizzata, supporto multipiattaforma e notifiche in tempo reale.

-- PostgreSQL: Traccia di audit dei dati a livello di riga

CREATE TABLE data_audit_log (

id SERIAL PRIMARY KEY,

table_name TEXT,

action TEXT,

user_name TEXT,

old_data JSONB,

new_data JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp

);

CREATE OR REPLACE FUNCTION audit_row_changes()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO data_audit_log(table_name, action, user_name, old_data, new_data)

VALUES (

TG_TABLE_NAME,

TG_OP,

session_user,

row_to_json(OLD),

row_to_json(NEW)

);

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trigger_audit_changes

AFTER INSERT OR UPDATE OR DELETE ON sensitive_data

FOR EACH ROW EXECUTE FUNCTION audit_row_changes();

# docker-compose.yml — laboratorio audit portatile

version: "3.8"

services:

postgres:

image: postgres:16

environment:

POSTGRES_PASSWORD: secret

volumes:

- ./init/:/docker-entrypoint-initdb.d/

datasunrise:

image: datasunrise/datasunrise:latest

ports:

- "11000:11000" # Interfaccia Web

- "5432:5432" # Proxy per Postgres

depends_on:

- postgres

Avvii Postgres + DataSunrise con un unico comando per una prova locale.

Piattaforme di Terze Parti per la Gestione degli Audit

Le organizzazioni spesso adottano piattaforme esterne per un controllo degli audit migliorato. Una soluzione come DataSunrise offre filtraggio avanzato, regole personalizzabili, notifiche in tempo reale e logging centralizzato — tutto ciò che è essenziale per mantenere una traccia di audit dei dati a livello enterprise.

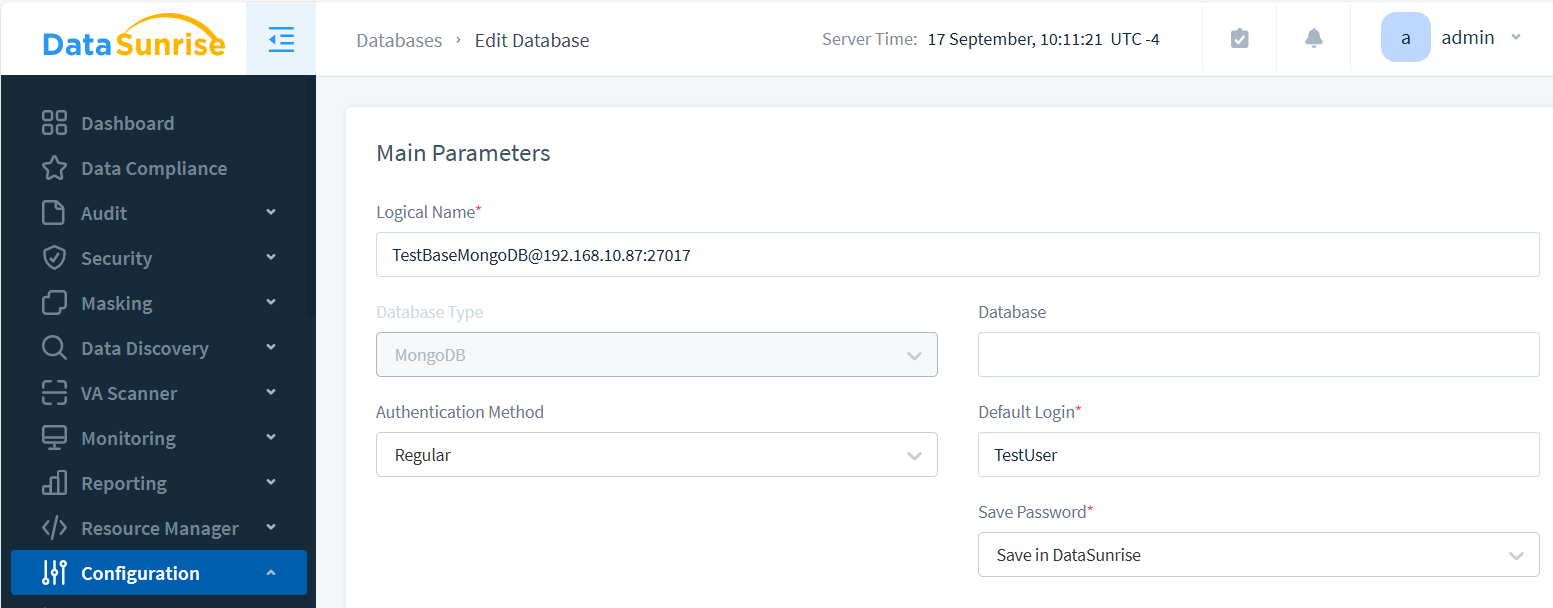

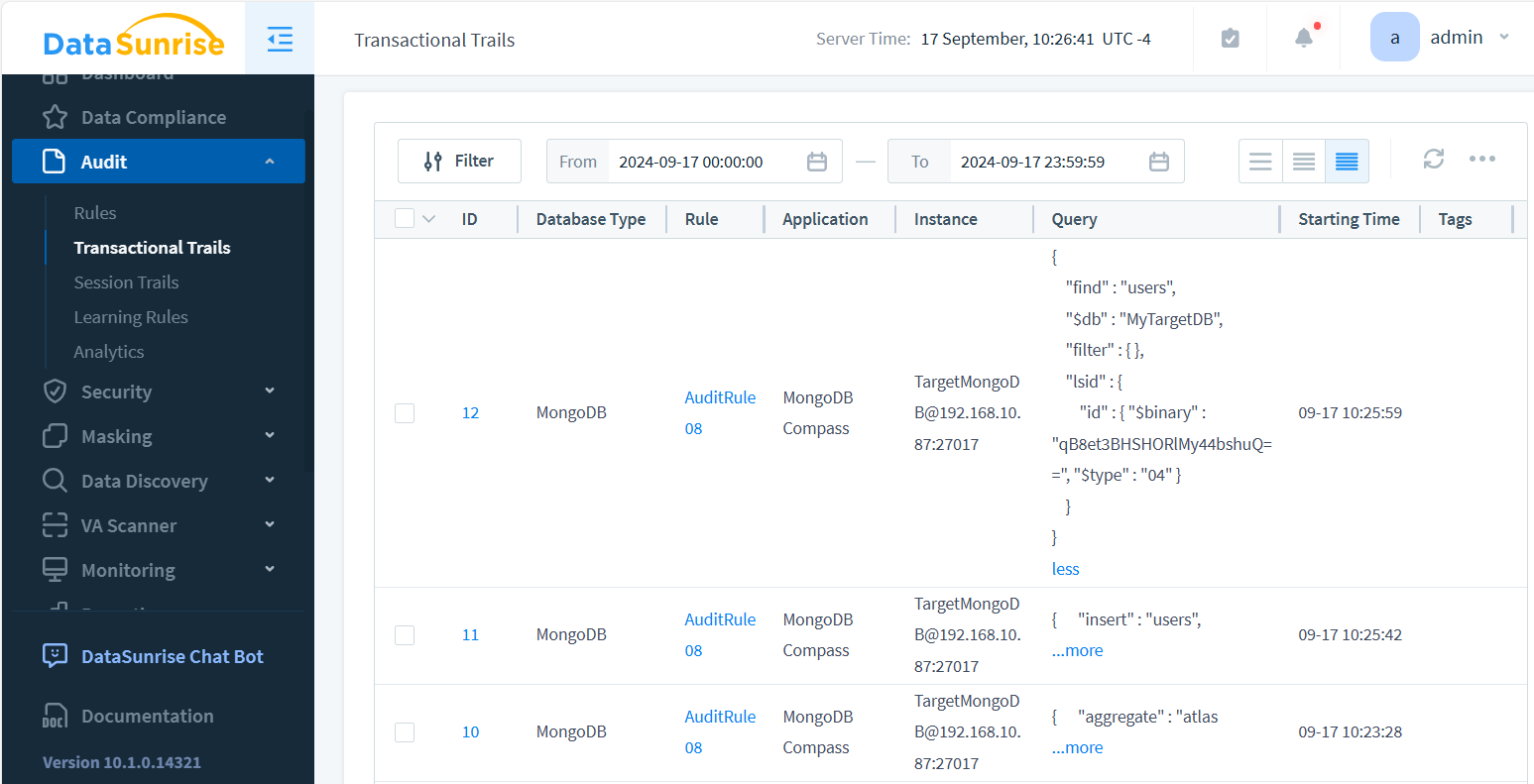

Visualizzazione delle Tracce di Audit dei Dati in DataSunrise

- Acceda all’interfaccia web

- Navighi su “Instances” → “Add New Instance”

- Inserisca il tipo di database e le impostazioni di connessione

- Crei e attivi una regola d’audit

- Esegua query di esempio per generare voci di audit

Per rivedere i log, navighi su “Audit → Transactional Trails”.

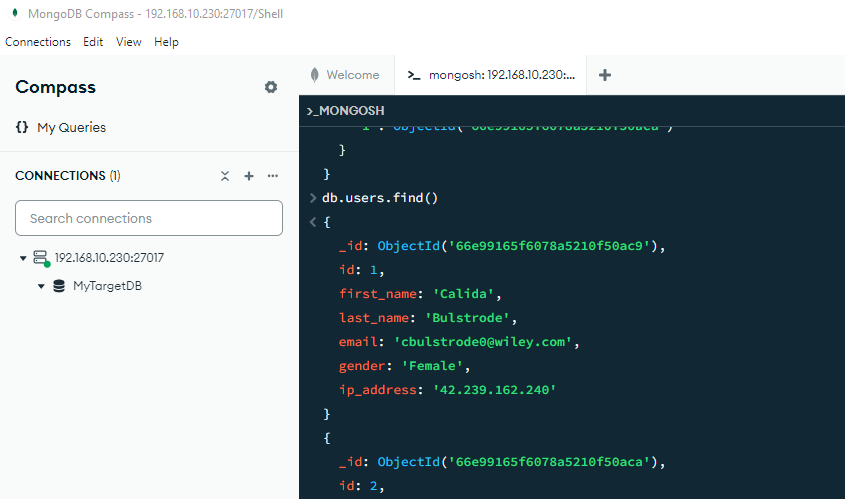

Esempio di Traccia di Audit in MongoDB Enterprise

Problemi Comuni nelle Tracce di Audit e Soluzioni

Non compaiono i log?

Confermi che la porta del proxy sia utilizzata da tutte le applicazioni e che “Log Queries” sia abilitato nella sua regola.

Crescita elevata dello storage?

Abiliti il campionamento dei result-set o sposti i log freddi su S3 con politiche di lifecycle.

Picchi di latenza dopo l’abilitazione dei trigger?

Inserisca in batch le righe di audit e imposti commit_interval = 5s per ridurre l’I/O di scrittura.

Requisiti

- MongoDB Enterprise e Compass

- Diritti di amministratore sul server MongoDB

C:\Program Files\MongoDB\Server\7.0\bin\mongod.exe --version

Abilitare l’Audit

mongod.exe --dbpath "C:\Program Files\MongoDB\Server\7.0\data\db" --auditDestination file --auditFormat JSON --auditPath "C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json"

Generare Eventi e Verifica

Esegua azioni in Compass o tramite la CLI per generare eventi, quindi controlli auditLog.json per vedere i risultati. Nota: MongoDB Enterprise non registra le operazioni di lettura.

Vantaggi degli Strumenti Centralizzati per le Tracce di Audit dei Dati

- Controllo unificato degli audit su più piattaforme di database

- Filtraggio avanzato per un’analisi rapida degli eventi

- Notifiche in tempo reale tramite integrazione con Slack o email

- Report predefiniti per PCI DSS, HIPAA e GDPR

- Storage scalabile e cattura di eventi ad alta velocità

Logging Nativo vs. DataSunrise: Qual è la Differenza?

| Capacità | Logging Nativo del DB | DataSunrise |

|---|---|---|

| Audit Cross-Platform | No | Yes |

| Avvisi in Tempo Reale | No | Yes |

| Integrazione Classificazione dei Dati | No | Yes (PII, PCI, custom types) |

| Report Esportabili (PDF, CSV) | Manuale | Sì |

| Granularità delle Politiche di Audit | Limitata | Basata su colonna, ruolo, tempo o query |

Come Costruire una Traccia di Audit Robusta e Azionabile

Ambito del Logging

Non tutti i dati necessitano di essere monitorati allo stesso livello. Concentri la sua traccia di audit sui domini ad alto rischio — come i registri finanziari, le informazioni sanitarie, i token di autenticazione o gli identificativi personali. Prioritizzi operazioni come SELECT (soprattutto su colonne sensibili), INSERT/UPDATE/DELETE sulle tabelle core e escalation di privilegi. Questo approccio mirato riduce il rumore nei log, migliora la capacità di ricerca e minimizza l’overhead di storage. In sistemi multi-tenant, limiti i log per cliente o schema per mantenere chiarezza tra gli ambienti.

Integrità e Conservazione

Una traccia di audit è valida solo quanto alla sua affidabilità. Conservi i log in formati resistenti alle manomissioni — utilizzando storage immutabile o hash crittografici che ne verifichino l’integrità. Consideri l’implementazione di meccanismi di backup sicuri o il trasferimento su storage esterni come Redshift, S3 o Azure Blob con versionamento. Allinei i programmi di conservazione con la regolamentazione più stringente applicabile alla sua attività (ad es. 6 anni per SOX, 12 mesi continuativi per PCI DSS). La conservazione dipende anche dai tempi della sua revisione interna e forense — bilanci la conformità normativa con la capacità operativa.

Notifica e Rilevamento

I sistemi moderni di audit devono andare oltre la semplice registrazione passiva. Implementi regole di notifica che segnalino anomalie come accessi fuori orario, esportazioni di massa o accessi da geolocalizzazioni non familiari. Sfrutti i metadati di sessione e il contesto dell’identità per arricchire le notifiche prima di inoltrarle a piattaforme SIEM. Consideri l’integrazione con strumenti come Slack o PagerDuty per inviare in tempo reale gli eventi di alta priorità ai team di risposta. Se configurato correttamente, la sua traccia di audit diventa un meccanismo attivo di rilevamento delle minacce, non solo uno strumento post-mortem.

# Inoltri gli eventi di DataSunrise a AWS CloudWatch Logs

aws logs put-log-events \

--log-group-name "datasunrise-audit" \

--log-stream-name "prod-db-01" \

--log-events "timestamp=$(date +%s%3N),message='${JSON_PAYLOAD}'"

Allineamento alla Conformità

Ogni regolamentazione prevede requisiti specifici per l’audit. Il GDPR impone trasparenza e tracciabilità nell’utilizzo dei dati personali. L’HIPAA richiede audit degli accessi per le informazioni sanitarie protette. Il PCI DSS richiede la correlazione di ogni evento con un utente autenticato. Progetti il suo schema di audit in modo da registrare l’identità dell’utente, l’IP sorgente, il tipo di azione, l’oggetto target e lo stato del risultato per ogni evento. Crei modelli di report standardizzati per i team di audit e per gli enti di controllo, e automatizzi la generazione per ridurre il carico manuale prima delle verifiche.

Vuole rilevare le minacce in tempo reale?

Provi la nostra demo interattiva e scopra come i sistemi di notifica, mascheramento e traccia di audit di DataSunrise collaborano per offrire una protezione multilivello e una visibilità sulla conformità in un’unica interfaccia.

Quick Start: Pipeline Minima per la Traccia di Audit dei Dati (30 minuti)

Questa sequenza guidata standardizza la raccolta e l’instradamento, consentendole di validare rapidamente una traccia di audit end-to-end, per poi espandersi. Essa integra il logging nativo e centralizza le evidenze per indagini e conformità.

Prerequisiti

- Accesso a un database (ad es. PostgreSQL/SQL Server/MySQL) e a uno schema non di produzione

- Istanza DataSunrise con accesso alla console (Database Audit, Activity Monitoring)

- Una destinazione per gli eventi (SIEM, CloudWatch o simili)

Passi

- Definisca l’ambito degli oggetti target. Inizi con una tabella ad alto rischio e due azioni (ad es.

SELECTeUPDATE) per mantenere alto il rapporto segnale/rumore. - Registri il database in DataSunrise. Console → Instances → Add New Instance → fornisca i dettagli di connessione. Verifichi la connettività.

- Crei una regola di audit. Audit → Rules → selezioni oggetti e azioni. Abiliti il logging delle query; eventualmente catturi i parametri per le colonne sensibili.

- Instrada gli eventi al suo SIEM. Configuri un connettore in uscita o un endpoint HTTP. Esempio (Splunk HEC):

# Invia un evento di test (sostituisca URL/TOKEN)

curl -k https://splunk.example:8088/services/collector \

-H "Authorization: Splunk $HEC_TOKEN" \

-d '{"event":{"source":"datasunrise","action":"select","object":"public.customers","actor":"app_reader","status":"success"}}'

- Generi attività. Esegua una query semplice contro la tabella definita per produrre almeno tre eventi (lettura, scrittura, negato).

- Verifichi in DataSunrise. Audit → Transactional Trails → confermi timestamp, attore, oggetto, azione, stato. Confronti con il SIEM.

- Garantisca l’integrità e la conservazione. Abiliti lo storage immutabile/WORM sui log freddi o aggiunga un controllo a catena di hash (vedi la sezione “Tamper-Evident”).

Opzionale: Abilitare pgaudit (PostgreSQL)

# postgresql.conf shared_preload_libraries = 'pgaudit' pgaudit.log = 'read,write,ddl' pgaudit.log_parameter = on -- In SQL (per DB) CREATE EXTENSION IF NOT EXISTS pgaudit;

KPIs Go/No-Go per questo pilot

- Copertura: Il 100% degli oggetti/eventi definiti appare nelle tracce

- MTTD (pilot): meno di 5 minuti dall’evento all’allerta

- Rapporto segnale/rumore: meno del 20% di eventi non azionabili

- Controlli di integrità: zero errori in 24 ore

Esempi Nativi di Audit Oltre PostgreSQL

Ogni famiglia di database ha le proprie particolarità nel logging degli audit. Di seguito sono presentati due approcci comuni su cui i team di sicurezza spesso fanno affidamento prima di passare a soluzioni centralizzate:

SQL Server: Audit Basato su File

-- Abilita la scrittura dell'audit su file

CREATE SERVER AUDIT AuditFile

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 500 MB, MAX_ROLLOVER_FILES = 10)

WITH (ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT AuditFile WITH (STATE = ON);

-- Cattura l'attività di lettura/scrittura in un database

CREATE DATABASE AUDIT SPECIFICATION AuditSpec

FOR SERVER AUDIT AuditFile

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::FinanceDB BY PUBLIC)

WITH (STATE = ON);

-- Lettura rapida

SELECT event_time, server_principal_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

ORDER BY event_time DESC;

MySQL Enterprise: Audit Log in Formato JSON

-- Abilita il plugin di audit

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Registra tutto in formato JSON (limitare in produzione)

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Verifica lo stato del plugin

SHOW PLUGINS LIKE 'audit%';

-- Log degli audit scritti in

/var/lib/mysql/audit.log

I log nativi sono utili, ma ogni DBMS produce formati differenti. La correlazione tra piattaforme diventa rapidamente un onere manuale.

Risultati Reali delle Tracce di Audit dei Dati

| Risultato | Log Nativi | Con DataSunrise |

|---|---|---|

| Tempo di Preparazione Audit | Esportazioni manuali (giorni) | Automatizzate, pronte per l’export (ore) |

| Rilevamento Incidenti | Reattivo, post violazione | Avvisi in tempo reale con contesto di sessione |

| Copertura di Conformità | Parziale, specifica al DB | Cross-platform, copertura dello schema al 100% |

Chi Ne Beneficia?

- Finance: Traccia operazioni non autorizzate e accessi interni (SOX)

- Healthcare: Monitorare la gestione dei PHI per gli audit HIPAA

- SaaS Providers: Dimostrare l’isolamento dei tenant e la responsabilità

- Government: Rafforzare la trasparenza nell’accesso ai dati

Rendere le Tracce di Audit a Prova di Manomissione

Per la conformità, non basta raccogliere i log: è necessario dimostrare che non sono stati alterati. Un semplice approccio è collegare hash crittografici attraverso le righe di audit in PostgreSQL:

-- Requisiti: estensione pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Tabella in modalità append-only

CREATE TABLE audit_chain (

id BIGSERIAL PRIMARY KEY,

actor TEXT,

action TEXT,

ts TIMESTAMPTZ DEFAULT now(),

prev_hash BYTEA,

row_hash BYTEA

);

-- Inserimento con catena di hash

CREATE OR REPLACE FUNCTION audit_chain_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev FROM audit_chain ORDER BY id DESC LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(coalesce(NEW.actor,'')||'|'||coalesce(NEW.action,'')||'|'||coalesce(NEW.ts::text,'')||encode(coalesce(NEW.prev_hash,'\x'),'hex'), 'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_chain

BEFORE INSERT ON audit_chain

FOR EACH ROW EXECUTE FUNCTION audit_chain_append();

-- Controllo di integrità

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_chain

)

SELECT * FROM ordered WHERE prev_hash IS DISTINCT FROM expected_prev;

La query alla fine non deve restituire alcuna riga. Qualsiasi output segnala manomissioni o interruzioni nella catena.

Architettura Moderna per Tracce di Audit dei Dati Scalabili

Progettare un sistema di traccia di audit dei dati efficace va oltre la semplice registrazione degli eventi: richiede un approccio ben strutturato che bilanci prestazioni, conformità e risposta agli incidenti. Di seguito sono riportati i livelli fondamentali da considerare in qualsiasi distribuzione moderna:

- Livello di Logging: Acquisire eventi DML, DDL e di autenticazione da database, API e data lake. Utilizzare agenti, trigger o piattaforme basate su proxy come DataSunrise per non perdere attività critiche.

- Livello di Storage: Conservare i log in storage immutabile o versionato come Amazon S3, Azure Blob Storage o tabelle PostgreSQL in modalità append-only. Abilitare la crittografia e controlli d’accesso dettagliati.

- Parsing e Normalizzazione: Convertire log eterogenei in uno schema comune — utente, azione, oggetto target, risultato, timestamp e fonte. Ciò semplifica le query, il filtraggio e gli audit di conformità.

- Rilevamento e Notifica: Correlare i dati dei log con modelli comportamentali per segnalare anomalie come query in massa, orari di accesso insoliti o modifiche non autorizzate dello schema. Integrare con SIEM o piattaforme SOAR per l’escalation.

- Reporting e Conservazione: Generare output pronti per l’audit per GDPR, HIPAA, PCI DSS e SOX. Conservare i log in base al periodo di conservazione più lungo applicabile e garantire la prova di non manomissione con checksum o tecniche blockchain in modalità append-only.

Le imprese che progettano la propria traccia di audit dei dati tenendo conto di scalabilità e automazione sono meglio preparate per indagini forensi, verifiche dei regolatori e risposte alle minacce interne. Un sistema di log reattivo non è più sufficiente — la sua traccia di audit deve essere proattiva, adattabile e verificabile.

Conclusione

Le tracce di audit dei dati sono essenziali per raggiungere trasparenza, responsabilità e una maggiore resilienza. Esse forniscono il contesto dietro ogni azione, aiutando i team a identificare i rischi, rispondere in modo efficace e soddisfare le richieste di conformità con sicurezza.

Sebbene i log nativi forniscano una base, soluzioni come DataSunrise offrono la scalabilità, l’intelligenza e la flessibilità necessarie per audit a livello enterprise. Esplori la nostra demo interattiva o visiti la panoramica del prodotto per scoprire come può rafforzare la governance oggi.