AlloyDB per PostgreSQL – Traccia di Audit

AlloyDB per PostgreSQL porta l’elasticità cloud-native al familiare motore Postgres, ma con un grande potere deriva anche una rigorosa responsabilità su chi fa cosa a quali dati. Una Traccia di Audit di AlloyDB per PostgreSQL ben progettata si trasforma rapidamente da un semplice requisito di conformità in un asset strategico per la sicurezza e l’analisi. Questo articolo spiega il monitoraggio in tempo reale, il mascheramento dinamico, la scoperta dei dati, la configurazione nativa degli audit in Google Cloud, l’utilizzo di DataSunrise per un’ispezione approfondita e offre uno sguardo su come l’intelligenza artificiale generativa (GenAI) possa svelare anomalie furtive all’interno dei tuoi log.

Perché una Traccia di Audit Moderna è Importante

Normative come le regolamentazioni di conformità richiedono controlli dimostrabili. Tuttavia, una traccia di audit alimenta anche le analisi forensi operative, l’analisi dell’utilizzo e perfino l’ottimizzazione dei costi. Sotto il cofano, AlloyDB emette payload ricchi per il Cloud Logging che catturano ogni istruzione, cambio di ruolo e punto di contatto in rete — il combustibile grezzo per dashboard in tempo reale o per sistemi di ML a valle. Quando viene accoppiato con la scoperta dei dati e il mascheramento dinamico dei dati, si ottiene una visibilità end-to-end senza esporre valori sensibili a occhi indiscreti.

Stream di Audit in Tempo Reale

AlloyDB scrive gli eventi del motore PostgreSQL su Cloud Logging in pochi secondi. Inoltra questi log a Pub/Sub e trasmettili in BigQuery o Splunk per query e alert istantanei. Un esempio leggero in BigQuery potrebbe essere il seguente:

CREATE OR REPLACE EXTERNAL TABLE alloydb_audit.log_entries

WITH CONNECTION `projects/$PROJECT_ID/locations/$REGION/connections/alloydb_logging`;

SELECT

JSON_VALUE(log_entry, '$.protoPayload.authenticationInfo.principalEmail') AS actor,

JSON_VALUE(log_entry, '$.protoPayload.metadata.databaseName') AS database,

JSON_VALUE(log_entry, '$.protoPayload.metadata.statement') AS statement,

timestamp

FROM alloydb_audit.log_entries

WHERE timestamp >= TIMESTAMP_SUB(CURRENT_TIMESTAMP(), INTERVAL 15 MINUTE);

La query si aggiorna ogni minuto in Looker per evidenziare attività sospette, rendendo il monitoraggio in tempo reale una realtà piuttosto che una teoria.

Scoperta dei Dati e Mascheramento Dinamico

I motori di scoperta esaminano gli schemi, classificano le informazioni sensibili (PII) e alimentano le politiche che DataSunrise applica in linea. Una volta che il motore etichetta una colonna come nome del titolare della carta, una regola di mascheramento dinamico può sostituire automaticamente i caratteri per qualsiasi sessione che non disponga del ruolo di Auditor:

-- eseguito nella console di DataSunrise

ADD MASKING RULE mask_pan

ON TABLE sales.cards

COLUMN card_number STRATEGY partial(6, 4);

Poiché la regola si interpone tra l’applicazione e AlloyDB, gli sviluppatori continuano a lavorare con il familiare SQL mentre gli auditor vedono solo ciò che sono autorizzati a visualizzare — una raffinata applicazione del principio del minimo privilegio. La logica di mascheramento approfondito è ulteriormente spiegata nell’articolo di DataSunrise sul mascheramento dinamico dei dati.

Panorama della Sicurezza e della Conformità

Un singolo incidente può erodere la fiducia dei clienti più rapidamente di quanto una campagna di marketing possa costruirla. Il Database Activity Monitoring aggiunge analisi comportamentale, avvisando quando le sessioni si discostano da schemi predefiniti. Tracce di audit strettamente collegate semplificano le attestazioni per GDPR, HIPAA, PCI-DSS e altre normative, come dettagliato nel documento di DataSunrise sulle regolamentazioni di conformità. Rilevamento avanzato delle minacce, controlli basati sui ruoli e archiviazione crittografata — tutti elementi integrali in AlloyDB — forniscono la base su cui poggia la traccia di audit.

Configurare l’Audit Nativo in Google Cloud

Out-of-the-box, AlloyDB produce log del motore simili all’output standard di PostgreSQL log_statement e log_connections, ma rinforzati per un ambiente cloud multi-tenant:

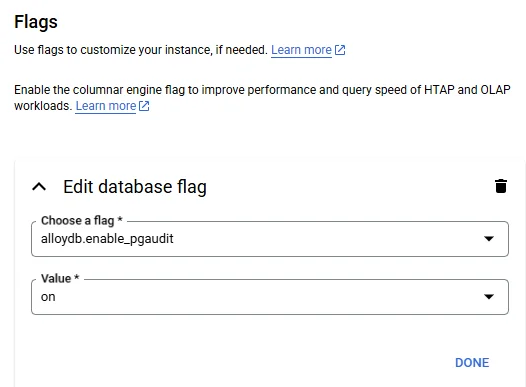

- Abilita le Flag di Audit – Nella console di Google Cloud, naviga su AlloyDB Clusters ➜ Configuration ➜ Flags e imposta

log_statement = 'all'oppure valori più specifici comeddl. - Attiva l’Estensione pgAudit – AlloyDB include pgAudit. Connettiti tramite psql ed esegui:

CREATE EXTENSION IF NOT EXISTS pgaudit; ALTER SYSTEM SET pgaudit.log = 'read, write, ddl'; SELECT pg_reload_conf(); - Esporta su Cloud Logging – Per impostazione predefinita, le voci di audit vengono salvate su Cloud Logging sotto il tipo di risorsa

alloydb.googleapis.com/Cluster. Crea un sink verso BigQuery per analisi a lungo termine o verso Cloud Storage per archiviazione a freddo. - Ottimizza la Conservazione e CMEK – Applica politiche di retention a livello organizzativo e chiavi di crittografia gestite dal cliente per soddisfare i mandati di sovranità regionale.

alloydb.enable_pgaudit in Google Cloud.Poiché AlloyDB condivide il DNA di Postgres, le stesse competenze nella configurazione di pgaudit si trasferiscono senza soluzione di continuità, pur offrendo l’elasticità e l’indicizzazione automatica che Postgres da solo non possiede.

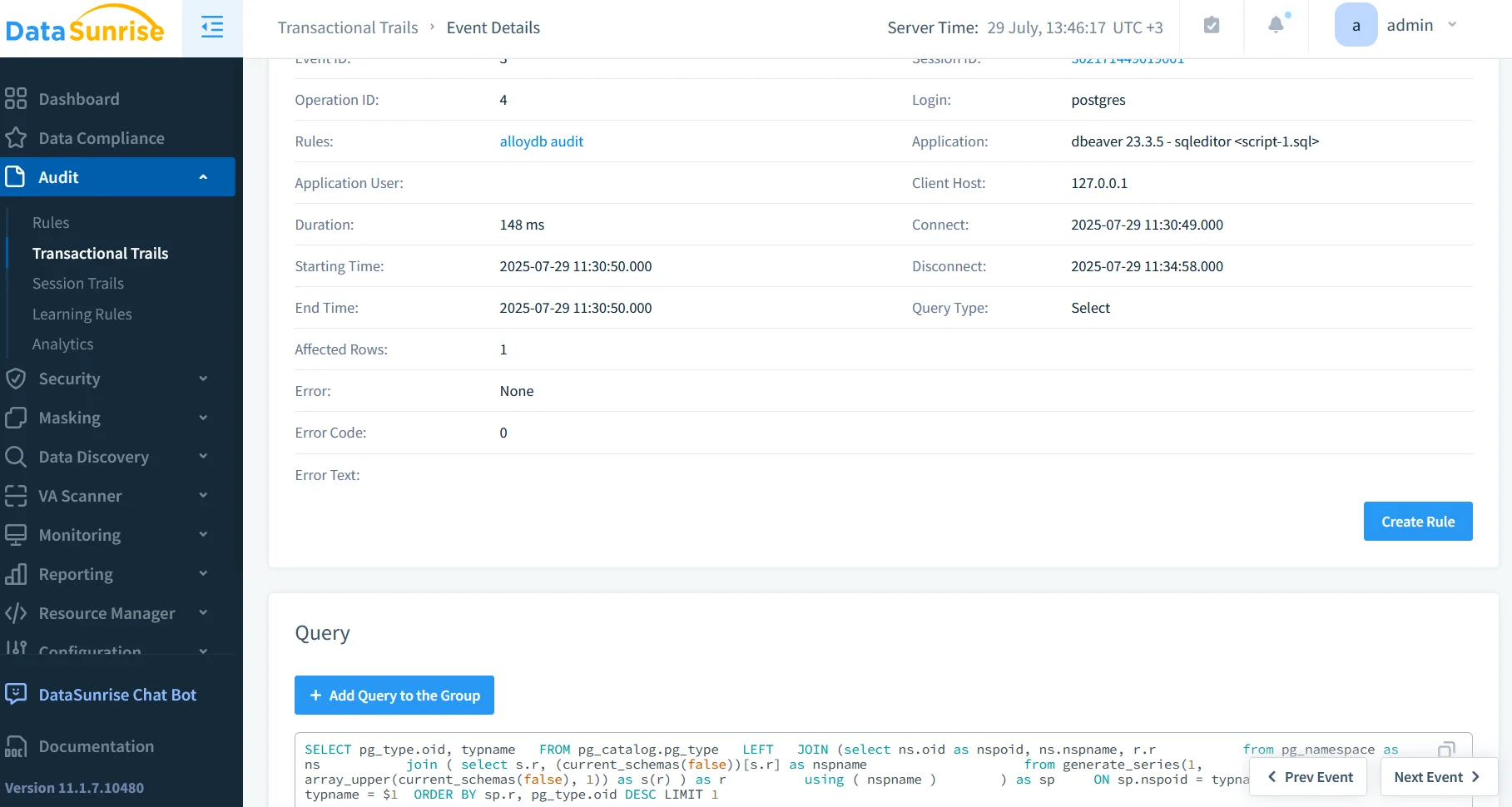

Rafforzamento con DataSunrise Audit

Dove l’audit nativo non riesce a intercettare il traffico di rete cifrato o a applicare un rischio contestuale, DataSunrise colma il divario. Installato come reverse proxy davanti ad AlloyDB, esso:

- Cattura l’intero SQL prima dell’esecuzione, inclusi i valori di bind.

- Archivia log di audit a prova di manomissione in ClickHouse o S3 (Audit Logs).

- Correla sessioni, utenti, indirizzi IP e ID delle applicazioni per il Database Activity Monitoring.

- Genera report pronti per la conformità (SOX, PCI-DSS) con pochi clic.

Un tipico schema di implementazione prevede l’instradamento del traffico applicativo attraverso DataSunrise su un cluster GKE regionale. Terraform può associare un load-balancer esterno globale, con regola di inoltro tcp:5432 ➜ datasunrise ➜ alloydb, preservando le whitelist IP e aggiungendo un’ispezione approfondita dei pacchetti.

Quando la GenAI Incontra la Traccia di Audit

I Large Language Models sono sorprendentemente bravi a individuare l’inedito — proprio ciò che la maggior parte dei motori di regole trascura. Fornisci i log di AlloyDB a Vertex AI o a un qualunque LLM on-premise e sollecitalo come se fossi un analista junior:

from vertexai.preview.language_models import ChatModel

import base64, json, google.cloud.logging_v2 as glog

client = glog.Client()

entries = client.list_entries(

filter_="resource.type="alloydb.googleapis.com/Cluster" timestamp>"2025-07-28T00:00:00Z""

)

raw = "\n".join(json.dumps(e.to_api_repr()) for e in entries)

chat = ChatModel.from_pretrained("gemini-1.5-pro-preview")

response = chat.start_chat()

response.send_message(

"Sei un analista SOC. Evidenzia DELETE su più righe insoliti eseguiti da account di servizio "

"nelle ultime 24 ore. Log:\\n" + raw[:12000]

)

print(response.last)

Il modello riassume i picchi rilevati nei log (“ServiceAccount-A ha eliminato 12 volte più righe della media settimanale alle 02:14 UTC”) e suggerisce le azioni da intraprendere. Per un flusso di lavoro più deterministico, abbina gli approfondimenti della GenAI a politiche deterministiche: se il modello segnala una gravità ≥ 0.7, DataSunrise può automaticamente mettere in quarantena la sessione.

Mettere Tutto Insieme

Una resiliente Traccia di Audit per AlloyDB per PostgreSQL non è una singola funzionalità, ma un ecosistema:

- Cloud Logging + pgAudit per una copertura nativa.

- DataSunrise per un’ispezione approfondita, il mascheramento e artefatti di conformità.

- GenAI per evidenziare il contesto che da solo le dashboard non riescono a mostrare.

- Mascheramento Dinamico e Scoperta dei Dati per mantenere i segreti tali, pur restando ricercabili.

Conclusione

La parola chiave Audit del Database per AlloyDB per PostgreSQL riassume ben oltre la semplice conservazione dei log. Essa segnala un impegno verso la trasparenza, la privacy e il miglioramento continuo. Adottando gli strumenti nativi di Google Cloud, integrando il tessuto di sicurezza di DataSunrise ed esplorando l’analisi guidata da GenAI, i team possono trasformare un arretrato di audit in una barriera proattiva che si adatta ai carichi di lavoro più ambiziosi. Il futuro della Traccia di Audit per AlloyDB per PostgreSQL è quindi meno legato a inseguire le violazioni di ieri e più a prevedere quelle di domani — oggi.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora