Traccia di Audit di Amazon S3

Introduzione

Man mano che le organizzazioni ampliano la propria presenza nel Cloud, Amazon S3 diventa il repository centrale per log, dataset per machine learning, archivi e documenti aziendali ad alto rischio. Tuttavia, se l’archiviazione è semplice, il monitoraggio non lo è altrettanto. Una formale traccia di audit per Amazon S3 garantisce che ogni accesso, scrittura, cancellazione e modifica delle autorizzazioni sia tracciabile—automaticamente.

A differenza dei database tradizionali, S3 non possiede uno stato transazionale. Non esiste una “sessione” – solo chiamate API senza stato. Ciò rende le tracce di audit fondamentali per rilevare abusi, provare la conformità e applicare la governance in ambienti distribuiti e multi-ruolo.

L’Architettura della Traccia di Audit di Amazon S3

Una traccia di audit per Amazon S3 deve rispondere a tre domande fondamentali:

- Chi ha effettuato l’accesso all’oggetto?

- Cosa è stata l’operazione eseguita?

- Dove ha avuto origine l’accesso?

AWS fornisce telemetria grezza tramite CloudTrail, ma ciò da solo non costituisce una traccia di audit. I log esistono, ma la visibilità rimane limitata.

Una traccia di audit completa include:

- Cattura unificata delle azioni di lettura/scrittura/cancellazione

- Interpretazione delle modifiche ai controlli di accesso (ACL, bucket policies, IAM roles)

- Correlazione delle attività cross-account

- Etichettatura contestuale degli accessi a oggetti sensibili

Le Sfide del Solo Logging in S3

Anche con CloudTrail e i S3 Server Access Logs abilitati, permangono importanti lacune:

| Requisito di Audit | Capacità Nativa |

|---|---|

| Storico delle modifiche delle autorizzazioni del bucket | Parziale (solo IAM) |

| Mascheramento a livello di oggetto durante gli audit | ❌ Non supportato |

| Ispezione del contenuto dei file per determinarne la sensibilità | ❌ È necessario un tool esterno |

| Vista unificata tra account/regione | ❌ Configurazione manuale |

| Avvisi per anomalie di accesso | ❌ Richiede Lambda/SIEM |

| Esportazione per la conformità con la provenienza degli oggetti | ❌ Non disponibile |

Queste limitazioni portano a una visibilità frammentata—soprattutto per i team di sicurezza che gestiscono più bucket in ambienti differenti o organizzazioni AWS collegate.

Oltre il Logging: Tracce di Audit di Amazon S3 Potenziate da DataSunrise

DataSunrise trasforma la telemetria di S3 in una traccia di audit contestuale, aggiungendo struttura, etichettatura ed arricchimento in tempo reale. Invece di limitarsi a registrare gli eventi di accesso, DataSunrise esegue un’ispezione approfondita, la validazione delle policy e la correlazione comportamentale.

Capacità Chiave

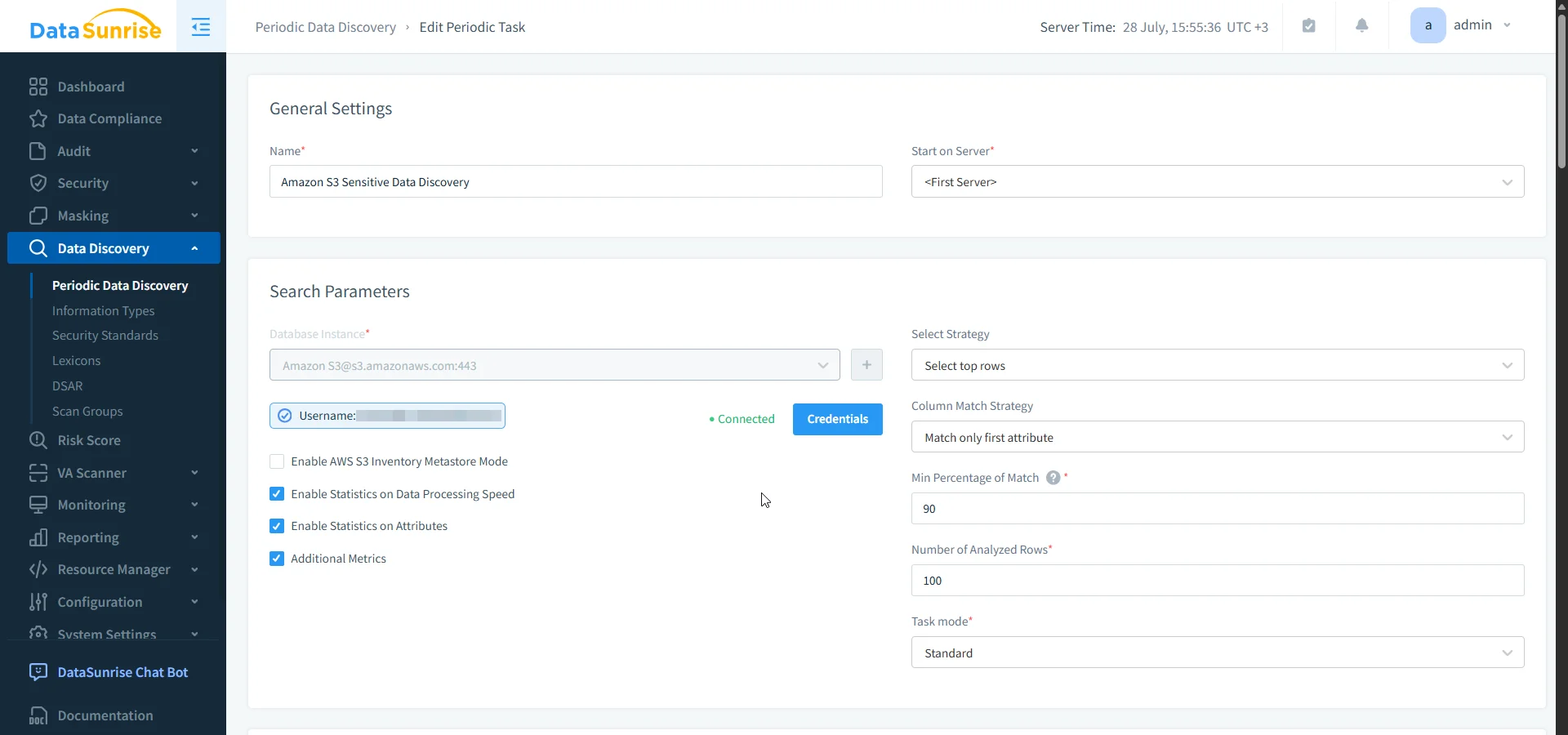

- Rilevamento Dati Sensibili: Scansiona automaticamente i bucket per classificare contenuti PII, PHI e PCI utilizzando il riconoscimento dei pattern e l’ispezione basata su OCR.

- Correlazione Comportamentale: Identifica anomalie correlando origine IP, volume di accesso, tipologia di utente e pattern orari.

- Tracce Applicate alle Policy: Genera log di audit solo quando gli accessi intersecano policy di sicurezza definite, riducendo il rumore.

- Eventi di Audit Basati sui Tag: Etichetta e monitora gli oggetti in base a tag relativi ai dati sensibili, personalizzati o rilevati automaticamente durante il rilevamento dati.

Integrazione Cross-Platform: S3, RDS, Redshift e Altro

DataSunrise supporta ambienti ibridi. Mentre audita l’accesso in S3, può anche correlare le attività provenienti da:

- Amazon RDS

- Redshift

- DynamoDB

- MongoDB e sistemi di file

Questo framework di sicurezza unificato aiuta a tracciare i flussi di dati tra le piattaforme, garantendo la mappatura della conformità per framework quali GDPR, HIPAA e PCI DSS.

Abilitare Tracce di Audit Intelligenti per Amazon S3 con DataSunrise

DataSunrise trasforma l’attività su Amazon S3 in una traccia di audit strutturata, e non semplicemente in log. Esamina i contenuti, contestualizza gli accessi e genera eventi di audit in linea con le sue policy.

Con una modalità proxy non intrusiva o un’integrazione al flusso di eventi, DataSunrise aggiunge l’applicazione delle policy senza richiedere modifiche alle configurazioni di S3.

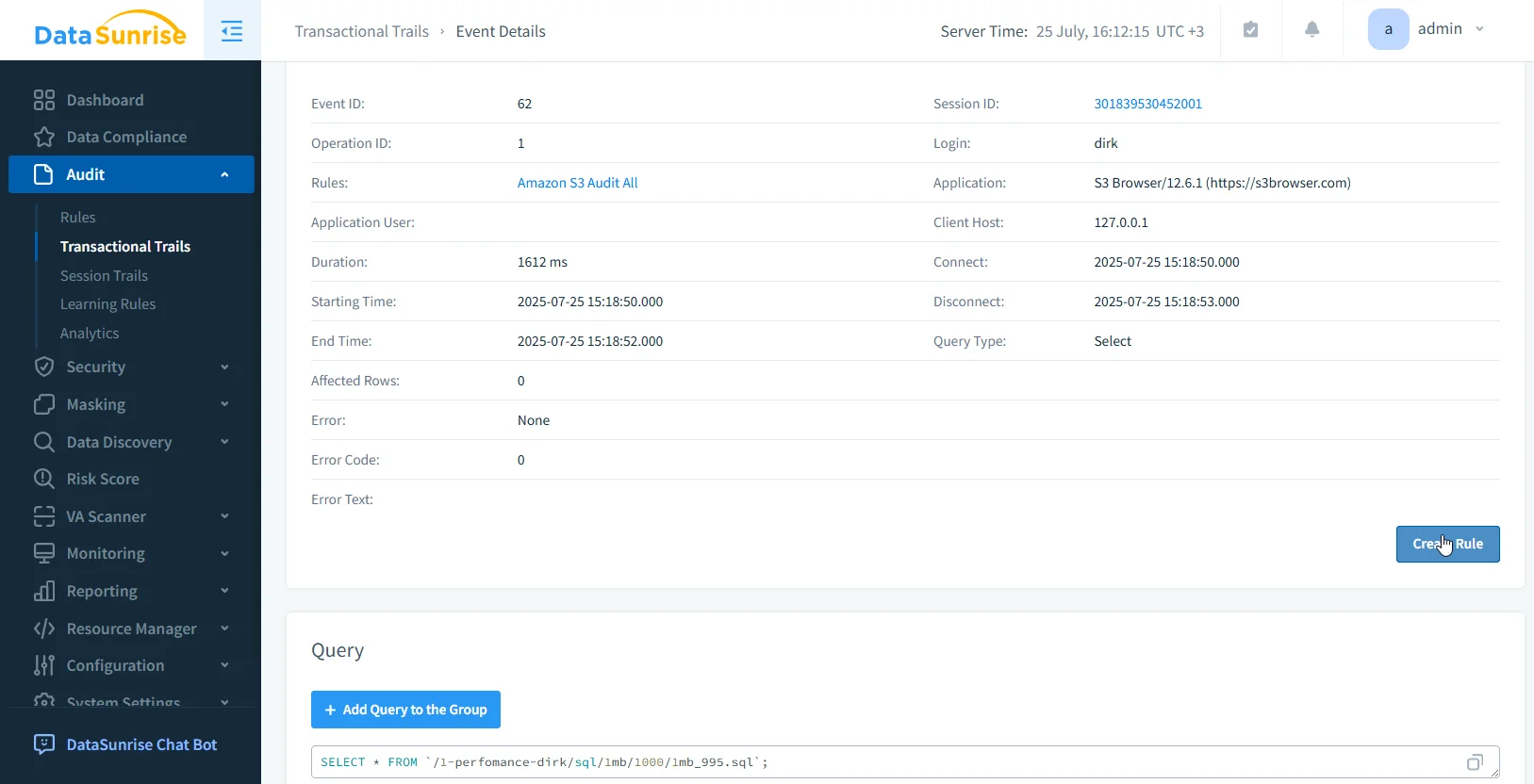

Esempio di Traccia di Audit (Con Contesto)

Questo livello di dettaglio non è disponibile nei log nativi. Deriva dalla combinazione dei metadati di accesso con la classificazione dei dati e regole di audit personalizzate.

Punti Salienti

- Tracciamento basato sul comportamento: Auditi non solo l’evento, ma il profilo utente, l’origine IP, il pattern orario e le tendenze di volume

- Tracce applicate alle policy: Visualizzi non solo ciò a cui è stato effettuato l’accesso, ma anche se tale accesso è stato consentito in linea con i controlli di conformità interna

- Intelligenza multi-bucket: Colleghi l’attività di audit tra team, bucket e VPC – siano essi pubblici, privati o cross-account

- Tracce di tagging dei dati: Monitora automaticamente quali file corrispondono a pattern di dati sensibili (PII, PCI, PHI) e chi vi ha avuto accesso

Integrazione e Distribuzione

DataSunrise supporta diversi modelli di audit per S3:

- Distribuzione basata su proxy: Intercetta il traffico tramite reverse proxy

- Connettore di parsing CloudTrail: Analizza i log esistenti di CloudTrail e li arricchisce con il contesto dei dati

- Visibilità ibrida: Correla l’accesso in S3 con RDS, Redshift, MongoDB e archiviazioni file in un’unica piattaforma

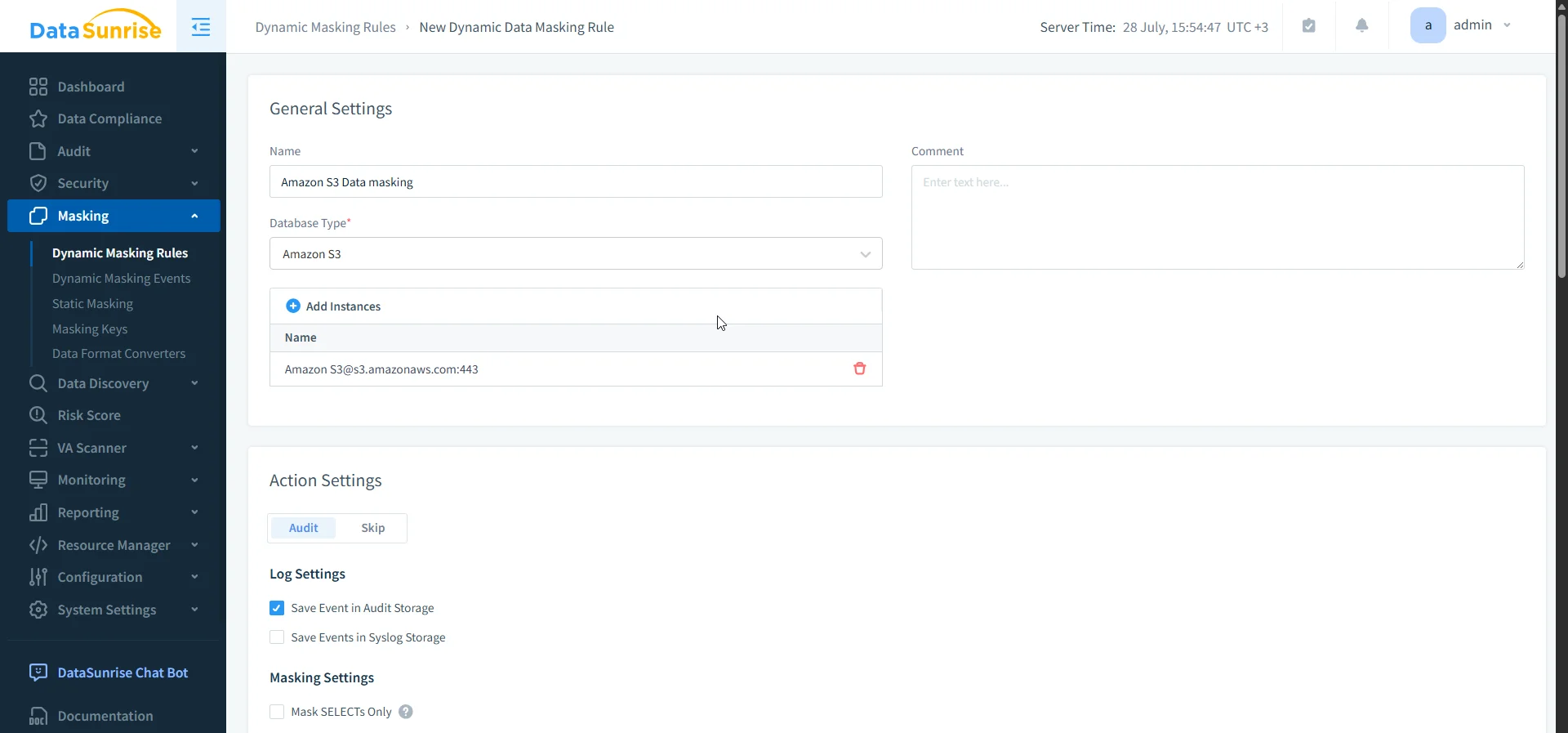

È possibile iniziare in modalità audit-only, per poi abilitare il mascheramento dei dati o la prevenzione delle minacce secondo necessità—il tutto senza interrompere le operazioni.

Inoltre, DataSunrise include un robusto motore di rilevamento dati sensibili che classifica automaticamente gli oggetti in S3 contenenti contenuti regolamentati, come i dati PII, PHI e PCI. Applica metodi di rilevamento basati su OCR e NLP per contenuti non strutturati e semi-strutturati, aiutando i team di sicurezza a etichettare, auditare e proteggere su larga scala file ad alto rischio.

Con il supporto per oltre 50 piattaforme, DataSunrise si integra facilmente nelle pipeline esistenti.

Impatto Aziendale delle Tracce di Audit per S3 con DataSunrise

| Beneficio | Con Strumenti AWS Nativi | Con DataSunrise |

|---|---|---|

| Tracciamento degli Accessi agli Oggetti | Solo CloudTrail | Tracce di eventi applicate alle policy |

| Avvisi in Tempo Reale | È necessaria l’integrazione SIEM | Avvisi out-of-the-box |

| Visibilità Cross-Platform | Correlazione manuale | Piattaforma di audit unificata |

| Rilevamento Dati Sensibili | ❌ Non disponibile | Rilevamento integrato per PII/PHI/PCI |

| Mascheramento Dinamico dei Dati | ❌ Non supportato | Regole di mascheramento dinamico con più filtri |

Considerazioni Finali

Una traccia di audit per Amazon S3 non è soltanto un requisito di sicurezza — è un framework di visibilità. CloudTrail mostra cosa è successo, ma non risponde al perché, a cosa si sarebbe dovuto accadere o quali rischi sono presenti. È qui che piattaforme come DataSunrise intervengono.

Esse forniscono una tracciatura completa, in tempo reale e applicata alle policy, che rende la governance di S3 non solo possibile, ma automatizzata.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora