Pista di Audit dei Dati di AlloyDB per PostgreSQL

Ogni responsabile della sicurezza si trova inevitabilmente a porsi la stessa domanda: “Posso fidarmi dei numeri presenti nel mio database?”

Con le strategie di Pista di Audit dei Dati di AlloyDB per PostgreSQL in atto, la risposta diventa un sicuro sì. Questo articolo mostra come costruire un registro vivente e ricercabile di ogni interazione con i tuoi dati, sfruttando le capacità native di audit di Google Cloud, il potente strato aggiuntivo di DataSunrise e un pizzico di intelligenza artificiale generativa per il rilevamento in tempo reale delle anomalie.

Perché una Pista di Audit è Ancora Importante

Gli attori malevoli automatizzano, le normative si moltiplicano e le squadre di ingegneria procedono più velocemente che mai. Una pista di audit è il racconto immutabile che unifica queste forze: essa dimostra la conformità al GDPR, HIPAA, PCI‑DSS e alle nuove normative sull’IA, traccia le violazioni interne o esterne fino al livello di riga della dichiarazione e alimenta le analisi di sicurezza e le pipeline di apprendimento automatico con eventi ad alta fedeltà. La panoramica di Google Cloud definisce, infatti, i log di audit come “l’ossatura della tua strategia di gestione del rischio.” (Documentazione sulla Sicurezza e Privacy di AlloyDB) Tuttavia, i log grezzi sono solo metà del quadro. Inizieremo da lì, per poi aggiungere mascheramento, scoperta e ragionamento generativo.

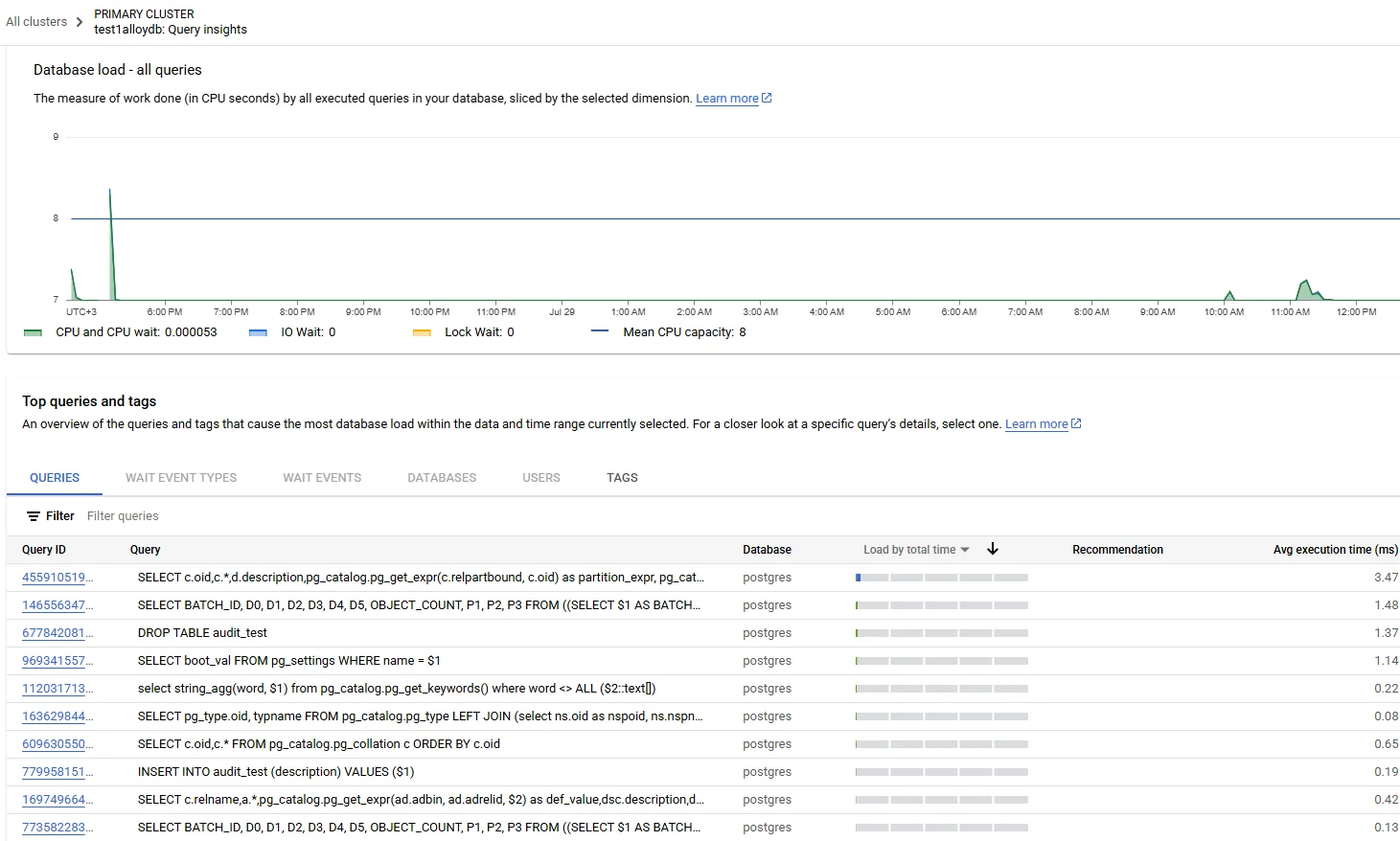

Dai Log all’Intelligenza in Tempo Reale

Una Pista di Audit dei Dati di AlloyDB per PostgreSQL efficace si basa sull’acquisizione di tutte le attività man mano che accadono — niente esportazioni notturne, nessun punto cieco. I due flussi nativi che contano sono i Cloud Audit Logs (Accesso Amministrativo e Dati) per eventi a livello di infrastruttura (Configura i log di audit per l’accesso ai dati) e l’estensione pgAudit per un accesso dettagliato a sessioni e oggetti all’interno di AlloyDB (Visualizza i log di pgAudit in AlloyDB). Un’architettura comune invia entrambi i flussi verso BigQuery per la conservazione a lungo termine e verso Google Security Operations o un SIEM per query live, solitamente in meno di dieci secondi — quindi “audit in tempo reale” è più di un termine di marketing.

Consiglio — Correlazione rapida: memorizza il session_id di pgAudit nel campo protoPayload.authenticationInfo.principalEmail dei Cloud Audit Logs per collegare le dichiarazioni alle identità senza complicazioni con JOIN.

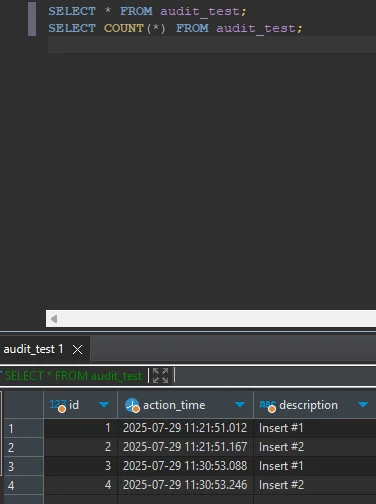

Audit Nativo: Abilitare pgAudit su AlloyDB

Nonostante il suo aspetto gestito, AlloyDB rimane sostanzialmente Postgres — il che significa che l’apprezzata estensione pgaudit funziona immediatamente. Per prima cosa, attiva l’estensione tramite il Google Cloud CLI:

gcloud alloydb clusters update prod-cluster \

--database-flags shared_preload_libraries=pgaudit \

--database-flags pgaudit.log=read,write,ddl,role

Quindi, ricarica o riavvia l’istanza e verifica con:

SHOW pgaudit.log;

SELECT pgaudit_get_current_config();

I log ora compaiono in cloudsql.googleapis.com/postgres.log e possono essere filtrati per jsonPayload.msg. Poiché la grammatica e l’output di pgAudit corrispondono a quelli del Postgres open‑source, i team che migrano da ambienti autogestiti non devono affrontare una curva di apprendimento — un ulteriore vantaggio per la continuità operativa.

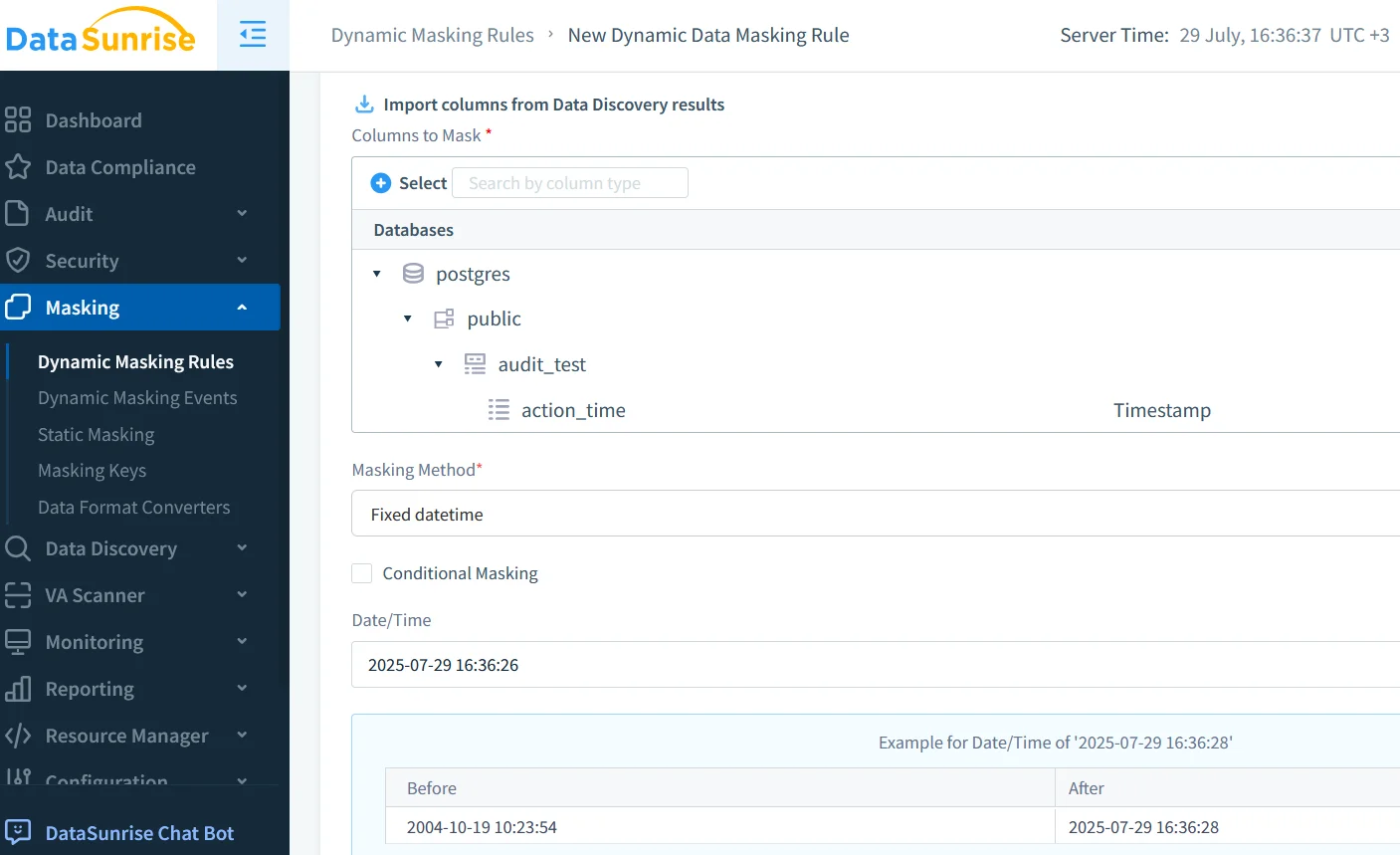

Oltre le Basi: Lo Strato di Audit di DataSunrise

I log nativi sono ottimi, ma le moderne soluzioni di sicurezza necessitano di contesto — reputazione dell’utente, classificazione dei dati, stato del mascheramento e parametri comportamentali. DataSunrise interviene come proxy inline o agente, catturando i log di audit a livello di riga (log di audit), applicando il mascheramento dinamico in funzione del rischio (mascheramento dinamico) affinché gli analisti vedano solo dati offuscati, eseguendo attività di scoperta dei dati che etichettano nuove colonne nel momento in cui compaiono, e offrendo strumenti LLM e ML che apprendono le strutture tipiche delle query e segnalano le anomalie. Poiché DataSunrise è in grado di leggere le dichiarazioni di pgAudit, non si duplica il carico di lavoro, ma lo si arricchisce.

Mascheramento Dinamico e Scoperta dei Dati: Regole in Movimento

Le piste di audit in tempo reale brillano di più quando il raggio di impatto è già stato minimizzato. Combinare gli eventi di pgAudit con il mascheramento e la scoperta dati di DataSunrise risponde immediatamente a domande come se dati sensibili siano usciti dal caveau o quando è comparsa una nuova colonna per il codice fiscale. Il risultato è un log di audit che porta un peso semantico — non solo byte.

L’Intelligenza Artificiale Generativa incontra la Pista di Audit

I modelli di linguaggio di grandi dimensioni eccellono nel riconoscimento di pattern all’interno di testi liberi — esattamente come appaiono i messaggi di audit. Un semplice esempio con Vertex AI:

from vertexai.language_models import TextGenerationModel

model = TextGenerationModel.from_pretrained("gemini-pro")

log_line = "AUDIT: SESSION,1,SELECT,public.customers,id=42"

prompt = f"Valuta il rischio di questo evento di audit PostgreSQL su una scala da 1 a 5 ed esplica: {log_line}"

response = model.predict(prompt)

print(response.text)

I team di sicurezza spesso inviano in streaming le righe di pgAudit in una Cloud Function che chiama il modello e pubblica i punteggi di rischio elevati su Slack — creando così un collegamento tra dati grezzi e azioni umane in meno di un minuto.

Panorama della Sicurezza e della Conformità

Una Pista di Audit dei Dati di AlloyDB per PostgreSQL robusta ti posiziona un passo avanti rispetto ai revisori. La matrice qui sotto mostra come le fonti dei log coprano i requisiti comuni:

| Requisito | Nativo | DataSunrise | Nota |

|---|---|---|---|

| Art. 30 GDPR – tracciamento record | ✔︎ pgAudit | ✔︎ Contesto utente arricchito | Conservazione ≥ 5 anni |

| HIPAA § 164.312(b) | ✔︎ Cloud Audit Logs | ✔︎ Mascheramento e Avvisi | Checksum di integrità |

| PCI-DSS 10.x | ✔︎ pgAudit + BigQuery | ✔︎ Notifiche in tempo reale | 90 giorni online, 1 anno in archivio |

Per un’analisi più approfondita, consulta la guida di DataSunrise sulle normative sulla conformità dei dati.

Mettere Tutto Insieme

Flusso end‑to‑end: i log di pgAudit e Cloud Audit Logs alimentano un argomento Pub/Sub; un proxy DataSunrise arricchisce gli eventi; le Cloud Functions chiamano l’IA generativa per il punteggio di rischio; BigQuery memorizza la tabella canonica di audit (dataset.alloydb_audit); e dashboard in Looker BI o notebook forniscono l’accesso per le indagini. Una query evidenzia le letture sospette nell’ultima ora:

SELECT timestamp, actor_email, statement, risk_score

FROM `security.alloydb_audit`

WHERE risk_score >= 4

ORDER BY timestamp DESC

LIMIT 100;

Conclusione: Pronto per il Futuro e Amichevole per l’Umano

Una pista di audit non è semplicemente un requisito di conformità — è la tua narrazione in tempo reale della verità. Integrando i log nativi di AlloyDB, l’arricchimento di DataSunrise e il potere semantico dell’intelligenza artificiale generativa, trasformi righe di log dense in informazioni azionabili. Parti in piccolo — abilita pgAudit oggi stesso — e iterativamente migliora. Il risultato è una Pista di Audit dei Dati di AlloyDB per PostgreSQL che si adatta al tuo business, al tuo modello di minaccia e, sì, perfino alla tua immaginazione.

Esplora le capacità complete di audit dei dati di DataSunrise e inizia il tuo percorso.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora