A che cosa serve l’Audit dei Dati? Essenziale per la sicurezza

L’ambiente digitale odierno richiede team di sicurezza dedicati in praticamente ogni impresa. Questa guida esplora l’audit dei dati – un pilastro fondamentale per proteggere i sistemi da minacce interne ed esterne. I team di sicurezza moderni gestiscono un panorama di minacce sempre più complesso:

- Identificare attacchi di forza bruta e attività di scansione delle porte

- Prevenire la diffusione di malware e virus in tutta l’organizzazione

- Scoprire software non autorizzato nelle reti di workstation

- Contrastare frodi e schemi di phishing via Internet

- Analizzare guasti e interruzioni dei sistemi operativi

- Individuare vulnerabilità del software e problemi di prestazioni

- Individuare lacune di sicurezza nell’archiviazione dei dati e nei controlli d’accesso

Esempio: Un dipendente con credenziali di accesso obsolete scarica dati sensibili delle Risorse Umane dopo essersi trasferito in un nuovo dipartimento. Senza una registrazione degli audit, l’attività passerebbe inosservata per settimane. Con DataSunrise, tale evento attiverebbe un avviso in tempo reale e verrebbe registrato con il contesto completo della sessione per essere indagato.

Gli sforzi di sicurezza tradizionali si concentrano sulle minacce esterne. Tuttavia, i rischi interni derivanti da dipendenti o appaltatori spesso passano inosservati. Le perdite di dati tramite piattaforme di messaggistica, sincronizzazione cloud o social media eludono gli strumenti DLP convenzionali.

Le soluzioni DLP standard monitorano i trasferimenti di file e le comunicazioni email. Tuttavia, i database contengono le informazioni più sensibili. Essi utilizzano protocolli specializzati che gli strumenti DLP tradizionali non possono interpretare. Per questo le organizzazioni necessitano di una sicurezza specifica per i database con capacità di audit complete.

Punti Chiave: Audit del Database

- L’audit del database estende la copertura DLP analizzando l’attività SQL e il comportamento degli utenti direttamente a livello dei dati.

- Concentrare i log di audit sugli schemi più critici per ridurre il sovraccarico e migliorare la visibilità delle minacce.

- Inoltrare tracce di audit strutturate al proprio SIEM per una migliore correlazione e per il rilevamento delle minacce in tempo reale.

- Utilizzare DataSunrise Database Audit per applicare politiche coerenti su Oracle, PostgreSQL, SQL Server e database cloud.

Costruire le Basi dell’Audit del Database

Trigger PostgreSQL: Stabilire la Registrazione di Base

I team di sviluppo possono implementare una registrazione di base del database tramite trigger in PostgreSQL. Questo approccio cattura le operazioni di INSERT, UPDATE e DELETE, fornendo una base pratica per flussi di lavoro di audit completi:

-- PostgreSQL: Traccia di audit completa per le operazioni sui dati

CREATE TABLE audit_log (

id SERIAL PRIMARY KEY,

operation TEXT NOT NULL,

user_name TEXT NOT NULL,

table_name TEXT NOT NULL,

old_row JSONB,

new_row JSONB,

executed_at TIMESTAMP DEFAULT current_timestamp,

session_id TEXT,

client_ip INET

);

CREATE OR REPLACE FUNCTION audit_trigger_fn()

RETURNS TRIGGER AS $$

BEGIN

INSERT INTO audit_log(operation, user_name, table_name, old_row, new_row, session_id, client_ip)

VALUES (

TG_OP,

session_user,

TG_TABLE_NAME,

CASE WHEN TG_OP = 'DELETE' THEN row_to_json(OLD) ELSE NULL END,

CASE WHEN TG_OP = 'INSERT' THEN row_to_json(NEW) ELSE row_to_json(NEW) END,

current_setting('application_name', true),

inet_client_addr()

);

IF TG_OP = 'DELETE' THEN

RETURN OLD;

ELSE

RETURN NEW;

END IF;

END;

$$ LANGUAGE plpgsql SECURITY DEFINER;

-- Applica il trigger alle tabelle sensibili

CREATE TRIGGER audit_trigger

AFTER INSERT OR UPDATE OR DELETE ON employees

FOR EACH ROW EXECUTE FUNCTION audit_trigger_fn();

Questo script funziona bene in ambienti di sviluppo o implementazioni di piccola scala. Per la conformità a livello enterprise e controlli avanzati, le organizzazioni utilizzano piattaforme specializzate come DataSunrise.

Attenzione – La registrazione a piena fedeltà su un cluster OLTP da 5 TB può aggiungere circa il 30% di I/O e 150 GB/giorno di spazio di archiviazione. Limitare gli audit agli schemi ad alto rischio oppure adeguare il budget di conseguenza.

Sicurezza e Monitoraggio del Database a Livello Enterprise

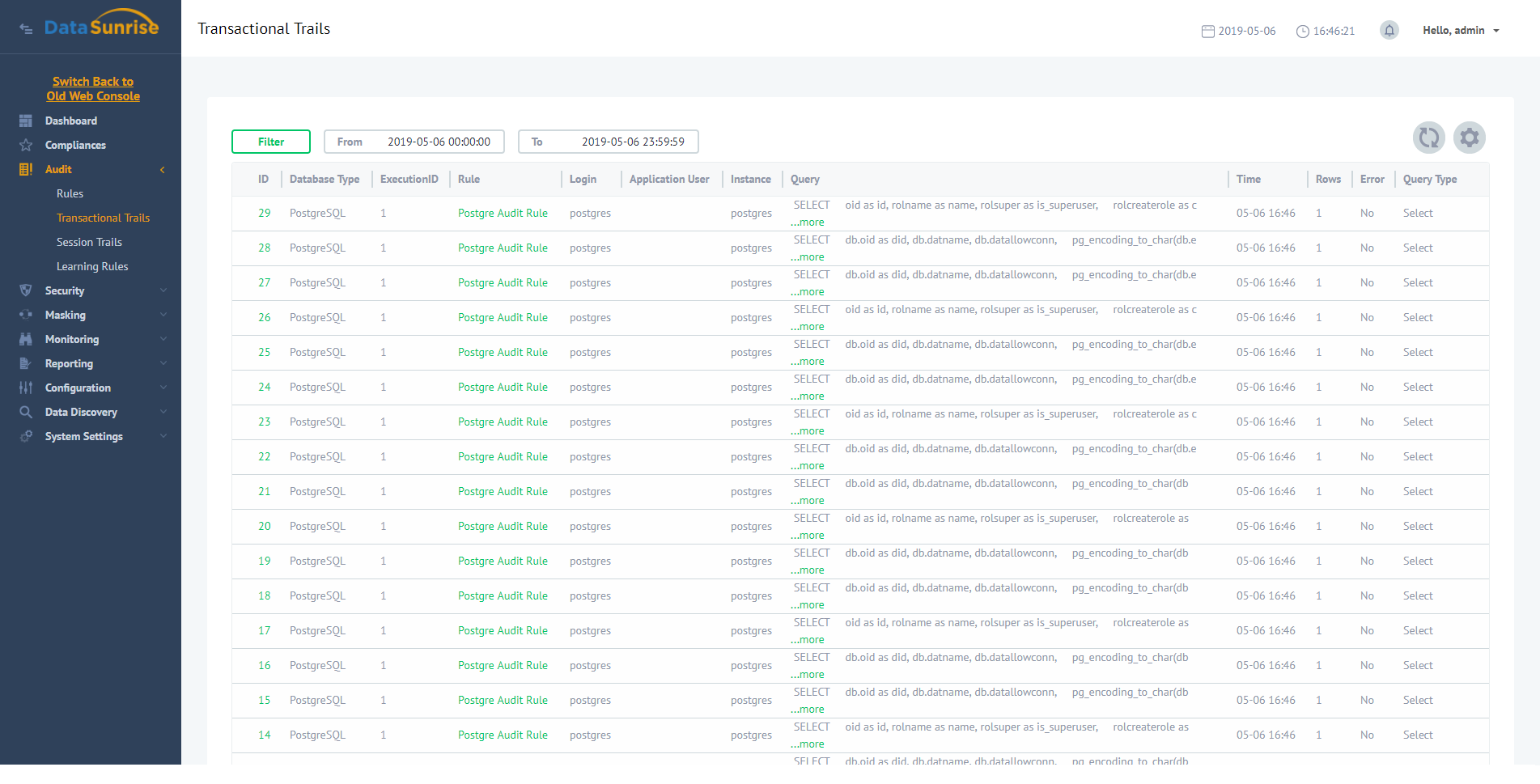

Monitoraggio in Tempo Reale con DataSunrise

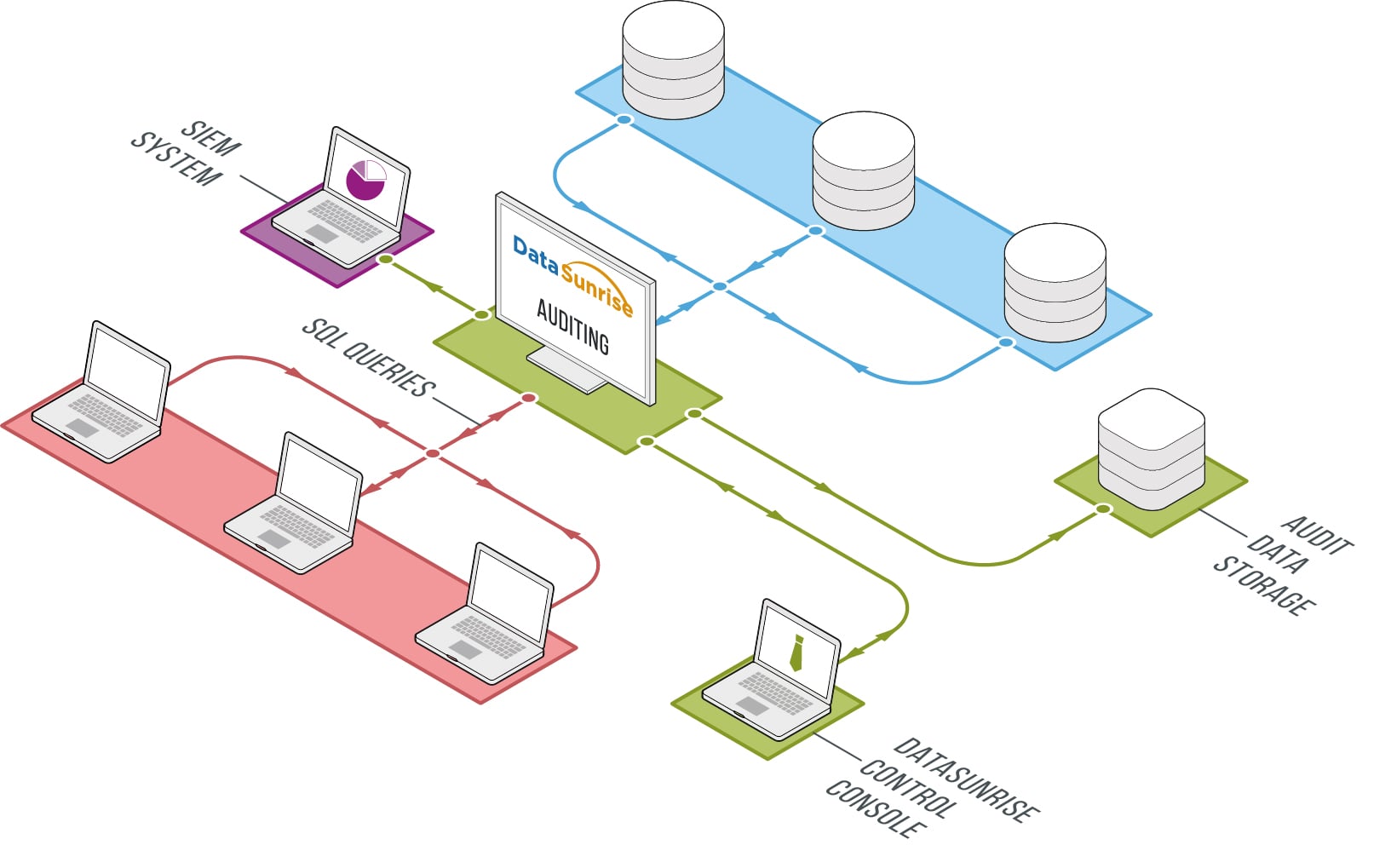

La suite di sicurezza DataSunrise offre ispezione approfondita dei pacchetti su piattaforme database. Il suo motore di monitoraggio delle attività cattura i modelli di comportamento degli utenti. I log di audit vengono esportati verso i sistemi SIEM tramite Syslog per una correlazione e un allarme in tempo reale.

Suggerimento: Abbinare il monitoraggio delle attività del database con una registrazione di audit avanzata per ridurre i tempi di rilevamento e rafforzare la postura di conformità in ambienti ibridi.

Oltre al rilevamento delle violazioni, i log di audit aiutano a definire l’ambito dell’incidente. Schemi di query insoliti, picchi di accesso o abusi di privilegi vengono segnalati e tracciati. Il modulo Audit del Database utilizza il riconoscimento di pattern per individuare anomalie, classificandole per un’analisi dettagliata.

Conformità Normativa attraverso la Registrazione degli Audit

Conformità SOX tramite la Gestione degli Audit

Il Sarbanes-Oxley Act richiede un audit preciso degli accessi ai dati e delle modifiche dei privilegi nei sistemi finanziari. DataSunrise risponde a questi requisiti catturando:

- 1.1 Eventi da parte di utenti privilegiati e tentativi di accesso non autorizzati

- 1.2 Elevazioni di ruolo e modifiche dei livelli di accesso

- 1.3 Tentativi di autenticazione falliti e negazioni di accesso

Il modulo Eventi di Sistema registra i tentativi di autenticazione e le modifiche di configurazione, aiutando a individuare l’uso non autorizzato dei privilegi o configurazioni errate del sistema.

- 1.4 Modifiche allo schema del database e variazioni della definizione dei dati

- 1.5 Tentativi non autorizzati di accedere a dati finanziari protetti

Ogni voce di audit include dettagli sulla sessione e le istruzioni SQL eseguite, registrando indirizzi IP, ID utente e tabelle interessate. Ciò consente ai team di conformità di tracciare le modifiche con un’eccezionale precisione.

Registrazione e Conformità PCI DSS

PCI DSS richiede una registrazione continua degli audit per i sistemi che trattano dati dei titolari di carta. DataSunrise semplifica la conformità grazie a regole personalizzabili e a un’archiviazione sicura dei log.

- 10.1 Collegare ogni operazione del database agli utenti autenticati

Le sessioni vengono monitorate dal login al logout. Tutte le query ed gli oggetti accessi sono registrati in maniera completa.

- 10.2 Registrare automaticamente l’accesso a tabelle e campi sensibili

- 10.3 Allegare timestamp, nomi utente, IP sorgente e stato del risultato

I log di audit di DataSunrise soddisfano gli standard di formato PCI. Vengono esportati in formati CSV e PDF; l’opzionale data discovery aggiunge la classificazione per numeri di carta e dati personali (PII).

- 10.5 Garantire che i log siano archiviati in sicurezza e protetti dalle manomissioni

I log vengono scritti in database PostgreSQL, MySQL o SQLite e possono essere trasferiti a server esterni o strumenti SIEM per backup e conservazione.

- 10.6 Monitorare continuamente le attività sospette nei record di audit

Ogni regola di sicurezza può attivare avvisi in tempo reale, offrendo ai team di sicurezza l’opportunità di intervenire prima che si verifichino danni.

Nota Importante: Clausole PCI aggiuntive potrebbero richiedere configurazioni specifiche per l’organizzazione oltre a questa panoramica.

| Evento di audit | ATT&CK ID | Logica di rilevamento |

|---|---|---|

| SELECT massivo su PII | T1030 | affected_rows > 10 000 |

| Modifica dello schema al di fuori della finestra di cambiamento | T1070.006 | ddl_change & !business_hours |

| Accesso di account inattivi | T1078 | last_seen > 90 days |

Promemoria Audit Nativo (SQL Server & MySQL)

Se utilizza ancora soluzioni native, ecco frammenti minimali pronti per la produzione per catturare la cronologia delle attività del database senza l’uso di strumenti di terze parti.

SQL Server: Audit su File + Lettura Rapida

-- Creare un audit del server che scrive su disco

CREATE SERVER AUDIT Audit_File

TO FILE (FILEPATH = 'C:\SQLAudits\', MAXSIZE = 1 GB, MAX_ROLLOVER_FILES = 20)

WITH (QUEUE_DELAY = 1000, ON_FAILURE = CONTINUE);

ALTER SERVER AUDIT Audit_File WITH (STATE = ON);

-- Tracciare SELECT/WRITE su un DB critico (sostituire MyDB)

CREATE DATABASE AUDIT SPECIFICATION DbSpec_MyDB

FOR SERVER AUDIT Audit_File

ADD (SELECT, INSERT, UPDATE, DELETE ON DATABASE::MyDB BY PUBLIC),

ADD (SCHEMA_OBJECT_CHANGE_GROUP)

WITH (STATE = ON);

-- Leggere l'ultima ora di eventi

SELECT event_time, server_principal_name, database_name, statement

FROM sys.fn_get_audit_file('C:\SQLAudits\*.sqlaudit', DEFAULT, DEFAULT)

WHERE event_time > DATEADD(HOUR, -1, GETDATE())

ORDER BY event_time DESC;

MySQL 8: Audit Enterprise (JSON)

-- Abilitare il plugin di audit (i percorsi variano in base alla distribuzione)

INSTALL PLUGIN audit_log SONAME 'audit_log.so';

-- Formato JSON; registra tutto, ma in produzione dovrebbe essere limitato

SET PERSIST audit_log_format = JSON;

SET PERSIST audit_log_policy = ALL;

-- Facoltativo: controlli di rotazione e dimensione

SET PERSIST audit_log_rotate_on_size = 104857600; -- 100 MB

SET PERSIST audit_log_file = 'audit.log';

-- Esempio: verificare lo stato del plugin

SHOW PLUGINS LIKE 'audit%';

L’audit nativo funziona – ma ogni motore ha impostazioni, formati di file e punti ciechi differenti. La correlazione diventa un lavoro a tempo pieno.

Archivio Audit a Prova di Manomissione (Catena Hash in PostgreSQL)

La conformità apprezza l’immutabilità. Questo schema scrive una catena hash sui suoi eventi di audit in modo che ogni manomissione sia evidente. Abbinatelo a uno storage WORM (ad es. S3 Object Lock) per un approccio “cintura e bretelle”.

-- Requisiti: pgcrypto

CREATE EXTENSION IF NOT EXISTS pgcrypto;

-- Tabella di audit con sola aggiunta

CREATE TABLE audit_events (

id BIGSERIAL PRIMARY KEY,

event_time TIMESTAMPTZ NOT NULL DEFAULT now(),

actor TEXT NOT NULL,

action TEXT NOT NULL,

object TEXT,

ip INET,

payload JSONB,

prev_hash BYTEA, -- hash della riga precedente

row_hash BYTEA -- hash della riga corrente

);

-- Impedire aggiornamenti e cancellazioni

ALTER TABLE audit_events

ALTER COLUMN actor SET NOT NULL,

ALTER COLUMN action SET NOT NULL;

REVOKE UPDATE, DELETE ON audit_events FROM PUBLIC;

-- Wrapper di inserimento per calcolare la catena hash

CREATE OR REPLACE FUNCTION audit_events_append()

RETURNS TRIGGER AS $$

DECLARE

v_prev BYTEA;

BEGIN

SELECT row_hash INTO v_prev

FROM audit_events

ORDER BY id DESC

LIMIT 1;

NEW.prev_hash := v_prev;

NEW.row_hash := digest(

coalesce(NEW.actor,'') || '|' ||

coalesce(NEW.action,'') || '|' ||

coalesce(NEW.object,'') || '|' ||

coalesce(NEW.ip::text,'') || '|' ||

coalesce(NEW.payload::text,'') || '|' ||

coalesce(NEW.event_time::text,'') || '|' ||

encode(coalesce(NEW.prev_hash, '\\x'), 'hex'),

'sha256');

RETURN NEW;

END;

$$ LANGUAGE plpgsql;

CREATE TRIGGER trg_audit_chain

BEFORE INSERT ON audit_events

FOR EACH ROW EXECUTE FUNCTION audit_events_append();

-- Query di verifica: rilevare interruzioni nella catena

WITH ordered AS (

SELECT id, row_hash, prev_hash,

lag(row_hash) OVER (ORDER BY id) AS expected_prev

FROM audit_events

)

SELECT *

FROM ordered

WHERE prev_hash IS DISTINCT FROM expected_prev;

Il set di risultati deve essere vuoto. Qualsiasi riga restituita indica manomissioni o una rottura della catena.

Elementi Chiave di un’Architettura Moderna di Audit dei Dati

Per implementare strategie efficaci di audit dei database, i team devono progettare architetture sicure e scalabili che supportino il monitoraggio in tempo reale, la registrazione strutturata e report di conformità automatizzati. Di seguito sono elencati gli elementi essenziali presenti nei sistemi di audit ad alte prestazioni:

- Livello di Cattura dell’Audit: Intercetta query SQL, modifiche alla definizione dei dati e accessi utente senza incidere sulle prestazioni dell’applicazione. Strumenti come DataSunrise agiscono da proxy trasparenti su Oracle, PostgreSQL, MySQL e altri.

- Motore di Normalizzazione dei Log: Converte gli eventi di audit grezzi in uno schema strutturato con metadati coerenti – nome utente, IP, timestamp, ID sessione, oggetto accesso – indipendentemente dal motore del database.

- Archivio Audit Sicuro: Conserva i log in formati a prova di manomissione e immutabili. Le opzioni includono tabelle PostgreSQL in modalità append-only, bucket S3 esterni o integrazioni SIEM rafforzate.

- Avvisi e Correlazione: Rileva anomalie attraverso modelli basati su regole o alimentati da ML. Ad esempio, accessi ripetuti a PII da account inattivi attivano flussi per l’escalation.

- Livello di Reporting e Prove: Genera report audit-ready in formato PDF, CSV o JSON personalizzato. Supporta audit normativi per SOX, GDPR, HIPAA e PCI DSS.

Questi elementi consentono alle organizzazioni di rilevare le violazioni in anticipo, applicare il principio del minimo privilegio e produrre log difendibili durante le indagini. Un’architettura moderna di audit dei dati non si limita a registrare: risponde, correla e dimostra la conformità.

Misurare l’Efficacia dell’Audit dei Dati

- MTTD: Rilevare attività sospette in meno di 5 minuti

- Copertura: ≥95% degli oggetti sensibili monitorati continuamente

- Tasso di Falsi Positivi: <1% con regole e tagging affinati

- Prontezza alla Conformità: Evidenze di audit disponibili su richiesta

- Efficienza dello Storage: La rotazione e la compressione dei log consentono un risparmio del 40–60% di spazio

Casi d’Uso nel Settore

Un audit dei dati efficace supporta:

- Finance: Tracciare abusi di privilegi e frodi interne

- Healthcare: Dimostrare la responsabilità degli accessi a PHI per HIPAA

- SaaS: Fornire evidenze di audit ai clienti per fiducia e conformità

- Government: Rafforzare la supervisione e la trasparenza

FAQ Audit dei Dati

Che cos’è l’audit dei dati?

L’audit dei dati è la raccolta sistematica e la revisione degli eventi del database — query, accessi, modifiche dei privilegi e aggiornamenti dello schema — per stabilire responsabilità, supportare le indagini e dimostrare la conformità.

In che modo l’audit del database si differenzia dal DLP tradizionale?

Il DLP tradizionale ispeziona file e traffico di rete. L’audit del database osserva l’attività SQL a livello dei dati, collegando le azioni alle identità autenticate e agli oggetti specifici, migliorando la tracciabilità e la qualità delle prove.

Quali normative si basano sulle evidenze degli audit del database?

Quadri normativi come SOX, GDPR, HIPAA e PCI DSS richiedono o raccomandano vivamente la registrazione degli audit per garantire trasparenza negli accessi e l’efficacia dei controlli.

Come posso limitare l’impatto sulle prestazioni?

- Dare priorità agli schemi sensibili e alle azioni ad alto rischio.

- Inviare gli eventi al SIEM o a un proxy per alleggerire il processamento.

- Applicare politiche di rotazione, compressione e conservazione.

- Rivedere regolarmente il rumore e affinare le regole.

Quali metriche attestano l’efficacia di un programma di audit?

- Copertura degli oggetti sensibili monitorati.

- Tempo medio per rilevare (MTTD) e per rispondere (MTTR).

- Precisione degli avvisi (rapporto tra veri e falsi positivi).

- Tasso di verifica dell’integrità dei log.

- Crescita dello storage rispetto agli obiettivi di conservazione.

Quando conviene passare oltre gli strumenti nativi?

La scala, gli ambienti multi-database e le esigenze di reportistica per la conformità solitamente richiedono una piattaforma con politiche centralizzate, normalizzazione, allarmi in tempo reale e reporting. Vedere DataSunrise Database Audit e Activity Monitoring.

Conclusione: Costruire Pratiche Efficaci di Audit dei Dati

DataSunrise combina monitoraggio avanzato, automazione e una registrazione incentrata sulla conformità per ridurre al minimo l’intervento manuale. I team di sicurezza ottengono una visibilità completa sugli accessi ai dati, potendo così concentrarsi su priorità più ampie di governance.

La soluzione funziona in modo integrato con Oracle, SQL Server, Redshift, PostgreSQL, MySQL e altri database, risultando ideale per implementazioni ibride e multi-cloud. DataSunrise è disponibile per versioni di prova on-premise e può essere distribuito anche tramite l’AWS Marketplace o l’Azure Marketplace.

Le organizzazioni che adottano soluzioni di audit complete rafforzano la loro capacità di soddisfare i requisiti normativi, migliorare la resilienza e mantenere una solida postura di sicurezza in un panorama di minacce complesso.