Obiettivo di una Traccia di Audit del DB

Nel panorama normativo odierno, settori quali la finanza, il governo, la sanità e l’istruzione devono adottare misure di sicurezza rigorose per proteggere le informazioni sensibili. Le difese perimetrali tradizionali, come i firewall, da sole, non possono garantire la tracciabilità o la responsabilità. Di conseguenza, una solida e inalterabile traccia di audit del database è diventata un elemento fondamentale dei moderni framework di sicurezza e delle iniziative di conformità.

Panoramica sulla Conformità dei Dati | Quadri Normativi

Regolamenti come SOX, HIPAA, PCI DSS e GDPR impongono un tracciamento preciso degli accessi ai dati e delle loro modifiche. Che si tratti di conformità, rilevazione delle minacce o controlli interni, le tracce di audit aiutano a rispondere a domande quali: chi ha avuto accesso a cosa, quando, come e perché?

Perché le Tracce di Audit del Database Sono Importanti

Le tracce di audit vanno oltre una mera formalità. Esse generano intelligenza operativa. Un log ben progettato offre visibilità sulle azioni degli utenti, sul rispetto delle politiche e sui rischi potenziali.

| Caso d’Uso | Vantaggio |

|---|---|

| Responsabilità | Traccia le modifiche dei dati fino all’utente individuale |

| Applicazione della Politica | Identifica le violazioni delle politiche di accesso |

| Risposta agli Incidenti | Supporta le indagini con log dettagliati |

| Rilevamento Intrusioni | Monitora comportamenti anomali di accesso |

| Revisione degli Accessi | Individua account inattivi o eccessivamente privilegiati |

Le questioni fondamentali a cui una buona traccia di audit dovrebbe rispondere:

- Chi ha avuto accesso ai dati sensibili e quando?

- Le azioni erano autorizzate?

- L’utente ha operato all’interno del ruolo assegnato?

- Possiamo ricondurre specifici incidenti di sicurezza alla loro origine?

Dove gli Strumenti di Audit Nativi Non Bastano

Sebbene la maggior parte delle piattaforme RDBMS includa alcune funzionalità di audit, queste risultano spesso verbose, incoerenti o penalizzanti in termini di prestazioni. Per esempio, PostgreSQL potrebbe richiedere molteplici trigger e una rotazione manuale dei log solo per ottenere una semplice cronologia a livello di riga.

-- Esempio di trigger di audit in PostgreSQL CREATE OR REPLACE FUNCTION log_update() RETURNS TRIGGER AS $$ BEGIN INSERT INTO audit_log(table_name, action, old_data, new_data, changed_at) VALUES (TG_TABLE_NAME, TG_OP, row_to_json(OLD), row_to_json(NEW), now()); RETURN NEW; END; $$ LANGUAGE plpgsql; CREATE TRIGGER audit_trigger AFTER UPDATE ON customer_data FOR EACH ROW EXECUTE FUNCTION log_update();

Il logging nativo è utile, ma rapidamente incontra delle limitazioni. Le sfide tipiche includono:

Punti Dolenti della Traccia di Audit

- I log grezzi sono ingombranti e difficili da interrogare

- Pressione di storage negli ambienti di produzione

- Formati incoerenti tra i motori di database

- Indagini lente a causa di analisi manuale

- Incapacità di tracciare le modifiche DDL o il contesto di accesso

| Dominio | Minaccia Esterna | Minaccia Interna | Rischio di Conformità |

|---|---|---|---|

| Customer PII | Alto | Medio | Alto |

| Dati di Pagamento | Alto | Alto | Alto |

| Warehouse Analitico | Basso | Medio | Basso |

| Codice Sorgente | Medio | Alto | Basso |

- 0 – 30 giorni: Storage caldo → indagini in tempo reale

- 1 – 12 mesi: Tier intermedio → interrogazioni per la conformità

- 1 – 7 anni: Archivio freddo → evidenza legale / SOX

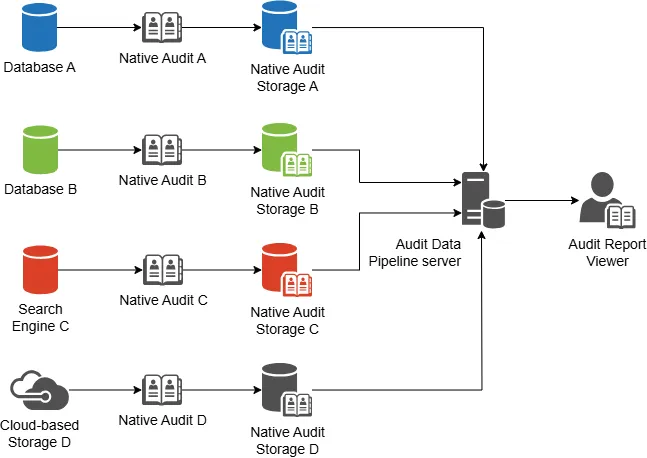

Rischi dell’Operare Senza una Traccia di Audit Centralizzata

I log nativi e i trigger ad‑hoc creano lacune nella copertura che emergono nel momento in cui è necessaria un’evidenza. Senza un livello unificato di audit, le indagini si protraggono e la conformità diventa disordinata. Le modalità di fallimento più comuni includono:

- Esposizione silente dei dati — La mancanza di correlazione tra motori consente che accessi sospetti restino nascosti nei log per nodo.

- Catena di evidenza debole — Formati incoerenti e politiche di conservazione rendono difficile dimostrare “chi ha fatto cosa, quando e come”.

- Rallentamento operativo — I team sprechano tempo normalizzando i log invece di rispondere agli incidenti.

- Compromessi sulle prestazioni — Trigger fai-da-te a livello di riga aggiungono overhead e comunque mancano il contesto della sessione.

- Rischio normativo — Gli auditor si aspettano tracce esportabili e coerenti in linea con framework come SOX e GDPR.

Centralizzare l’audit tra i motori trasforma i log grezzi in risposte, collegando identità, sessioni e query in un unico luogo. Se sta iniziando da zero, si consiglia di iniziare con Database Activity Monitoring e pianificare per data discovery + dynamic masking per ridurre il rumore degli allarmi e proteggere i campi sensibili, sia in transito che a riposo.

Cosa Dovrebbe Offrire una Piattaforma di Audit Centralizzata

- Visibilità in tempo reale: Registra ogni query, modifica DDL o login nel momento in cui si verificano

- Logica di regola personalizzata: Concentrati solo sugli eventi rilevanti

- Storage ricercabile: Log indicizzati pronti per analisi forense

- Formati conformi: Esporta in PDF, CSV o integrali con SIEM

- Alert intelligenti: Ricevi notifiche in caso di violazioni delle politiche o anomalie

Aggiornamenti Audit Cloud per il 2025 da non ignorare

| Cloud | Funzionalità 2025 | Perché è Importante |

|---|---|---|

| AWS | CloudTrail Lake External Log Ingest | Una visione unificata per l’audit multi‑cloud: dimentichi il monitoraggio manuale. |

| Azure | Enhanced Server Audit GA (July 2025) | CPU inferiore del 30–40% rispetto all’audit per singolo DB. |

| Multi‑Cloud | DataSunrise vs. Guardium Connector | Il policy‑as‑code batte la proliferazione di plug‑in: meno componenti mobili che possano guastarsi. |

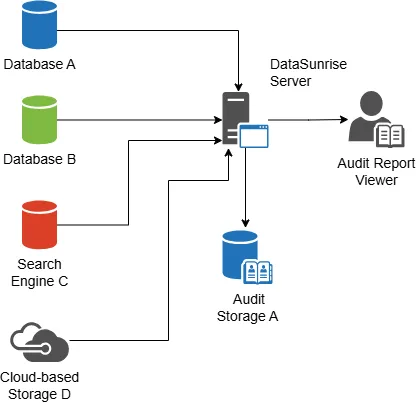

Audit del Database Nativo vs DataSunrise: Un Confronto

| Caratteristica | Strumenti di Audit Nativi | DataSunrise |

|---|---|---|

| Politiche di Audit Multi‑DB | No — solo per motore | Sì — supporto multi‑DB |

| Logging in tempo reale basato su regole | Limitato, lento da personalizzare | Sì — interfaccia grafica e CLI flessibili |

| Controllo dello storage dei log | Spesso locale, difficile da scalare | SQLite, Redshift, PostgreSQL e altro |

| Reporting di conformità | Manuale o tramite strumenti esterni | Esportazioni in PDF, CSV integrate |

| Filtraggio ed Analisi degli Eventi | Contesto di sessione minimo | Metadata di sessione, filtri, ruoli |

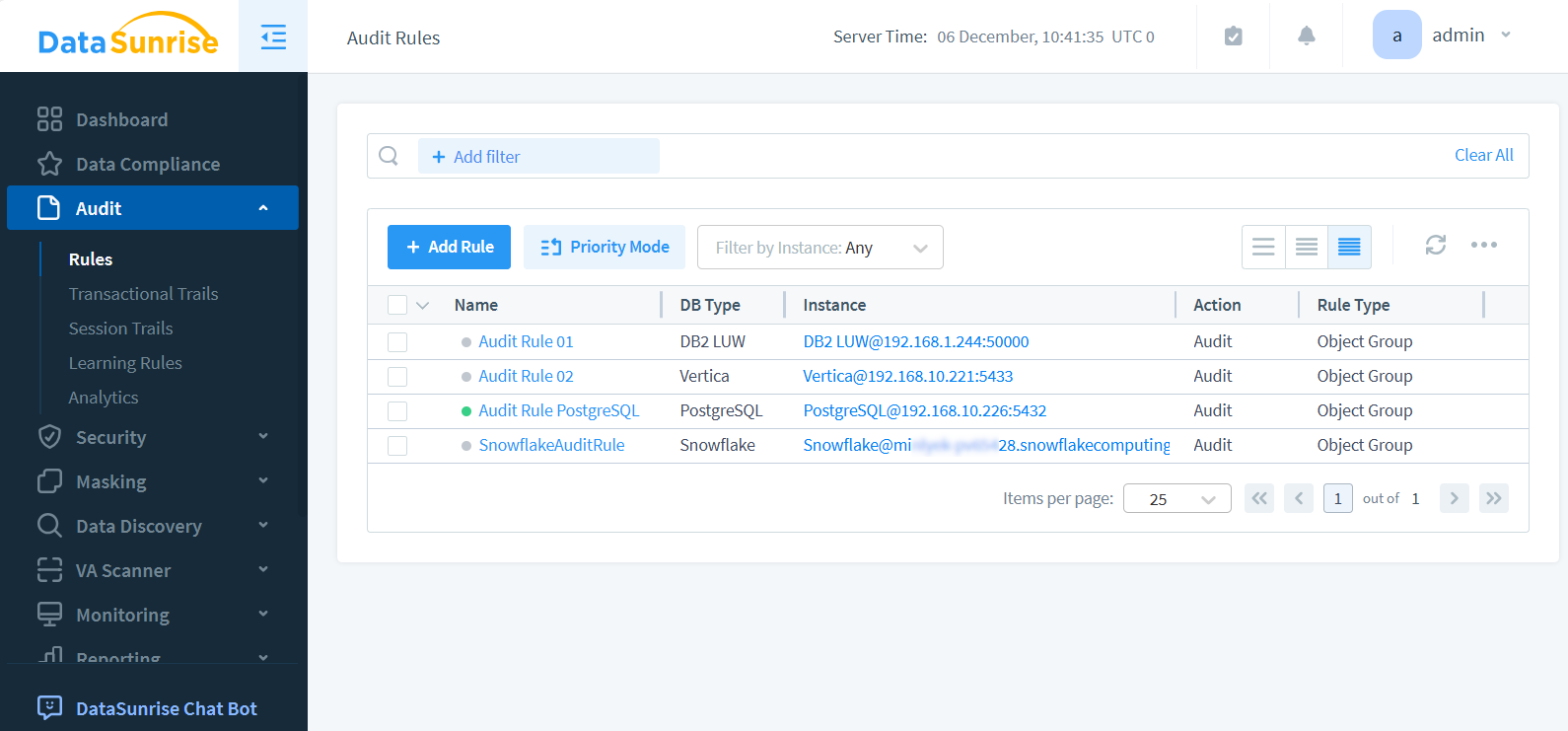

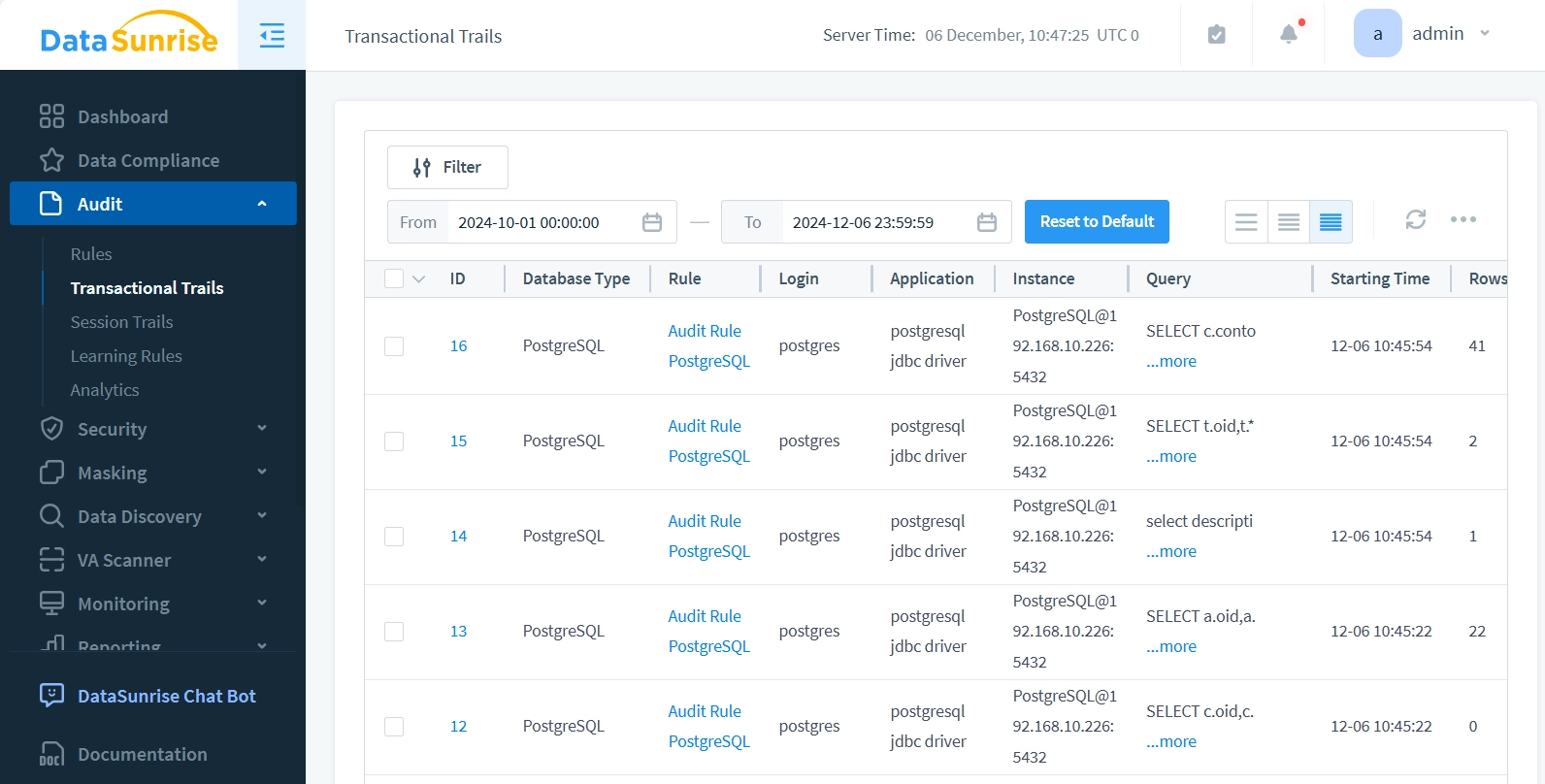

Perché i Team Scegliono DataSunrise

DataSunrise modernizza le tracce di audit offrendo un livello unificato per il tracciamento delle query, l’applicazione basata sui ruoli e il reporting, supportando PostgreSQL, Oracle, SQL Server, MySQL, Redshift e altri.

- Crea regole di audit per tabella, utente, ruolo o tipo di azione

- Archivia i log localmente o esternamente in formati ottimizzati per le prestazioni

- Genera report tramite interfaccia grafica o CLI — PDF, CSV, viste filtrate

- Utilizza i metadata di sessione per individuare catene di query precise

- Proteggi i campi sensibili con mascheramento e rilevazione delle anomalie

Esempio Reale: Quando la Traccia di Audit Fa la Differenza

Immagini un utente con privilegi elevati sospettato di aver trapelato dati dei clienti. Senza un audit centralizzato, rintracciare la violazione potrebbe richiedere giorni — se mai si riesce a farlo. Con una soluzione unificata come DataSunrise, i team di sicurezza possono subito rivedere la sessione, ispezionare la cronologia delle query e determinare esattamente quali dati sensibili sono stati accessi, modificati o esportati. Improvvisamente, i log di audit passano da una semplice registrazione passiva a una rilevazione attiva delle minacce.

Domande Comuni sulle Tracce di Audit del Database

Comprendere come funzionano le tracce di audit aiuta sia i team di sicurezza che i responsabili della conformità a prendere decisioni informate. Di seguito alcune domande frequenti che incontriamo nell’aiutare le organizzazioni a implementare l’audit del database su larga scala.

- Cosa dovrebbe includere una traccia di audit del database?

L’identità dell’utente, i timestamp, le istruzioni SQL eseguite, le tabelle o righe interessate, gli IP dei client e i ruoli dovrebbero essere registrati. - Per quanto tempo dovrebbero essere conservati i log di audit?

La conservazione dei log dipende dai requisiti normativi. Ad esempio, SOX e GDPR possono richiedere la conservazione dei log per un periodo compreso tra 1 e 7 anni, a seconda del settore e del tipo di dati. - Gli strumenti di audit nativi possono garantire la conformità da soli?

Raramente. Gli strumenti nativi offrono un logging basilare, ma spesso mancano di analisi in tempo reale, gestione centralizzata o report di conformità esportabili. - Le tracce di audit impattano sulle prestazioni del database?

Possono farlo, soprattutto se configurate in modo inadeguato. Ecco perché piattaforme come DataSunrise utilizzano motori di logging ottimizzati e backend di storage come SQLite o Redshift. - Il mascheramento fa parte della traccia di audit?

Dovrebbe. Dati sensibili come la PII dovrebbero essere mascherati nei log o esclusi del tutto. DataSunrise applica regole di mascheramento prima che l’evento di audit venga registrato.

Questo tipo di logging dettagliato e di reporting non solo aiuta negli audit normativi, ma rafforza anche la postura complessiva di sicurezza del database.

Come le Tracce di Audit Cambiano le Operazioni Quotidiane

Nel settore finanziario, una traccia di audit unificata riduce le indagini sulle frodi da giorni ad ore, correlando il contesto della sessione, le identità e la cronologia delle query nei sistemi di pagamento. I team della sanità si affidano alla stessa capacità per verificare ogni accesso alle cartelle dei pazienti e per dimostrare la conformità a HIPAA senza dover unire manualmente i log. Programmi governativi e del settore pubblico utilizzano l’audit centralizzato per tenere sotto controllo le attività privilegiate, riducendo il tempo di permanenza delle minacce interne e preservando le catene di evidenza per le revisioni.

Anche le piattaforme SaaS orientate al Cloud ne traggono beneficio: i tentativi di accesso tra tenant emergono immediatamente, gli account di servizio rumorosi diventano visibili e le regressioni delle prestazioni si collegano a query specifiche anziché a ipotesi. In ambito e‑commerce, picchi nei tentativi di login falliti o query insolite sugli ordini determinano risposte mirate piuttosto che blocchi generici. In ogni caso, le tracce di audit passano da una semplice registrazione passiva a un controllo operativo che accelera la risposta e rende la conformità ripetibile.

Conclusione

Le tracce di audit non sono più opzionali. Con l’aumento delle minacce informatiche e il rafforzamento delle normative, le organizzazioni necessitano di piena trasparenza su chi ha fatto cosa, quando e perché. Gli strumenti nativi raramente scalano o forniscono l’intelligenza in tempo reale necessaria per una conformità e una sicurezza resilienti.

Piattaforme centralizzate come DataSunrise offrono un framework basato su regole, multi‑DB, per il logging, il monitoraggio e la protezione delle informazioni sensibili. Che l’obiettivo sia la forense degli incidenti, la preparazione per gli audit o il controllo degli accessi, esse trasformano eventi grezzi in informazioni d’azione.

Una traccia di audit matura è più di una semplice casella da spuntare per la conformità: è una salvaguardia strategica, un sistema di allerta precoce e un acceleratore della conformità in un’unica soluzione.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora