Sicurezza Ispirata ai Dati

Il compito di Audit dei Dati precede sempre la raccolta di analisi sui dati auditati. Ma come possiamo semplificare questo processo? DataSunrise offre una funzionalità che collega i dati auditati grezzi alle decisioni di sicurezza ispirate ai dati: l’Event Tagging.

Con l’Event Tagging, gli utenti possono etichettare gli eventi con dettagli riguardanti i dati a cui la query ha avuto accesso. Questo rende l’analisi più semplice. Invece di dover esaminare tutte le query registrate, si può concentrarsi sulla raccolta di informazioni statistiche dalle tracce transazionali.

Oltre a migliorare i dati registrati, DataSunrise utilizza queste informazioni aggiuntive per il Mascheramento Dinamico dei Dati, oltre che per Audit e Regole di Sicurezza. Questo articolo approfondisce due funzionalità chiave: l’Event Tagging e le regole ispirate ai dati. Mentre esaminiamo in dettaglio la Regola di Mascheramento Dinamico, tocchiamo anche il Filtro dei Dati per Tipo di Informazione sia per le regole Audit che per quelle di Sicurezza.

Event Tagging e Tipi di Informazione

Iniziamo con i Tipi di Informazione, che è possibile impostare in Data Discovery – un passaggio cruciale. DataSunrise utilizza questi Tipi di Informazione per differenziare i dati nei risultati delle query.

I Tipi di Informazione forniscono una descrizione dei dati, aiutandola a individuare dati specifici durante la fase di discovery. Ma fanno anche di più. Il sistema utilizza gli stessi Tipi di Informazione di Data Discovery per etichettare i dati nelle Tracce Transazionali di Audit. Successivamente, è possibile esportare i log con i dati etichettati. Come menzionato in precedenza, la funzionalità di Mascheramento Dinamico dei Dati può anche attivare regole di mascheramento basate su questi tipi di dati.

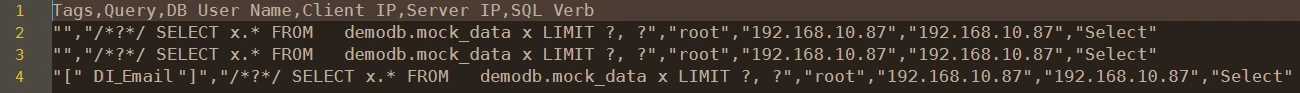

Ecco come appaiono i dati etichettati nel report CSV scaricato:

Si noti la riga contenente il Tipo di Informazione “DI_Email”.

In sintesi, avere il Tipo di Informazione corretto è essenziale per un efficace Event Tagging. Nella sezione successiva, spiegheremo come creare un Tipo di Informazione.

Scenario Reale: Investigazione delle Minacce Più Rapida

Immagini un responsabile della conformità che esamina i log di attività sospette in un ambiente MySQL. Senza l’Event Tagging, deve decodificare manualmente ciascun risultato SQL per determinare se sono stati coinvolti dati sensibili. Con l’Event Tagging associato ai Tipi di Informazione, diventa immediatamente chiaro quali query hanno esposto dati sensibili come email o numeri di carte di credito, riducendo drasticamente il tempo di indagine e limitando l’esposizione al rischio negli ambienti live.

Gli auditor non desiderano un mucchio di SQL grezzo, ma cercano prove. L’Event Tagging trasforma le tracce rumorose in prove concrete, mostrando non solo cosa è stato eseguito, ma quale tipo di dati è stato coinvolto. In altre parole: ore per rispondere alle domande di audit, non settimane.

Allineamento alla conformità: L’etichettatura e il mascheramento, mappati a GDPR (pseudonimizzazione), HIPAA (access logging) e PCI DSS (mascheramento PAN) semplificano le richieste “mostrami”. Per i dirigenti: questo si traduce in rischio convertito in metriche, non in impressioni.

Beneficio Operativo: Gli analisti si concentrano su tag come DI_Email / DI_CreditCard anziché esaminare ogni SELECT *.

I falsi positivi diminuiscono; il MTTR diminuisce; il morale aumenta.

Prima dell’Event Tagging

- Parsing manuale dei log per ciascun ambiente

- Impossibile determinare se PII/PHI sia stato esposto

- Evidenze di audit raccolte manualmente

Dopo l’Event Tagging

- Tracce di query arricchite con tipi di informazione

- Il mascheramento si attiva automaticamente in caso di corrispondenza

- Esportazione con un clic delle evidenze etichettate

Fai

- Inizi con 2–3 tipologie di informazione ad alto segnale (Email, PAN, PHI)

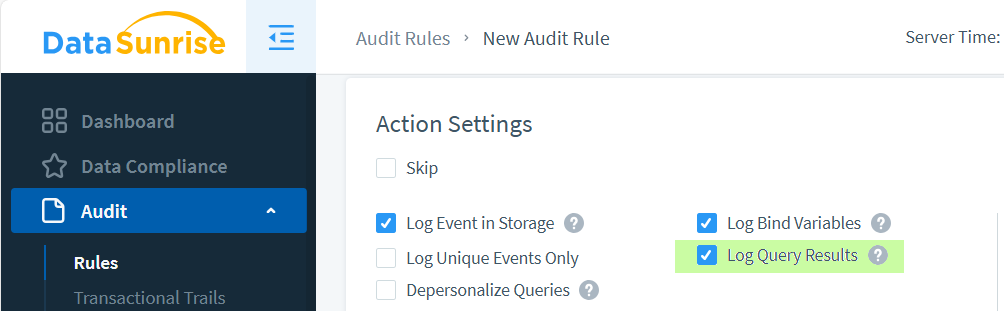

- Abilitare “Log Query Results” solo dove necessario

- Istrada le tracce etichettate al SIEM per la correlazione

Evita

- Memorizzare PII grezzo nei payload degli audit – preferisca i tag

- Utilizzare regex non limitate (backtracking catastrofico)

- Etichettare ogni colonna nei percorsi critici (rumore e latenza)

Nessun tag nella traccia audit?

- Nessun tag visualizzato? Verifichi che la regex del Tipo di Informazione corrisponda ai set di risultati effettivi e che “Log Query Results” sia abilitato nella Regola Audit.

- Picchi di latenza? Campioni set di risultati ampi e raggruppi le scritture nei log; restringa l’ambito del tipo di informazione.

- Il mascheramento non si attiva? Assicuri che il Mascheramento Dinamico utilizzi il Filtro dei Dati con il Tipo di Informazione corretto sulla stessa istanza.

Il Tipo di Informazione in Sintesi

Acceda a Data Discovery e selezioni i Tipi di Informazione. Qui troverà tutti i Tipi di Informazione disponibili in DataSunrise. Tenga presente che molti sono complessi e potrebbero non soddisfare le Sue esigenze specifiche. Per questo motivo, in questa discussione, consigliamo di creare un Tipo di Informazione semplice e personalizzato.

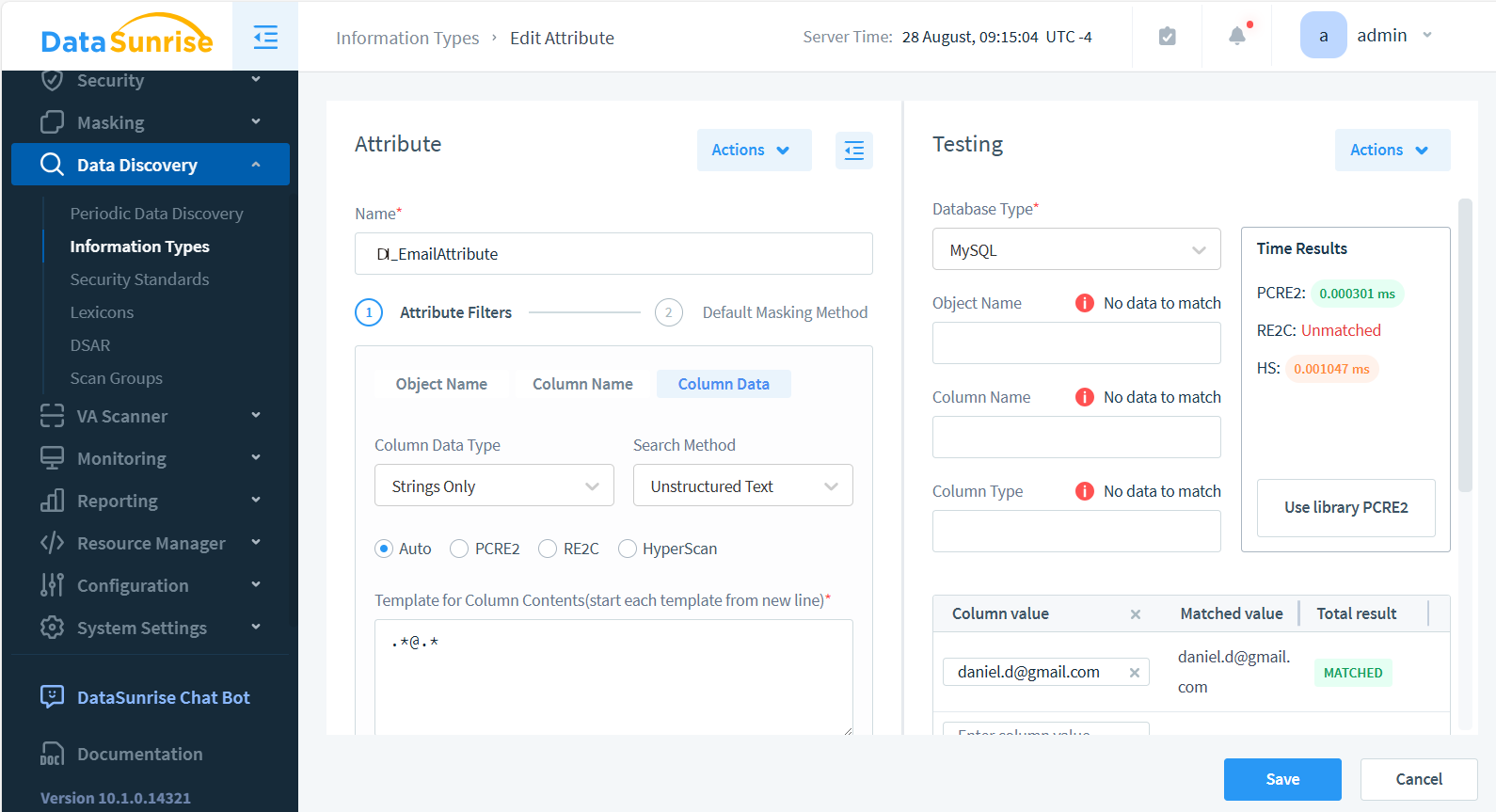

Un Tipo di Informazione è definito dai suoi attributi e può averne più di uno. La corrispondenza di uno qualsiasi di questi attributi collega i dati delle query al Tipo di Informazione. Per il nostro esempio, creeremo il Tipo di Informazione più semplice con un solo attributo (DI_EmailAttribute) — dati nei risultati della query contenenti una stringa email come [email protected].

# Creare il Tipo di Informazione DI_Email tramite REST API

curl -X POST https://ds.example/api/infoTypes \

-H "Authorization: Bearer $TOKEN" \

-H "Content-Type: application/json" \

-d '{

"name":"DI_Email",

"description":"Email addresses (regex)",

"attributes":[{

"name":"DI_EmailAttribute",

"pattern":".*@.*",

"source":"RESULT_SET"

}]

}'Eviti l’onboarding tramite UI e script in pochi secondi.

Non entreremo troppo nei dettagli qui. Lo screenshot sottostante mostra come è configurato l’attributo.

Prenda nota: può testare la corrispondenza dell’attributo nel pannello a destra. Ad esempio, abbiamo testato la stringa [email protected] contro l’espressione regolare .*@.*, che è impostata nel Filtro degli Attributi dei dati della colonna.

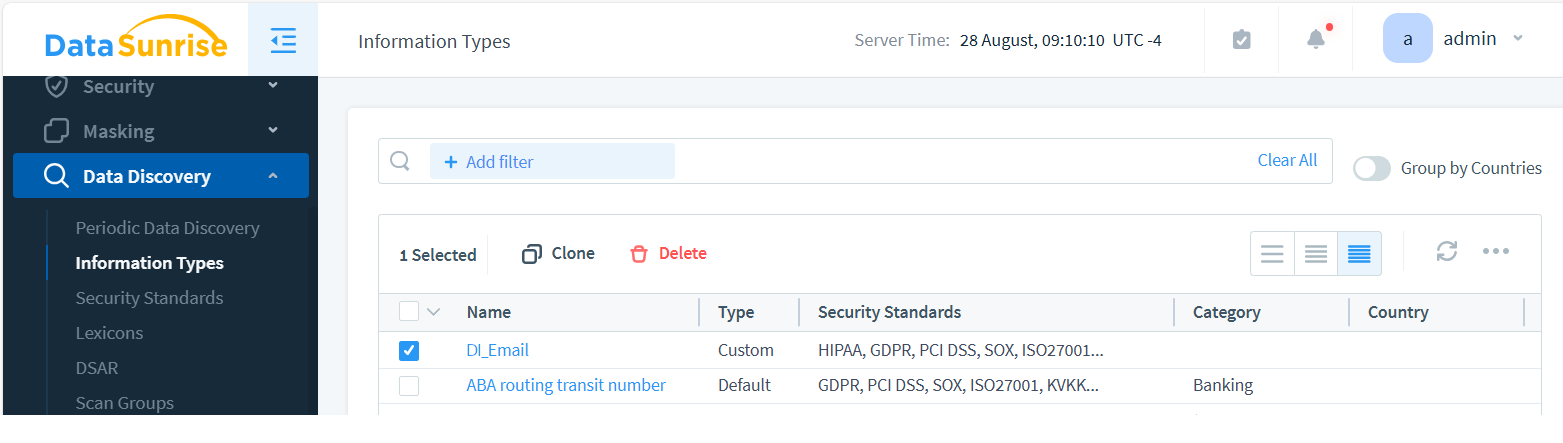

Di conseguenza, abbiamo creato il Tipo di Informazione personalizzato DI_Email con un attributo basato su regex denominato DI_EmailAttribute. Come mostrato di seguito:

Quando una query passa attraverso il proxy con l’Event Tagging abilitato, il sistema etichetta i dati. Queste preziose informazioni possono quindi essere utilizzate in Audit, Regole di Sicurezza e Mascheramento Dinamico.

Ricordi che, sia per l’etichettatura che per il mascheramento dinamico nella sicurezza ispirata ai dati, la funzionalità del Tipo di Informazione funziona esclusivamente con attributi basati sui dati.

Event Tagging nell’Audit

Approfondiamo la prima funzionalità di sicurezza ispirata ai dati: l’Event Tagging. Questa funzionalità consente di contrassegnare i log delle Tracce Transazionali con tag aggiuntivi che descrivono il Tipo di Informazione interessato dal Record di Evento Audit. Ciò semplifica notevolmente le decisioni basate sui dati nelle istanze audit e elimina la necessità per gli utenti di analizzare manualmente i risultati delle query.

Per abilitare l’Event Tagging, innanzitutto si assicuri che il Tipo di Informazione funzioni correttamente. Può testarlo eseguendo un’attività di Data Discovery. Se tutto è in ordine, può procedere a creare un Event Tag.

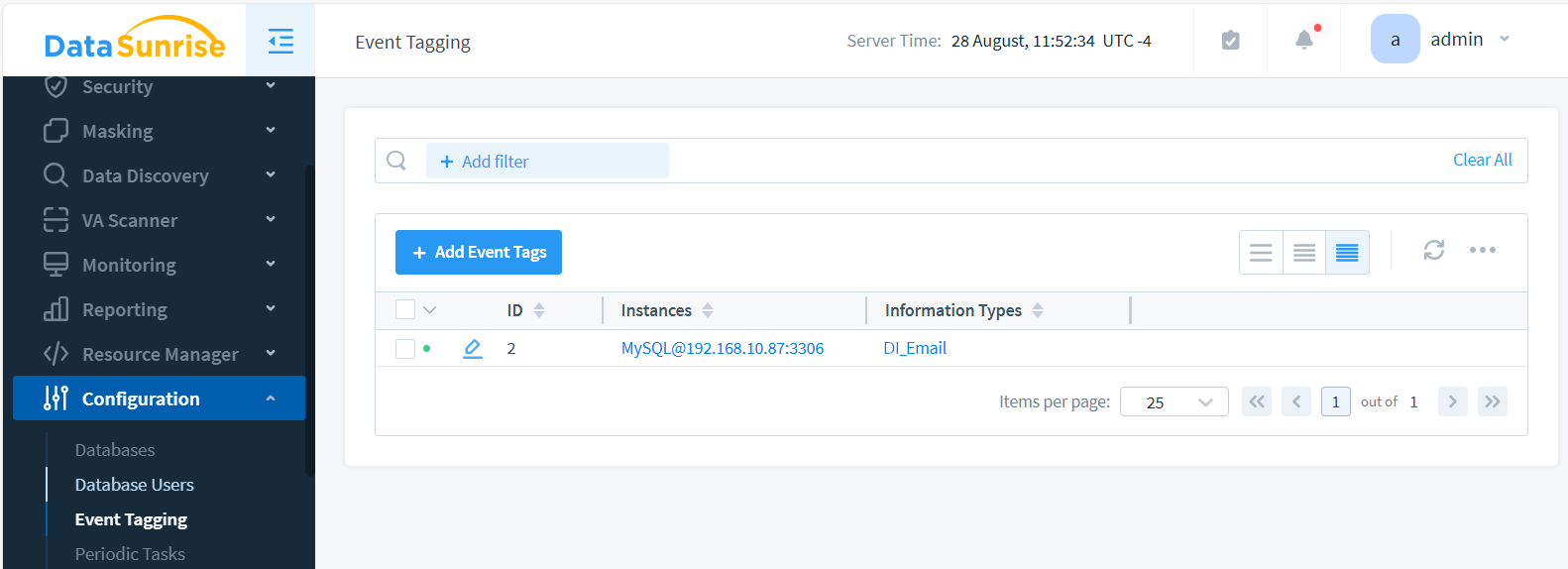

Aggiungere l’Event Tagging per l’Istanza

Acceda a Configuration > Event Tagging e clicchi sul pulsante +Add Event Tags. Selezioni le caselle accanto all’istanza (o alle istanze) del database dove desidera auditare i dati, così come il Tipo di Informazione. Poiché in precedenza abbiamo creato il Tipo di Informazione DI_Email, lo utilizzeremo per creare l’Event Tag. Dopo il salvataggio, l’elenco dei tag dovrebbe apparire come segue:

Regola Audit per Generare un Log Audit Etichettato

Acceda a ‘Audit’ > ‘Rules’ > ‘+ Add New Rule’ per creare una Regola Audit. Nomini la regola ‘EmailAuditRule’. Abiliti “Log Query Results” e selezioni l’Istanza in cui ha precedentemente configurato l’Event Tagging.

Siamo pronti per testare l’Event Tagging.

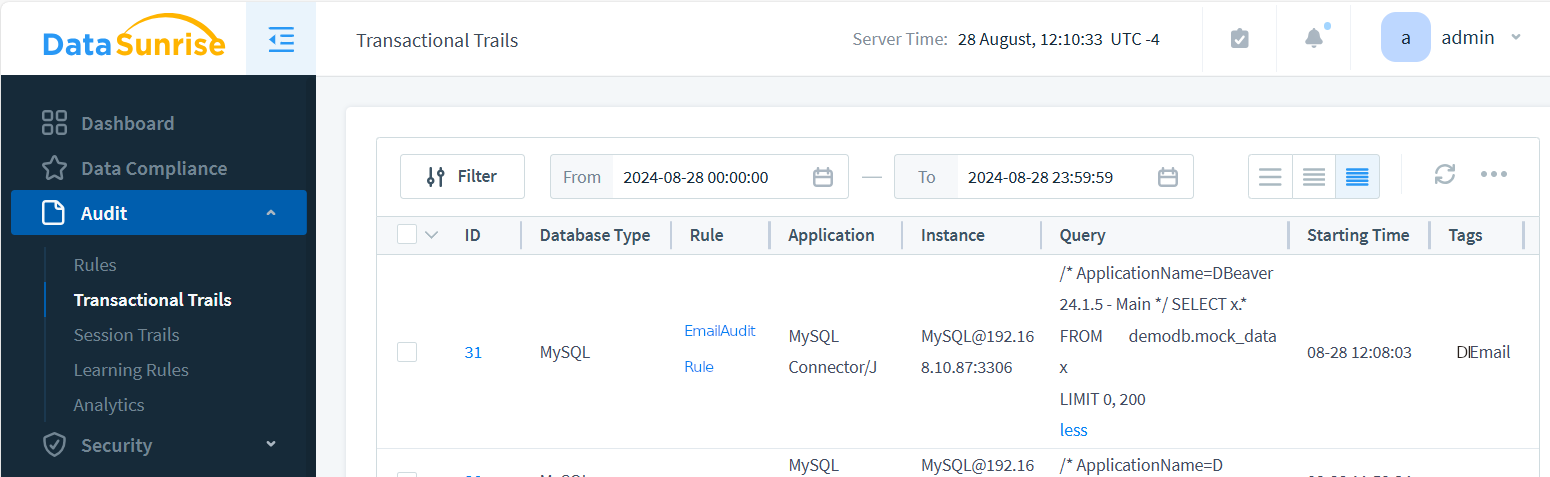

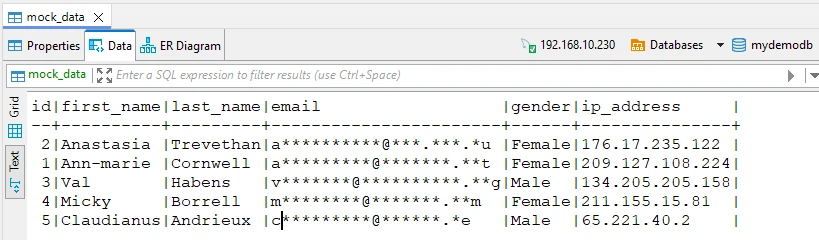

Effettui una richiesta per dati email all’istanza. Ora, quando i risultati delle query saranno salvati nelle tracce transazionali di audit, vedrà questo tag nelle Tracce Transazionali:

L’immagine sopra mostra che la regola EmailAuditRule è stata attivata da una query SELECT * sull’istanza [email protected]. Tale query ha restituito email, tra altri dati, dalla tabella mock_data, per cui l’evento audit è etichettato con l’Event Tag DI_Email che abbiamo creato.

Nota importante: se la regola di mascheramento ispirata ai dati discussa di seguito è abilitata, l’Event Tag non etichetterà l’evento nella traccia audit.

Analisi dei Dati Audit Etichettati

Una volta attivato l’Event Tagging, è possibile filtrare i log arricchiti con i Tipi di Informazione direttamente in SQL o trasmetterli a piattaforme SIEM. Ciò riduce il tempo di indagine e aiuta a correlare eventi sospetti.

Esempio PostgreSQL: Filtrare per Tipo di Informazione

-- Show last 20 audit events involving emails

SELECT event_time, actor, action, object, info_type

FROM ds_audit_trails

WHERE info_type = 'DI_Email'

ORDER BY event_time DESC

LIMIT 20;Esempio di Ricerca in Splunk

index=datasunrise_audit info_type=DI_CreditCard status=success

| stats count by actor, object, src_ipRegola di Allerta SIEM (Sigma)

title: Bulk Export of PII

logsource:

product: database

detection:

sel:

info_type: DI_Email

affected_rows: '>1000'

condition: sel

level: highConcentrandosi su info_type, gli analisti possono focalizzarsi sull’accesso a dati sensibili senza dover analizzare il SQL grezzo. Questo rende più agevole rispondere a domande di conformità come “Chi ha interrogato PHI la scorsa settimana?” o attivare allarmi automatici quando vengono superate determinate soglie.

Mascheramento per la Sicurezza Ispirata ai Dati

Nel capitolo precedente, abbiamo configurato una regola audit e osservato come un tag venisse assegnato a un evento quando corrispondeva al nostro Tipo di Informazione personalizzato DI_Email. Tuttavia, i dati etichettati hanno applicazioni ben più preziose oltre la semplice generazione di report audit.

Adesso, esploriamo un altro utilizzo dell’Event Tagging. Quando il Tipo di Informazione DI_Email viene rilevato dal proxy, è possibile configurare diverse regole per utilizzarlo come input. Le regole di Audit, Sicurezza e Mascheramento possono essere attivate o filtrate utilizzando questi tag aggiuntivi. In questa sezione, spiegheremo come DataSunrise maschera i dati etichettati al volo, restituendo email mascherate al client del database.

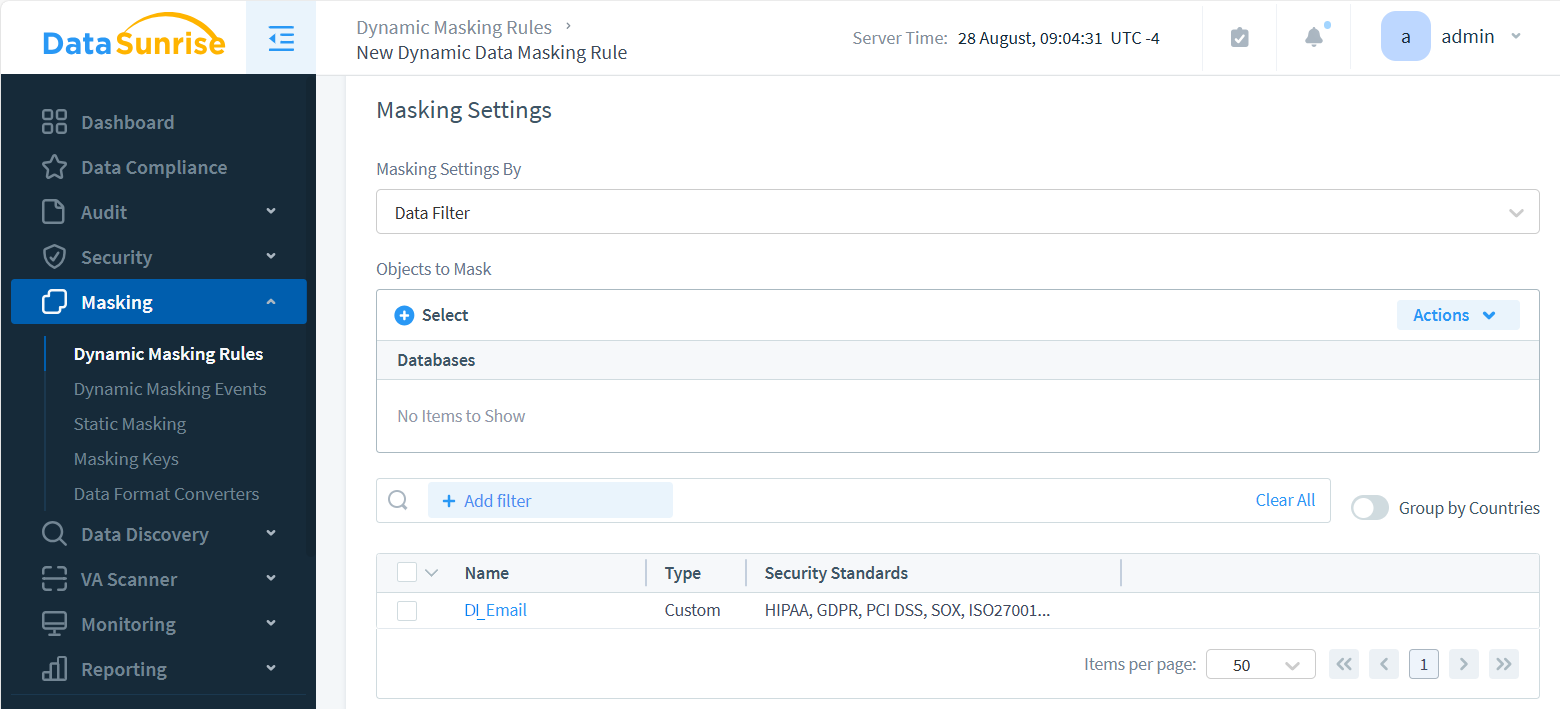

Per ottenere ciò, è sufficiente creare una Regola di Mascheramento Dinamico con un Filtro dei Dati nelle Impostazioni di Mascheramento. Analizziamo i dettagli.

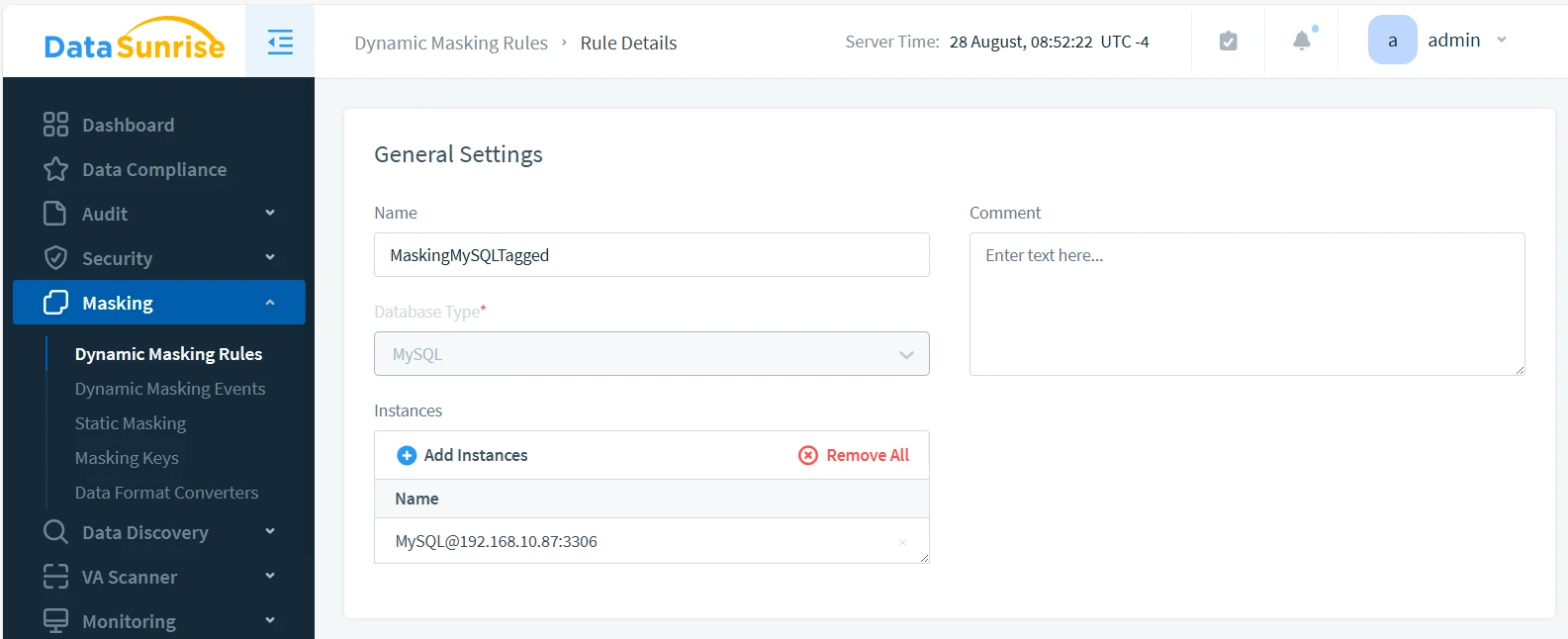

Crei la regola come normalmente farebbe nella pagina Mascheramento > Regole di Mascheramento Dinamico. Selezioni l’istanza del database nella quale ha configurato l’Event Tagging — in questo caso [email protected]. Abiliti la casella di controllo “Log Event In Storage”.

Nelle Impostazioni di Mascheramento mostrate di seguito, abbiamo impostato il selettore a discesa Masking Settings By su Data Filter. Ciò ci consente di utilizzare i Tipi di Informazione per il mascheramento.

Noti che il selettore Objects to mask è lasciato vuoto. Ciò significa che tutti gli oggetti interrogati dall’istanza mascherata vengono controllati per verificare una corrispondenza con DI_EmailAttribute. Se corrispondono, DataSunrise li maschera. Utilizzi il Selettore di Oggetti per aggiungere oggetti specifici del database come condizioni aggiuntive per le operazioni di mascheramento.

L’illustrazione sottostante mostra il risultato. Abbiamo interrogato i dati tramite il proxy utilizzando l’applicazione client del database DBeaver. DataSunrise ha rilevato e mascherato automaticamente le email nella risposta in base al Tipo di Informazione individuato nei risultati della query:

Errori Comuni e Soluzioni

Nessun tag nella traccia audit?

- Verifichi che la regex del Tipo di Informazione corrisponda ai set di risultati effettivi e che “Log Query Results” sia abilitato nella Regola Audit.

- Picchi di latenza? Campioni set di risultati ampi e raggruppi le scritture nei log; restringa l’ambito del tipo di informazione.

- Il mascheramento non si attiva? Assicuri che la Regola di Mascheramento Dinamico sia indirizzata alla stessa istanza in cui è configurato l’Event Tagging e che “Data Filter” sia impostato sul Tipo di Informazione corretto.

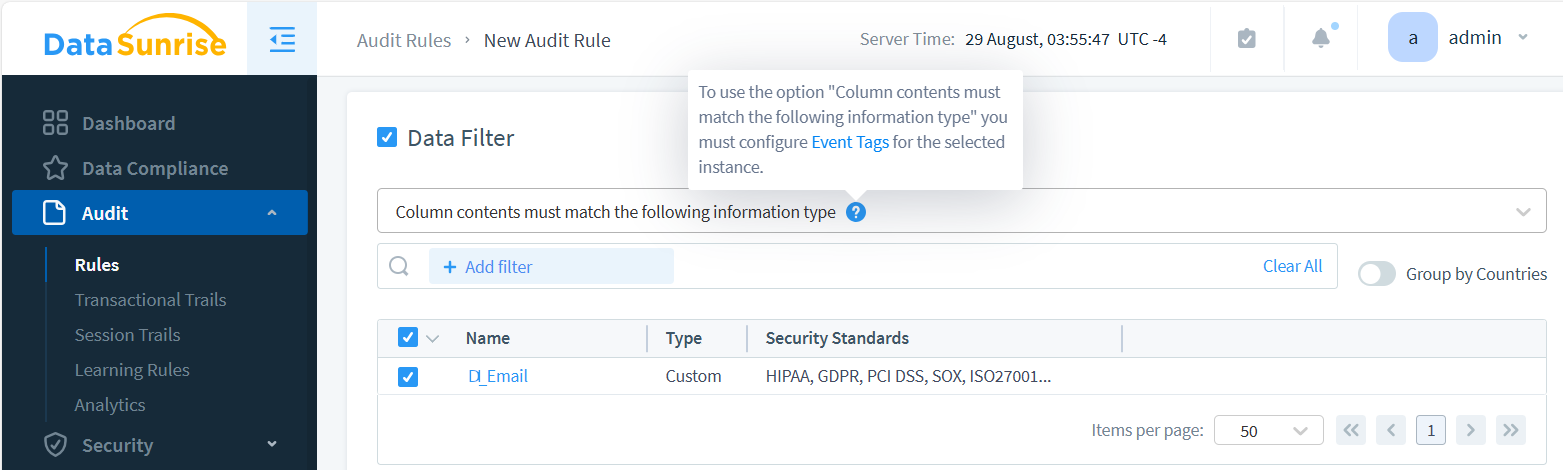

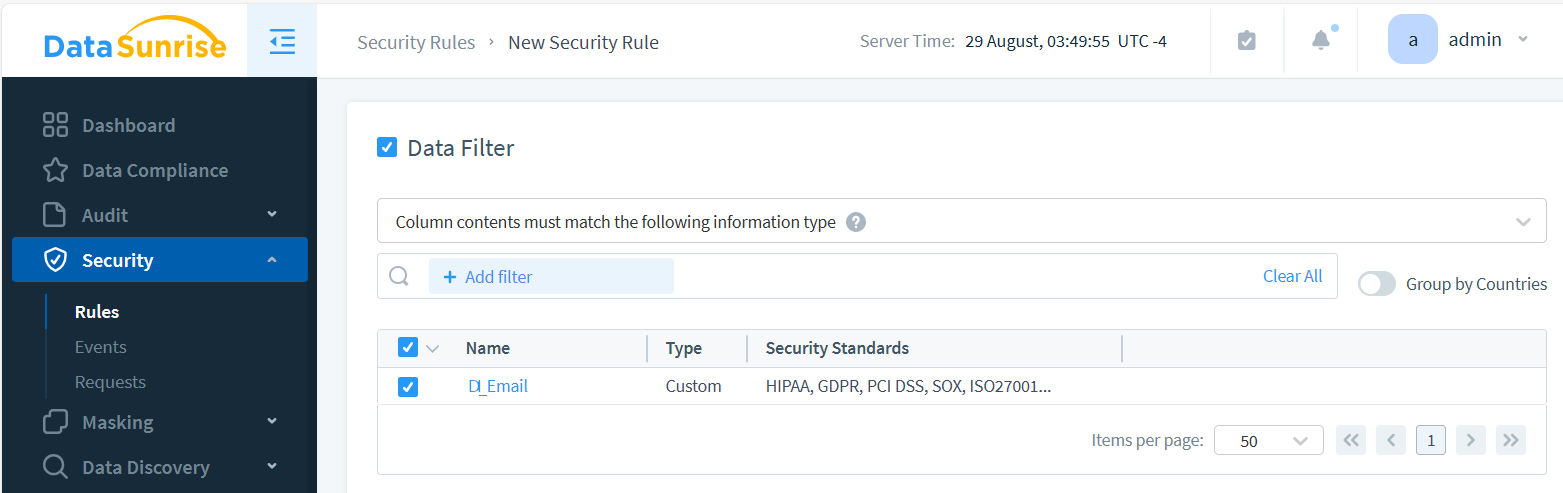

Sicurezza Ispirata ai Dati per Audit e Regole di Sicurezza

Con DataSunrise, può sfruttare i Tipi di Informazione e gli Event Tag all’interno delle Regole Audit e delle Regole di Sicurezza per determinare se una query debba essere auditata o bloccata. Le immagini sottostanti mostrano come configurare il Data Filtering sia per le regole Audit che per quelle di Sicurezza.

Si noti che se l’Event Tagging non è configurato per l’istanza del database selezionata, l’opzione per il Tipo di Informazione non sarà disponibile nella sezione Data Filter. Abiliti la casella di controllo “Log Event In Storage” nella regola di sicurezza, poiché è necessaria per il corretto funzionamento della funzionalità ispirata ai dati.

FAQ sulla Sicurezza Ispirata ai Dati

Cos’è l’Event Tagging in DataSunrise?

L’Event Tagging associa etichette (Tipi di Informazione) alle query e ai loro risultati nei log audit. Evidenzia se dati sensibili come email, numeri di carte di credito o PHI sono stati coinvolti, semplificando le indagini e le revisioni di conformità.

In che modo l’Event Tagging aiuta nella conformità?

Associare le query ai Tipi di Informazione rende semplice dimostrare la conformità con GDPR (pseudonimizzazione), HIPAA (access logging) e PCI DSS (mascheramento dei dati delle carte). I log mostrano non solo cosa è stato eseguito, ma anche quali dati sono stati coinvolti.

Qual è la differenza tra Event Tagging e Mascheramento Dinamico?

L’Event Tagging arricchisce i log audit con etichette per i dati sensibili. Il Mascheramento Dinamico agisce in tempo reale per sostituire tali valori con surrogati oscurati, garantendo che utenti non autorizzati non vedano mai i dati originali.

Quali sono gli errori comuni nell’utilizzo dell’Event Tagging?

- Potrebbero non apparire tag se le espressioni regolari non corrispondono ai dati.

- Il mascheramento potrebbe non attivarsi se le regole non sono allineate al giusto Tipo di Informazione.

- Query ad alto volume potrebbero aumentare la latenza senza l’uso del campionamento o lo spostamento dei log su storage esterno.

L’Event Tagging può alimentare altre regole di sicurezza?

Sì. I dati etichettati possono attivare Regole Audit, Regole di Sicurezza e Regole di Mascheramento, consentendo azioni automatizzate come il blocco delle query o il mascheramento dei risultati ogni volta che vengono individuati tipi sensibili.

Conclusione

La sicurezza ispirata ai dati inizia etichettando le informazioni catturate a livello di proxy dalle interazioni client-database. Con l’Event Tagging, le organizzazioni possono generare log audit strutturati che si integrano perfettamente nei pipeline di dati esistenti. Sulla base di questa struttura, il mascheramento dinamico dei dati applica controlli basati sui Tipi di Informazione per garantire una protezione contestuale, assicurando che i campi sensibili rimangano nascosti quando necessario.

DataSunrise offre una piattaforma di sicurezza completa che combina supporto alla conformità, prevenzione di SQL injection, audit e mascheramento avanzato. Il suo set di strumenti include anche data discovery automatizzato, scansione delle vulnerabilità e soluzioni specifiche per LLM. Per vederlo in azione, richieda una demo interattiva o scarichi una versione di prova gratuita della nostra suite di sicurezza dei dati.