Come Applicare il Dynamic Masking in Apache Cloudberry

Nell’attuale scenario orientato ai dati, proteggere le informazioni sensibili mantenendo al contempo l’accessibilità ai dati è fondamentale per le organizzazioni che utilizzano Apache Cloudberry. Secondo il Report IBM 2024 sul Costo delle Violazioni di Dati, le organizzazioni che implementano strategie complete di data masking riducono i costi legati alle violazioni fino al 62%.

Apache Cloudberry, un database Massively Parallel Processing (MPP) open source derivato da Greenplum, offre potenti capacità analitiche per il data warehousing e l’analisi su larga scala. Implementare un efficace dynamic data masking è essenziale per proteggere le informazioni personali identificabili (PII) e mantenere la conformità normativa.

Questa guida esplora approcci nativi e soluzioni avanzate per implementare il dynamic masking negli ambienti Apache Cloudberry, con dettagliate considerazioni sull’architettura di sicurezza.

Comprendere il Dynamic Masking in Apache Cloudberry

Il dynamic masking in Apache Cloudberry si riferisce all’offuscamento in tempo reale dei dati sensibili durante l’esecuzione delle query. A differenza del masking statico, che altera permanentemente i dati, il dynamic masking applica regole di trasformazione al volo basate sul contesto e sui ruoli dell’utente.

Considerazioni chiave per l’architettura MPP di Cloudberry includono:

- Elaborazione Distribuita: le policy di masking devono eseguire in modo efficiente su tutti i segment hosts

- Carichi Analitici: query complesse che necessitano di masking intelligente preservando il valore analitico

- Accesso Basato sui Ruoli: diversi ruoli utente richiedono livelli di visibilità dati differenti tramite controlli di accesso basati sui ruoli

- Conformità: le organizzazioni devono soddisfare i requisiti di GDPR, HIPAA e PCI DSS

Approcci Nativi al Dynamic Masking in Apache Cloudberry

Essendo compatibile con PostgreSQL, Apache Cloudberry eredita diversi meccanismi per implementare il dynamic masking. Sebbene richiedano configurazioni manuali, forniscono capacità fondamentali di protezione dei dati per la sicurezza del database.

1. Masking Basato su View con Espressioni CASE

Creare viste di database che applicano la logica di masking mediante espressioni CASE:

-- Creare una vista mascherata per i dati dei clienti

CREATE OR REPLACE VIEW customer_masked AS

SELECT

customer_id,

CASE

WHEN current_user IN ('analyst', 'reporting_user')

THEN regexp_replace(email, '(.{3})(.*)(@.*)', '\1***\3')

ELSE email

END AS email,

CASE

WHEN current_user IN ('analyst', 'reporting_user')

THEN 'XXX-XX-' || substring(ssn from 8 for 4)

ELSE ssn

END AS ssn,

full_name,

address_city

FROM customer_data;

GRANT SELECT ON customer_masked TO analyst, reporting_user;

2. Sicurezza a Livello di Riga con Funzioni di Masking

Combinare RLS con funzioni di masking personalizzate:

-- Creare funzione di masking

CREATE OR REPLACE FUNCTION mask_email(email TEXT, user_role TEXT)

RETURNS TEXT AS $$

BEGIN

IF user_role = 'admin' THEN

RETURN email;

ELSE

RETURN regexp_replace(email, '(.{2})(.*)(@.*)', '\1***\3');

END IF;

END;

$$ LANGUAGE plpgsql IMMUTABLE;

-- Creare vista mascherata

CREATE OR REPLACE VIEW payment_transactions_masked AS

SELECT

transaction_id,

mask_email(customer_email, current_setting('app.user_role', true)) AS customer_email,

transaction_amount

FROM payment_transactions;

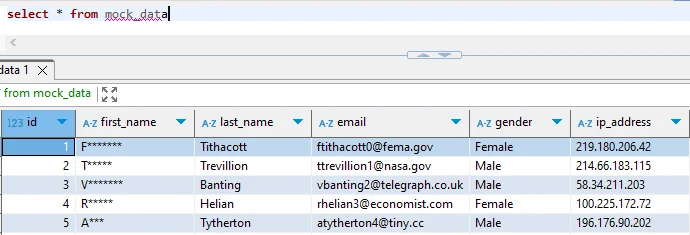

3. Testare l’Implementazione Nativa del Masking

Verificare il masking con diversi contesti utente:

-- L’analista vede dati mascherati

SET app.user_role = 'analyst';

SELECT * FROM customer_masked LIMIT 3;

-- Output: joh***@example.com, XXX-XX-5678

-- L’admin vede dati non mascherati

SET app.user_role = 'admin';

SELECT * FROM customer_masked LIMIT 3;

-- Output: [email protected], 123-45-5678

Limitazioni del Masking Nativo in Cloudberry

Sebbene gli approcci nativi forniscano capacità fondamentali di masking, presentano diverse sfide per la sicurezza dei dati aziendale:

- Masking Basato su View: la creazione manuale di viste per ogni tabella comporta un elevato carico amministrativo

- Funzioni Personalizzate: il degrado delle prestazioni con logiche complesse rallenta le query analitiche

- Policy RLS: granularità limitata a livello di colonna fornisce protezione poco flessibile per i controlli di accesso

- Audit Trail: assenza di logging nativo del masking genera problematiche di conformità

Dynamic Masking Avanzato con DataSunrise

DataSunrise migliora significativamente il dynamic masking attraverso la Zero-Touch Data Protection e le funzionalità Auto-Discover & Mask. A differenza degli approcci manuali basati su viste, DataSunrise offre una sicurezza del database di livello enterprise con Surgical Precision Masking e una protezione completa del firewall per database.

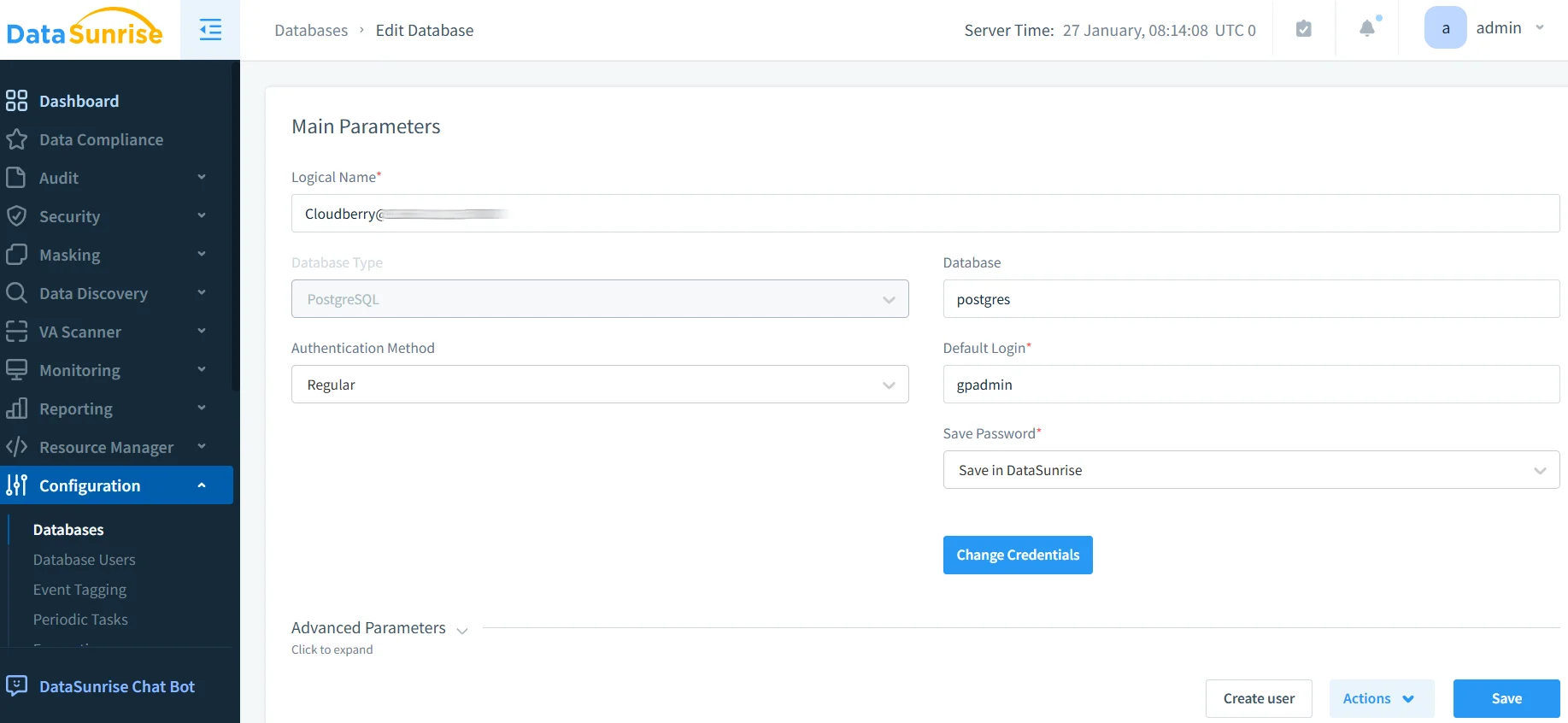

Configurare DataSunrise per Apache Cloudberry

1. Collegarsi all’istanza Apache Cloudberry

Stabilire una connessione sicura tramite l’interfaccia amministrativa di DataSunrise. DataSunrise supporta la modalità proxy e la modalità sniffer per un’integrazione non invasiva con modalità di deployment flessibili.

2. Configurare l’Auto-Discovery per i Dati Sensibili

Il motore Auto-Discover & Classify di DataSunrise scansiona automaticamente Cloudberry utilizzando algoritmi NLP e machine learning. Questa scoperta dati identifica pattern come email, SSN, carte di credito e numeri di telefono, classificando i dati secondo i requisiti GDPR, HIPAA e PCI DSS implementando policy di sicurezza per la rilevazione delle minacce.

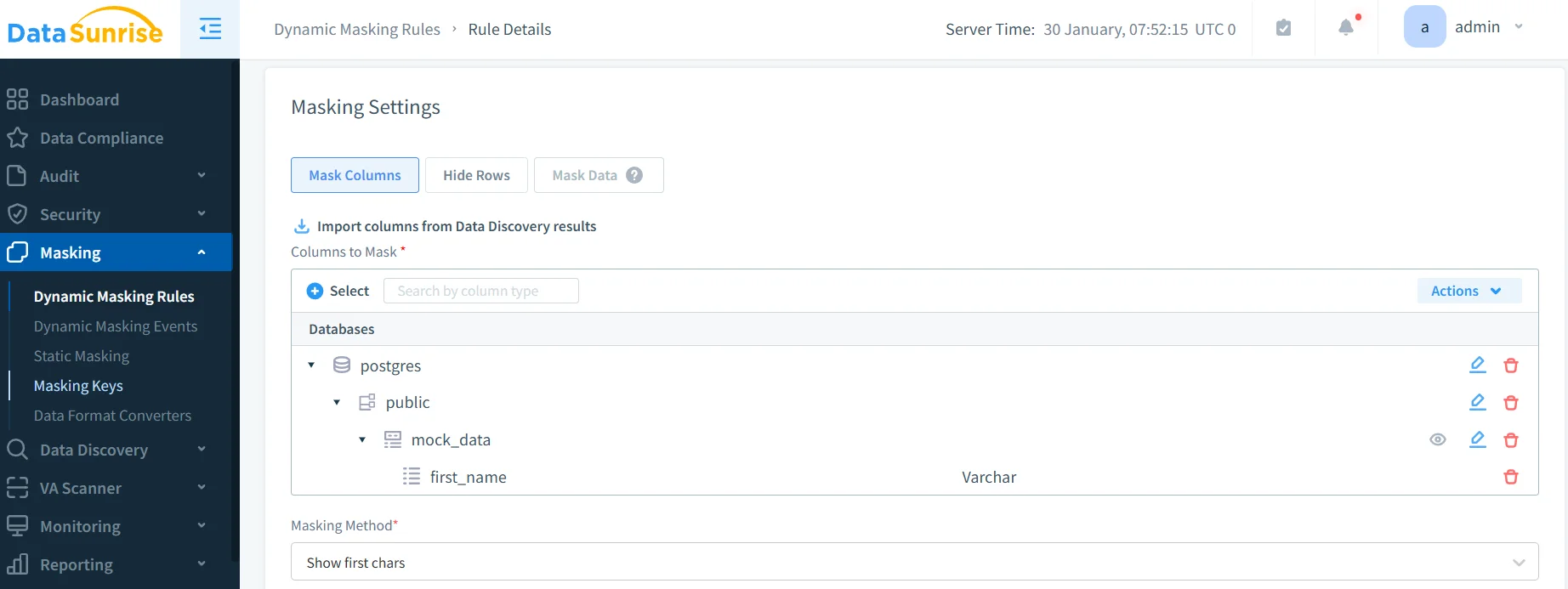

3. Creare Regole di Dynamic Masking con Interfaccia No-Code

Configurare le policy di masking tramite l’intuitiva interfaccia No-Code di DataSunrise per l’automazione delle policy. Scegliere tra vari tipi di masking (sostituzione, mescolamento, crittografia, annullamento), applicare regole basate sull’utente, selezionare le colonne da mascherare e implementare logiche condizionali preservando le proprietà analitiche.

4. Monitorare l’Attività di Masking e la Conformità

DataSunrise offre dettagliati audit trail per tutte le operazioni di masking. La dashboard di monitoraggio dell’attività del database traccia quali utenti hanno avuto accesso ai dati mascherati, quali query hanno attivato le regole e rileva eventuali violazioni tramite approfonditi log di audit.

Vantaggi Chiave di DataSunrise per Apache Cloudberry

| Vantaggio | Descrizione |

|---|---|

| Implementazione Zero-Touch | Deploy con configurazione minima, ottenendo un’implementazione completa in produzione in giorni anziché settimane, con supporto per architetture on-premise, cloud e ibride |

| Surgical Precision Masking | Protezione Contestuale Avanzata che offre controllo granulare tramite masking consapevole della query, regole basate sul tempo, policy specifiche per applicazione e masking condizionale basato sul contesto di business |

| Ottimizzazione delle Prestazioni | Masking a livello proxy che assicura zero carico aggiuntivo sulle query, mantenendo le prestazioni MPP, ottimizzando le analisi e supportando carichi di lavoro ad alta larghezza di banda scalabili |

| Posizione di Conformità Continua | Compliance Autopilot che automatizza l’allineamento a GDPR, HIPAA, PCI DSS e SOX con documentazione pronta per audit |

| Gestione Centralizzata delle Policy | Gestione delle policy attraverso molteplici istanze Cloudberry e oltre 40 piattaforme di storage dati da un’interfaccia unificata con template di policy e controllo di versione |

| Rilevamento Avanzato delle Minacce | Oltre al masking, offre analisi comportamentale, alert in tempo reale e prevenzione delle SQL injection |

Conclusione

Con l’aumento dell’utilizzo di Apache Cloudberry per elaborazioni analitiche su larga scala, implementare un dynamic masking robusto è essenziale per proteggere i dati sensibili mantenendo le capacità analitiche. Sebbene gli approcci nativi compatibili con PostgreSQL forniscano una protezione di base, richiedono un notevole sforzo manuale e mancano di sofisticazione enterprise.

DataSunrise trasforma il dynamic masking attraverso la Zero-Touch Data Protection, l’Automazione No-Code delle Policy e il Surgical Precision Masking. Le organizzazioni possono sfruttare con sicurezza le potenti capacità analitiche di Apache Cloudberry soddisfacendo i requisiti normativi quali GDPR, HIPAA, PCI DSS e SOX.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora