Automazione della Conformità dei Dati in TiDB

Introduzione

TiDB è un database SQL distribuito progettato per il processamento ibrido transazionale e analitico (HTAP) con una forte compatibilità con MySQL. La sua architettura scalabile lo rende una scelta popolare per carichi di lavoro SaaS, fintech e e-commerce che richiedono prestazioni in tempo reale ed elasticità.

Tuttavia, le aziende che operano in settori regolamentati devono affrontare requisiti stringenti relativi alla protezione dei dati, al monitoraggio degli accessi e alla conservazione delle informazioni. Per soddisfare tali obblighi, le organizzazioni devono assicurarsi che i loro sistemi di database supportino funzionalità come il logging degli audit, il recovery, il masking e l’applicazione di policy, spesso imposti dalle leggi che regolano la privacy e la responsabilità finanziaria.

Questa guida introduce l’Automazione della Conformità dei Dati in TiDB, illustrando come TiDB aiuti ad automatizzare attività chiave di conformità attraverso il suo set di strumenti nativi e come DataSunrise estenda queste capacità con protezioni avanzate, informazioni in tempo reale e reportistica pronta per l’enterprise.

Che Cos’è la Conformità e Perché è Importante

La conformità, nel contesto della gestione dei dati, significa aderire ai requisiti legali, normativi e specifici di settore che regolano il modo in cui le informazioni sensibili vengono trattate. Ciò include la protezione dei dati personali, il mantenimento di registri degli audit, il controllo degli accessi e la prova che le misure di sicurezza sono in atto.

Framework come GDPR, HIPAA, SOX e PCI DSS sono stati creati per ritenere le organizzazioni responsabili del modo in cui raccolgono, memorizzano e utilizzano i dati. Questi standard mirano a prevenire accessi non autorizzati, violazioni dei dati e uso improprio delle informazioni, specialmente in settori come il sanitario, il finanziario e l’e-commerce.

Il mancato rispetto dei requisiti di conformità può comportare conseguenze che vanno oltre il semplice debito tecnico:

- Sanzioni finanziarie: Le multe regolatorie possono raggiungere milioni di dollari per violazioni.

- Danno reputazionale: Le violazioni dei dati erodono la fiducia dei clienti e compromettono la credibilità del marchio.

- Rischio operativo: Senza controlli adeguati, diventa più difficile rilevare e rispondere a minacce o incidenti.

Per i team di gestione dei dati, la conformità porta anche struttura e visibilità nei sistemi critici. Definisce chi può accedere a cosa, garantisce che le azioni vengano registrate e crea una catena di responsabilità verificabile. In sintesi, una solida conformità non è solo una casella da spuntare, ma una base per una crescita sicura e scalabile.

Funzionalità Native per l’Automazione della Conformità dei Dati in TiDB

1. Audit Logging (Enterprise Edition)

TiDB Enterprise Edition (v7.1+) supporta il logging degli audit configurabile utilizzando filtri e regole basate su SQL. Gli amministratori possono definire quale attività registrare—come eventi di connessione, operazioni DML/DDL o fallimenti di autenticazione—e memorizzare i log in formato JSON o testo.

Esempio di codice:

-- Abilita l'auditing e definisci i filtri

SET GLOBAL tidb_audit_enabled = 1;

SET GLOBAL tidb_audit_log_format = 'json';

SET GLOBAL tidb_audit_log_redacted = ON;

SET @rule = '{

"filter": [

{ "class": ["DML"], "status_code": [0] }

]

}';

SELECT audit_log_create_filter('dml_events', @rule);

SELECT audit_log_create_rule('dml_events', 'user@%', true);

I log possono essere visionati direttamente o interrogati tramite INFORMATION_SCHEMA.CLUSTER_LOG. Per maggiori dettagli, consultare la Guida all’Auditing dei Database TiDB (PDF).

2. Point-in-Time Recovery (PITR)

Lo strumento br (Backup & Restore) di TiDB consente backup completi e incrementali dei log programmati per il rollback o il recovery. Questo è fondamentale per la conformità alle normative che richiedono la resilienza dei dati e la tracciabilità degli audit.

Esempio di codice:

# Programma il backup continuo dei log

tiup br log start --task-name=pitr --pd="${PD_IP}:2379" \

--storage='s3://compliance-logs'

Esempio di codice:

# Ripristina a un timestamp specifico

tiup br restore point \

--pd="${PD_IP}:2379" \

--storage='s3://compliance-logs' \

--full-backup-storage='s3://compliance-snapshots' \

--restored-ts '2025-07-09 12:00:00+0000'

Consultare la documentazione ufficiale del PITR per ulteriori dettagli su come configurare gli intervalli di backup dei log, ottimizzare le politiche di conservazione e ripristinare dagli snapshot. Una corretta configurazione del PITR è essenziale per soddisfare i requisiti di prontezza per l’audit e per recuperare rapidamente da incidenti quali corruzione, cancellazione o modifiche non autorizzate dei dati.

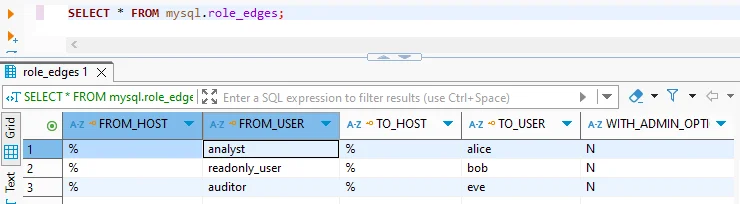

3. Controllo degli Accessi e Scoperta Manuale

TiDB supporta un sistema di controllo degli accessi basato sui ruoli in stile MySQL (RBAC), permettendo agli amministratori di definire quali utenti possono accedere a quali dati. In ambienti regolamentati, l’applicazione del principio del minimo privilegio aiuta a ridurre l’esposizione al rischio e a soddisfare i requisiti di conformità relativi alla riservatezza dei dati.

Esempio di codice:

CREATE USER 'auditor'@'%' IDENTIFIED BY 'Audit123!';

GRANT SELECT ON finance_data.* TO 'auditor'@'%';

Oltre a impostare le policy di accesso, è importante identificare quali tabelle e colonne potrebbero contenere informazioni sensibili. TiDB non include strumenti di discovery integrati, ma è possibile utilizzare espressioni regolari su INFORMATION_SCHEMA per individuare campi sospetti di PII/PHI in base ai nomi delle colonne.

SELECT table_name, column_name

FROM information_schema.columns

WHERE column_name REGEXP 'email|name|address|card|phone';

Questo metodo di scoperta manuale fornisce un punto di partenza per la classificazione e aiuta a dare priorità ai dati che richiedono masking, audit logging o controlli di accesso più rigorosi.

Automatizzare la Conformità con DataSunrise

DataSunrise è una piattaforma di sicurezza per database che opera come proxy o sniffer tra le vostre applicazioni e TiDB. Mentre TiDB fornisce funzionalità fondamentali come l’audit logging e il controllo degli accessi, queste da sole spesso non sono sufficienti per un’automazione completa della conformità, specialmente in ambienti soggetti a rigide leggi sulla protezione dei dati.

DataSunrise potenzia le capacità native automatizzando attività quali la scoperta dei dati, il masking, l’auditing, l’invio di notifiche e la reportistica, senza richiedere modifiche al database o alla logica applicativa. Ecco come aiuta a far rispettare la conformità nell’ambiente TiDB.

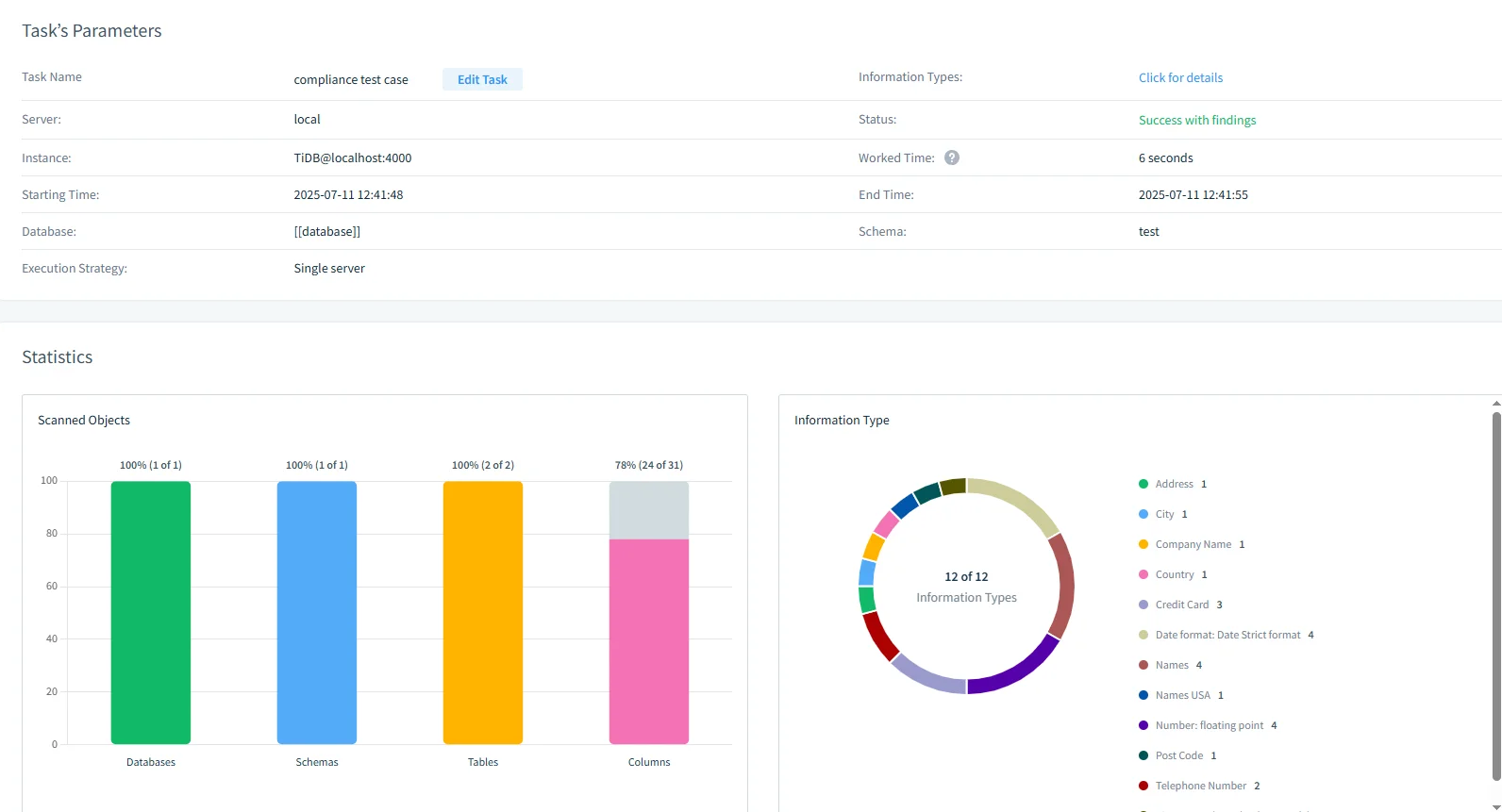

Scoperta dei Dati Sensibili

DataSunrise identifica automaticamente i dati sensibili utilizzando scansioni basate su pattern e dizionari. Campi come email, numeri di carte di credito, SSN e codici medici vengono rilevati e etichettati.

- Scansione ed etichettatura di PII/PHI in pochi minuti

- Esportazione dei report di discovery

- Programmazione di nuove scansioni automatiche

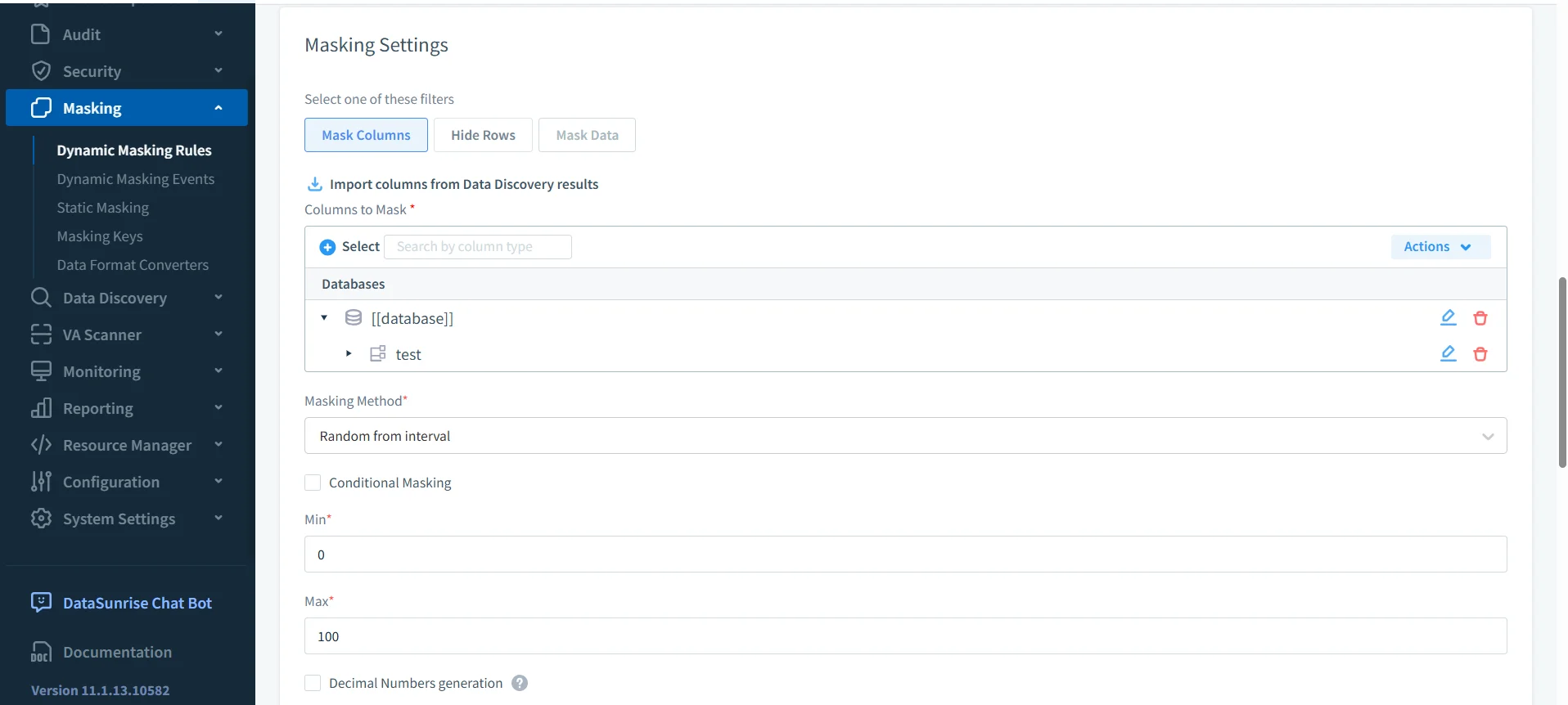

Mascheramento Dinamico

Le normative di conformità spesso richiedono la minimizzazione o l’anonimizzazione dei dati. DataSunrise applica il mascheramento dinamico dei dati in tempo reale utilizzando l’ispezione basata su proxy.

- Tipologie di masking: parziale, regex, nulling, sostituzione

- Regole contestuali basate su utente, IP, schema e ruolo

- Nessuna modifica a TiDB o al codice dell’applicazione

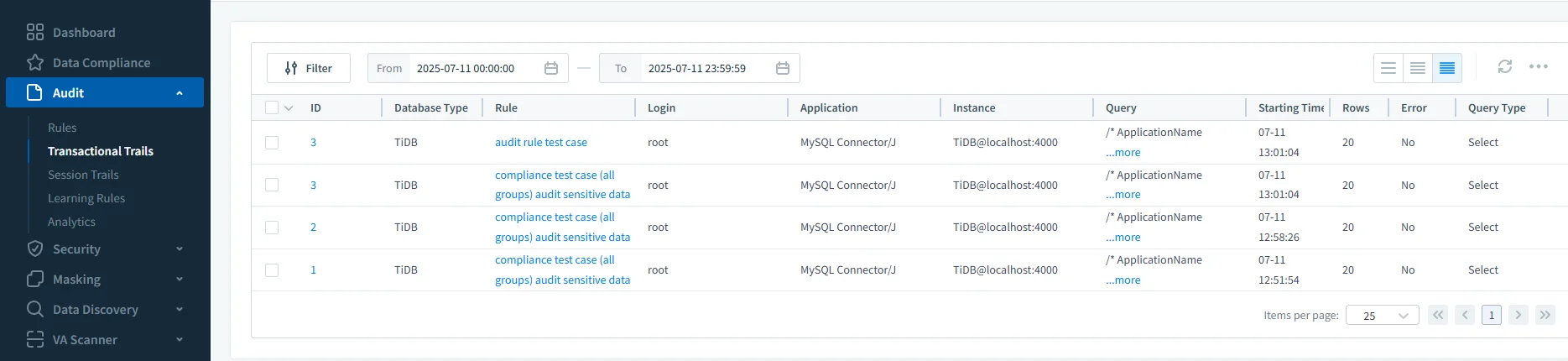

Tracce di Audit e Notifiche

DataSunrise genera log di audit centralizzati attraverso tutti i database. I log includono istruzioni SQL, utenti, timestamp, colonne interessate e variabili bind.

Supporta inoltre notifiche in tempo reale:

- Notifiche via Slack, Teams, Email, Webhook

- Rilevamento di query sospette

- Logging dell’applicazione delle policy

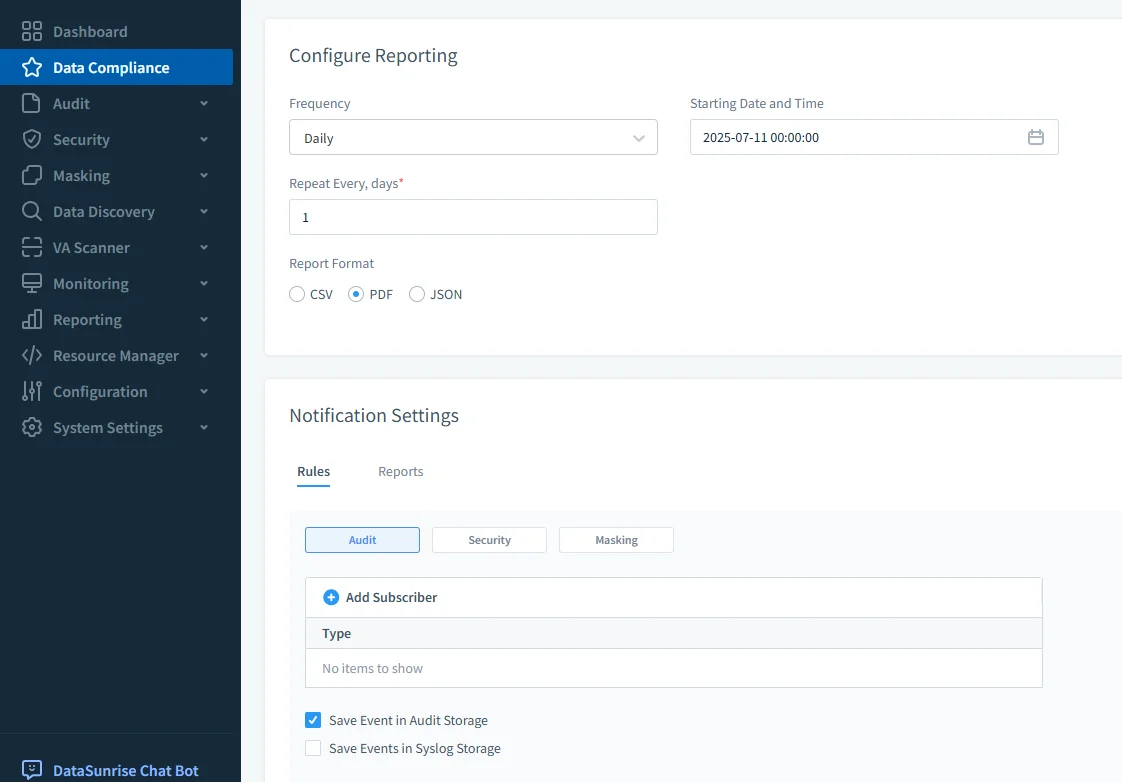

Reportistica di Conformità

I team possono generare report programmati in linea con i framework normativi. I report includono la cronologia degli audit, i pattern di accesso, la copertura del masking e la valutazione del rischio dei dati.

- Formati di esportazione: PDF, CSV, JSON

- Programmazione giornaliera, settimanale o su richiesta

- Filtraggio per ruolo, utente, intervallo di tempo o tipo di query

Attività Comuni di Conformità e Chi se Ne Occupano

Mentre TiDB fornisce i pilastri essenziali per la conformità, molte attività richiedono strumenti esterni per automatizzare, scalare o applicare le policy in modo efficace. La tabella sottostante delinea come vengono tipicamente suddivise le responsabilità in un ambiente TiDB + DataSunrise.

| Attività di Conformità | Strumento Principale |

|---|---|

| Definizione dei ruoli utente & privilegi | TiDB |

| Registrazione delle attività DML/DDL (base) | TiDB (Enterprise) |

| Tracce di audit centralizzate e in tempo reale | DataSunrise |

| Mascheramento dei dati PII in base a ruolo utente/sessione | DataSunrise |

| Scoperta automatizzata dei dati sensibili | DataSunrise |

| Generazione di report conformi | DataSunrise |

| Invio di notifiche su comportamenti a rischio | DataSunrise |

Riepilogo

TiDB fornisce strumenti fondamentali per la conformità come l’audit logging, il controllo degli accessi e il point-in-time recovery, specialmente nelle versioni Enterprise o in ambienti Dedicated Cloud. Tuttavia, le organizzazioni soggette a rigide normative sulla protezione dei dati necessitano di più dei semplici log: hanno bisogno di automazione, visibilità e applicazione delle policy.

DataSunrise colma questo divario grazie all’automazione basata su proxy per la scoperta, il masking, le tracce degli audit, l’invio di notifiche e la reportistica di conformità. Insieme, TiDB e DataSunrise offrono un ambiente scalabile, sicuro e pronto per l’audit per i settori regolamentati.

Proteggi i tuoi dati con DataSunrise

Metti in sicurezza i tuoi dati su ogni livello con DataSunrise. Rileva le minacce in tempo reale con il Monitoraggio delle Attività, il Mascheramento dei Dati e il Firewall per Database. Applica la conformità dei dati, individua le informazioni sensibili e proteggi i carichi di lavoro attraverso oltre 50 integrazioni supportate per fonti dati cloud, on-premises e sistemi AI.

Inizia a proteggere oggi i tuoi dati critici

Richiedi una demo Scarica ora